Souhaitez-vous apprendre comment configurer l’authentification du répertoire Zabbix Active à l’aide de LDAP sur SSL ? Dans ce tutoriel, nous allons vous montrer comment authentifier les utilisateurs de Zabbix sur la base de données Active Directory en utilisant le protocole LDAPS pour une connexion cryptée.

Zabbix 4,2,6

Windows 2012 R2

Liste matérielle:

La section suivante présente la liste des équipements utilisés pour créer ce tutoriel Zabbix.

Chaque pièce de matériel énuméréci ci-dessus peut être trouvée sur le site Amazon.

Liste de lecture Zabbix:

Sur cette page, nous offrons un accès rapide à une liste de vidéos liées à l’installation Zabbix.

N’oubliez pas de vous abonner à notre chaîne youtube nommée FKIT.

Tutoriel zabbix connexes:

Sur cette page, nous offrons un accès rapide à une liste de tutoriels liés à l’installation Zabbix.

Tutorial - Installation active d’annuaire sur Windows

IP - 192.168.15.10.

Système D’Opéra - Windows 2012 R2

Nom d’hôte - TECH-DC01

Domaine d’annuaire actif : TECH. Local

Si vous avez déjà un domaine d’annuaire actif, vous pouvez sauter cette partie du tutoriel.

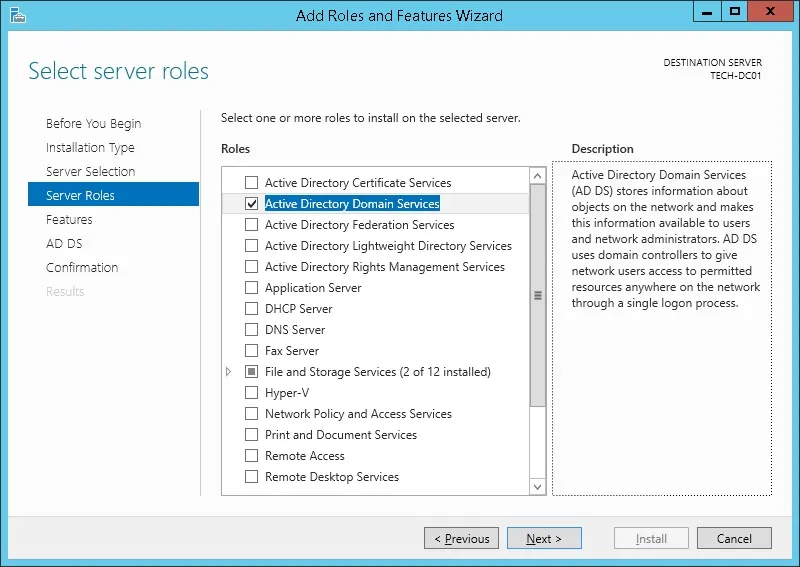

Ouvrez l’application Server Manager.

Accédez au menu Gérer et cliquez sur Ajouter des rôles et des fonctionnalités.

Accédez à l’écran de rôle Du serveur, sélectionnez le service de domaine d’annuaire actif et cliquez sur le bouton Suivant.

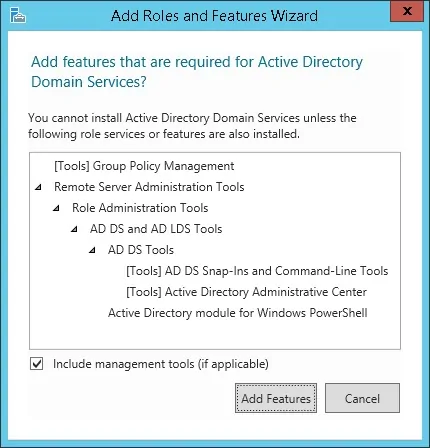

Sur l’écran suivant, cliquez sur le bouton Ajouter des fonctionnalités.

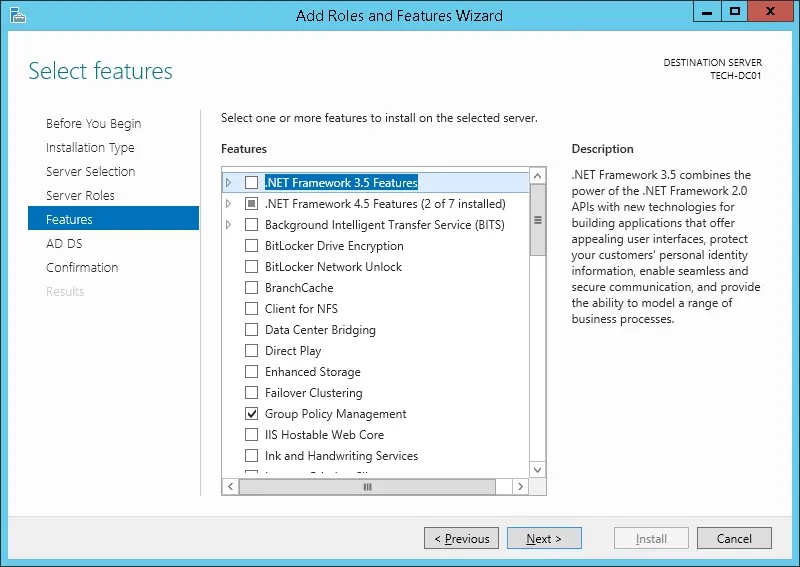

Continuez à cliquer sur le bouton Suivant jusqu’à ce que vous atteigniez le dernier écran.

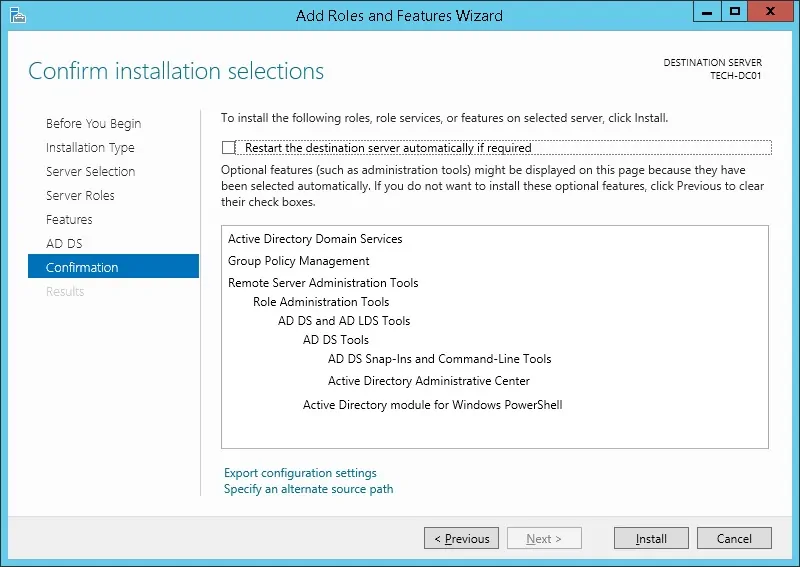

Sur l’écran de confirmation, cliquez sur le bouton Installer.

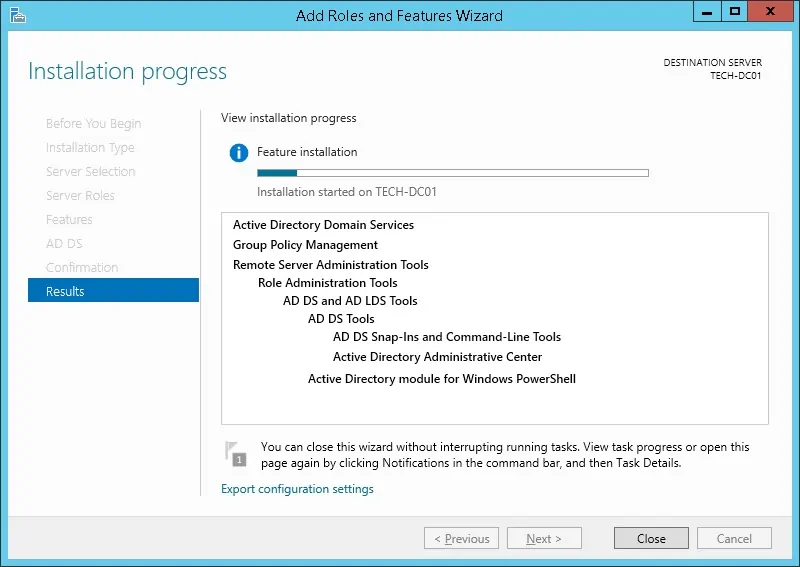

Attendez la fin de l’installation du répertoire Active.

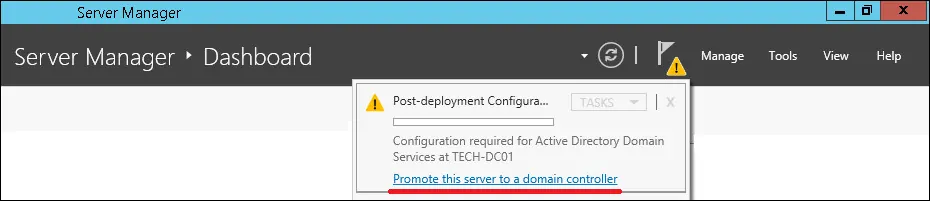

Ouvrez l’application Server Manager.

Cliquez sur le menu drapeau jaune et sélectionnez l’option pour promouvoir ce serveur à un contrôleur de domaine

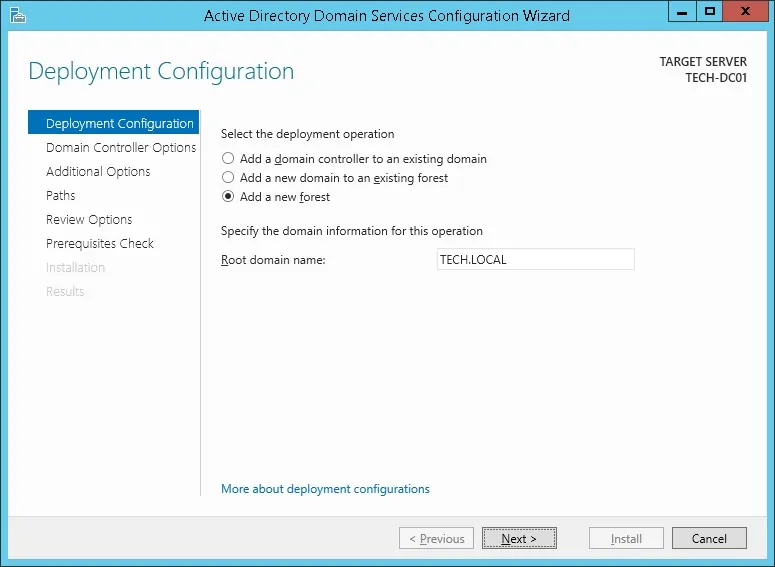

Sélectionnez l’option d’ajouter une nouvelle forêt et d’entrer un nom de domaine racine.

Dans notre exemple, nous avons créé un nouveau domaine nommé : TECH. Local.

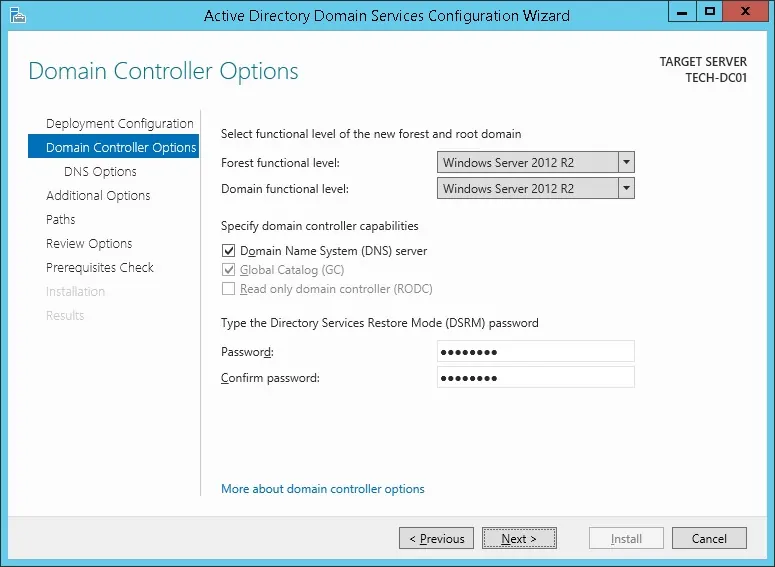

Entrez un mot de passe pour sécuriser la restauration active du répertoire.

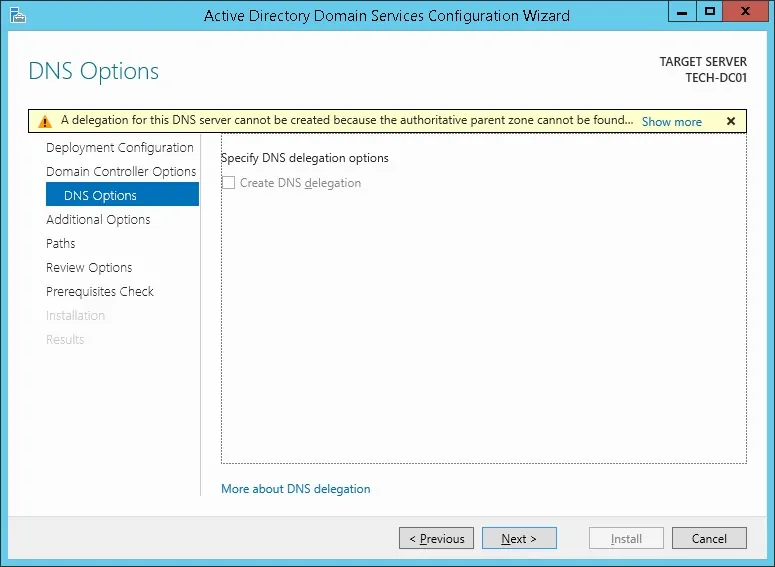

Sur l’écran d’options DNS, cliquez sur le bouton Suivant.

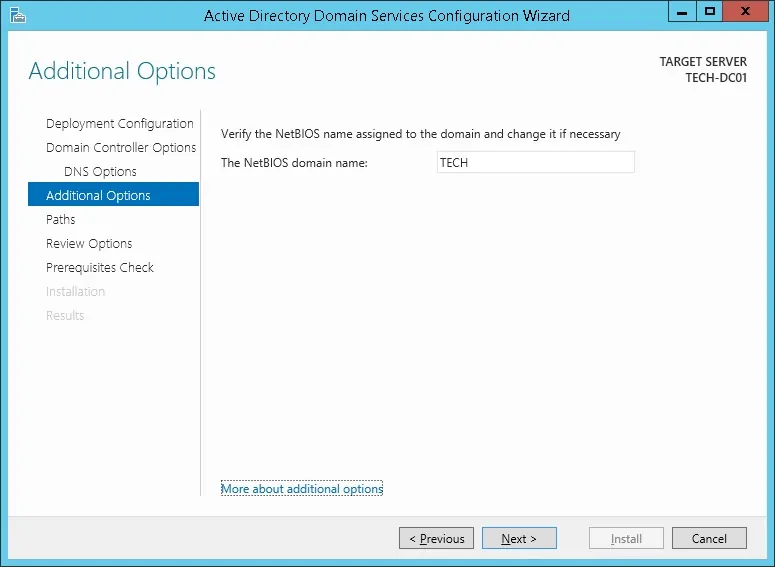

Vérifiez le nom Netbios attribué à votre domaine et cliquez sur le bouton Suivant.

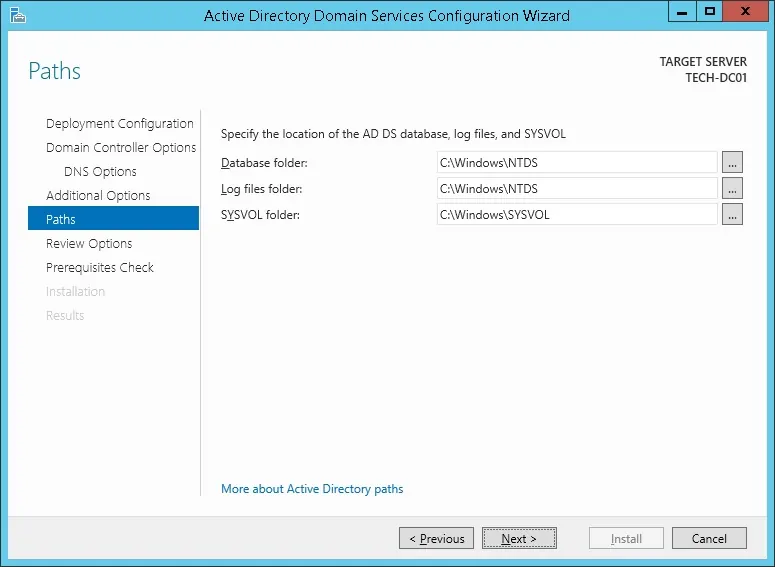

Cliquez sur le bouton Suivant.

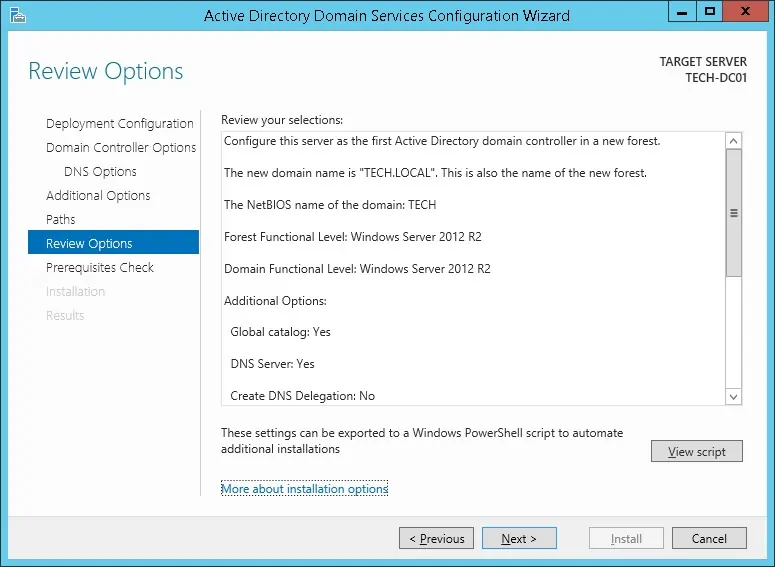

Examinez vos options de configuration et cliquez sur le bouton Suivant.

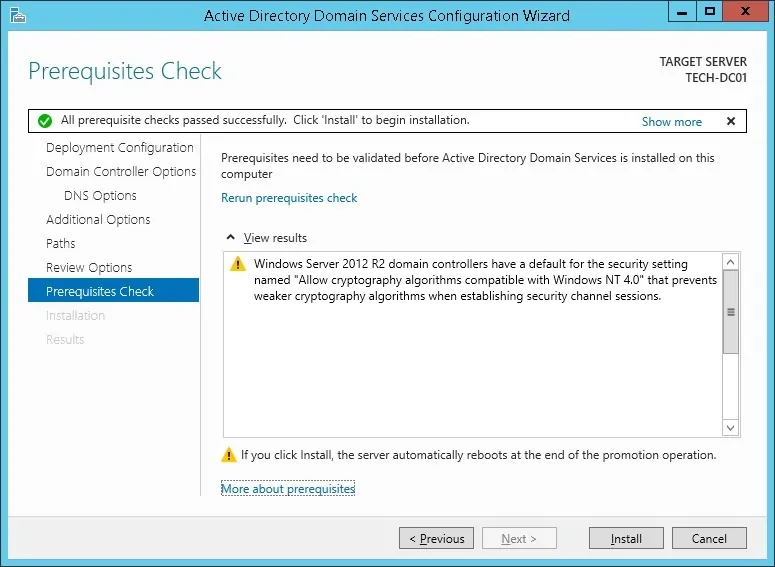

Sur l’écran Prérequis Vérifiez, cliquez sur le bouton Installer.

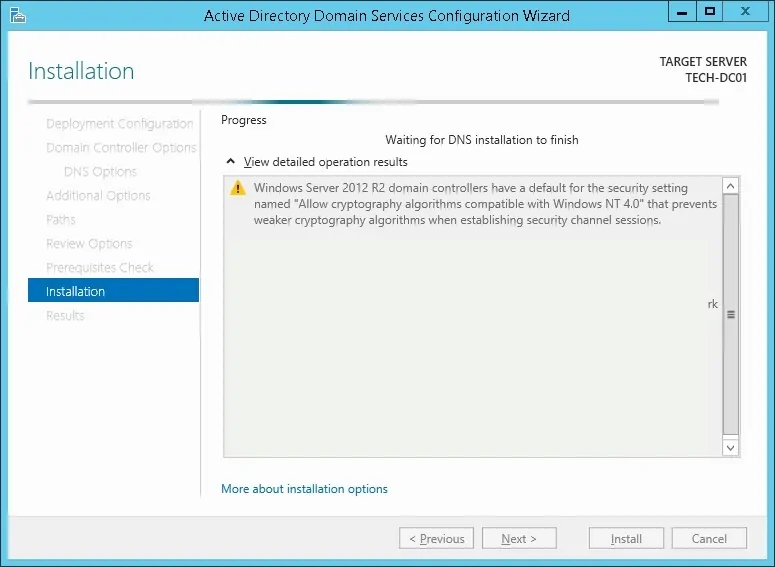

Attendez la configuration active du répertoire pour terminer.

Après avoir terminé l’installation active de l’annuaire, l’ordinateur redémarrera automatiquement

Vous avez terminé la configuration de l’annuaire Active sur le serveur Windows.

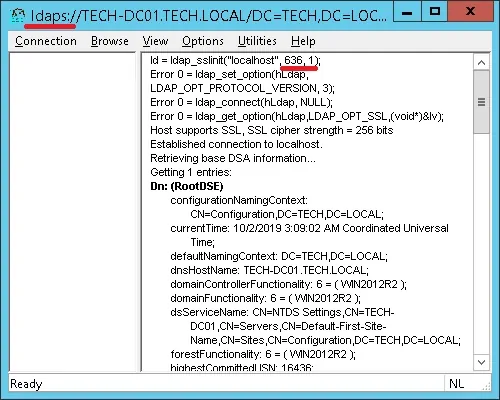

Zabbix - Test du LDAP sur la communication SSL

Nous devons vérifier si votre contrôleur de domaine offre le service LDAP sur SSL sur le port 636.

Sur le contrôleur de domaine, accédez au menu de démarrage et recherchez l’application LDP.

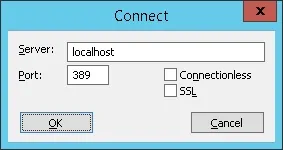

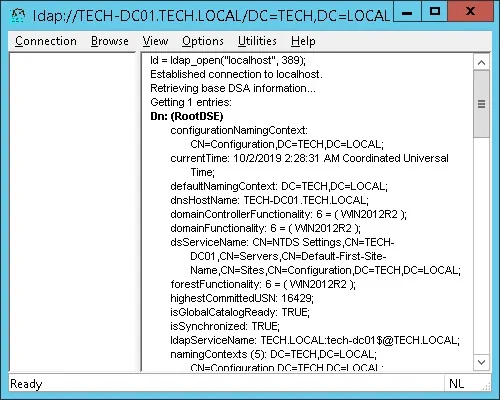

Tout d’abord, nous allons tester si votre contrôleur de domaine offre le service LDAP sur le port 389.

Accédez au menu Connexion et sélectionnez l’option Connect.

Essayez de vous connecter à l’hôte local en utilisant le port TCP 389.

Vous devriez être en mesure de vous connecter au service LDAP sur le port local 389.

Maintenant, nous devons tester si votre contrôleur de domaine offre le service LDAP sur SSL sur le port 636.

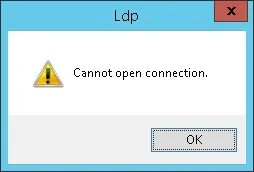

Ouvrez une nouvelle fenêtre d’application LDP et essayez de vous connecter à l’hôte local en utilisant le port TCP 636.

Sélectionnez la case à cocher SSL et cliquez sur le bouton Ok.

Si le système affiche un message d’erreur, votre contrôleur de domaine n’offre pas encore le service LDAPS.

Pour résoudre ce problème, nous allons installer une autorité de certification Windows sur la prochaine partie de ce tutoriel.

Si vous avez réussi à vous connecter à l’hôte local sur le port 636 en utilisant le cryptage SSL, vous pouvez sauter la partie suivante de ce tutoriel.

Tutorial - Installation de l’autorité de certification sur Windows

Nous devons installer le service d’autorité de certification Windows.

L’autorité de certification locale fournira au contrôleur de domaine un certificat qui permettra au service LDAPS d’opérer sur le port 636 du PCT.

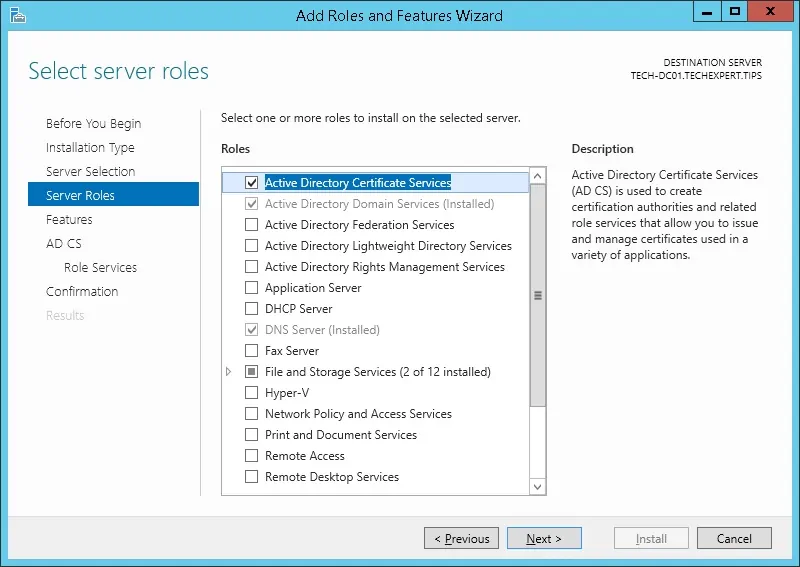

Ouvrez l’application Server Manager.

Accédez au menu Gérer et cliquez sur Ajouter des rôles et des fonctionnalités.

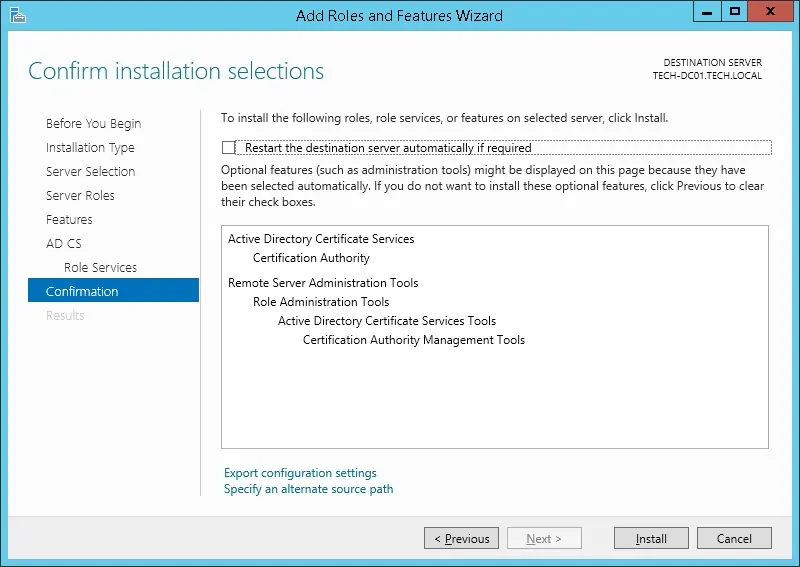

Accédez à l’écran de rôle Du serveur, sélectionnez les services de certificat d’annuaire actif et cliquez sur le bouton Suivant.

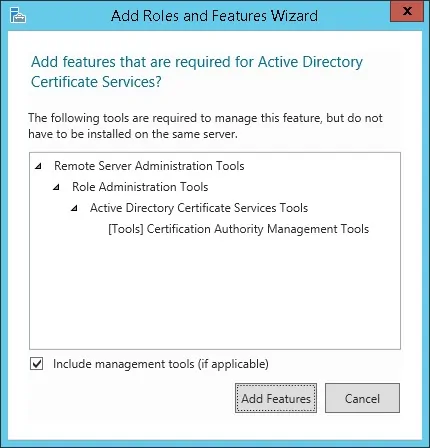

Sur l’écran suivant, cliquez sur le bouton Ajouter des fonctionnalités.

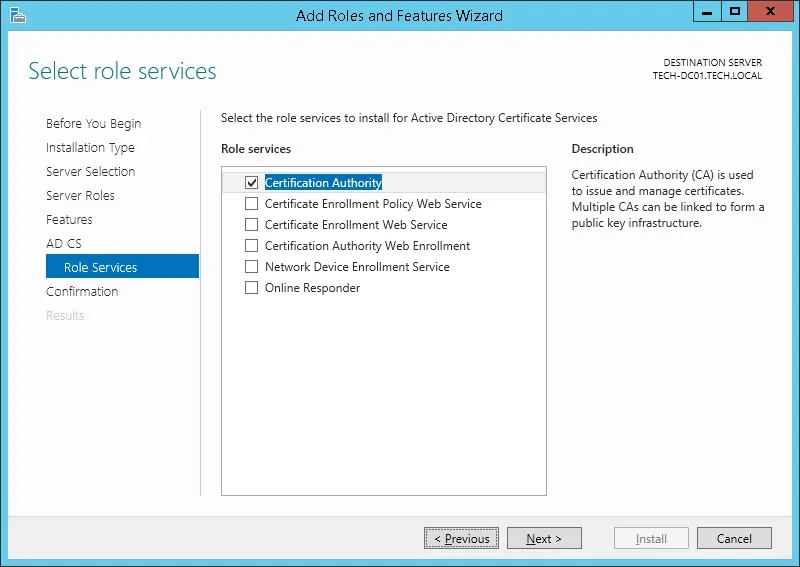

Continuez à cliquer sur le bouton Suivant jusqu’à ce que vous atteigniez l’écran de service de rôle.

Activez l’option nommée Certification Authority et cliquez sur le bouton Suivant.

Sur l’écran de confirmation, cliquez sur le bouton Installer.

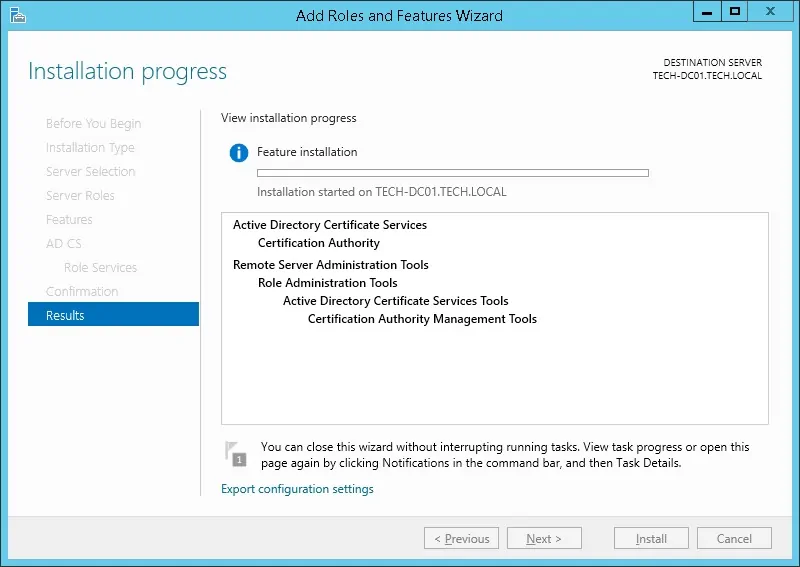

Attendez que l’installation de l’Autorité de certification soit finie.

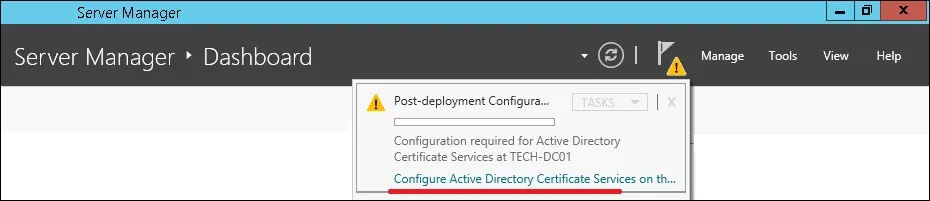

Ouvrez l’application Server Manager.

Cliquez sur le menu du drapeau jaune et sélectionnez l’option : Configurer les services de certificat d’annuaire actif

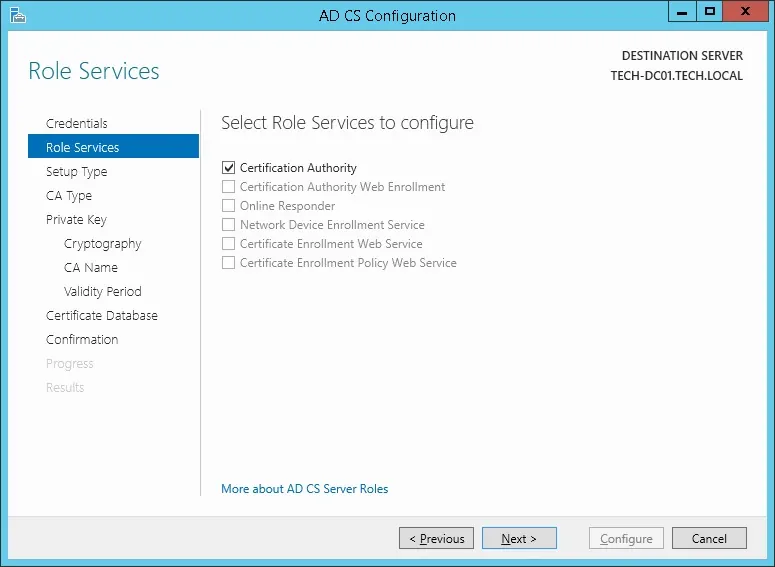

Sur l’écran des informations d’identification, cliquez sur le bouton Suivant.

Sélectionnez l’option Autorité de certification et cliquez sur le bouton Suivant.

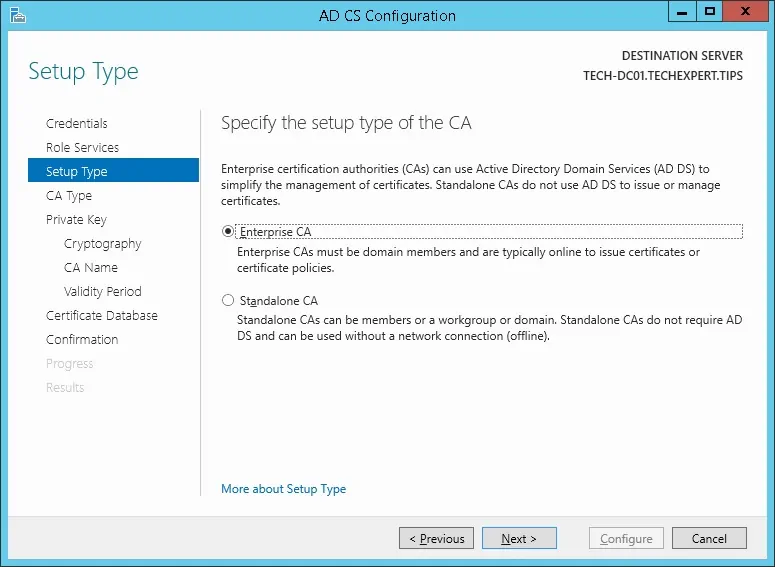

Sélectionnez l’option Enterprise CA et cliquez sur le bouton Suivant.

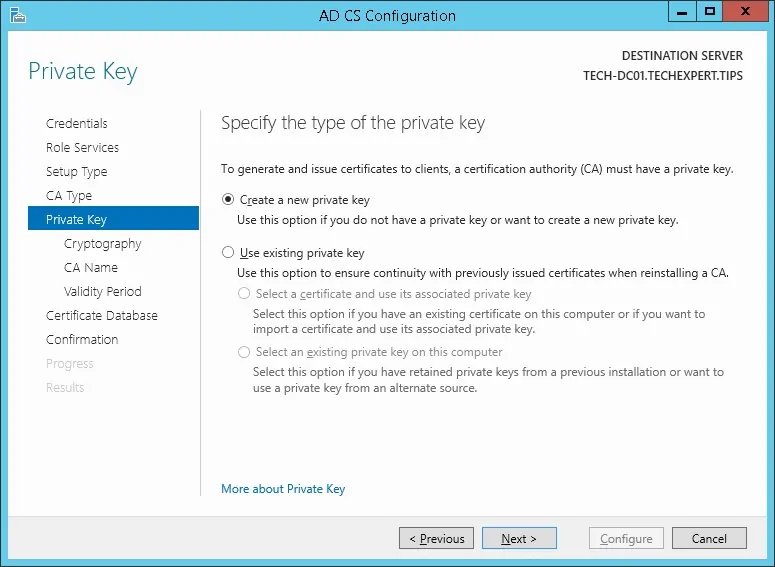

Sélectionnez l’option Créer une nouvelle clé privée et cliquez sur le bouton Suivant.

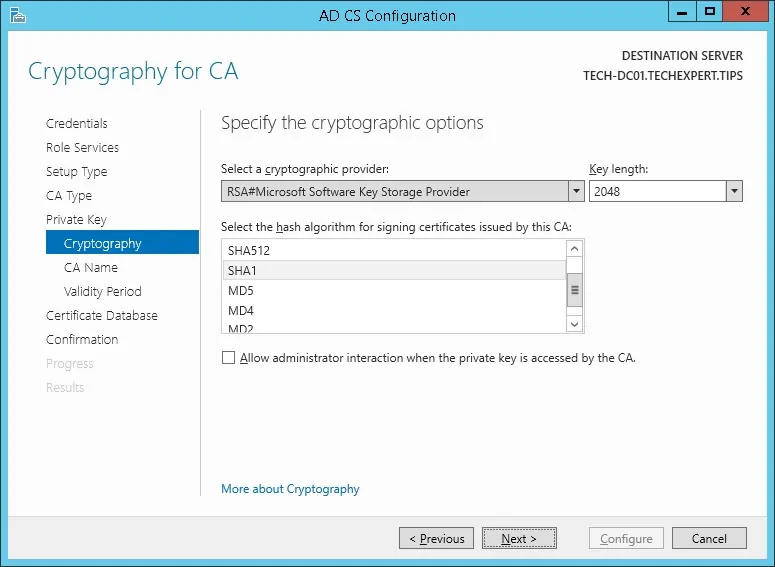

Conservez la configuration de cryptographie par défaut et cliquez sur le bouton Suivant.

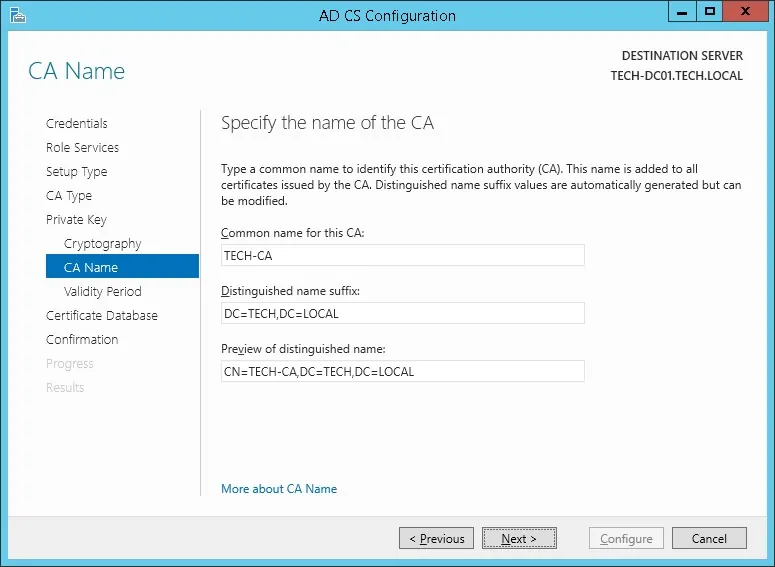

Définir un nom commun à l’autorité de certification et cliquez sur le bouton Suivant.

Dans notre exemple, nous avons établi le nom commun : TECH-CA

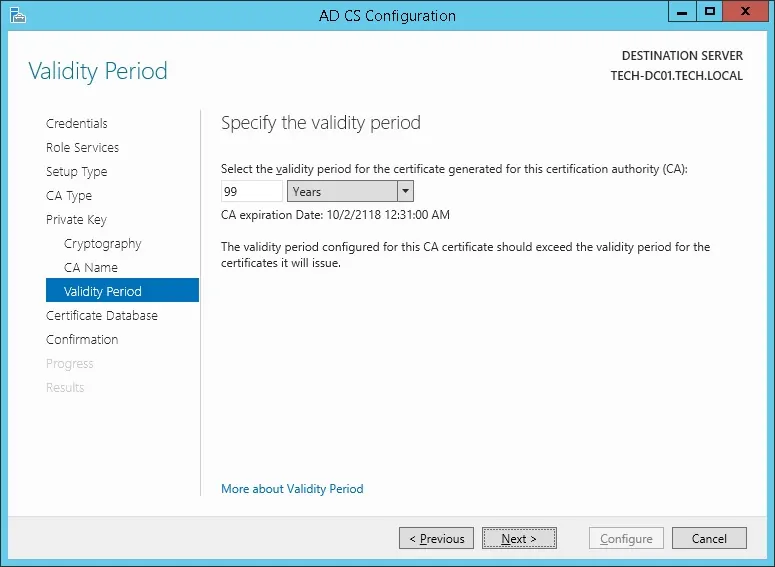

Définir la période de validité de l’autorité de certification Windows.

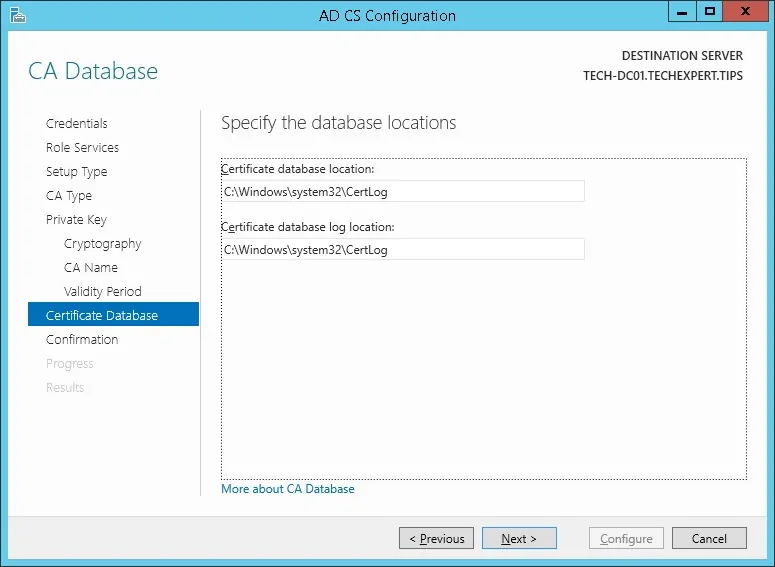

Conservez l’emplacement de base de données de l’autorité de certification Windows par défaut.

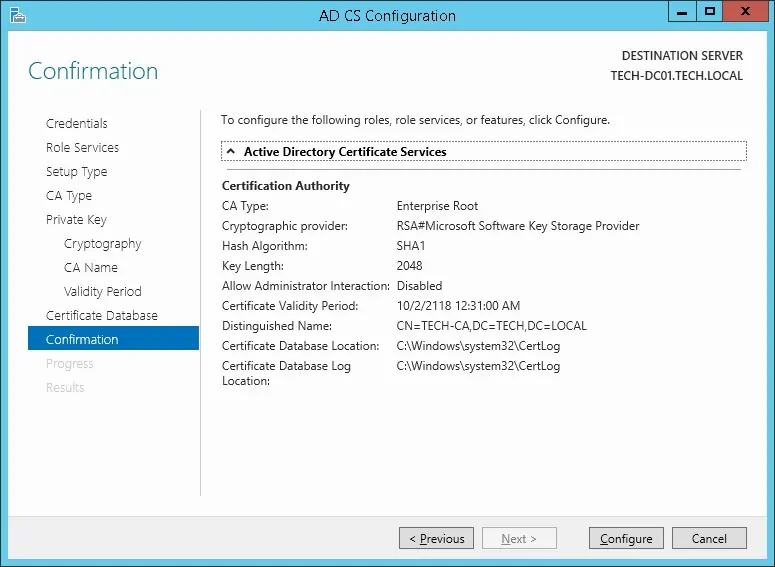

Vérifier le résumé et cliquer sur le bouton Configurer.

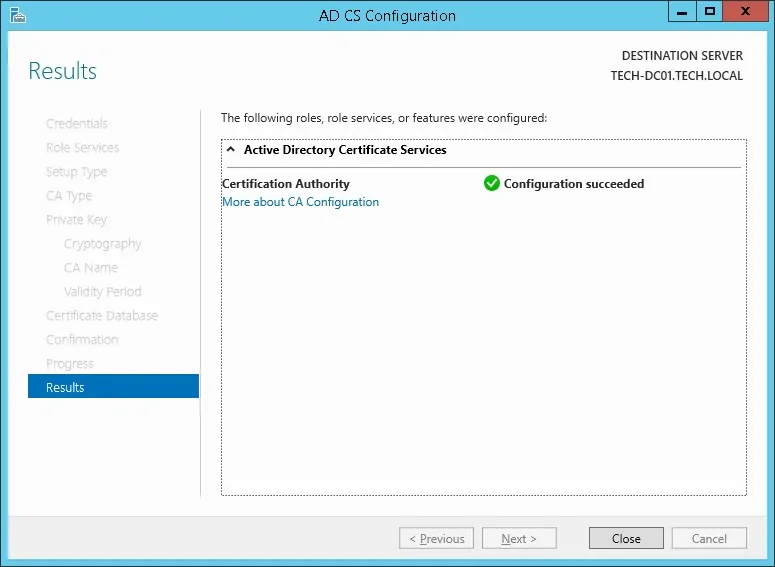

Attendez que l’installation de l’autorité de certification du serveur Windows se termine.

Après avoir terminé l’installation de l’autorité de certification, redémarrez votre ordinateur.

Vous avez terminé l’installation de l’autorité de certification Windows.

Zabbix - Tester le LDAP sur SSL Communication Again

Nous devons vérifier si votre contrôleur de domaine offre le service LDAP sur SSL sur le port 636.

Après avoir terminé l’installation de l’autorité de certification, attendez 5 minutes et redémarrez votre contrôleur de domaine.

Pendant le démarrage, votre contrôleur de domaine demandera automatiquement un certificat de serveur auprès de l’autorité de certification locale.

Après avoir obtenu le certificat de serveur, votre contrôleur de domaine commencera à offrir le service LDAP sur SSL sur le port 636.

Sur le contrôleur de domaine, accédez au menu de démarrage et recherchez l’application LDP.

Accédez au menu Connexion et sélectionnez l’option Connect.

Essayez de vous connecter à l’hôte local en utilisant le port TCP 636.

Sélectionnez la case à cocher SSL et cliquez sur le bouton Ok.

Essayez de vous connecter à l’hôte local en utilisant le port TCP 636.

Sélectionnez la case à cocher SSL et cliquez sur le bouton Ok.

Cette fois, vous devriez être en mesure de vous connecter au service LDAP sur le port local 636.

Si vous n’êtes pas en mesure de vous connecter au port 636, redémarrez l’ordinateur à nouveau et attendez 5 minutes de plus.

Il peut s’en passer un certain temps avant que votre contrôleur de domaine reçoive le certificat demandé à l’Autorité de certification.

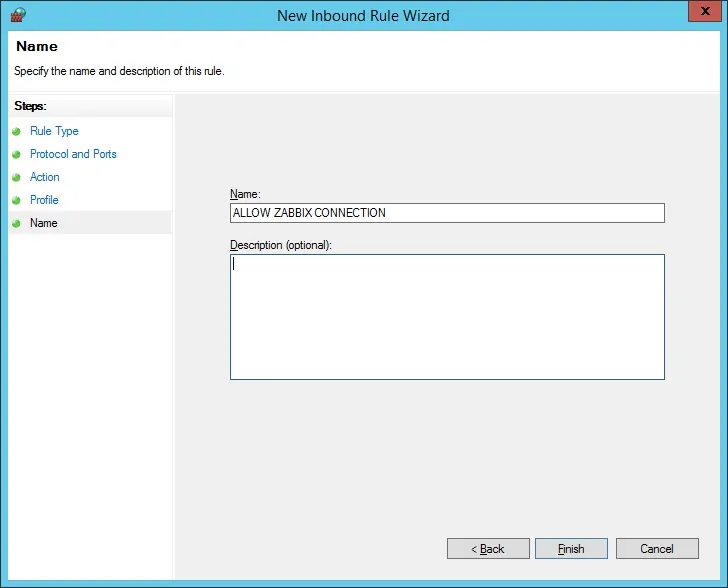

Tutorial - Pare-feu windows Domain Controller

Tout d’abord, nous devons créer une règle de pare-feu sur le contrôleur de domaine Windows.

Cette règle de pare-feu permettra au serveur Zabbix d’interroger la base de données d’annuaire active.

Sur le contrôleur de domaine, ouvrez l’application nommée Windows Firewall avec Advanced Security

Créez une nouvelle règle de pare-feu entrant.

Sélectionnez l’option PORT.

Sélectionnez l’option TCP.

Sélectionnez l’option Ports locaux spécifiques.

Entrez dans le port TCP 636.

Sélectionnez l’option Autoriser l’option de connexion.

Vérifiez l’option DOMAIN.

Vérifiez l’option PRIVATE.

Vérifiez l’option PUBLIC.

Entrez une description de la règle du pare-feu.

Félicitations, vous avez créé la règle de pare-feu requise.

Cette règle permettra à Zabbix d’interroger la base de données active.

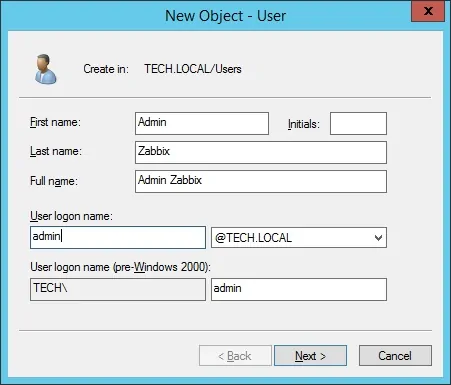

Tutorial - Création de compte de domaine Windows

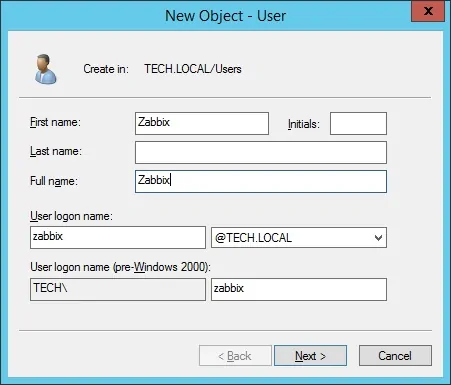

Ensuite, nous devons créer au moins 2 comptes sur la base de données d’annuaire active.

Le compte ADMIN sera utilisé pour se connecter à l’interface web Zabbix.

Le compte ZABBIX sera utilisé pour interroger la base de données Active Directory.

Sur le contrôleur de domaine, ouvrez l’application nommée : Utilisateurs et ordinateurs d’annuaire actif

Créez un nouveau compte à l’intérieur du conteneur Utilisateurs.

Créer un nouveau compte nommé : admin

Mot de passe configuré pour l’utilisateur Admin: 123qwe.

Ce compte sera utilisé pour authentifier en tant qu’administrateur sur l’interface web Zabbix.

Créer un nouveau compte nommé: zabbix

Mot de passe configuré pour l’utilisateur Zabbix: 123qwe.

Ce compte sera utilisé pour interroger les mots de passe stockés dans la base de données Active Directory.

Félicitations, vous avez créé les comptes d’annuaire actif requis.

Tutorial - Préparation de la communication Zabbix LDAPS

Sur la ligne de commande du serveur Zabbix, modifiez le fichier de configuration ldap.conf.

Ajoutez la ligne suivante à la fin du fichier ldap.conf.

Voici le contenu de notre fichier ldap.conf.

Le serveur Zabbix doit être en mesure de communiquer avec le contrôleur de domaine en utilisant son nom DNS. (FQDN)

Pour résoudre ce problème, le serveur Zabbix peut utiliser le contrôleur de domaine comme serveur DNS pour activer la traduction de TECH-DC01. Tech. LOCAL à l’adresse IP 192.168.15.10.

Si vous ne souhaitez pas définir le contrôleur de domaine Windows comme serveur DNS du serveur Zabbix, vous pouvez ajouter une entrée statique dans le fichier hôtes.

Utilisez la commande PING pour vérifier si le serveur Zabbix est en mesure de traduire le nom d’hôte en adresse IP.

Dans notre exemple, le serveur Zabbix a pu traduire le TECH-DC01. Tech. NOM d’hôte LOCAL au 192.168.15.10 à l’aide d’une entrée statique sur le fichier hôtes.

Utilisez la commande suivante pour tester la communication LDAPS.

Il va essayer d’obtenir une copie du certificat de contrôleur de domaine.

Gardez à l’esprit que vous devez changer l’adresse IP ci-dessus à votre contrôleur de domaine.

Le système doit afficher une copie du certificat De contrôleur de domaine.

Configurations! Vous avez terminé les configurations de ligne de commande Zabbix requises.

Tutorial - Zabbix LDAP Authentication on Active Directory

Ouvrez votre navigateur et entrez l’adresse IP de votre serveur Web plus /zabbix.

Dans notre exemple, l’URL suivante a été saisie dans le navigateur :

http://192.168.15.11/zabbix

Sur l’écran de connexion, utilisez le nom d’utilisateur par défaut et le mot de passe par défaut.

Nom d’utilisateur par défaut : Admin

Mot de passe par défaut : zabbix

Après une connexion réussie, vous serez envoyé au tableau de bord Zabbix.

Sur l’écran du tableau de bord, accédez au menu Administration et sélectionnez l’option D’authentification.

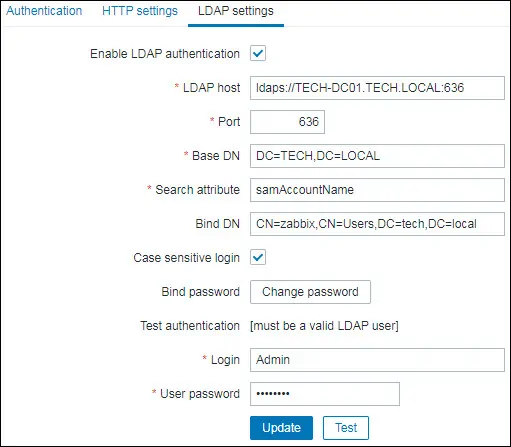

Sur l’écran d’authentification, accédez à l’onglet Paramètres LDAP.

Vous devez configurer les éléments suivants :

Animateur LDAP : ldaps://TECH-DC01. Tech. LOCALO:636

Port: 636

DN de base : dc-tech,dc-local

Attribut de recherche : SaMAccountName

Bind DN: CN-zabbix,CN-Users,DC-tech,DC-local

Entrez le nom d’utilisateur Admin, son mot de passe et cliquez sur le bouton Test.

Vous devez changer TECH-DC01. Tech. LOCAL à votre nom d’hôte de contrôleur de domaine.

Vous devez modifier les informations de domaine pour refléter votre environnement réseau.

Vous devez modifier les informations d’identification de liaison pour refléter votre environnement réseau.

Si votre test réussit, vous devriez voir le message suivant.

Sur l’écran d’authentification, sélectionnez l’option Ldap pour activer l’authentification LDAPS sur Active Directory.

Après avoir terminé votre configuration, vous devez déconnecter l’interface web Zabbix.

Essayez de vous connecter à l’aide de l’utilisateur Admin et du mot de passe de la base de données Active Directory.

Sur l’écran de connexion, utilisez l’utilisateur Admin et le mot de passe de la base de données Active Directory.

Nom d’utilisateur: Admin

Mot de passe : Entrez le mot de passe de l’annuaire Actif.

félicitations! Vous avez configuré l’authentification Zabbix LDAP sur Active Directory à l’aide de LDAP.

Afin d’authentifier un utilisateur par rapport à l’annuaire Active, le compte utilisateur doit également exister dans la base de données des utilisateurs du serveur Zabbix.