האם ברוצה ללמוד כיצד להגדיר את אימות הספריה הפעיל Zabbix באמצעות LDAP מעל SSL? במדריך זה, אנו הולכים להראות לך כיצד לאמת משתמשי Zabbix במסד הנתונים של Active Directory באמצעות פרוטוקול LDAPS עבור חיבור מוצפן.

• Zabbix 4.2.6

• Windows 2012 R2

רשימת חומרה:

הסעיף הבא מציג את רשימת הציוד המשמש ליצירת ערכת לימוד זו של Zabbix.

כל פיסת חומרה המפורטת לעיל ניתן למצוא באתר אמזון.

רשימת השמעה של Zabbix:

בדף זה, אנו מציעים גישה מהירה לרשימת קטעי וידאו הקשורים להתקנת Zabbix.

אל תשכחו להירשם לערוץ היוטיוב שלנו בשם FKIT.

ערכת לימוד הקשורה Zabbix:

בדף זה, אנו מציעים גישה מהירה לרשימת ערכות לימוד הקשורות להתקנת Zabbix.

ערכת לימוד - התקנת Active Directory ב- Windows

• IP - 192.168.15.10.

• Operacional System - Windows 2012 R2

• Hostname - TECH-DC01

• Active Directory Domain: TECH.LOCAL

אם כבר יש לך תחום של Active Directory, באפשרותך לדלג על חלק זה של ערכת הלימוד.

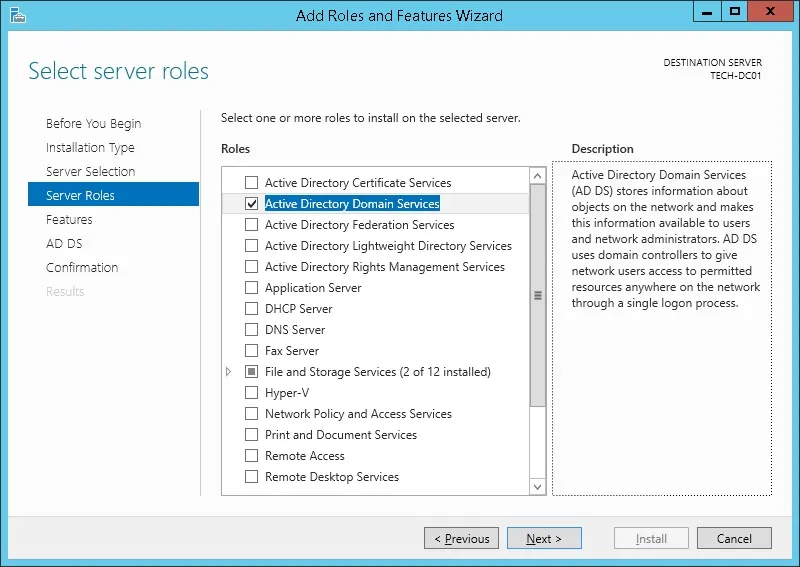

פתח את היישום מנהל השרת.

גש לתפריט ניהול ולחץ על הוסף תפקידים ותכונות.

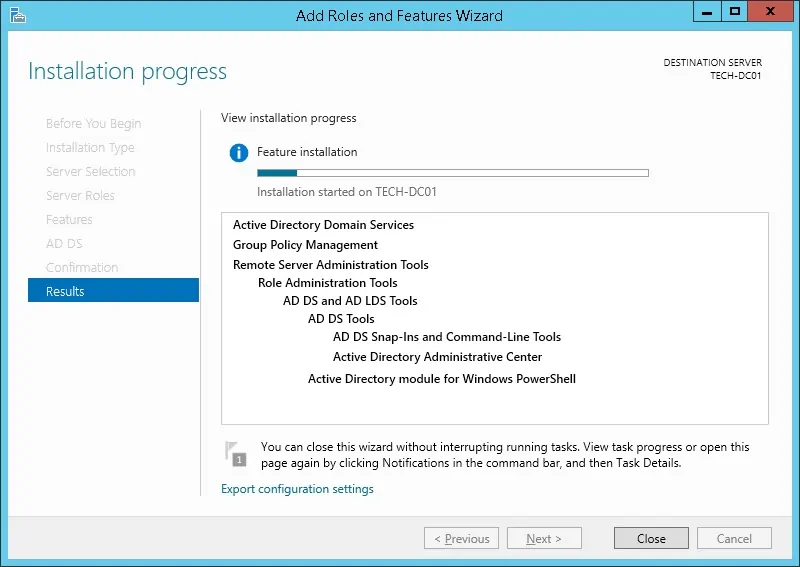

גישה למסך התפקידים Server, בחר בשירות קבוצת המחשבים של Active Directory ולחץ על לחצן הבא.

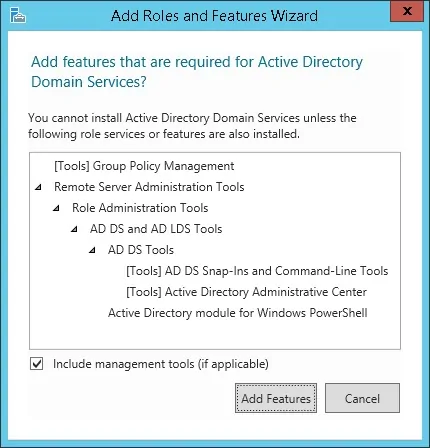

במסך הבא, לחץ על לחצן הוסף תכונות.

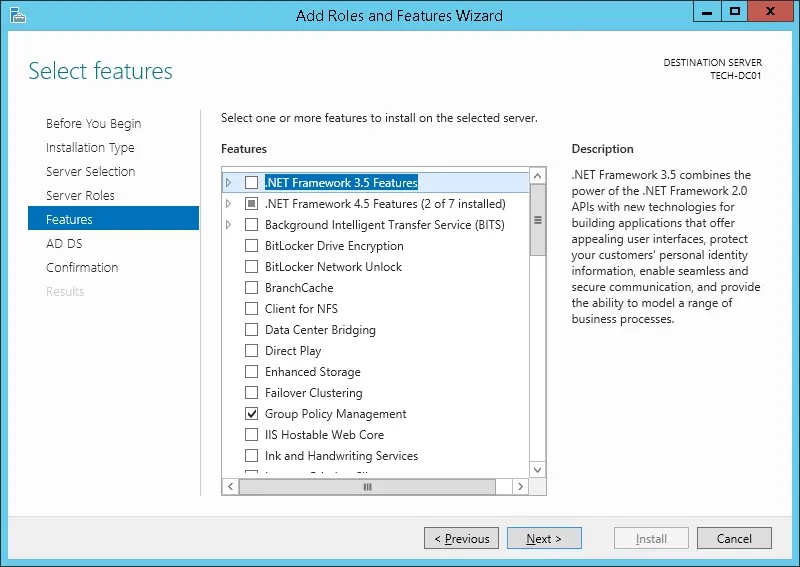

המשך ללחוץ על לחצן הבא עד שתגיע למסך האחרון.

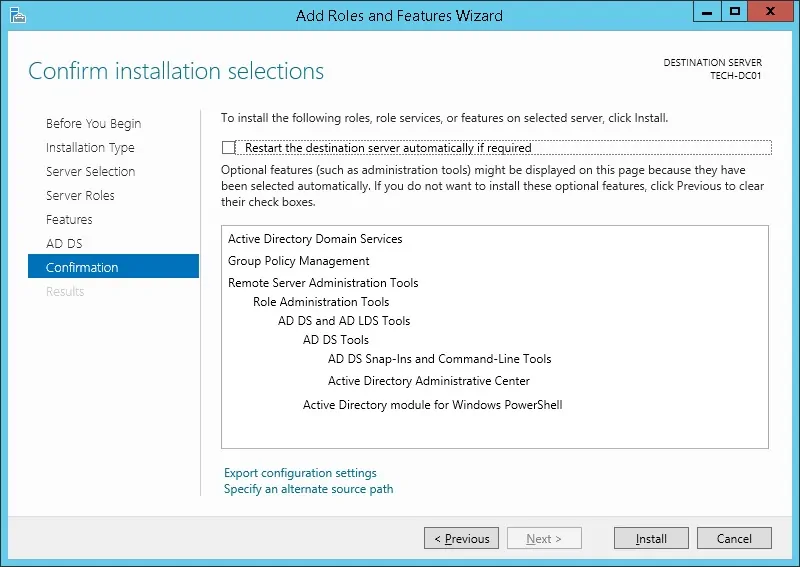

במסך האישור, לחץ על לחצן התקן.

המתן לסיום התקנת הספריה הפעילה.

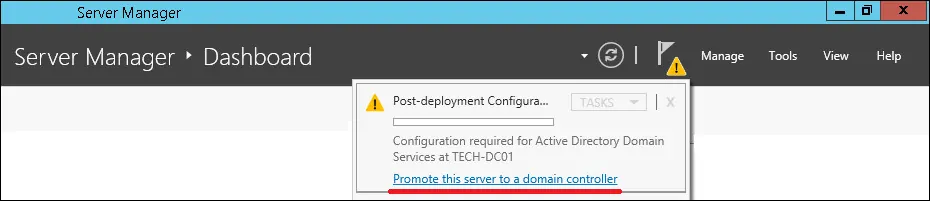

פתח את היישום מנהל השרת.

לחץ על תפריט דגל צהוב ובחר באפשרות לקדם שרת זה לבקר קבוצת מחשבים

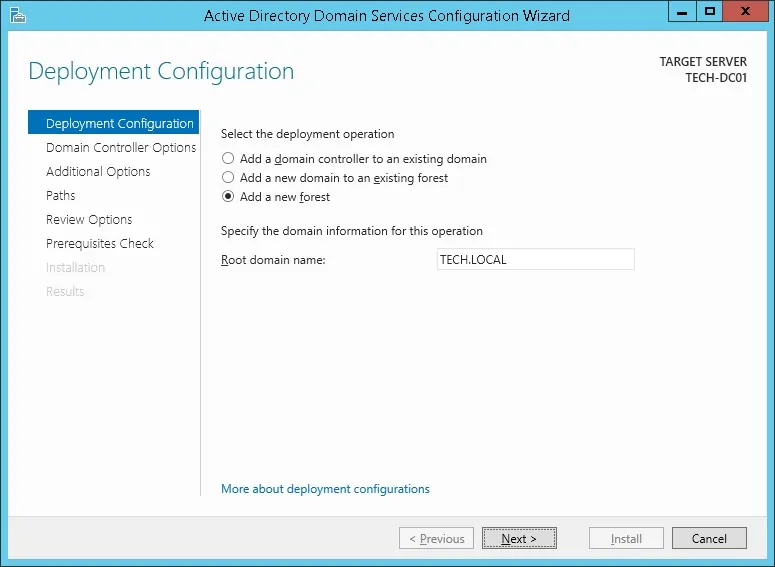

בחר באפשרות להוסיף יער חדש והזן שם תחום בסיס.

בדוגמה שלנו, יצרנו תחום חדש בשם: TECH. מקומי.

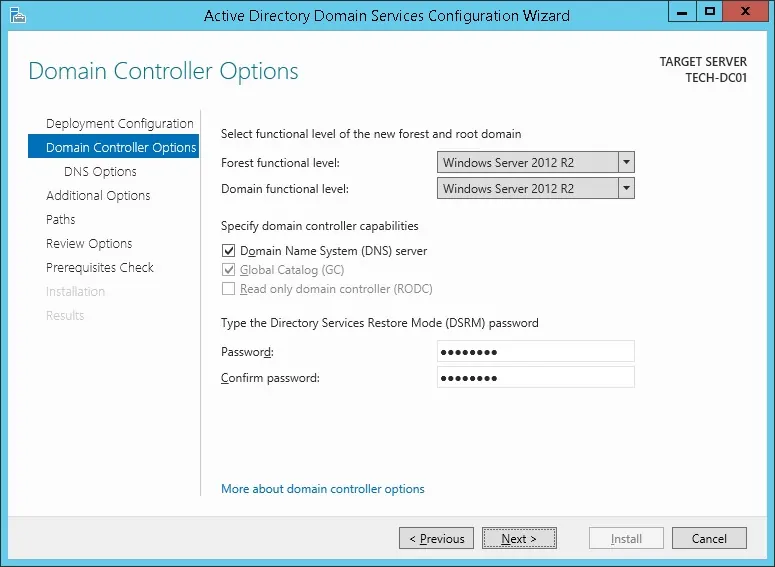

הזן סיסמה כדי לאבטח את שחזור Active Directory.

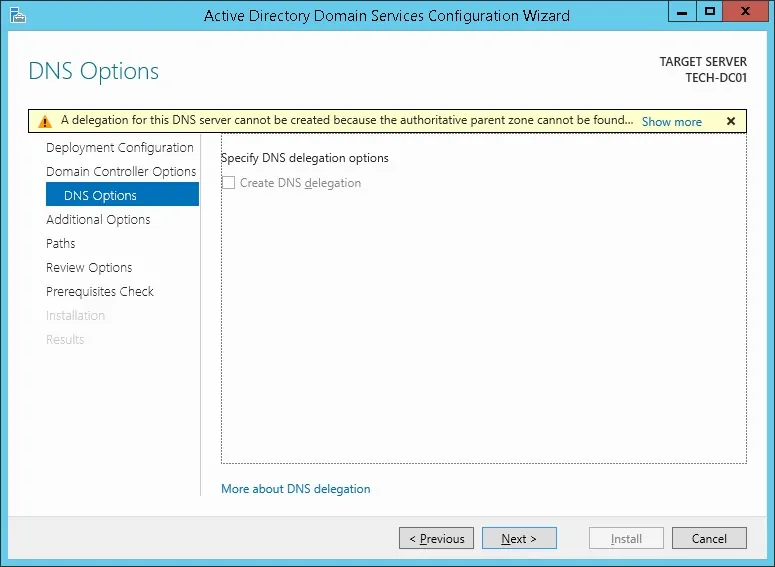

במסך אפשרויות DNS, לחץ על לחצן הבא.

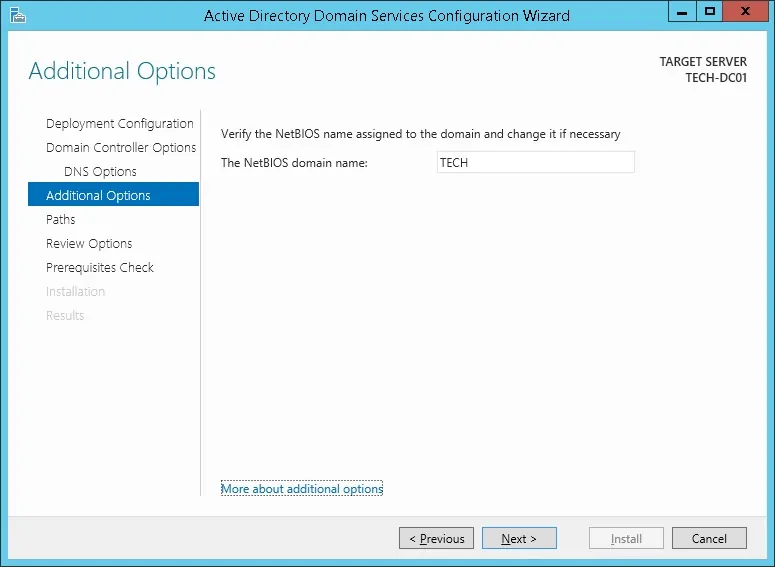

אמת את שם Netbios שהוקצה לתחום שלך ולחץ על לחצן הבא.

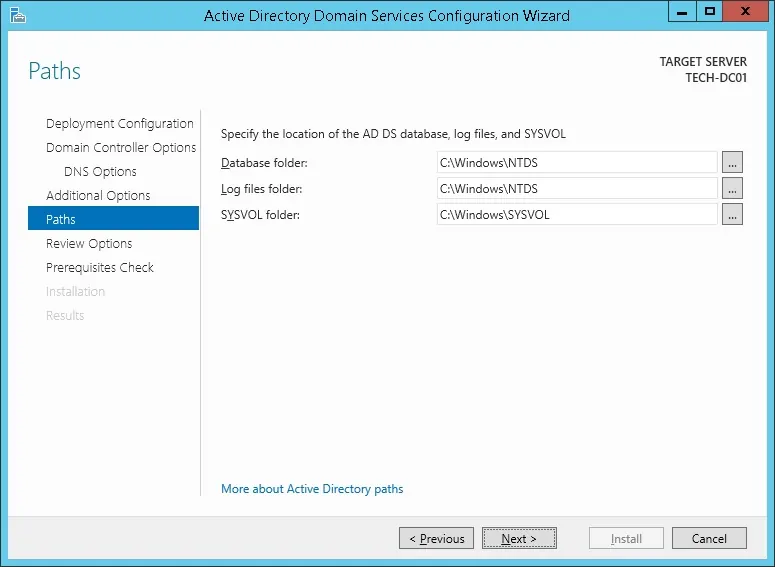

לחץ על לחצן הבא.

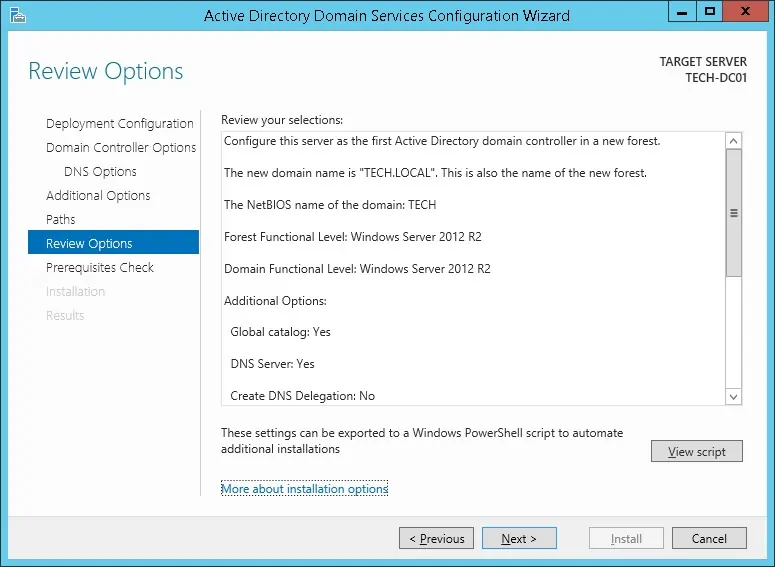

סקור את אפשרויות התצורה שלך ולחץ על לחצן הבא.

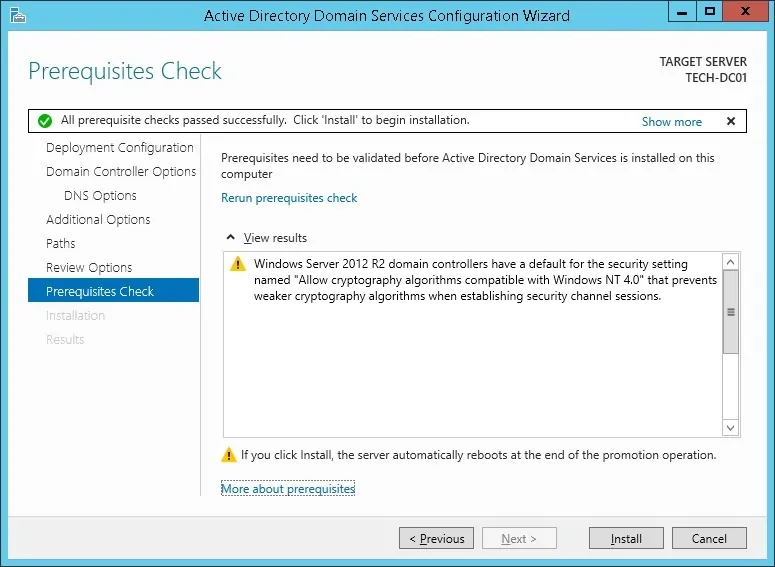

במסך תנאים מוקדמים בדוק, לחץ על לחצן התקן.

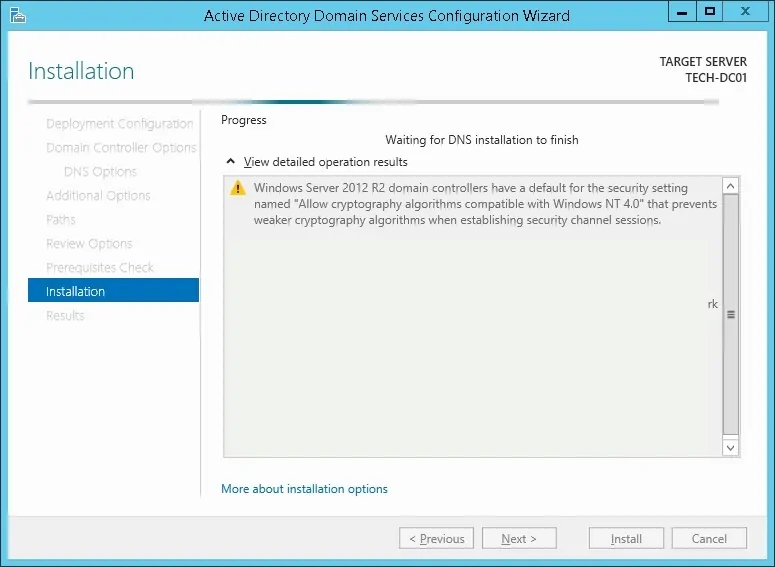

המתן לסיום תצורת Active Directory.

לאחר סיום התקנת Active Directory, המחשב יופעל מחדש באופן אוטומטי

סיימת את תצורת הספריה הפעילה בשרת Windows.

Zabbix - בדיקת LDAP באמצעות תקשורת SSL

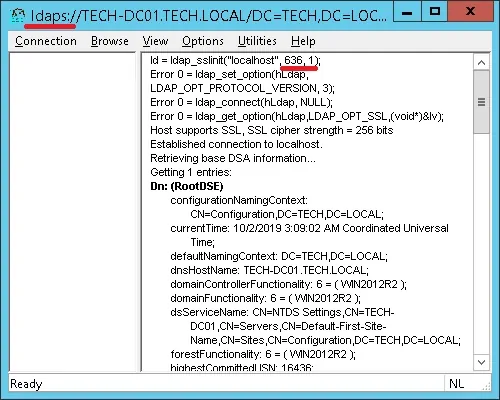

עלינו לבדוק אם בקר קבוצת המחשבים שלך מציע את שירות LDAP over SSL ביציאה 636.

בבקר קבוצת המחשבים, גש לתפריט התחלה וחפש את יישום LDP.

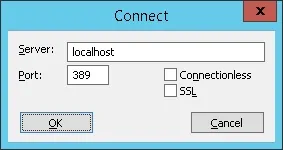

תחילה, בוא נבדוק אם בקר קבוצת המחשבים שלך מציע את שירות LDAP ביציאה 389.

גש לתפריט חיבור ובחר באפשרות התחבר.

נסה להתחבר ל localhost באמצעות יציאת TCP 389.

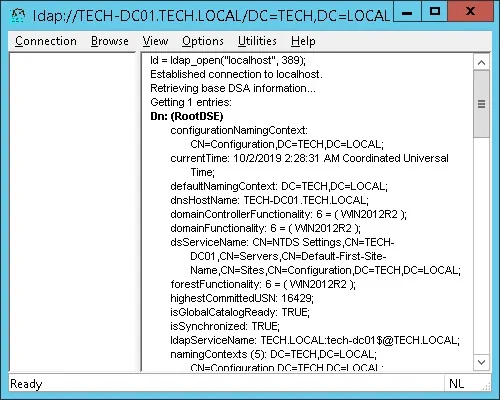

תוכל להתחבר לשירות LDAP ביציאת Localhost 389.

עכשיו, אנחנו צריכים לבדוק אם בקר התחום שלך מציע את LDAP מעל שירות SSL ביציאה 636.

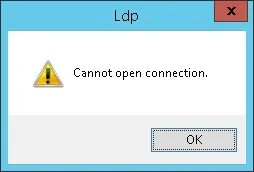

פתח חלון יישום LDP חדש ונסה להתחבר ל localhost באמצעות יציאת TCP 636.

בחר בתיבת הסימון SSL ולחץ על לחצן אישור.

אם המערכת מציגה הודעת שגיאה, בקר קבוצת המחשבים שלך אינו מציע את שירות LDAPS עדיין.

כדי לפתור זאת, אנו הולכים להתקין רשות אישורים של Windows בחלק הבא של ערכת לימוד זו.

אם הצלחת להתחבר בהצלחה ל-localhost ביציאה 636 באמצעות הצפנת SSL, באפשרותך לדלג על החלק הבא של ערכת לימוד זו.

ערכת לימוד - התקנת רשות אישורים ב- Windows

עלינו להתקין את שירות רשות האישורים של Windows.

רשות האישורים המקומית תספק לבקר קבוצת המחשבים אישור שיאפשר לשירות LDAPS לפעול ביציאת TCP 636.

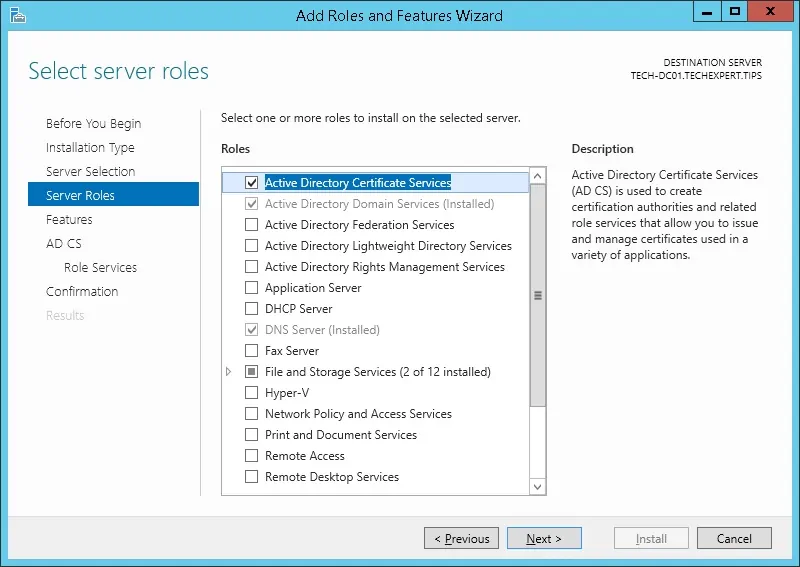

פתח את היישום מנהל השרת.

גש לתפריט ניהול ולחץ על הוסף תפקידים ותכונות.

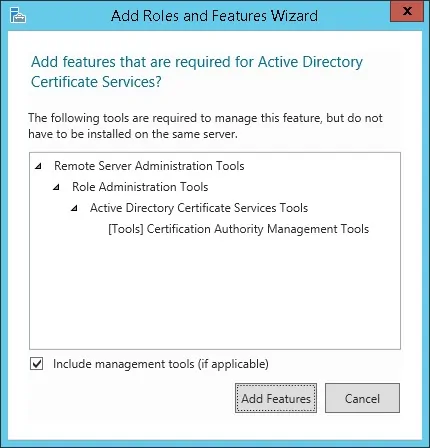

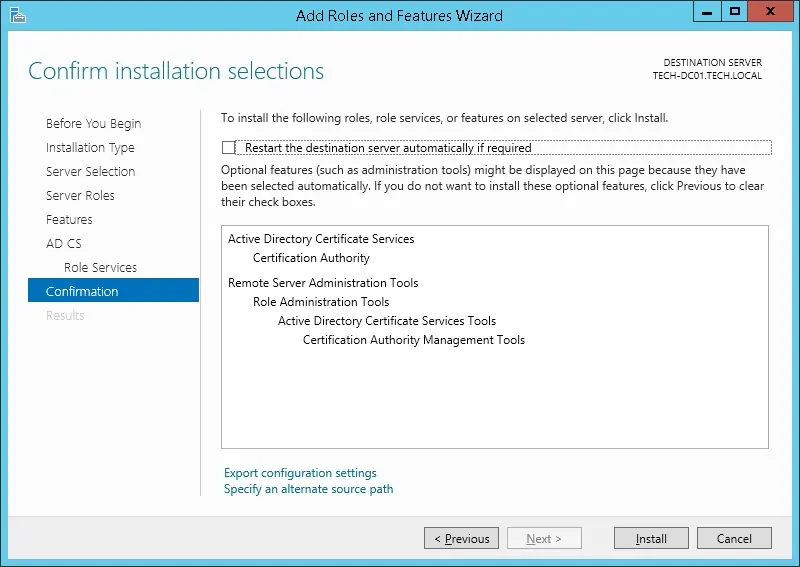

גש למסך התפקידים Server, בחר בשירותי אישורי Active Directory ולחץ על לחצן הבא.

במסך הבא, לחץ על לחצן הוסף תכונות.

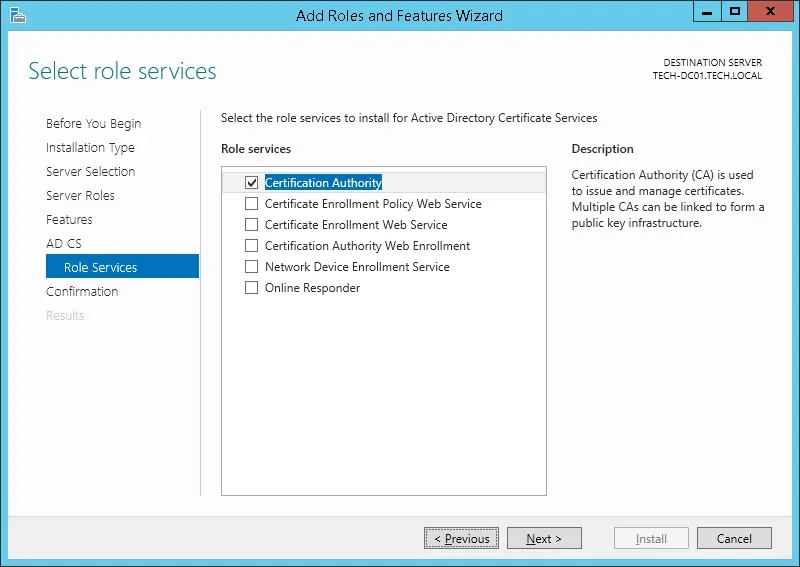

המשך ללחוץ על לחצן הבא עד שתגיע למסך שירות התפקידים.

הפוך את האפשרות בשם רשות האישורים לזמינה ולחץ על לחצן הבא.

במסך האישור, לחץ על לחצן התקן.

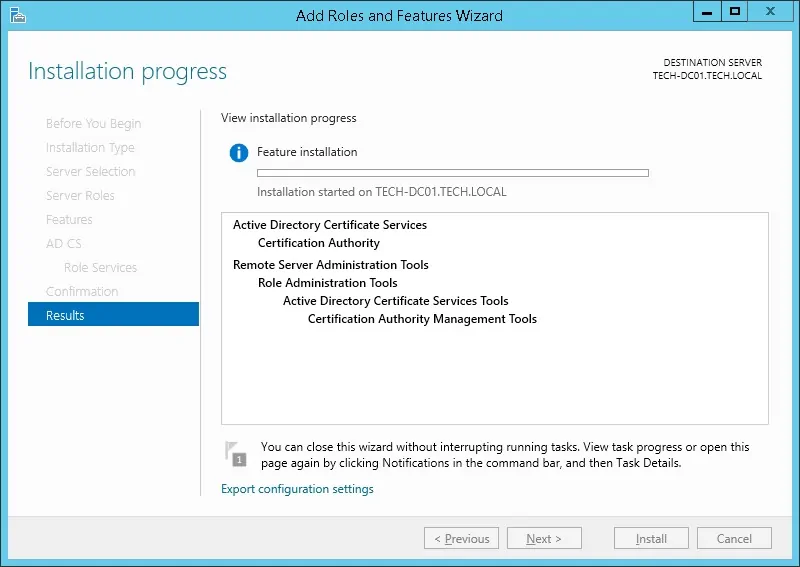

המתן להתקנה של רשות האישורים לסיום.

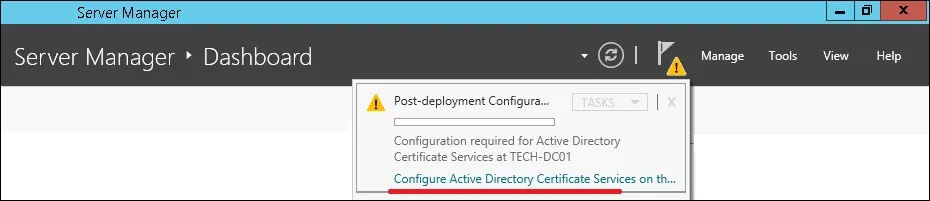

פתח את היישום מנהל השרת.

לחץ על תפריט דגל צהוב ובחר באפשרות: קביעת תצורה של שירותי אישור Active Directory

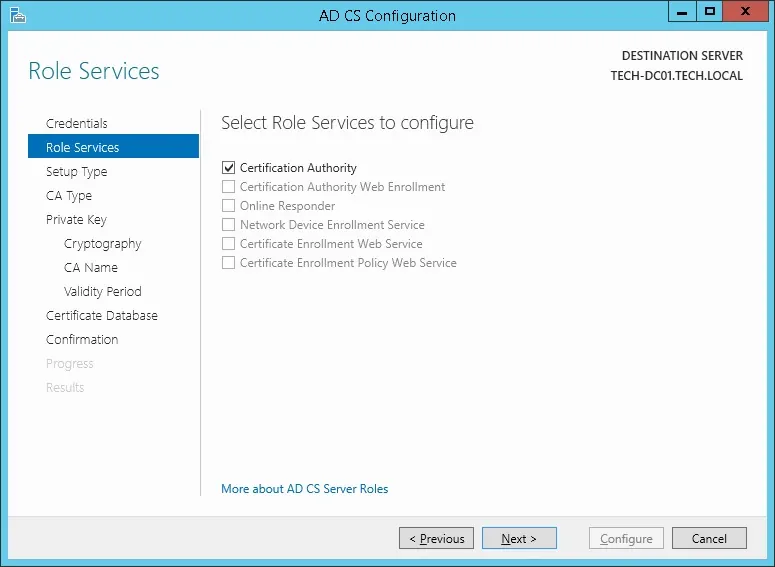

במסך האישורים, לחץ על לחצן הבא.

בחר באפשרות רשות אישורים ולחץ על לחצן הבא.

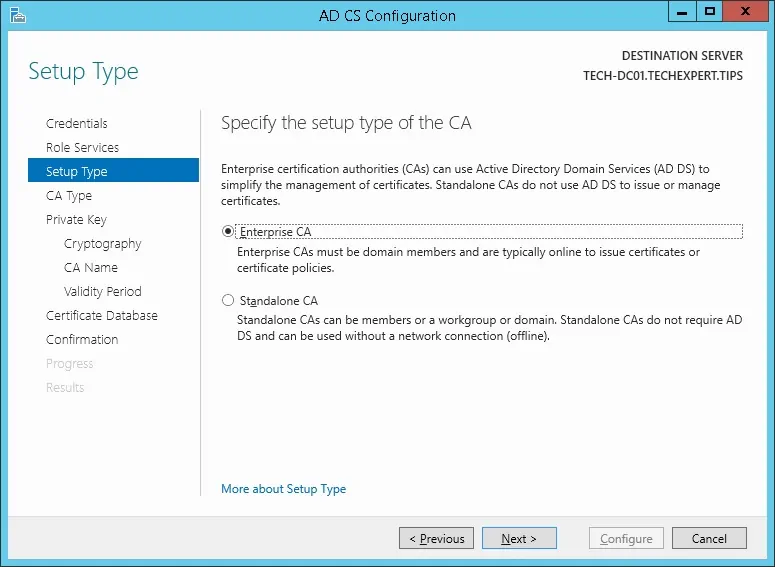

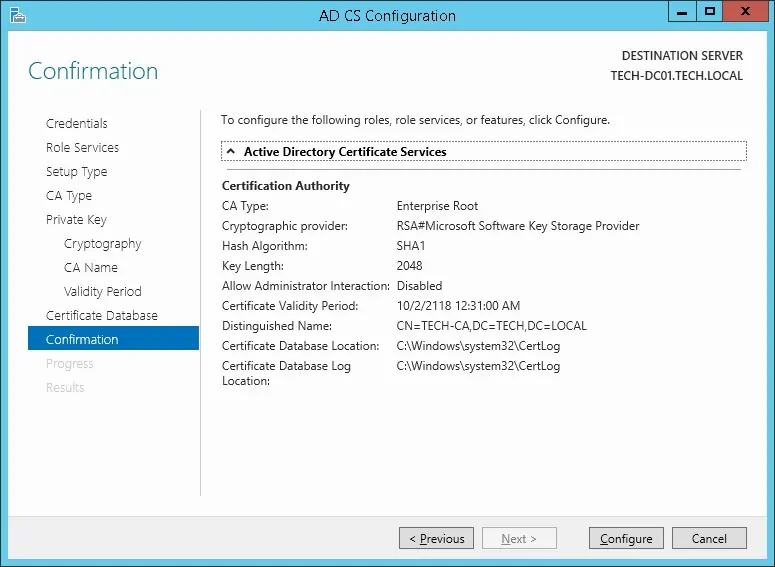

בחר באפשרות רשות אישורים ארגונית ולחץ על לחצן הבא.

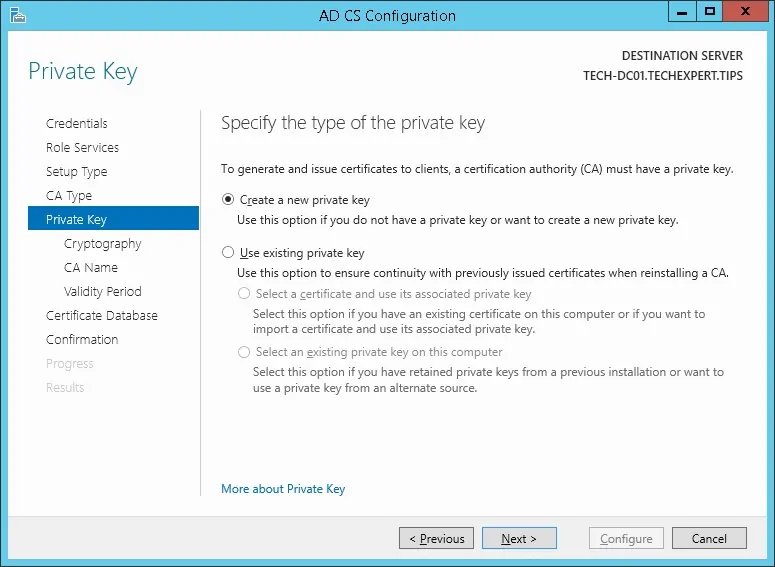

בחר באפשרות צור מפתח פרטי חדש ולחץ על לחצן הבא.

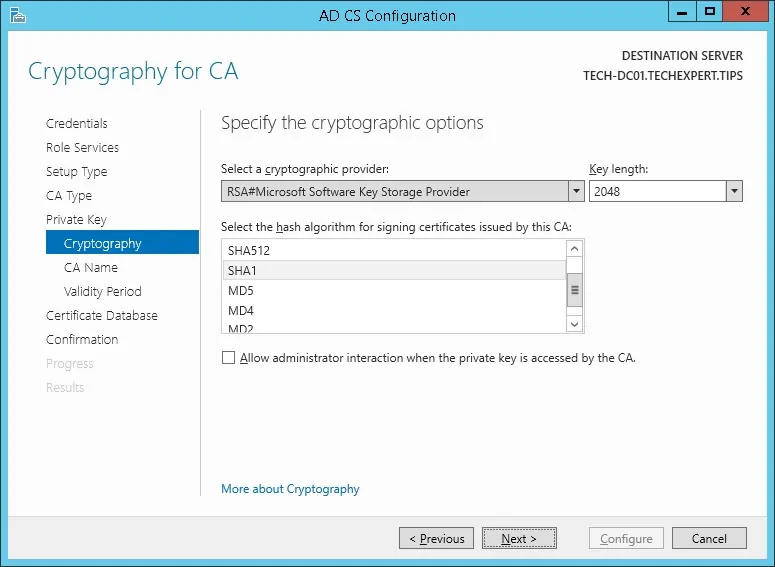

שמור את תצורת ברירת המחדל של הצפנה ולחץ על לחצן הבא.

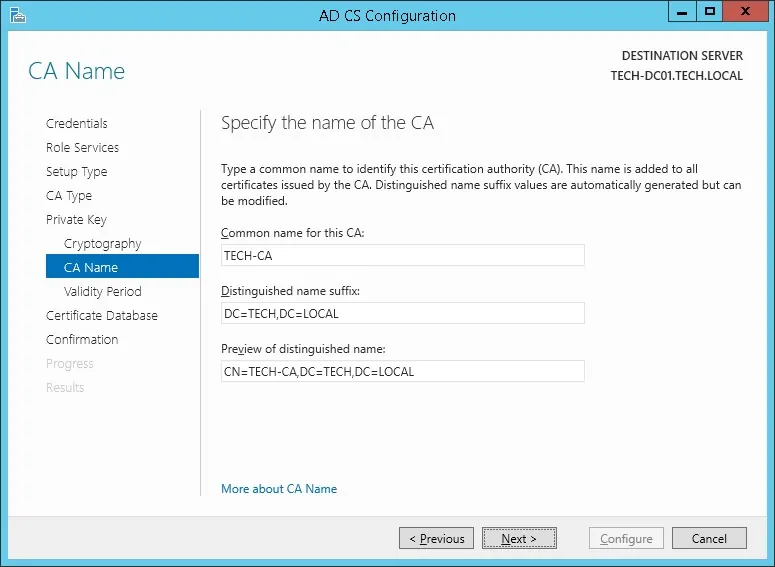

הגדר שם נפוץ לרשות האישורים ולחץ על לחצן הבא.

בדוגמה שלנו, אנו מגדירים את השם המשותף: TECH-CA

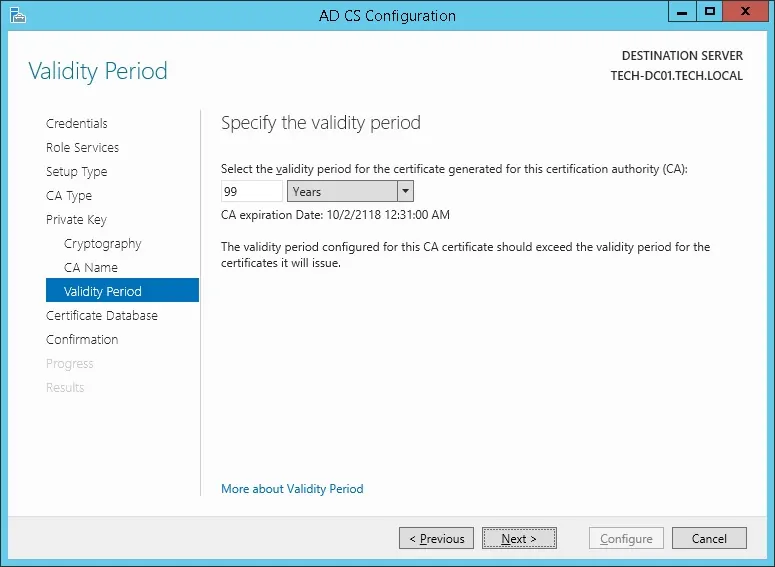

הגדר את תקופת התוקף של רשות האישורים של Windows.

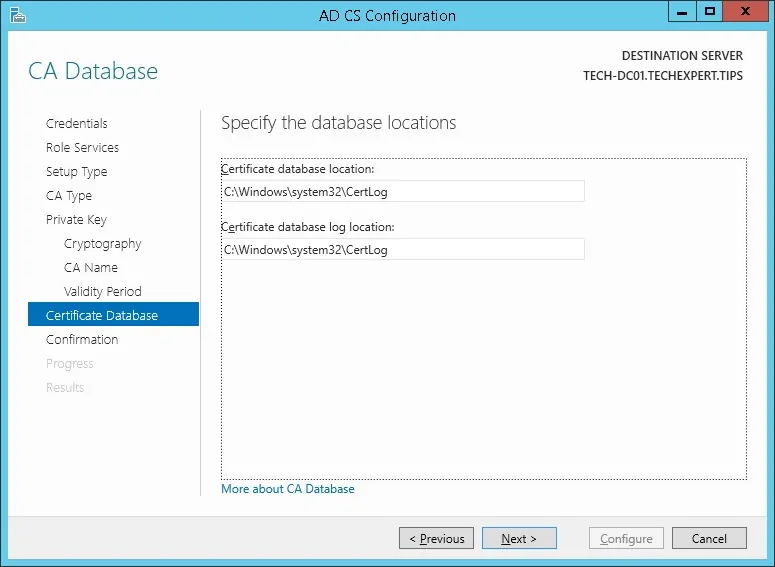

שמור את מיקום ברירת המחדל של מסד הנתונים של רשות האישורים של Windows.

אמת את הסיכום ולחץ על לחצן קביעת תצורה.

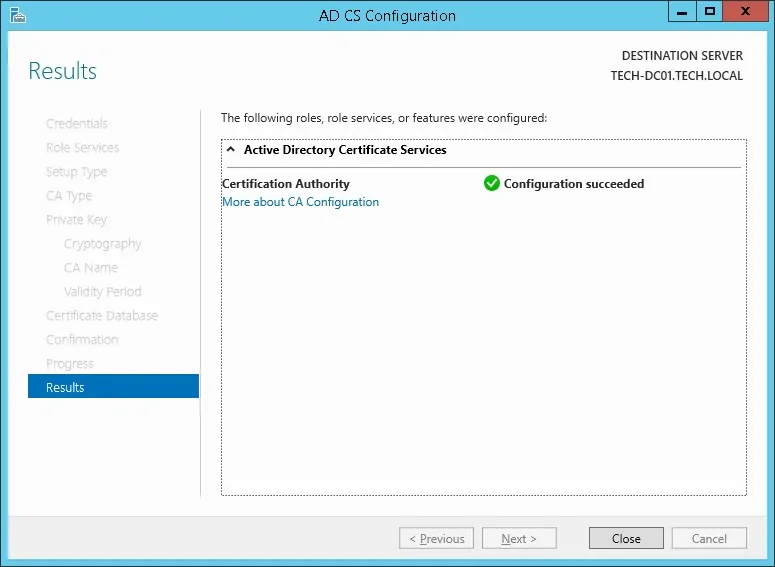

המתן עד שהתקנת רשות האישורים של שרת Windows תסתיים.

לאחר סיום ההתקנה של רשות האישורים, אתחל מחדש את המחשב.

סיימת את ההתקנה של רשות האישורים של Windows.

Zabbix - בדיקת LDAP על תקשורת SSL שוב

עלינו לבדוק אם בקר קבוצת המחשבים שלך מציע את שירות LDAP over SSL ביציאה 636.

לאחר סיום ההתקנה של רשות האישורים, המתן 5 דקות והפעל מחדש את בקר קבוצת המחשבים.

במהלך זמן האתחול, בקר קבוצת המחשבים שלך יבקש באופן אוטומטי אישור שרת מרשות האישורים המקומית.

לאחר קבלת אישור השרת, בקר קבוצת המחשבים שלך יתחיל להציע את שירות LDAP באמצעות SSL ביציאה 636.

בבקר קבוצת המחשבים, גש לתפריט התחלה וחפש את יישום LDP.

גש לתפריט חיבור ובחר באפשרות התחבר.

נסה להתחבר ל localhost באמצעות יציאת TCP 636.

בחר בתיבת הסימון SSL ולחץ על לחצן אישור.

נסה להתחבר ל localhost באמצעות יציאת TCP 636.

בחר בתיבת הסימון SSL ולחץ על לחצן אישור.

הפעם, תוכל להתחבר לשירות LDAP ביציאת Localhost 636.

אם אין באפשרותך להתחבר ליציאה 636, אתחל מחדש את המחשב שוב והמתן 5 דקות נוספות.

ייתכן שתתן פעולה זו עשויה להימשך זמן מה לפני שבקר קבוצת המחשבים שלך יקבל את האישור המבוקש מרשות האישורים.

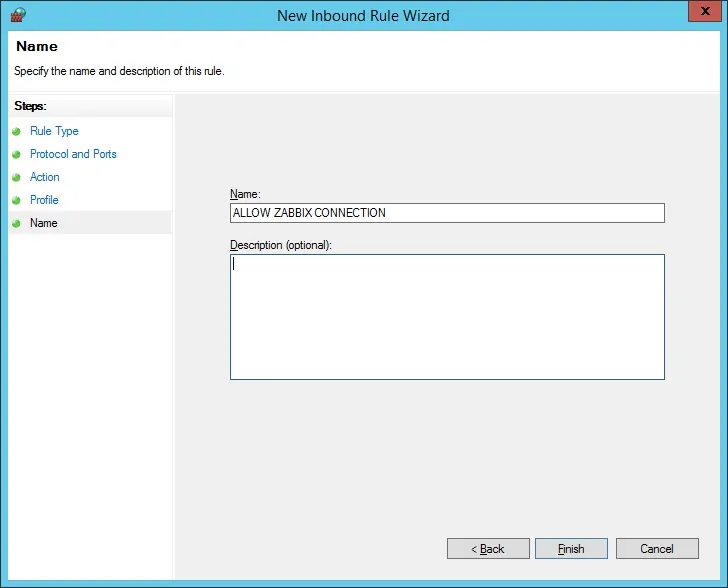

ערכת לימוד - חומת אש של בקר קבוצת מחשבים של Windows

תחילה, עלינו ליצור כלל חומת אש בבקר קבוצת המחשבים של Windows.

כלל חומת אש זה יאפשר לשרת Zabbix לבצע שאילתה על מסד הנתונים של Active Directory.

בבקר קבוצת המחשבים, פתח את היישום בשם חומת האש של Windows עם אבטחה מתקדמת

צור כלל חומת אש נכנס חדש.

בחר באפשרות יציאה.

בחר באפשרות TCP.

בחר באפשרות יציאות מקומיות ספציפיות.

הזן את יציאת TCP 636.

בחר באפשרות אפשר את החיבור.

סמן את האפשרות DOMAIN.

בדוק את האפשרות פרטית.

בדוק את האפשרות ציבורית.

הזן תיאור לכלל חומת האש.

מזל טוב, יצרת את כלל חומת האש הנדרש.

כלל זה יאפשר ל- Zabbix לבצע שאילתה על מסד הנתונים של Active Directory.

ערכת לימוד - יצירת חשבון קבוצת מחשבים של Windows

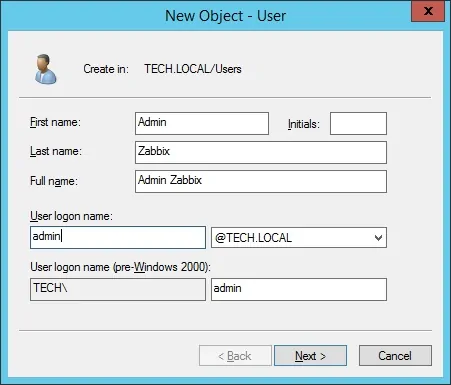

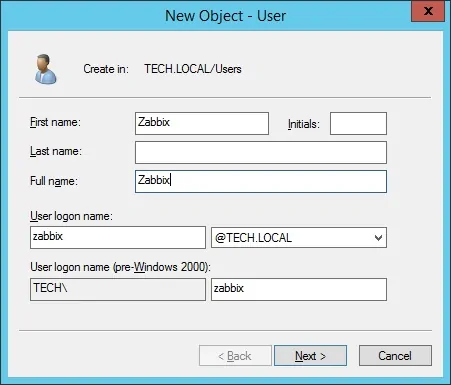

בשלב הבא, עלינו ליצור לפחות 2 חשבונות במסד הנתונים של Active Directory.

חשבון המנהל ישמש לכניסה בממשק האינטרנט של Zabbix.

חשבון ZABBIX ישמש לשאילתת שאילתה על מסד הנתונים של Active Directory.

בבקר קבוצת המחשבים, פתח את היישום בשם: משתמשים ומחשבים של Active Directory

צור חשבון חדש בתוך הגורם המכיל של משתמשים.

יצירת חשבון חדש בשם: admin

סיסמה שתצורתה נקבעה למשתמש מנהל מערכת: 123qwe.

חשבון זה ישמש לאימות כמנהל בממשק האינטרנט של Zabbix.

צור חשבון חדש בשם: zabbix

סיסמה שתצורתה נקבעה למשתמש Zabbix: 123qwe.

חשבון זה ישמש לשאילתת שאילתה על הסיסמאות המאוחסנות במסד הנתונים של Active Directory.

מזל טוב, יצרת את חשבונות Active Directory הדרושים.

ערכת לימוד - הכנת תקשורת LDAPS Zabbix

בשורת הפקודה של שרת Zabbix, ערוך את קובץ התצורה של ldap.conf.

הוסף את השורה הבאה בסוף הקובץ ldap.conf.

הנה התוכן של קובץ ldap.conf שלנו.

על שרת Zabbix להיות מסוגל לקיים תקשורת עם בקר קבוצת המחשבים באמצעות שם ה- DNS שלו. (FQDN) מה אתה עושה?

כדי לפתור בעיה זו, שרת Zabbix עשוי להשתמש בבקר קבוצת המחשבים כשרת DNS כדי לאפשר את התרגום של TECH-DC01. טק. מקומי לכתובת ה-IP 192.168.15.10.

אם אין ברצונך להגדיר את בקר קבוצת המחשבים של Windows כשרת DNS של שרת Zabbix, באפשרותך להוסיף ערך סטטי בקובץ המארחים.

השתמש בפקודה PING כדי לוודא אם שרת Zabbix יכול לתרגם את שם המחשב המארח לכתובת IP.

בדוגמה שלנו, שרת Zabbix הצליח לתרגם את TECH-DC01. טק. שם מחשב מארח מקומי ל- 192.168.15.10 באמצעות ערך סטטי בקובץ המארחים.

השתמש בפקודה הבאה כדי לבדוק את תקשורת LDAPS.

הוא ינסה לקבל עותק של אישור בקר קבוצת המחשבים.

זכור שעליך לשנות את כתובת ה- IP לעיל לבקר התחום שלך.

על המערכת להציג עותק של אישור בקר קבוצת המחשבים.

תצורות! סיימת את תצורות שורת הפקודה הנדרשות של Zabbix.

ערכת לימוד - אימות LDAP Zabbix ב- Active Directory

פתח את הדפדפן והזן את כתובת ה- IP של שרת האינטרנט שלך בתוספת /zabbix.

בדוגמה שלנו, כתובת ה- URL הבאה הוזנה בדפדפן:

• 80 http://192.168.15.11/zabbix

במסך הכניסה, השתמש בשם המשתמש ובסיסמת ברירת המחדל המהווים ברירת מחדל.

• שם משתמש המהווה ברירת מחדל: מנהל

• סיסמת ברירת מחדל: zabbix

לאחר כניסה מוצלחת, תישלח ללוח המחוונים של Zabbix.

במסך לוח המחוונים, גש לתפריט ניהול ובחר באפשרות אימות.

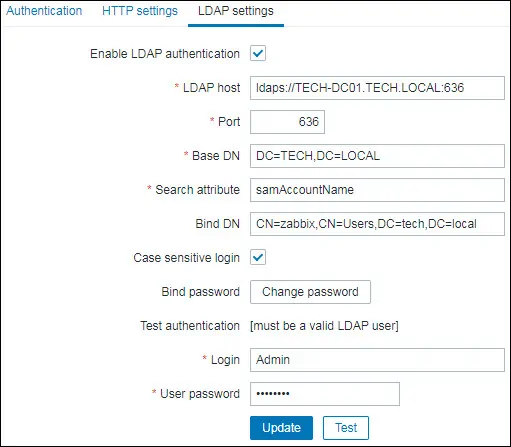

במסך אימות, גש לשונית הגדרות LDAP.

עליך לקבוע את התצורה של הפריטים הבאים:

• מארח LDAP: ldaps://TECH-DC01. טק. אזור אוכל:636

נמל יציאה: 636

• בסיס DN: dc = טק, dc = מקומי

• תכונת חיפוש: SaMAccountName

• איגוד DN: CN = zabbix, CN = משתמשים, DC = טק, DC = מקומי

הזן את שם המשתמש Admin, הסיסמה שלו ולחץ על לחצן בדיקה.

אתה צריך לשנות טק-DC01. טק. מקומי בשם המארח של בקר קבוצת המחשבים שלך.

עליך לשנות את מידע התחום כדי לשקף את סביבת הרשת שלך.

עליך לשנות את אישורי איגוד כדי לשקף את סביבת הרשת שלך.

אם הבדיקה שלך מצליחה, עליך לראות את ההודעה הבאה.

במסך אימות, בחר באפשרות Ldap כדי להפעיל את אימות LDAPS ב- Active Directory.

לאחר סיום התצורה, עליך להתנתק מממשק האינטרנט של Zabbix.

נסה להיכנס באמצעות משתמש הניהול והסיסמה ממסד הנתונים של Active Directory.

במסך הכניסה, השתמש במשתמש Admin ובסיסמה ממסד הנתונים של Active Directory.

• Username: Admin

• סיסמה: הזן את סיסמת הספריה הפעילה.

מזל טוב! קבעת את תצורת אימות LDAP Zabbix ב- Active Directory באמצעות LDAP.

כדי לאמת משתמש מול Active directory, חשבון המשתמש חייב להתקיים גם במסד הנתונים של המשתמש של שרת Zabbix.