Active Directory에서 ElasticSearch LDAP 인증을 구성하는 방법을 알아보시겠습니까? 이 자습서에서는 Microsoft Windows 및 LDAP 프로토콜의 Active Directory를 사용하여 ElasticSearch 사용자를 인증하는 방법을 보여 드리겠습니다.

• 우분투 18

• 우분투 19

• 탄성 검색 7.6.2

• 윈도우 2012 R2

이 예제에서 ElastiSearch 서버 IP 주소는 192.168.100.7입니다.

이 예제에서 도메인 컨트롤러 IP 주소는 192.168.100.10입니다.

ElasticSearch 관련 자습서:

이 페이지에서는 ElasticSearch 설치와 관련된 자습서 목록에 빠르게 액세스할 수 있습니다.

튜토리얼 윈도우 - 도메인 컨트롤러 방화벽

• IP - 192.168.100.10

• 오페라 시스템 - 윈도우 2012 R2

• 호스트 이름 - TECH-DC01

먼저 Windows 도메인 컨트롤러에서 방화벽 규칙을 만들어야 합니다.

이 방화벽 규칙을 사용하면 ElasticSearch 서버가 Active 디렉터리를 쿼리할 수 있습니다.

도메인 컨트롤러에서 고급 보안을 갖춘 Windows 방화벽이라는 응용 프로그램을 엽니다.

새 인바운드 방화벽 규칙을 만듭니다.

포트 옵션을 선택합니다.

TCP 옵션을 선택합니다.

특정 로컬 포트 옵션을 선택합니다.

TCP 포트 389를 입력합니다.

연결 허용 옵션을 선택합니다.

도메인 옵션을 확인합니다.

개인 옵션을 선택합니다.

공용 옵션을 확인합니다.

방화벽 규칙에 대한 설명을 입력합니다.

축하합니다, 당신은 필요한 방화벽 규칙을 만들었습니다.

이 규칙을 사용하면 ElasticSearch 서버가 Active 디렉터리 데이터베이스를 쿼리할 수 있습니다.

튜토리얼 윈도우 - 도메인 계정 생성

다음으로 Active Directory 데이터베이스에 2개 이상의 계정을 만들어야 합니다.

ADMIN 계정은 ElasticSearch 서버에 수퍼유저로 로그인하는 데 사용됩니다.

BIND 계정은 Active Directory 데이터베이스를 쿼리하는 데 사용됩니다.

도메인 컨트롤러에서 활성 디렉터리 사용자 및 컴퓨터라는 응용 프로그램을 엽니다.

사용자 컨테이너 내에서 새 계정을 만듭니다.

새 계정 만들기: 관리자

ADMIN 사용자에게 구성된 암호: 123qwe..

이 계정은 ElasticSearch에서 인증하는 데 사용됩니다.

바인딩이라는 새 계정 만들기

BIND 사용자에게 구성된 암호: kamisama123..

이 계정은 Elasticsearch에서 Active Directory를 쿼리하는 데 사용됩니다.

축하합니다, 당신은 필요한 Active Directory 계정을 만들었습니다.

튜토리얼 윈도우 - 도메인 그룹 생성

다음으로 Active 디렉터리 데이터베이스에 최소 2개의 그룹을 만들어야 합니다.

도메인 컨트롤러에서 활성 디렉터리 사용자 및 컴퓨터라는 응용 프로그램을 엽니다.

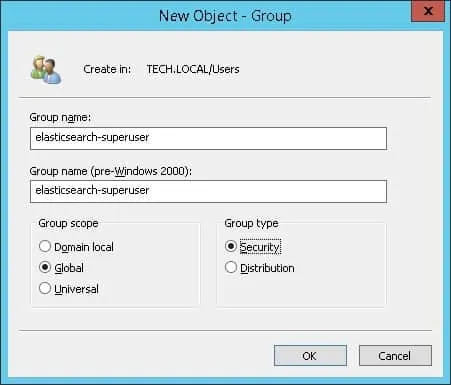

사용자 컨테이너 내부에 새 그룹을 만듭니다.

탄력적 검색-수퍼유저라는 새 그룹을 만듭니다.

이 그룹의 구성원은 ElasticSearch에 대한 관리 권한을 갖습니다.

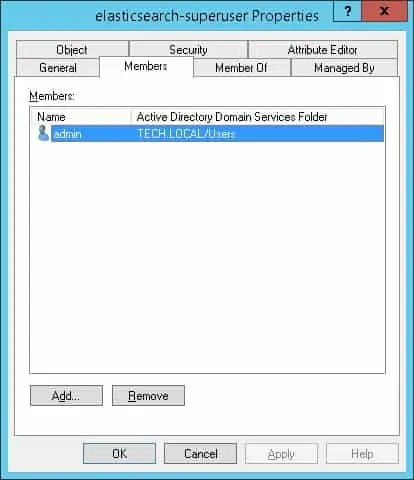

중요! 관리자 사용자를 ElasticSearch-수퍼유저 그룹의 구성원으로 추가합니다.

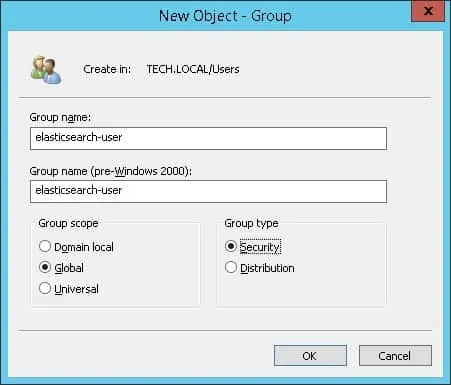

탄력적 검색-사용자라는 새 그룹을 만듭니다.

이 그룹의 구성원은 ElasticSearch 서버에 대한 사용자 권한을 갖습니다.

축하합니다, 당신은 필요한 활성 디렉토리 그룹을 만들었습니다.

튜토리얼 ElasticSearch - 활성 디렉토리에서 LDAP 인증

필요한 패키지를 설치합니다.

ElasticSearch 서버에 설치된 라이센스를 확인합니다.

명령 출력은 다음과 같습니다.

이 예제에서는 ElasticSearch 서버에 기본 라이센스가 설치되어 있습니다.

ElasticSearch 서버에서 평가판 라이선스를 활성화합니다.

명령 출력은 다음과 같습니다.

ElasticSearch 서비스를 중지합니다.

ElasticSearch 구성 파일 편집: elasticsearch.yml

파일 끝에 다음 줄을 추가합니다.

다음은 구성 전원본 파일입니다.

여기에 우리의 구성파일입니다.

라는 명령 찾기: ELASTICSEARCH-KEYSTORE

ElasticSearch 서버는 BIND라는 Active Directory 사용자의 자격 증명을 저장해야 합니다.

BIND라는 이름의 사용자에 대한 Active Directory 암호를 입력합니다.

role_mapping.yml이라는 구성 파일 만들기

다음은 파일 내용입니다.

올바른 파일 사용 권한을 설정합니다.

ElasticSearch 서비스를 시작합니다.

Active Directory 자격 증명을 사용하여 ElasticSearch 서버와의 통신 테스트

명령 출력은 다음과 같습니다.

축! Active Directory를 사용하도록 ElasticSearch 인증을 구성했습니다.