Vil du lære hvordan du konfigurerer Kubernetes LDAP-godkjenning i Active Directory? I denne opplæringen skal vi vise deg hvordan du godkjenner Kubernetes Dashboard-brukere ved hjelp av Windows Active Directory og LDAP-protokollen.

• Ubuntu 20

• Ubuntu 19

• Ubuntu 18

• Kubernetes 1.18

Denne opplæringen vil installere en enkeltnode Kubernetes klynge.

I vårt eksempel er IP-adressen til Kubernetes hovednode 192.168.15.200.

I vårt eksempel er IP-adressen til domenekontrolleren 192.168.15.10.

Kubernetes - Guider

På denne siden tilbyr vi rask tilgang til en liste over tutorials knyttet til Kubernetes.

Tutorial Windows - Brannmur for domenekontroller

• IP - 192.168.15.10

• Operacional System - WINDOWS 2012 R2

• Vertsnavn - TECH-DC01

Først må vi opprette en brannmurregel på Windows-domenekontrolleren.

Denne brannmurregelen tillater Kubernetes-serveren å spørre Active Directory.

Åpne programmet windows-brannmur med avansert sikkerhet på domenekontrolleren

Opprett en ny innkommende brannmurregel.

Velg PORT-alternativet.

Velg TCP-alternativet.

Velg alternativet Bestemte lokale porter.

Angi TCP-port 389.

Velg alternativet Tillat tilkoblingen.

Merk av for DOMENE.

Merk av for PRIVAT.

Merk av for OFFENTLIG.

Skriv inn en beskrivelse i brannmurregelen.

Gratulerer, du har opprettet den nødvendige brannmurregelen.

Denne regelen tillater Kubernetes-serveren å spørre Active Directory-databasen.

Tutorial Windows - Opprettelse av domenekonto

Deretter må vi opprette minst 2 kontoer i Active Directory-databasen.

ADMIN-kontoen brukes til å logge inn på Kubernetes Dashboard.

BIND-kontoen brukes til å spørre Active Directory-databasen.

Åpne programmet med navnet: Active Directory-brukere og -datamaskiner på domenekontrolleren

Opprett en ny konto i brukerbeholderen.

Opprett en ny konto med navnet: admin

Passord konfigurert til ADMIN bruker: 123qwe..

Denne kontoen vil bli brukt til å autentisere på Kubernetes webgrensesnitt.

Opprett en ny konto med navnet: bind

Passord konfigurert til BIND-brukeren: kamisama123..

Kubernetes vil bruke denne kontoen til å spørre Active Directory.

Gratulerer, du har opprettet de nødvendige Active Directory-kontoene.

Opplæring Windows - Opprettelse av domenegrupper

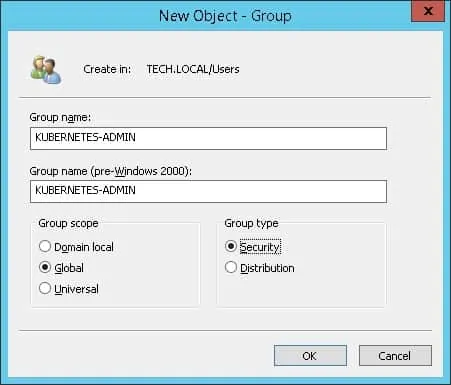

Deretter må vi opprette en gruppe i Active Directory.

Åpne programmet med navnet: Active Directory-brukere og -datamaskiner på domenekontrolleren

Opprett en ny gruppe i brukerbeholderen.

Opprett en ny gruppe med navnet KUBERNETES-ADMIN.

Medlemmer av denne gruppen vil ha administrativ tillatelse på Kubernetes Dashboard.

Viktig! Legg til ADMIN-brukeren som medlem av KUBERNETES-ADMIN.

Gratulerer, du har opprettet den nødvendige Active Directory-gruppen.

Tutorial Kubernetes - Master node Installasjon

Installer listen over nødvendige pakker.

Installer Docker-tjenesten.

Aktiver Docker-tjenesten under oppstart.

Rediger konfigurasjonsfilen for Docker-tjenesten.

Legg til følgende konfigurasjon på slutten av elementet med navnet: EXECSTART

Her er filen før konfigurasjonen vår.

Her er filen etter konfigurasjonen vår.

Opprett en systemkonfigurasjonsfil.

Her er filinnholdet.

Aktiver systemkonfigurasjonsfilen.

Rediger konfigurasjonsfilen med navnet MODULES. Conf

Legg til følgende konfigurasjon på slutten av denne filen.

Rediger konfigurasjonsfilen for FSTAB, og deaktiver bruken av Swap-minne.

Her er filen før konfigurasjonen vår.

Her er filen etter konfigurasjonen vår.

Angi et unikt vertsnavn.

Opprett en fil for å konfigurere de nødvendige miljøvariablene.

Her er filinnholdet.

Start datamaskinen på nytt.

Last ned og installer Kubernetes-repositoriumnøkkelen.

Legg til det offisielle Kubernetes-repositoriet.

Installer Kubernetes-pakkene.

Last ned de nødvendige Kubernetes-bildene.

Her er kommandoutdataene.

Initialiser Kubernetes-klyngen.

Her er kommandoutdataene.

Legg merke til kommandoen for å legge til noder i Kubernetes-klyngen.

Angi riktig filtillatelse på Kubernetes konfigurasjonsfilen.

Installer den nødvendige nettverkskonfigurasjonen.

Kubernetes-hovednoden har som standard ikke lov til å kjøre PODS.

Du kan eventuelt aktivere Kubernetes hovednode for å kjøre PODS.

I vårt eksempel bruker vi en kubernetes-klynge med én node.

Opplæring - Kubernetes Dashboard installasjon

Installer listen over nødvendige pakker.

Last ned den nødvendige YAML-filen.

Installer Kubernetes dashboard.

Her er kommandoutdataene.

Opprett en servicekonto for instrumentbordet.

Konfigurere klyngeadministratorrollen til tjenestekontoen for instrumentbordet.

Opprett en tjenestekonto for Apache-proxyen.

Konfigurer klyngeadministratorrollen til Apache-proxy-kontoen.

Oppgi Apache-hemmeligheten som er tilgjengelig på Kubernetes-serveren.

Her er kommandoutdataene.

Legg merke til at hemmelighetens navn ikke vil være det samme som vårt.

Få verdien av Apache hemmelige token.

Her er kommandoutdataene.

Legg merke til Apache-tokenverdien.

I vårt eksempel er dette tokenverdien:

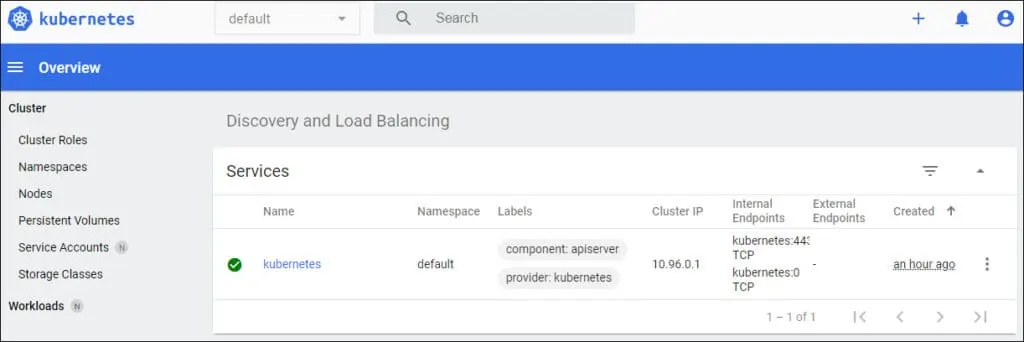

Oppgi IP-adressen til instrumentbordtjenesteklyngen.

Her er kommandoutdataene.

Legg merke til klyngens IP-adresse og TCP-port.

I vårt eksempel bruker instrumentbordklyngen TCP-port 443 og IP-adressen 10.107.55.24.

Du er ferdig med den nødvendige instrumentbordkonfigurasjonen.

Kubernetes Proxy - Enkel brukerautentisering ved hjelp av Apache

Installer Apache-serveren på hovednoden.

Aktiver de nødvendige Apache-modulene.

Rediger Apache-konfigurasjonsfilen.

Legg til følgende linjer på slutten av denne filen.

Opprett en privat nøkkel og sertifikat ved hjelp av kommandoen OpenSSL.

Angi den forespurte informasjonen.

I alternativet kalt COMMON_NAME må du angi IP-adressen eller vertsnavnet.

I vårt eksempel bruker vi IP-adressen: 192.168.15.200

Konverter ditt eksisterende Kubernetes proxy-sertifikat og nøkkelen til en enkelt fil i PEM-format.

Rediger Apache-konfigurasjonsfilen for standardnettstedet.

Her er filen, før vår konfigurasjon.

Her er filen, etter vår konfigurasjon.

Endre IP-adressen til konfigurasjonselementene kalt AUTHLDAPURL til IP-adressen til domenekontrolleren.

Endre all domeneinformasjon i Active Directory for å gjenspeile miljøet.

Endre IP-adressen til konfigurasjonselementene som heter PROXYPASS og PROXYPASSREVERSE, til IP-adressen til instrumentbordklyngen.

Endre tokenverdien for CI kalt REQUESTHEADER til Apache hemmelig token verdi opprettet tidligere.

I vårt eksempel aktiverte vi bruk av HTTPS ved hjelp av selvsignerte sertifikater.

I vårt eksempel konfigurerte vi bruken av LDAP-godkjenning.

Apache vil representere HTTPS-kommunikasjon mellom brukeren og Dashboard cluster IP-adressen.

Apache vil bruke et sertifikat og en nøkkel som opprettes automatisk under Kubernetes-serverinstallasjonen til å utføre gjensidig TLS-godkjenning på dashbordet.

Apache-serveren vil legge til en overskrift i alle pakker som sendes til dashbordet.

Dette hodet heter AUTHORIZATION BEARER og inneholder det hemmelige tokenet som ble opprettet tidligere i Apache-proxyen.

Apache vil også omdirigere HTTP-brukere til HTTPS-versjonen av den forespurte NETTADRESSEN.

Start Apache-tjenesten på nytt.

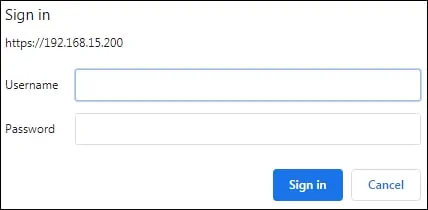

Åpne nettleseren din og få tilgang til HTTPS-versjonen av Apache-serverens IP-adresse.

I vårt eksempel ble følgende URL lagt inn i nettleseren:

• Https://192.168.15.200

Apache-serveren krever at du utfører brukerautentisering.

Etter en vellykket pålogging skal Kubernetes Dashboard vises.

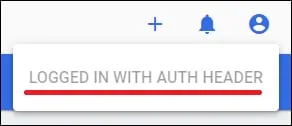

Apache-proxyen vil automatisk godkjennes til Kubernetes Dashboard ved hjelp av funksjonen kalt AUTH HEADER.

Du har fullført konfigurasjonen av Apache som proxy for Kubernetes Dashboard.