Möchten Sie erfahren, wie Sie die Grafana LDAP-Authentifizierung in Active Directory konfigurieren? In diesem Tutorial zeigen wir Ihnen, wie Sie Grafana-Benutzer mithilfe der Microsoft Windows-Datenbank Active Directory und des LDAP-Protokolls authentifizieren.

• Ubuntu 18.04

• Ubuntu 19.04

• Grafana 6.0.2

Was ist Grafana?

Grafana ist eine Open-Source-Plattform für Datenüberwachung, -analyse und -visualisierung, die über einen Webserver verfügt, auf den von überall zugegriffen werden kann.

Auf der Webschnittstelle können Benutzer Grafana-Dashboards mit Bedienfeldern erstellen, um Metriken im Zeitverlauf darzustellen.

Grafana Tutorial:

Auf dieser Seite bieten wir einen schnellen Zugriff auf eine Liste von Grafana-Tutorials.

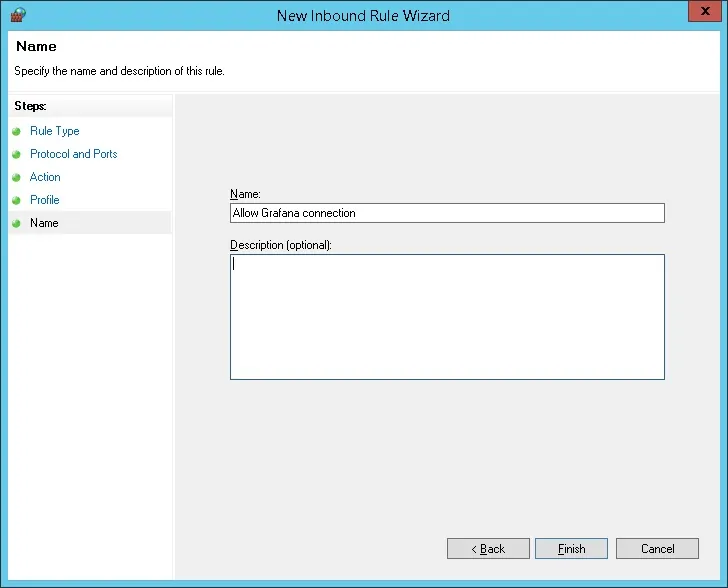

Lernprogramm - Windows-Domänencontroller-Firewall

Zunächst müssen wir eine Firewall-Regel auf dem Windows-Domänencontroller erstellen.

Mit dieser Firewall-Regel kann der Grafana-Server die Active Directory-Datenbank abfragen.

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen Windows-Firewall mit erweiterter Sicherheit

Erstellen Sie eine neue eingehende Firewall-Regel.

Wählen Sie die Option PORT.

Wählen Sie die TCP-Option.

Wählen Sie die Option Bestimmte lokale Ports.

Geben Sie den TCP-Port 389 ein.

Wählen Sie die Option Verbindung zulassen.

Aktivieren Sie die Option DOMAIN.

Aktivieren Sie die Option PRIVATE.

Aktivieren Sie die Option PUBLIC.

Geben Sie eine Beschreibung für die Firewall-Regel ein.

Herzlichen Glückwunsch, Sie haben die erforderliche Firewall-Regel erstellt.

Mit dieser Regel kann Grafana die Active Directory-Datenbank abfragen.

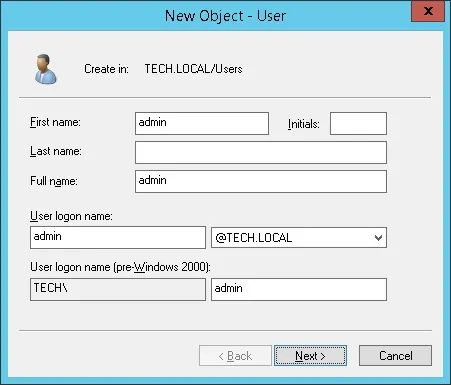

Lernprogramm - Erstellen eines Windows-Domänenkontos

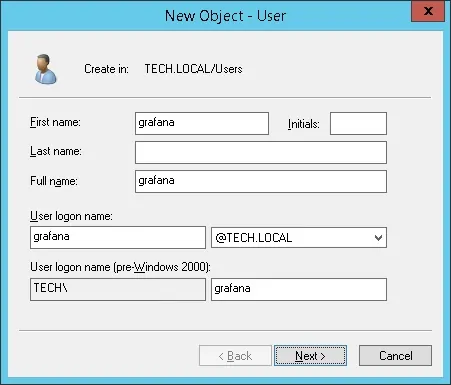

Als Nächstes müssen mindestens 2 Konten in der Active Directory-Datenbank erstellt werden.

Das ADMIN-Konto wird verwendet, um sich auf der Grafana-Weboberfläche anzumelden.

Das GRAFANA-Konto wird zum Abfragen der Active Directory-Datenbank verwendet.

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen: Active Directory-Benutzer und -Computer

Erstellen Sie ein neues Konto im Container Benutzer.

Erstellen Sie ein neues Konto mit dem Namen: admin

Passwort für den Administrator konfiguriert: 123qwe ..

Dieses Konto wird zur Authentifizierung als Administrator auf der Grafana-Weboberfläche verwendet.

Erstellen Sie ein neues Konto mit dem Namen: grafana

Passwort für den Grafana-Benutzer konfiguriert: kamisama123 @

Dieses Konto wird zum Abfragen der in der Active Directory-Datenbank gespeicherten Kennwörter verwendet.

Herzlichen Glückwunsch, Sie haben die erforderlichen Active Directory-Konten erstellt.

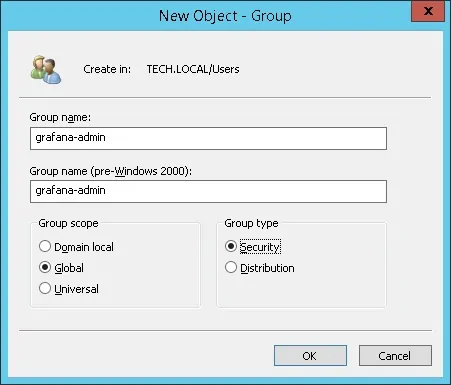

Lernprogramm - Erstellen von Windows-Domänengruppen

Als Nächstes müssen mindestens 3 Gruppen in der Active Directory-Datenbank erstellt werden.

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen: Active Directory-Benutzer und -Computer

Erstellen Sie eine neue Gruppe im Container Benutzer.

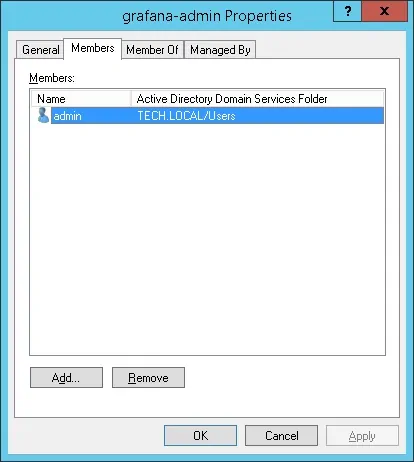

Erstellen Sie eine neue Gruppe mit dem Namen: grafana-admin

Mitglieder dieser Gruppe haben die Berechtigung "Admin" für die Grafana-Weboberfläche.

Wichtig! Fügen Sie den Benutzer admin als Mitglied der Gruppe grafana-admin hinzu.

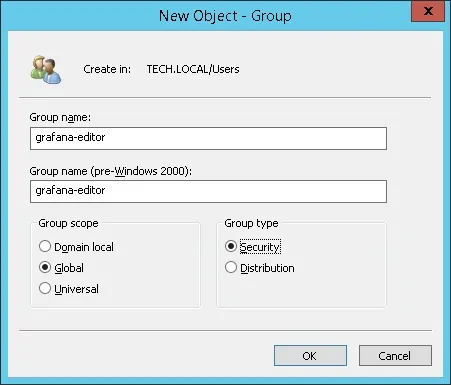

Erstellen Sie eine neue Gruppe mit dem Namen: grafana-editor

Mitglieder dieser Gruppe haben die Berechtigung des Editors für die Grafana-Weboberfläche.

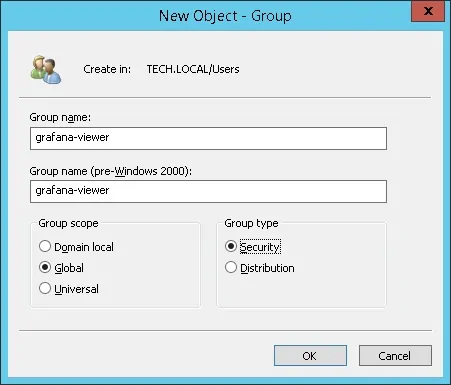

Erstellen Sie eine neue Gruppe mit dem Namen: grafana-viewer

Mitglieder dieser Gruppe haben die Viewer-Berechtigung für die Grafana-Weboberfläche.

Herzlichen Glückwunsch, Sie haben die erforderlichen Active Directory-Gruppen erstellt.

Tutorial - Grafana LDAP-Authentifizierung in Active Directory

Jetzt müssen wir den Grafana-Server für die Authentifizierung in der Active Directory-Datenbank konfigurieren.

Suchen und bearbeiten Sie die Datei ldap.toml.

# locate ldap.toml

# vi /etc/grafana/ldap.toml

Hier ist die ursprüngliche Konfigurationsdatei ldap.toml, die vom Grafana-Paket installiert wurde.

Hier ist die neue Datei mit unserer Konfiguration.

Sie müssen die IP-Adresse in die IP Ihres Domänencontrollers ändern.

Sie müssen die Domäneninformationen so ändern, dass sie Ihrer Netzwerkumgebung entsprechen.

Suchen und bearbeiten Sie die Datei grafana.ini

# locate grafana.ini

# vi /etc/grafana/grafana.ini

Deaktivieren und aktivieren Sie den Abschnitt Grafana LDAP-Authentifizierung.

Hier ist der ursprüngliche Abschnitt zur LDAP-Authentifizierung.

Hier ist der neue Abschnitt zur LDAP-Authentifizierung.

Starten Sie den Grafana-Dienst neu.

# /etc/init.d/grafana-server restart

Jetzt können Sie die Grafana LDAP Active Directory-Authentifizierung testen.

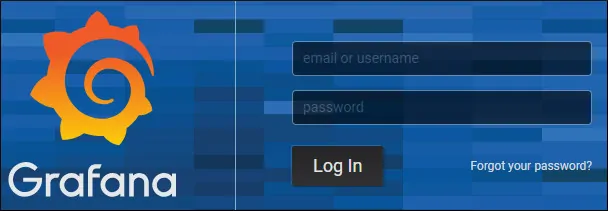

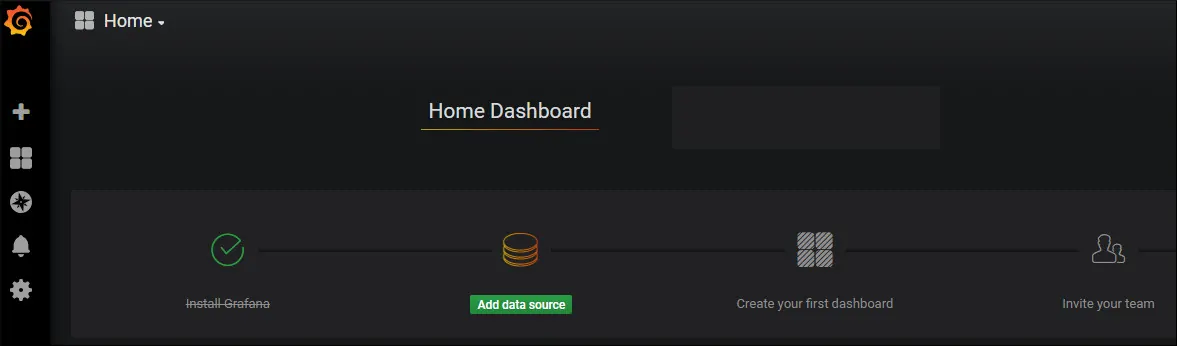

Grafana Dashboard-Login

Öffnen Sie Ihren Browser und geben Sie die IP-Adresse Ihres Servers ein plus: 3000.

In unserem Beispiel wurde die folgende URL in den Browser eingegeben:

• http://34.216.84.149:3000

Das Grafana-Webinterface sollte angezeigt werden.

Verwenden Sie auf dem Anmeldebildschirm den Administratorbenutzer und das Kennwort aus der Active Directory-Datenbank.

• Benutzername: admin

• Passwort: Geben Sie das Active Directory-Passwort ein.

Nach erfolgreicher Anmeldung wird das Grafana-Dashboard angezeigt.

Herzliche Glückwünsche! Sie haben die Grafana-Authentifizierung in Active Directory mithilfe von LDAP konfiguriert.