Wilt u leren hoe u Grafana LDAP-authenticatie in Active Directory configureert? In deze zelfstudie laten we u zien hoe u Grafana-gebruikers kunt authenticeren met behulp van de Active Directory van Microsoft Windows-database en het LDAP-protocol.

• Ubuntu 18.04

• Ubuntu 19.04

• Grafana 6.0.2

Wat is Grafana?

Grafana is een open-sourceplatform voor gegevensmonitoring, analyse en visualisatie dat wordt geleverd met een webserver waarmee het vanaf elke locatie kan worden benaderd.

Op de webinterface kunnen gebruikers Grafana-dashboards met panelen maken om statistieken in de loop van de tijd weer te geven.

Grafana-zelfstudie:

Op deze pagina bieden we snel toegang tot een lijst met Grafana-zelfstudies.

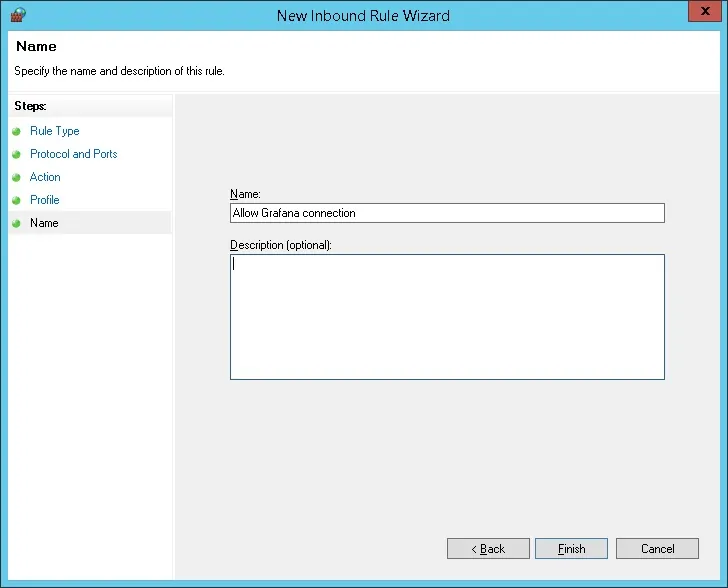

Zelfstudie - Windows-domeincontroller Firewall

Eerst moeten we een firewallregel maken op de Windows-domeincontroller.

Met deze firewallregel kan de Grafana-server de Active Directory-database opvragen.

Open op de domeincontroller de toepassing met de naam Windows Firewall met geavanceerde beveiliging

Maak een nieuwe regel voor inkomende firewalls.

Selecteer de optie PORT.

Selecteer de TCP-optie.

Selecteer de optie Specifieke lokale poorten.

Voer de TCP-poort 389 in.

Selecteer de optie De verbinding toestaan.

Controleer de optie DOMAIN.

Controleer de optie PRIVATE.

Controleer de PUBLIC optie.

Voer een beschrijving in voor de firewallregel.

Gefeliciteerd, u hebt de vereiste firewallregel gemaakt.

Met deze regel kan Grafana de Active Directory-database opvragen.

Zelfstudie - Maken van Windows-domeinaccounts

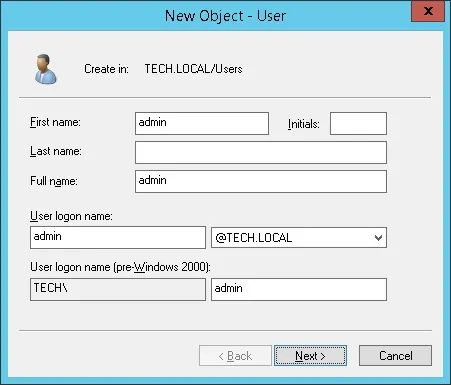

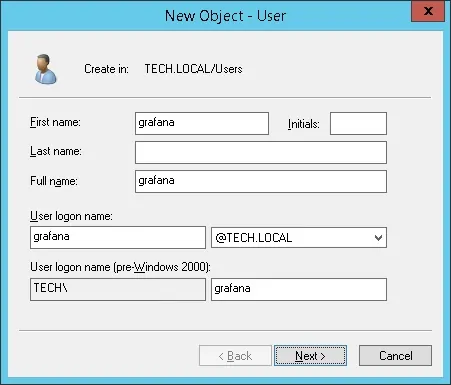

Vervolgens moeten we minimaal 2 accounts maken in de Active Directory-database.

Het ADMIN-account wordt gebruikt om in te loggen op de webinterface van Grafana.

Het GRAFANA-account wordt gebruikt om de Active Directory-database te doorzoeken.

Open op de domeincontroller de toepassing met de naam: Active Directory-gebruikers en computers

Maak een nieuw account in de container Gebruikers.

Maak een nieuw account met de naam: admin

Wachtwoord geconfigureerd voor de beheerder-gebruiker: 123qwe ..

Dit account zal worden gebruikt om te verifiëren als beheerder op de Grafana-webinterface.

Maak een nieuw account aan met de naam: grafana

Wachtwoord geconfigureerd voor de grafana-gebruiker: kamisama123 @

Dit account zal worden gebruikt voor het opvragen van de wachtwoorden die zijn opgeslagen in de Active Directory-database.

Gefeliciteerd, u hebt de vereiste Active Directory-accounts gemaakt.

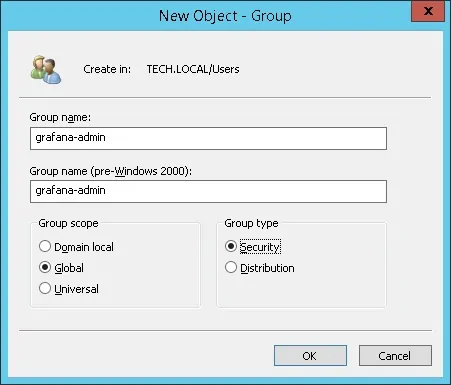

Tutorial - Maken van Windows Domain Group

Vervolgens moeten we minstens 3 groepen in de Active Directory-database maken.

Open op de domeincontroller de toepassing met de naam: Active Directory-gebruikers en computers

Maak een nieuwe groep in de container Gebruikers.

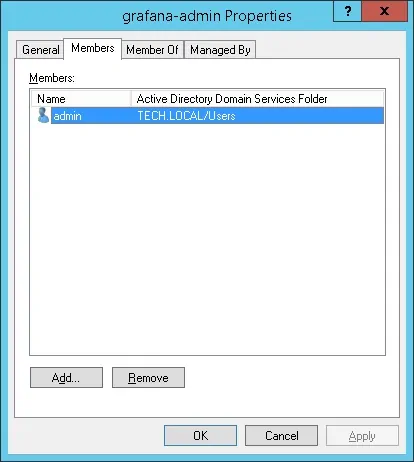

Maak een nieuwe groep met de naam: grafana-admin

Leden van deze groep hebben de beheerdersrechten op de webinterface van Grafana.

Belangrijk! Voeg de admin-gebruiker toe als lid van de grafana-beheerdersgroep.

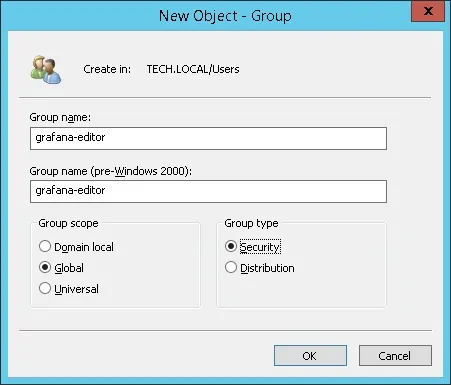

Maak een nieuwe groep met de naam: grafana-editor

Leden van deze groep hebben de Editor-machtiging op de webinterface van Grafana.

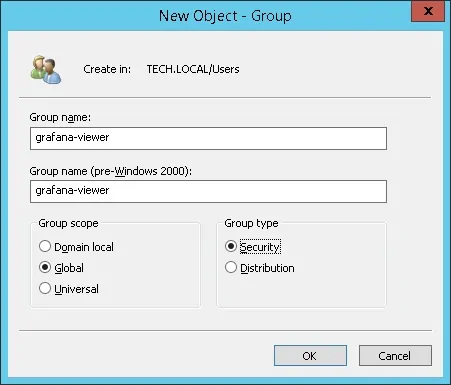

Maak een nieuwe groep genaamd: grafana-viewer

Leden van deze groep hebben de toestemming voor de viewer op de webinterface van Grafana.

Gefeliciteerd, u hebt de vereiste Active Directory-groepen gemaakt.

Tutorial - Grafana LDAP Authentication op Active Directory

Nu moeten we de Grafana-server configureren om te verifiëren in de actieve directorydatabase.

Zoek en bewerk het bestand ldap.toml.

# locate ldap.toml

# vi /etc/grafana/ldap.toml

Hier is het originele ldap.toml configuratiebestand geïnstalleerd door het Grafana Package.

Hier is het nieuwe bestand met onze configuratie.

U moet het IP-adres wijzigen in het IP-adres van uw domeincontroller.

U moet de domeininformatie wijzigen om uw netwerkomgeving weer te geven.

Zoek en bewerk het bestand grafana.ini

# locate grafana.ini

# vi /etc/grafana/grafana.ini

Maak een commentaar en activeer de Grafana LDAP-authenticatiesectie.

Hier is de originele LDAP-authenticatiesectie.

Hier is de nieuwe LDAP-authenticatiesectie.

Start de Grafana-service opnieuw.

# /etc/init.d/grafana-server restart

Nu kunt u de LDAP Active-directoryverificatie van Grafana testen.

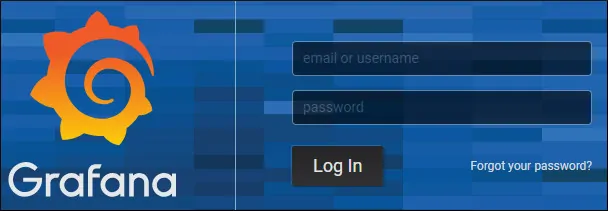

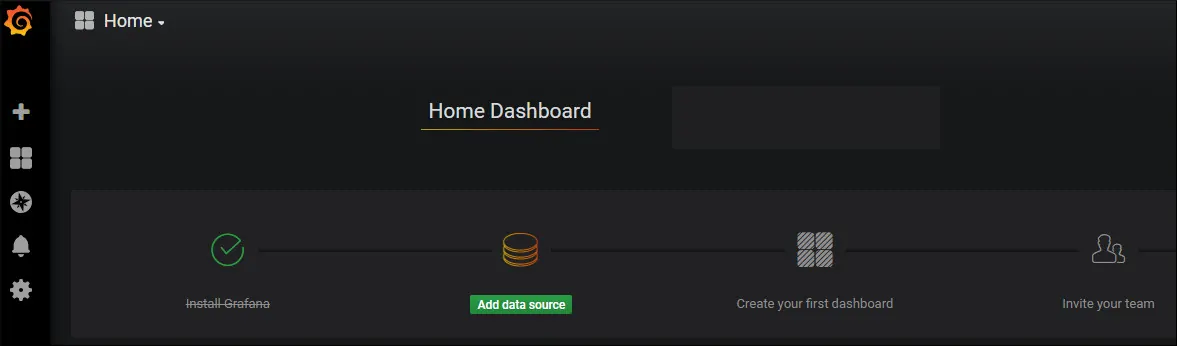

Grafana Dashboard Inloggen

Open uw browser en voer het IP-adres van uw server plus: 3000 in.

In ons voorbeeld is de volgende URL in de browser ingevoerd:

• http://34.216.84.149:3000

De Grafana-webinterface moet worden gepresenteerd.

Gebruik op het inlogscherm de Admin-gebruiker en het wachtwoord uit de Active Directory-database.

• Gebruikersnaam: admin

• Wachtwoord: voer het Active Directory-wachtwoord in.

Na een succesvolle aanmelding wordt het Grafana-dashboard weergegeven.

Gefeliciteerd! U hebt de Grafana-authenticatie op Active Directory geconfigureerd met behulp van LDAP.