Volete imparare come configurare l'autenticazione LDAP di Grafana nella directory attiva? In questo tutorial, mostreremo come autenticare gli utenti di Grafana utilizzando la directory Active del database Microsoft Windows e il protocollo LDAP.

• Ubuntu 18.04

• Ubuntu 19.04

• Grafana 6.0.2

Cos'è Grafana?

Grafana è una piattaforma open source per il monitoraggio, l'analisi e la visualizzazione dei dati che viene fornita con un server Web che consente di accedervi da qualsiasi luogo.

Nell'interfaccia Web, gli utenti sono in grado di creare dashboard Grafana con pannelli per rappresentare le metriche nel tempo.

Tutorial di Grafana:

In questa pagina, offriamo un rapido accesso a un elenco di tutorial Grafana.

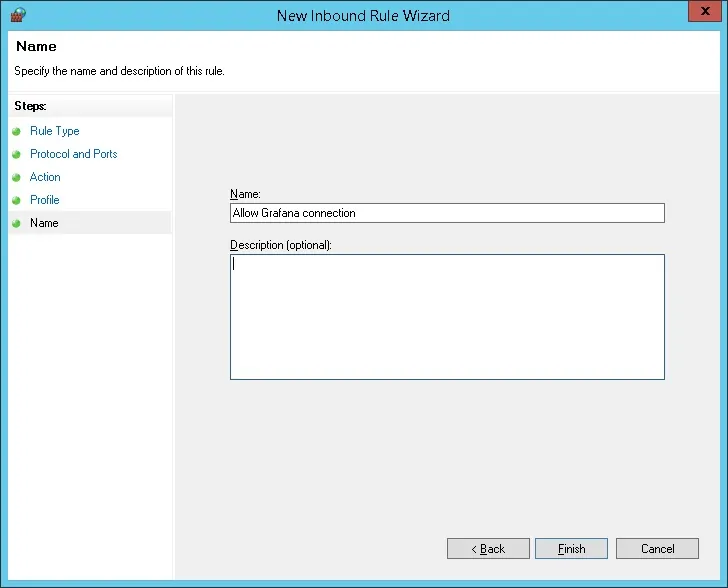

Esercitazione - Firewall Controller di Dominio Windows

Innanzitutto, dobbiamo creare una regola del firewall sul controller di dominio di Windows.

Questa regola del firewall consentirà al server Grafana di interrogare il database di Active Directory.

Sul controller di dominio, aprire l'applicazione denominata Windows Firewall con sicurezza avanzata

Crea una nuova regola del firewall in entrata.

Seleziona l'opzione PORT.

Seleziona l'opzione TCP.

Seleziona l'opzione Porte locali specifiche.

Immettere la porta TCP 389.

Seleziona l'opzione Consenti la connessione.

Controlla l'opzione DOMAIN.

Controlla l'opzione PRIVATO.

Controlla l'opzione PUBBLICO.

Inserisci una descrizione per la regola del firewall.

Congratulazioni, hai creato la regola del firewall richiesta.

Questa regola consentirà a Grafana di interrogare il database di Active Directory.

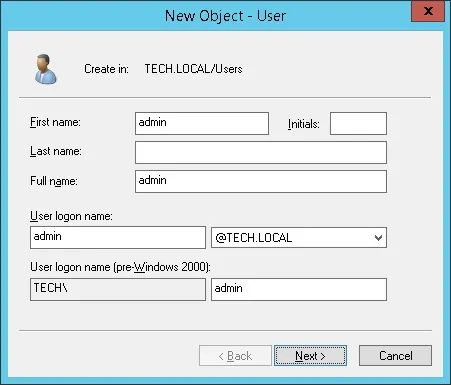

Esercitazione - Creazione Account di Dominio Windows

Successivamente, dobbiamo creare almeno 2 account nel database di Active Directory.

L'account ADMIN verrà utilizzato per accedere all'interfaccia web di Grafana.

L'account GRAFANA verrà utilizzato per interrogare il database di Active Directory.

Sul controller di dominio, aprire l'applicazione denominata: Utenti e computer di Active Directory

Crea un nuovo account nel contenitore Utenti.

Crea un nuovo account chiamato: admin

Password configurata per l'utente amministratore: 123qwe ..

Questo account verrà utilizzato per l'autenticazione come amministratore sull'interfaccia web di Grafana.

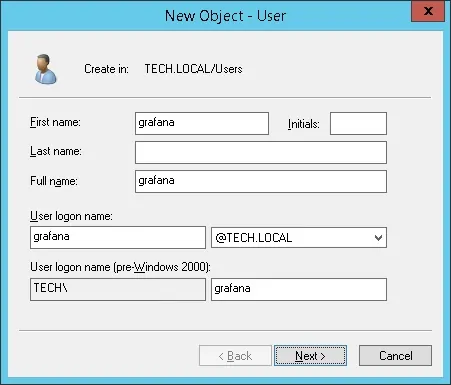

Crea un nuovo account chiamato: grafana

Password configurata per l'utente di grafana: kamisama123 @

Questo account verrà utilizzato per interrogare le password memorizzate nel database di Active Directory.

Congratulazioni, hai creato gli account di Active Directory richiesti.

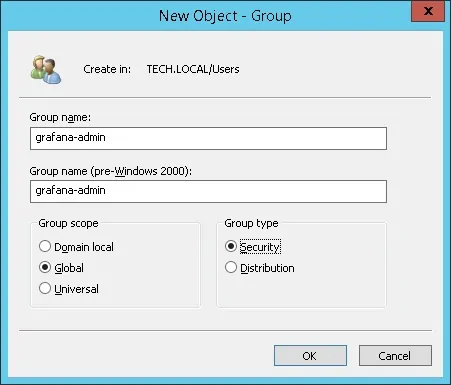

Esercitazione - Creazione di un Gruppo di Domini Windows

Successivamente, dobbiamo creare almeno 3 gruppi nel database di Active Directory.

Sul controller di dominio, aprire l'applicazione denominata: Utenti e computer di Active Directory

Crea un nuovo gruppo all'interno del contenitore Utenti.

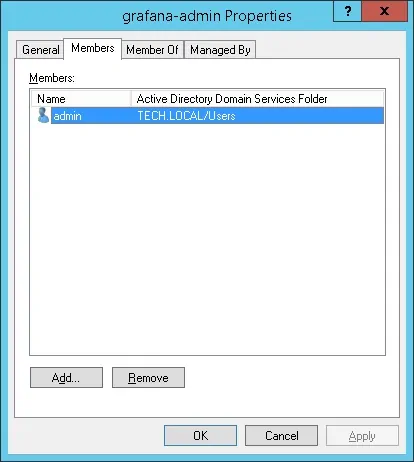

Crea un nuovo gruppo chiamato: grafana-admin

I membri di questo gruppo avranno il permesso di amministratore sull'interfaccia web di Grafana.

Importante! Aggiungi l'utente amministratore come membro del gruppo grafana-admin.

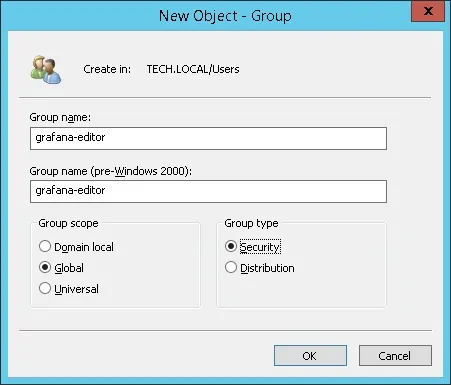

Crea un nuovo gruppo chiamato: grafana-editor

I membri di questo gruppo avranno l'autorizzazione dell'Editor sull'interfaccia web di Grafana.

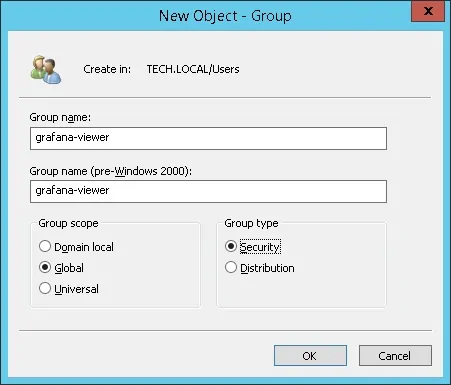

Crea un nuovo gruppo chiamato: grafana-viewer

I membri di questo gruppo avranno l'autorizzazione Viewer sull'interfaccia web di Grafana.

Congratulazioni, hai creato i gruppi di Active Directory richiesti.

Esercitazione - Autenticazione LDAP Grafana su Active Directory

Ora, dobbiamo configurare il server Grafana per l'autenticazione nel database di directory attivo.

Individua e modifica il file ldap.toml.

# locate ldap.toml

# vi /etc/grafana/ldap.toml

Ecco il file di configurazione ldap.toml originale installato dal pacchetto Grafana.

Ecco il nuovo file con la nostra configurazione.

È necessario modificare l'indirizzo IP nell'IP del controller di dominio.

È necessario modificare le informazioni del dominio per riflettere il proprio ambiente di rete.

Individua e modifica il file grafana.ini

# locate grafana.ini

# vi /etc/grafana/grafana.ini

Decommentare e abilitare la sezione di autenticazione LDAP di Grafana.

Ecco la sezione di autenticazione LDAP originale.

Ecco la nuova sezione di autenticazione LDAP.

Riavvia il servizio Grafana.

# /etc/init.d/grafana-server restart

Ora è possibile testare l'autenticazione della directory Active LDAP di Grafana.

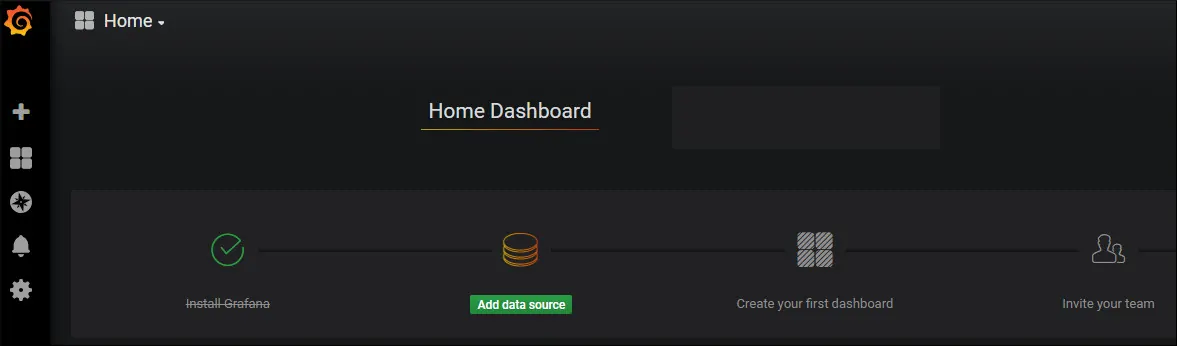

Login Grafana Dashboard

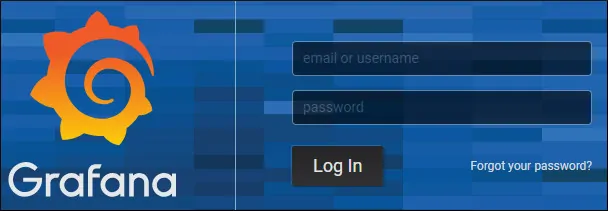

Apri il browser e inserisci l'indirizzo IP del tuo server più: 3000.

Nel nostro esempio, il seguente URL è stato inserito nel browser:

• http://34.216.84.149:3000

Dovrebbe essere presentata l'interfaccia web Grafana.

Nella schermata di accesso, utilizzare l'utente amministratore e la password dal database di Active Directory.

• Nome utente: admin

• Password: immettere la password della directory attiva.

Dopo un login riuscito, verrà visualizzato il dashboard Grafana.

Congratulazioni! L'autenticazione Grafana è stata configurata su Active Directory tramite LDAP.