Souhaitez-vous savoir comment configurer l'authentification LDAP Grafana sur Active Directory? Dans ce didacticiel, nous allons vous montrer comment authentifier les utilisateurs Grafana à l'aide de la base de données Microsoft Windows Active Directory et du protocole LDAP.

• Ubuntu 18.04

• Ubuntu 19.04

• Grafana 6.0.2

Qu'est-ce que Grafana?

Grafana est une plate-forme open-source pour la surveillance, l'analyse et la visualisation de données, fournie avec un serveur Web qui permet d'y accéder depuis n'importe où.

Sur l'interface Web, les utilisateurs peuvent créer des tableaux de bord Grafana avec des panneaux pour représenter les métriques au fil du temps.

Tutoriel Grafana:

Sur cette page, nous offrons un accès rapide à une liste de tutoriels Grafana.

Didacticiel - Pare-feu du Contrôleur de Domaine Windows

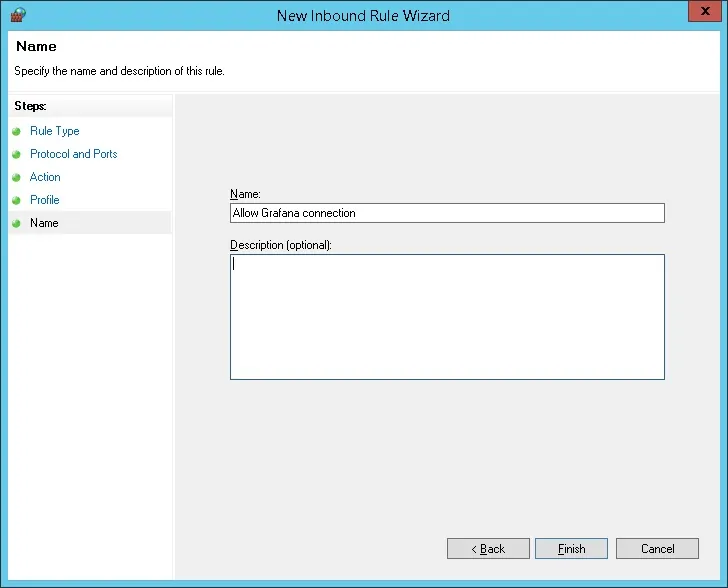

Premièrement, nous devons créer une règle de pare-feu sur le contrôleur de domaine Windows.

Cette règle de pare-feu permettra au serveur Grafana d’interroger la base de données Active Directory.

Sur le contrôleur de domaine, ouvrez l'application nommée Pare-feu Windows avec sécurité avancée.

Créez une nouvelle règle de pare-feu entrant.

Sélectionnez l'option PORT.

Sélectionnez l'option TCP.

Sélectionnez l'option Ports locaux spécifiques.

Entrez le port TCP 389.

Sélectionnez l'option Autoriser la connexion.

Cochez l'option DOMAIN.

Cochez l'option PRIVATE.

Cochez l'option PUBLIC.

Entrez une description de la règle de pare-feu.

Félicitations, vous avez créé la règle de pare-feu requise.

Cette règle permettra à Grafana d’interroger la base de données Active Directory.

Didacticiel - Création d'un Compte de Domaine Windows

Ensuite, nous devons créer au moins 2 comptes sur la base de données Active Directory.

Le compte ADMIN sera utilisé pour se connecter à l'interface Web de Grafana.

Le compte GRAFANA sera utilisé pour interroger la base de données Active Directory.

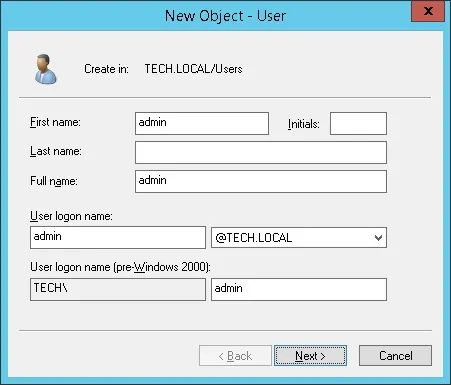

Sur le contrôleur de domaine, ouvrez l'application nommée: Utilisateurs et ordinateurs Active Directory.

Créez un nouveau compte dans le conteneur Utilisateurs.

Créez un nouveau compte nommé: admin

Mot de passe configuré pour l'utilisateur Admin: 123qwe ..

Ce compte sera utilisé pour s'authentifier en tant qu'administrateur sur l'interface Web de Grafana.

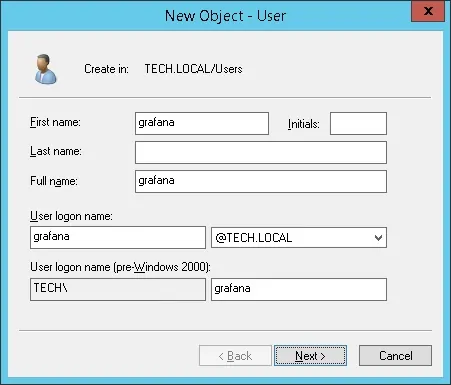

Créez un nouveau compte nommé: grafana

Mot de passe configuré pour l'utilisateur grafana: kamisama123 @

Ce compte sera utilisé pour interroger les mots de passe stockés dans la base de données Active Directory.

Félicitations, vous avez créé les comptes Active Directory requis.

Didacticiel - Création d'un Groupe de Domaines Windows

Ensuite, nous devons créer au moins 3 groupes sur la base de données Active Directory.

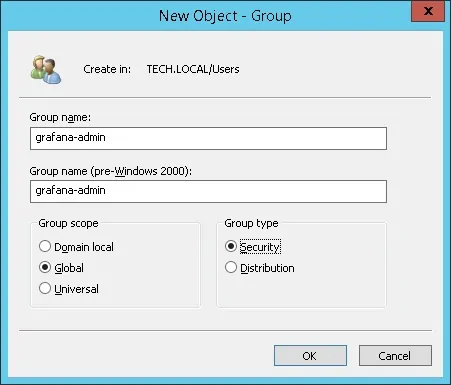

Sur le contrôleur de domaine, ouvrez l'application nommée: Utilisateurs et ordinateurs Active Directory.

Créez un nouveau groupe dans le conteneur Utilisateurs.

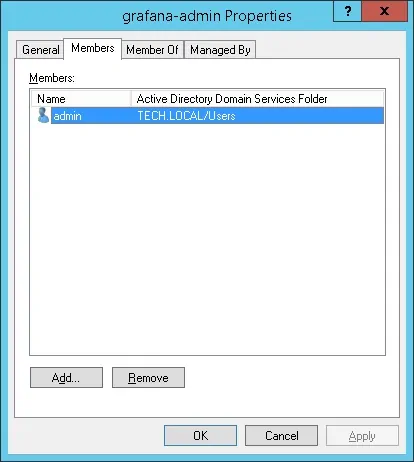

Créez un nouveau groupe nommé: grafana-admin

Les membres de ce groupe disposeront de l'autorisation Admin sur l'interface Web de Grafana.

Important! Ajoutez l'utilisateur admin en tant que membre du groupe grafana-admin.

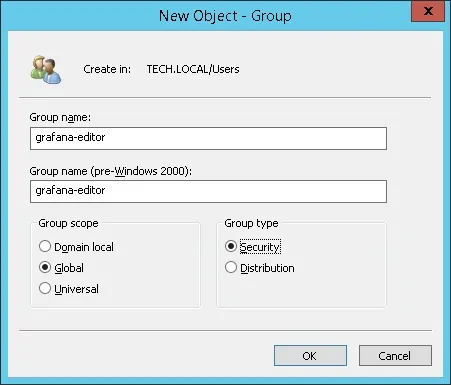

Créez un nouveau groupe nommé: grafana-editor

Les membres de ce groupe disposeront de l'autorisation de l'éditeur sur l'interface Web de Grafana.

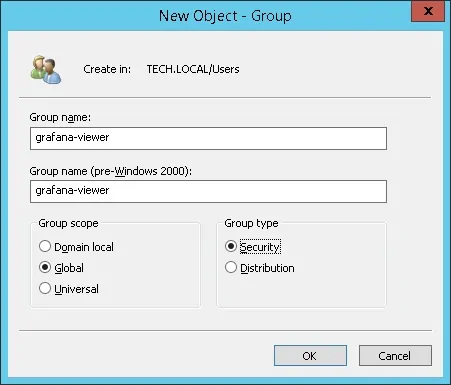

Créez un nouveau groupe nommé: grafana-viewer

Les membres de ce groupe disposeront de l'autorisation Viewer sur l'interface Web de Grafana.

Félicitations, vous avez créé les groupes Active Directory requis.

Didacticiel - Authentification LDAP Grafana sur Active Directory

Maintenant, nous devons configurer le serveur Grafana pour s’authentifier sur la base de données Active Directory.

Recherchez et modifiez le fichier ldap.toml.

# locate ldap.toml

# vi /etc/grafana/ldap.toml

Voici le fichier de configuration original ldap.toml installé par le paquet Grafana.

Voici le nouveau fichier avec notre configuration.

Vous devez remplacer l'adresse IP par l'adresse IP de votre contrôleur de domaine.

Vous devez modifier les informations de domaine pour refléter votre environnement réseau.

Recherchez et modifiez le fichier grafana.ini

# locate grafana.ini

# vi /etc/grafana/grafana.ini

Décommentez et activez la section Authentification LDAP Grafana.

Voici la section originale de l'authentification LDAP.

Voici la nouvelle section d’authentification LDAP.

Redémarrez le service Grafana.

# /etc/init.d/grafana-server restart

Vous pouvez maintenant tester l'authentification Grafana LDAP Active Directory.

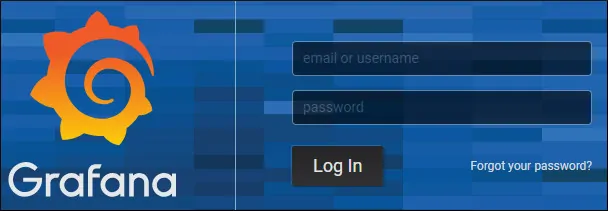

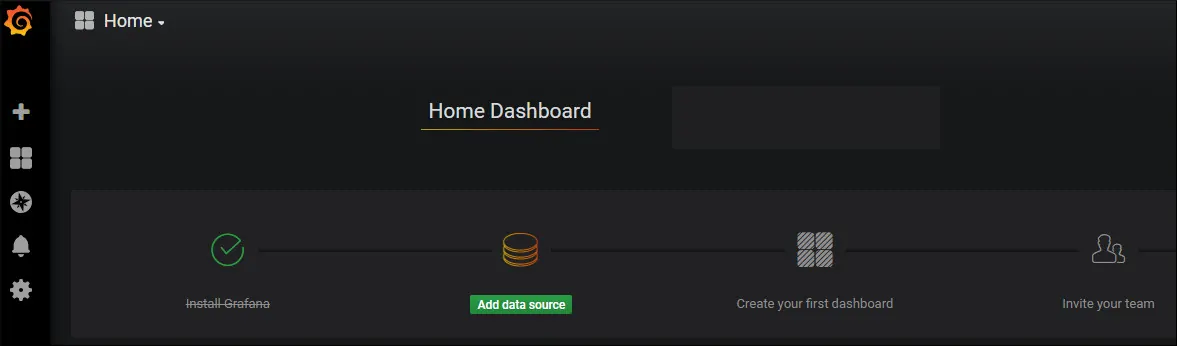

Connexion au Tableau de Bord Grafana

Ouvrez votre navigateur et entrez l'adresse IP de votre serveur plus: 3000.

Dans notre exemple, l'URL suivante a été entrée dans le navigateur:

• http://34.216.84.149:3000

L’interface Web de Grafana devrait être présentée.

Sur l'écran de connexion, utilisez l'utilisateur Admin et le mot de passe de la base de données Active Directory.

• Nom d'utilisateur: admin

• Mot de passe: entrez le mot de passe Active Directory.

Après une connexion réussie, le tableau de bord Grafana sera affiché.

Toutes nos félicitations! Vous avez configuré l'authentification Grafana sur Active Directory à l'aide de LDAP.