Möchten Sie erfahren, wie Sie Regeln zur Reduzierung der Angriffsfläche mithilfe von PowerShell konfigurieren? In diesem Lernprogramm zeigen wir Ihnen, wie Sie die Befehlszeile verwenden, um eine ASR-Regel hinzuzufügen, um Prozesserstellungen zu blockieren, die von PSExec- und WMI-Befehlen stammen.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 2022

• Windows 10

• Windows 11

Geräteliste

Hier finden Sie die Liste der Geräte, die zum Erstellen dieses Tutorials verwendet wurden.

Dieser Link zeigt auch die Softwareliste, die zum Erstellen dieses Tutorials verwendet wurde.

Zugehöriges Tutorial - PowerShell

Auf dieser Seite bieten wir schnellen Zugriff auf eine Liste von Tutorials im Zusammenhang mit PowerShell.

Lernprogramm Powershell ASR - Blockprozesserstellungen aus PSExec und WMI

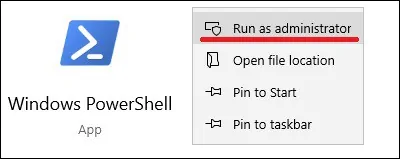

Starten Sie eine PowerShell-Befehlszeile mit erhöhten Rechten.

Fügen Sie mithilfe von PowerShell eine ASR-Regel hinzu.

In unserem Beispiel fügen wir eine Regel hinzu, um Prozesserstellungen zu blockieren, die von PSExec- und WMI-Befehlen stammen.

Es stehen mehrere Aktionen zur Verfügung.

Der WARN-Modus blockiert die Ausführung und zeigt dem Benutzer ein Warnfenster an.

Listen Sie alle konfigurierten ASR-Regeln auf.

Hier ist die Befehlsausgabe.

Starten Sie den Computer neu, um die ASR-Regeln zu aktivieren.

Starten Sie optional den Defender-Echtzeitschutz neu, um die ASR-Regeln zu aktivieren.

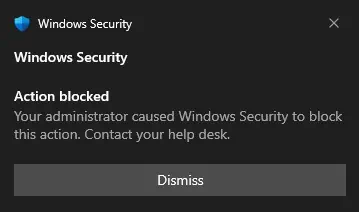

Um die ASR-Konfiguration zu testen, versuchen Sie, einen Prozess mit WMI zu erstellen.

Listen Sie Ereignisse im Zusammenhang mit ASR-Regeln auf.

Hier ist die Befehlsausgabe.

Deaktivieren Sie die ASR-Regel mithilfe von PowerShell.

Entfernen Sie die ASR-Regel mithilfe von PowerShell.

Herzlichen glückwunsch! Sie können Powershell verwenden, um eine ASR-Regel zu konfigurieren, um Prozesserstellungen zu blockieren, die von PSExec- und WMI-Befehlen stammen.