Ti piacerebbe imparare a configurare le regole di riduzione della superficie di attacco usando Powershell? In questa esercitazione verrà illustrato come utilizzare la riga di comando per aggiungere una regola ASR per bloccare le creazioni di processi originati da comandi PSExec e WMI.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Finestre 2022

• Windows 10

• Windows 11

Elenco attrezzature

Qui puoi trovare l'elenco delle attrezzature utilizzate per creare questa esercitazione.

Questo link mostrerà anche l'elenco software utilizzato per creare questa esercitazione.

Esercitazione correlata - PowerShell

In questa pagina viene offerto un accesso rapido a un elenco di esercitazioni relative a PowerShell.

Tutorial Powershell ASR - Creazione di processi a blocchi provenienti da PSExec e WMI

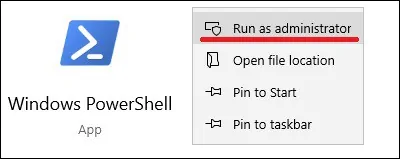

Avviare una riga di comando Powershell con privilegi elevati.

Aggiungere una regola ASR usando Powershell.

Nel nostro esempio, aggiungiamo una regola per bloccare le creazioni di processi originati dai comandi PSExec e WMI.

Sono disponibili più azioni.

La modalità WARN blocca l'esecuzione e presenta una finestra di avviso per l'utente.

Elenca tutte le regole ASR configurate.

Ecco l'output del comando.

Riavviare il computer per abilitare le regole ASR.

Facoltativamente, riavviare la protezione in tempo reale di Defender per abilitare le regole ASR.

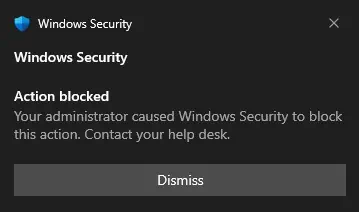

Per testare la configurazione ASR, provare a creare un processo utilizzando WMI.

Elenca gli eventi correlati alle regole ASR.

Ecco l'output del comando.

Disabilitare la regola ASR utilizzando Powershell.

Rimuovere la regola ASR utilizzando Powershell.

Congratulazioni! È possibile utilizzare PowerShell per configurare una regola ASR per bloccare le creazioni di processi originati da comandi PSExec e WMI.