Você gostaria de aprender a configurar a autenticação de diretório PFsense Active usando LDAP sobre SSL? Neste tutorial, vamos mostrar como autenticar os usuários do PFSense no banco de dados do Active Directory usando o protocolo LDAPS para uma conexão criptografada.

• Pfsense 2.4.4-p3

• Windows 2012 R2

Tutorial relacionado ao PFsense:

Nesta página, oferecemos acesso rápido a uma lista de tutoriais relacionados ao pfSense.

Tutorial - Instalação do Active Directory

• IP - 192.168.15.10.

• Sistema Operacional - Windows 2012 R2

• Nome de host - TECH-DC01

• Domínio do AD: TECH.LOCAL

Se você já tem um domínio do Active Directory, você pode pular esta parte do tutorial.

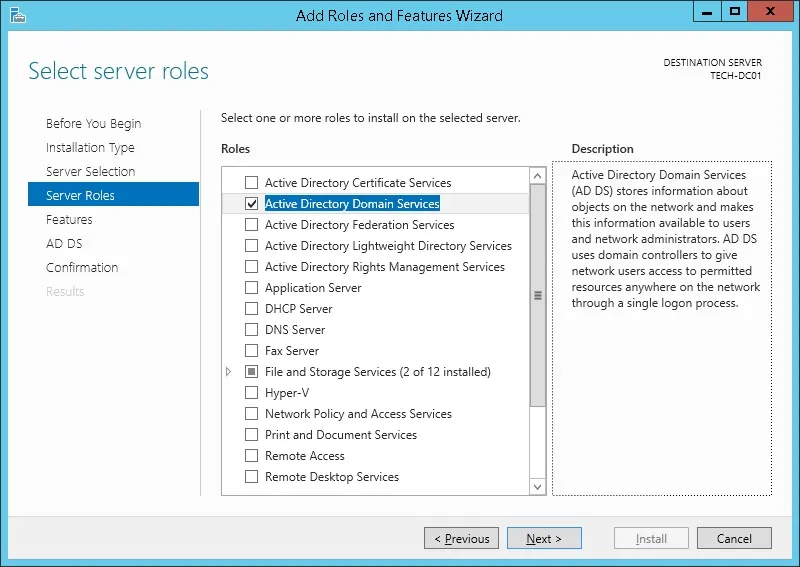

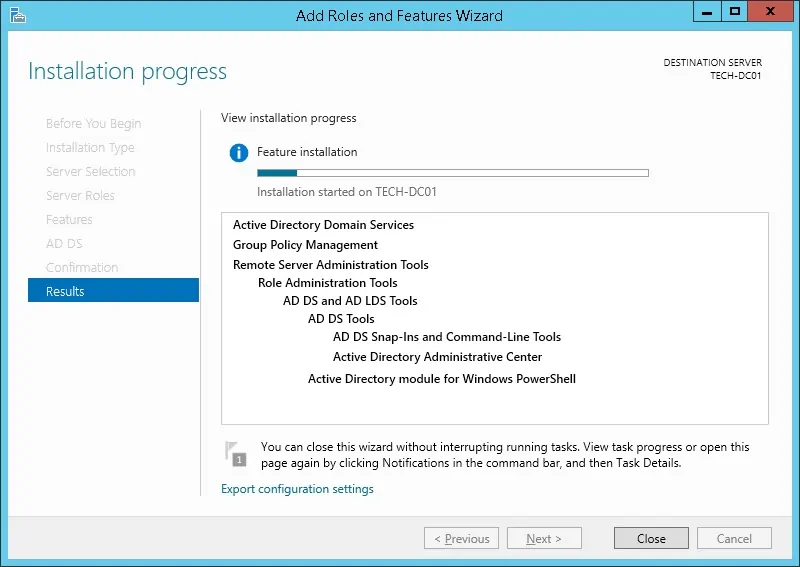

Abra o aplicativo Server Manager.

Acesse o menu Gerenciar e clique em Adicionar funções e recursos.

Acesse a tela de função do Servidor, selecione o Serviço de Domínio do Active Directory e clique no botão Next.

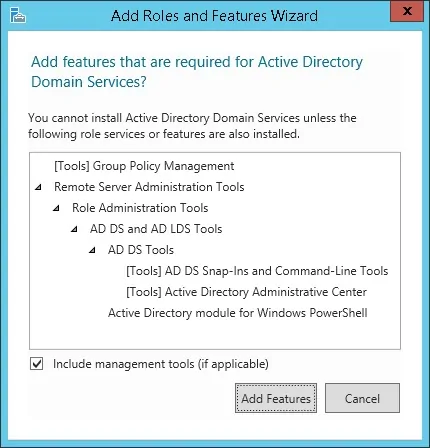

Na tela a seguir, clique no botão Adicionar recursos.

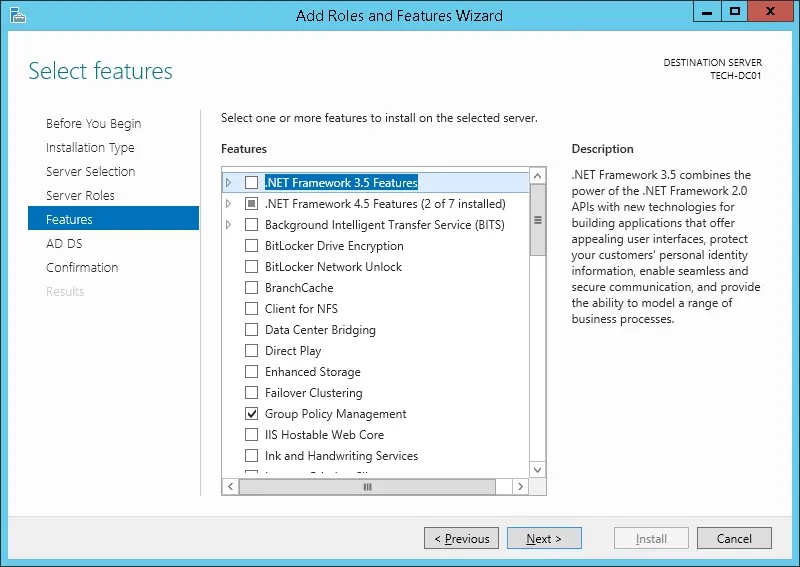

Continue clicando no botão Next até chegar à última tela.

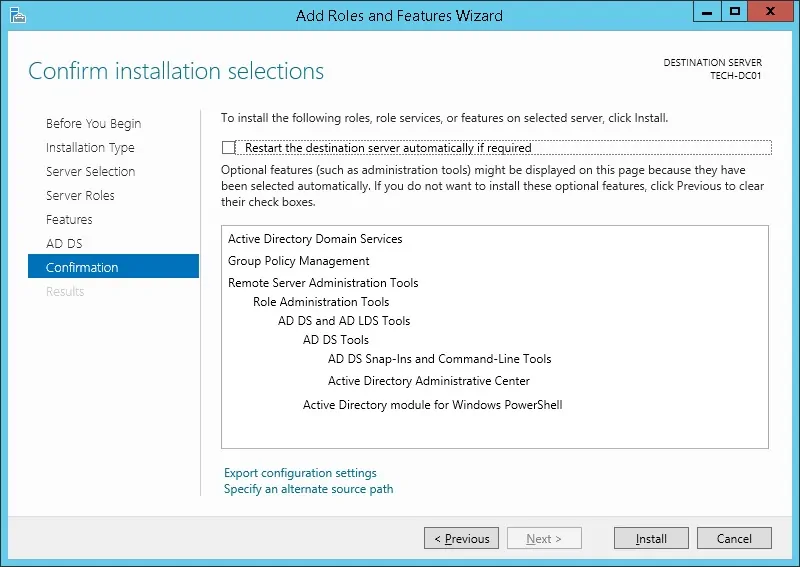

Na tela de confirmação, clique no botão Instalar.

Aguarde a instalação do Active Directory terminar.

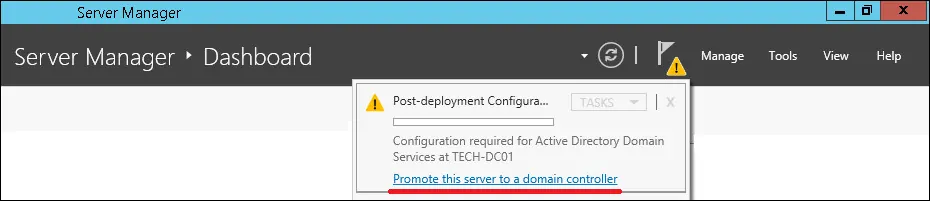

Abra o aplicativo Server Manager.

Clique no menu bandeira amarela e selecione a opção de promover este servidor a um controlador de domínio

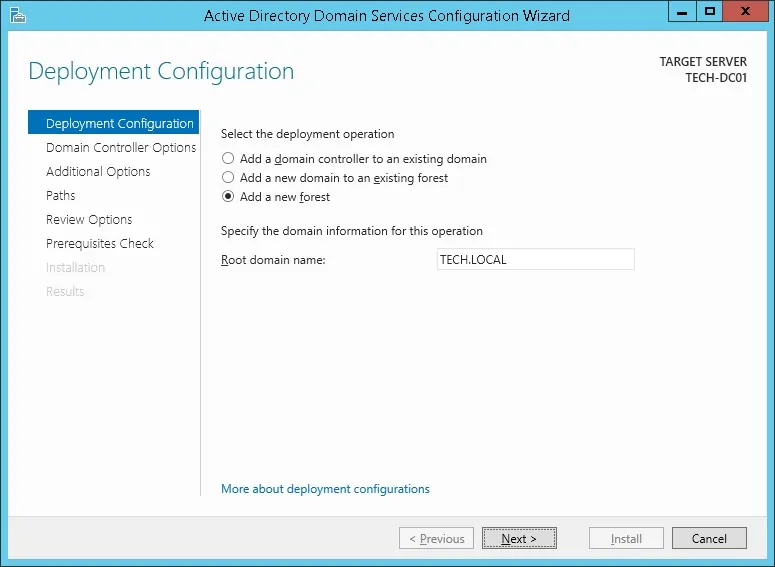

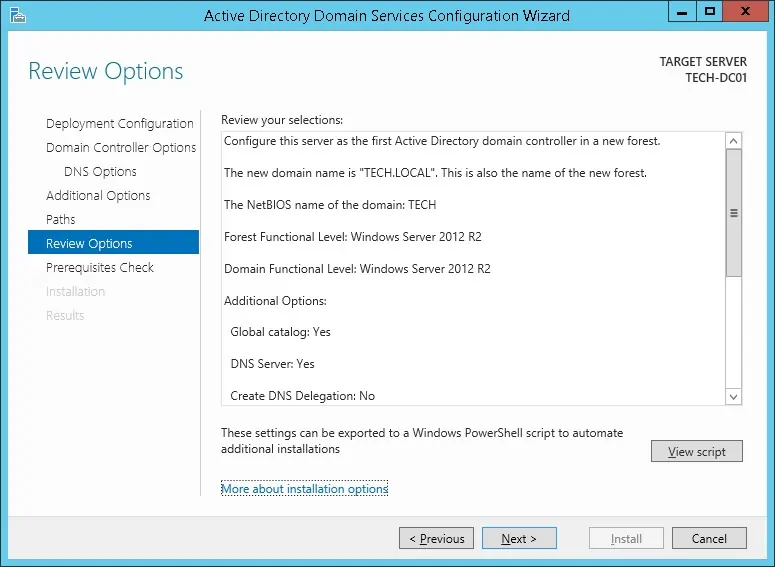

Selecione a opção de Adicionar uma nova floresta e digite um nome de domínio raiz.

Em nosso exemplo, criamos um novo domínio chamado: TECH. Local.

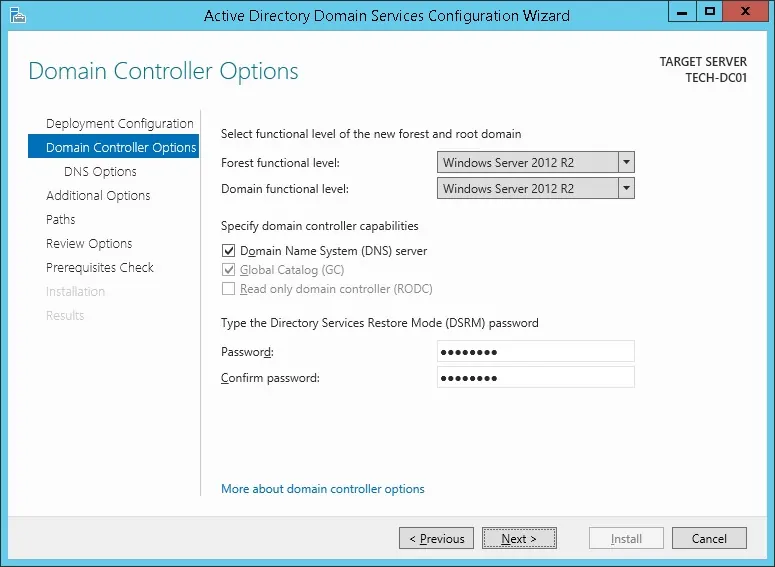

Digite uma senha para garantir a restauração do Active Directory.

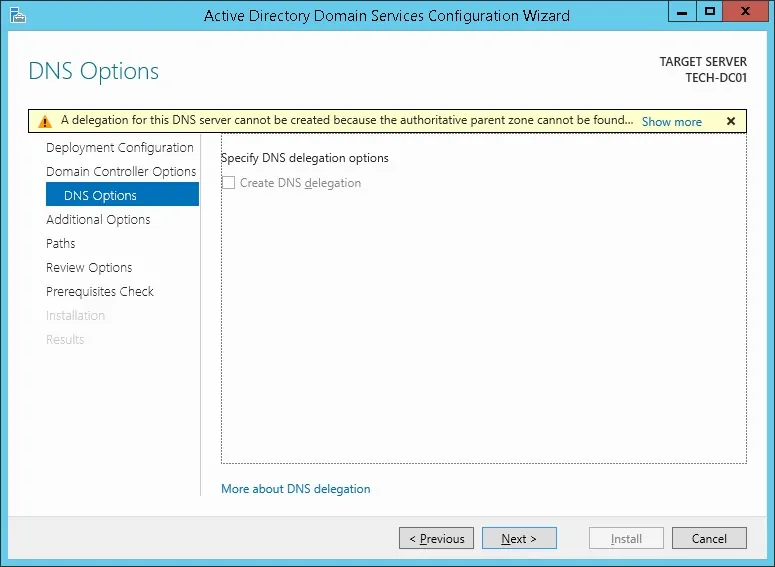

Na tela de opções dns, clique no botão Next.

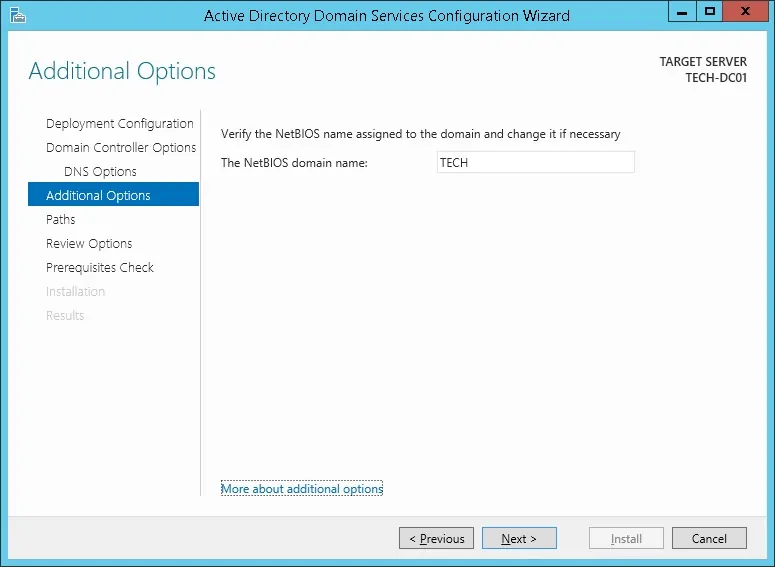

Verifique o nome Netbios atribuído ao seu domínio e clique no botão Next.

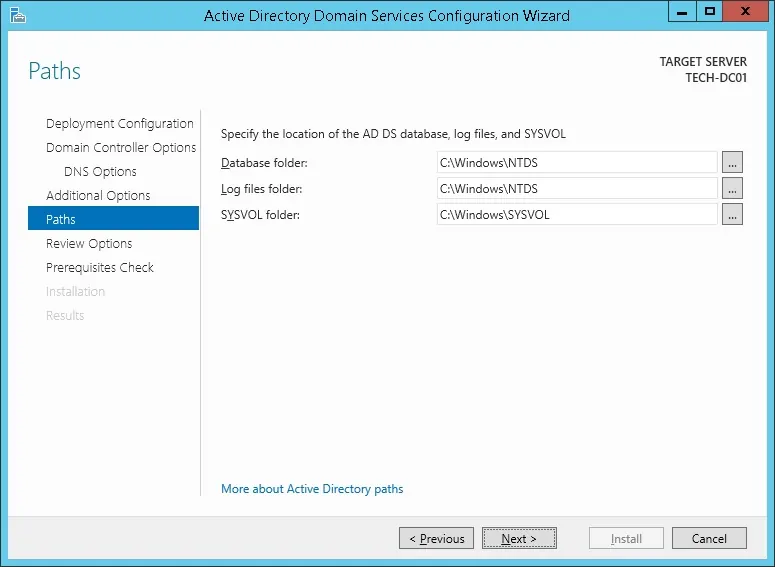

Clique no botão Avançar.

Revise suas opções de configuração e clique no botão Next.

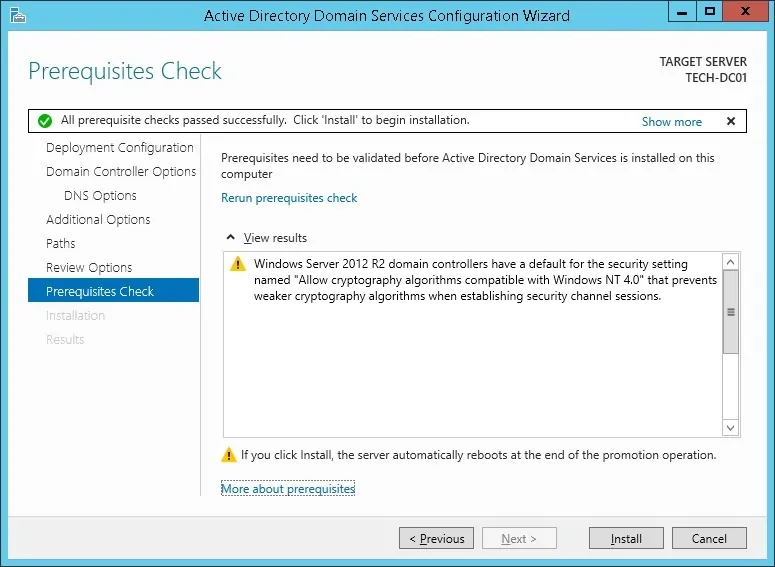

Na tela de verificação pré-requisitos, clique no botão Instalar.

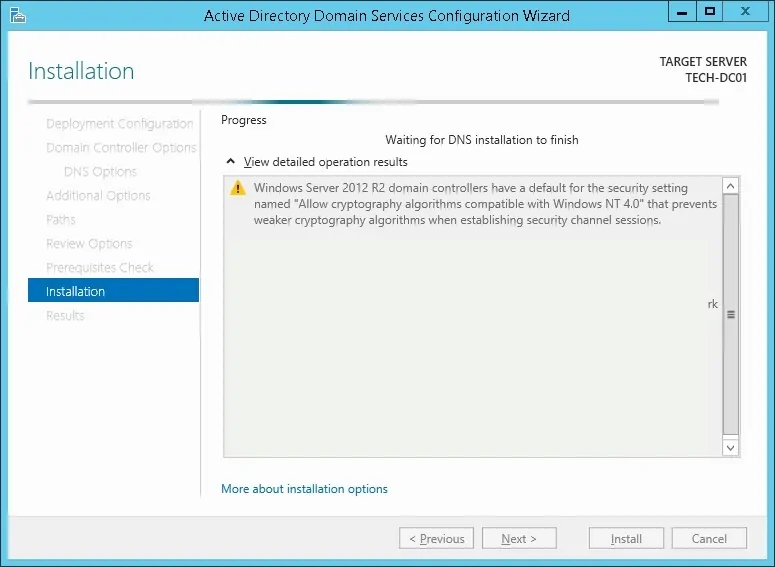

Aguarde a Configuração do Active Directory terminar.

Após terminar a instalação do Active Directory, o computador será reiniciado automaticamente

Você terminou a configuração do Active Directory no servidor Windows.

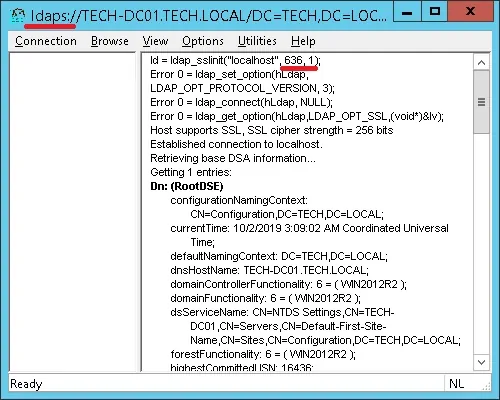

PFSense - Testando o LDAP sobre a comunicação SSL

Precisamos testar se o seu controlador de domínio está oferecendo o serviço LDAP sobre SSL na porta 636.

No controlador de domínio, acesse o menu inicial e pesquise o aplicativo LDP.

Primeiro, vamos testar se o seu controlador de domínio está oferecendo o serviço LDAP na porta 389.

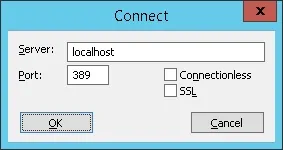

Acesse o menu Conexão e selecione a opção Conectar.

Tente se conectar ao host local usando a porta TCP 389.

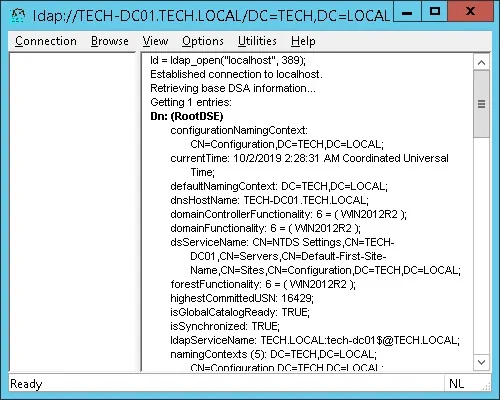

Você deve ser capaz de se conectar ao serviço LDAP no porto local host 389.

Agora, precisamos testar se o seu controlador de domínio está oferecendo o serviço LDAP sobre SSL na porta 636.

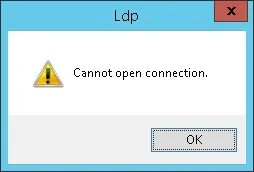

Abra uma nova janela de aplicativos LDP e tente se conectar ao host local usando a porta TCP 636.

Selecione a caixa de seleção SSL e clique no botão Ok.

Se o sistema exibir uma mensagem de erro, seu controlador de domínio ainda não oferecerá o serviço LDAPS.

Para resolver isso, vamos instalar uma autoridade de Certificação windows na próxima parte deste tutorial.

Se você foi capaz de se conectar com sucesso ao host local na porta 636 usando criptografia SSL, você pode pular a próxima parte deste tutorial.

Tutorial - Instalação da Autoridade de Certificação no Windows

Precisamos instalar o serviço de autoridade de certificação Windows.

A autoridade de certificação local fornecerá ao controlador de domínio um certificado que permitirá que o serviço LDAPS opere na porta TCP 636.

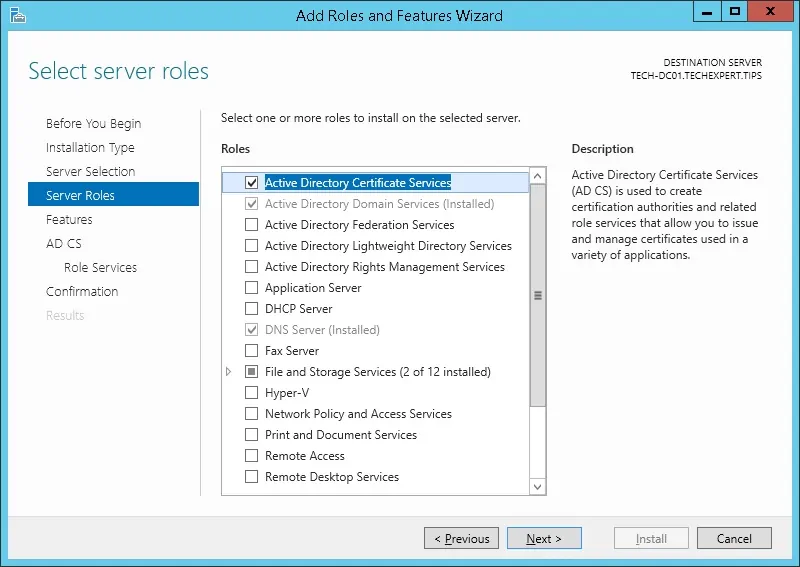

Abra o aplicativo Server Manager.

Acesse o menu Gerenciar e clique em Adicionar funções e recursos.

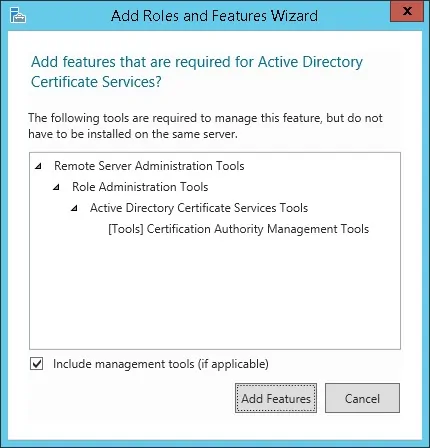

Acesse a tela de função do Servidor, selecione os Serviços de Certificado do Active Directory e clique no botão Next.

Na tela a seguir, clique no botão Adicionar recursos.

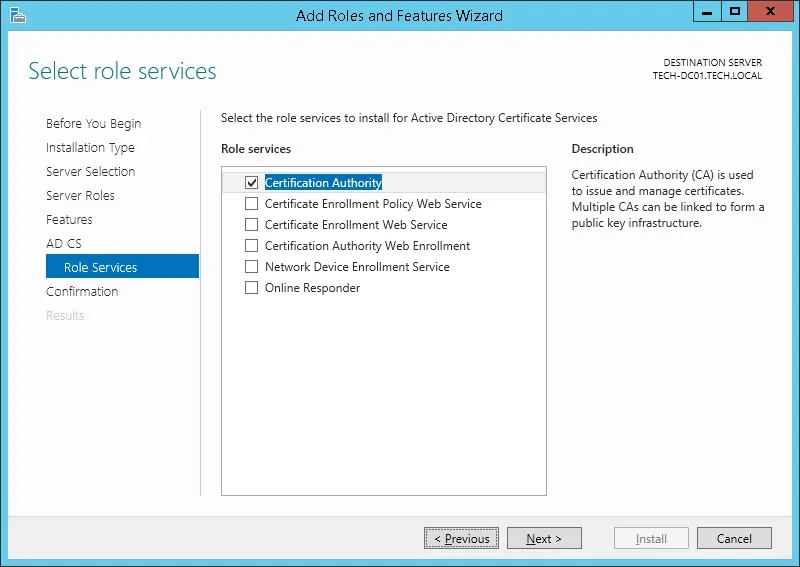

Continue clicando no botão Next até chegar à tela de serviço de função.

Habilite a opção chamada Autoridade de Certificação e clique no botão Next.

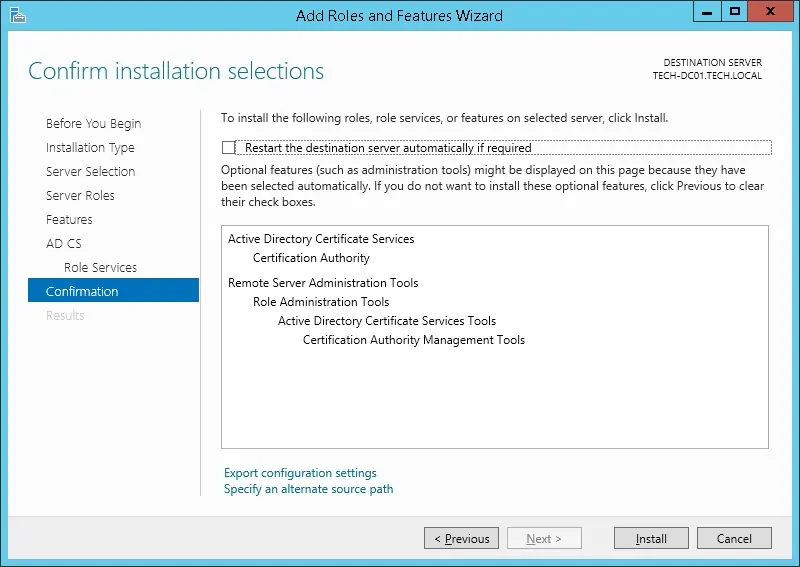

Na tela de confirmação, clique no botão Instalar.

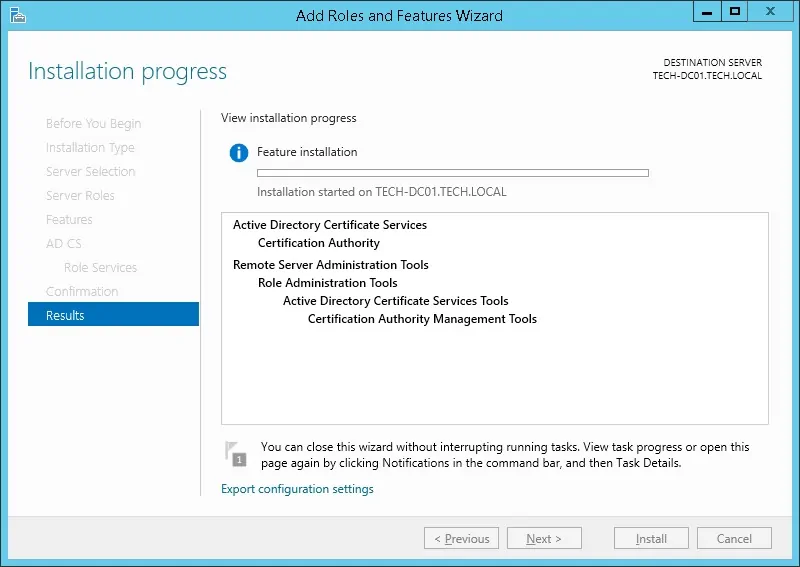

Aguarde a instalação da Autoridade de Certificação para terminar.

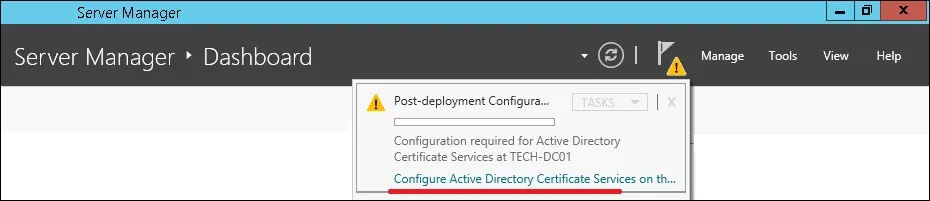

Abra o aplicativo Server Manager.

Clique no menu bandeira amarela e selecione a opção: Configurar serviços de certificado do Active Directory.

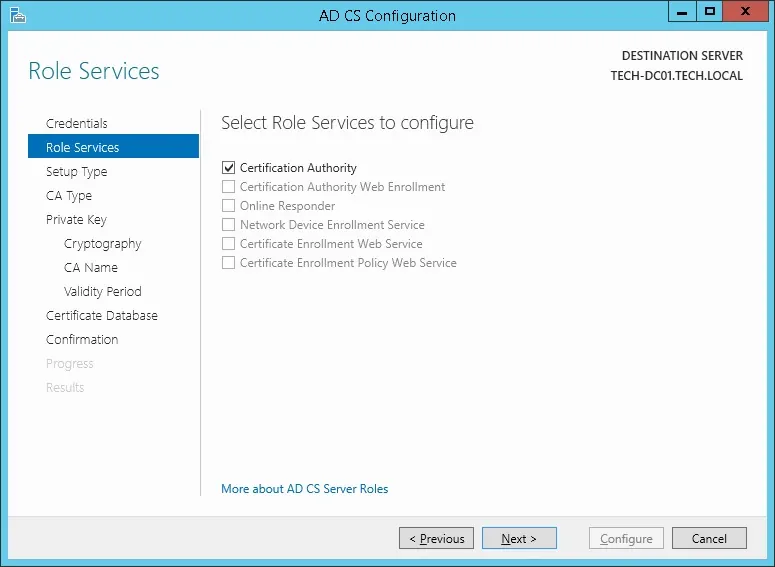

Na tela das credenciais, clique no botão Next.

Selecione a opção Autoridade de Certificação e clique no botão Next.

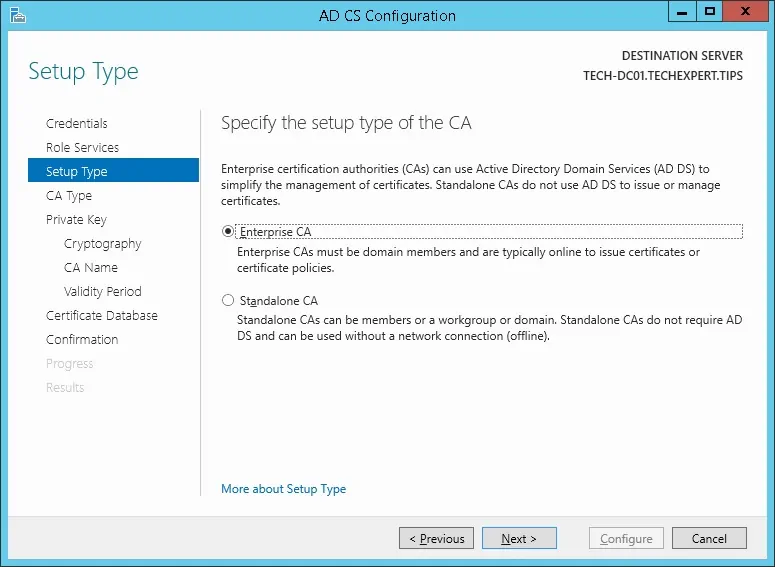

Selecione a opção Enterprise CA e clique no botão Next.

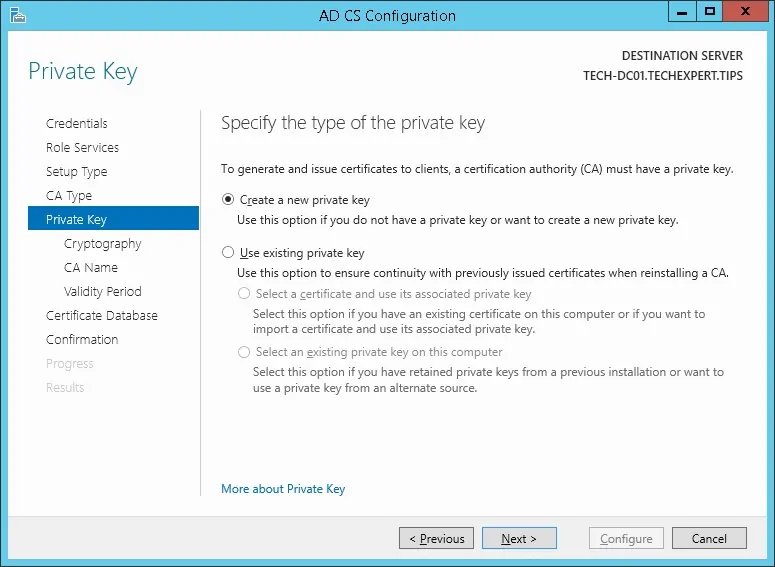

Selecione a criar uma nova opção de chave privada e clique no botão Next.

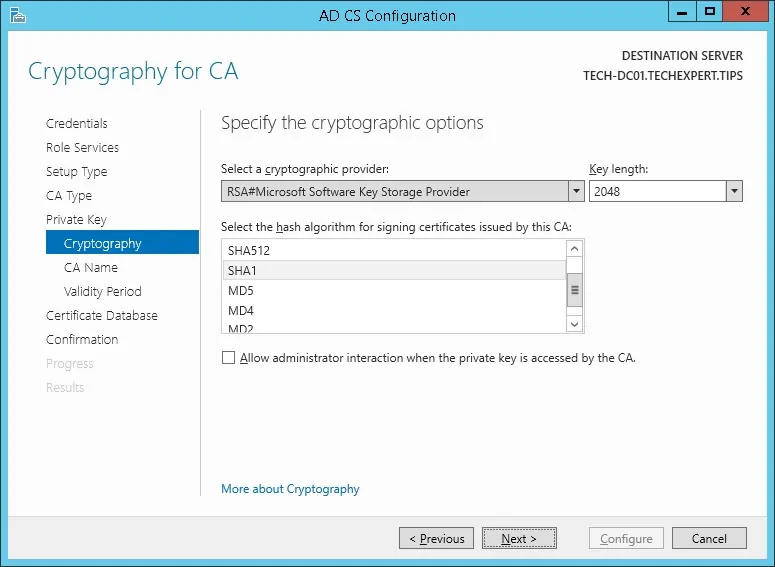

Mantenha a configuração padrão da criptografia e clique no botão Next.

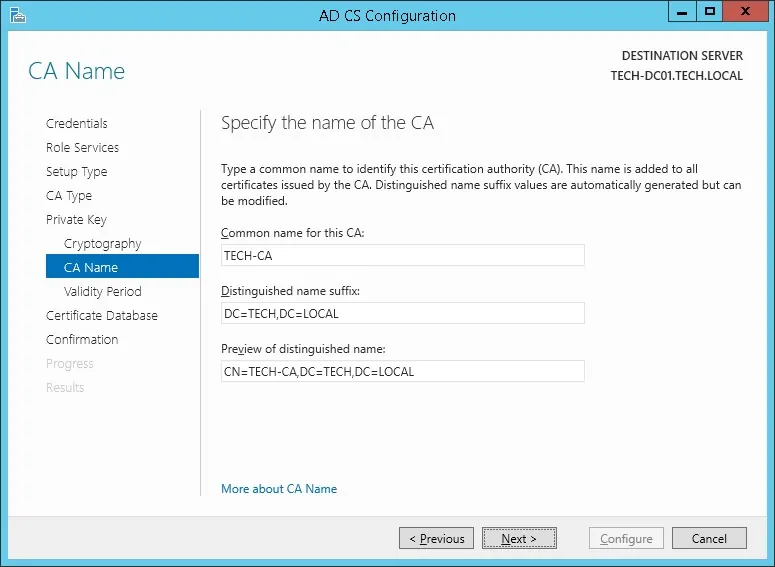

Defina um nome comum à autoridade de certificação e clique no botão Next.

Em nosso exemplo, estabelecemos o nome comum: TECH-CA

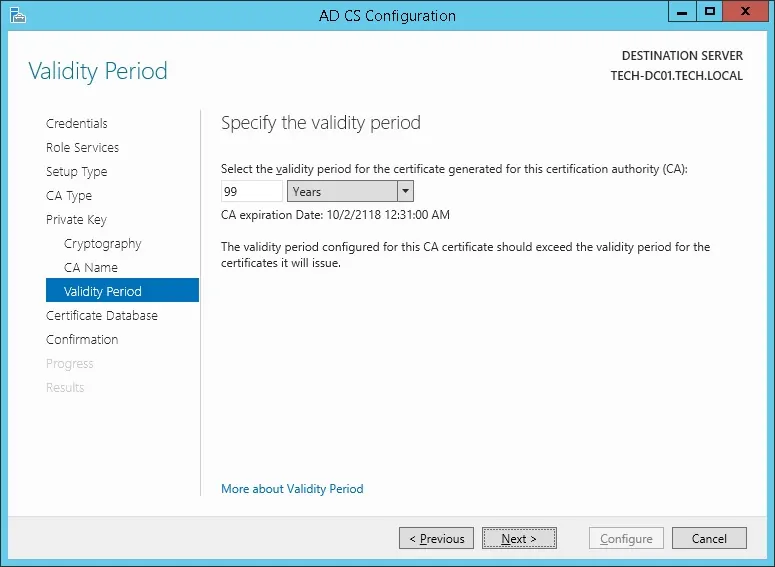

Defina o prazo de validade da autoridade de certificação do Windows.

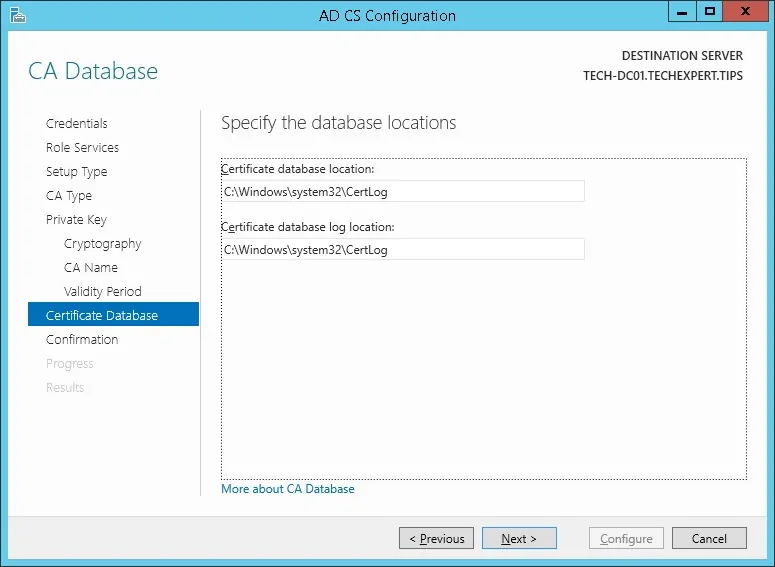

Mantenha a localização padrão do banco de dados da autoridade de certificação Windows.

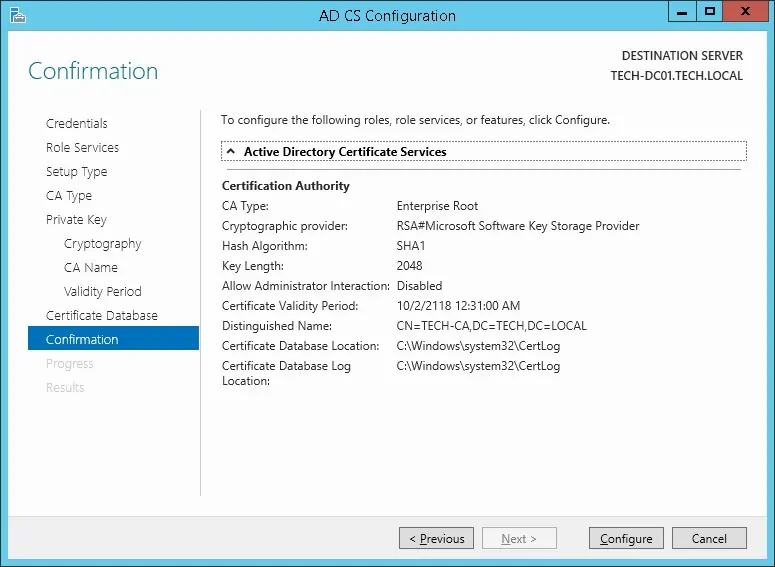

Verifique o resumo e clique no botão Configurar.

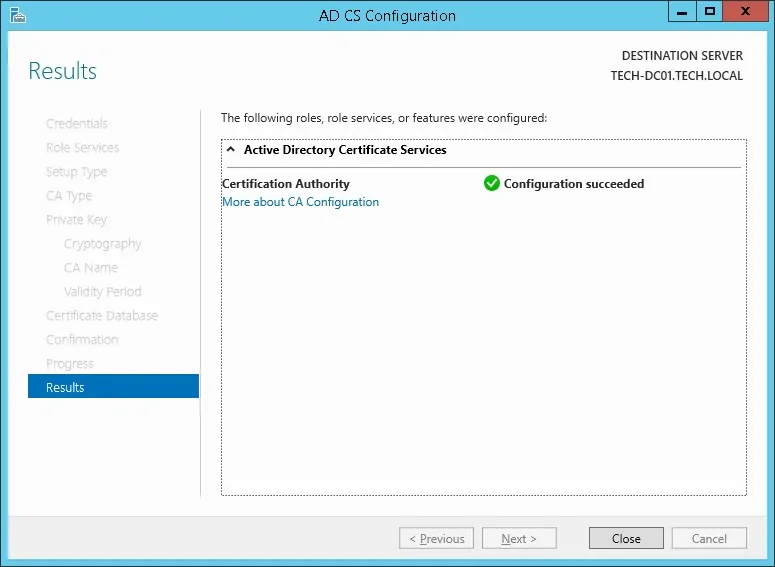

Aguarde o término da instalação da autoridade de certificação do servidor Windows.

Depois de terminar a instalação da autoridade de certificação, reinicie seu computador.

Você terminou a instalação da autoridade de certificação do Windows.

PFSense - Testando o LDAP sobre a Comunicação SSL novamente

Precisamos testar se o seu controlador de domínio está oferecendo o serviço LDAP sobre SSL na porta 636.

Depois de terminar a instalação da autoridade de certificação, espere 5 minutos e reinicie seu controlador de domínio.

Durante o tempo de inicialização, seu controlador de domínio solicitará automaticamente um certificado de servidor da autoridade de certificação local.

Depois de obter o certificado de servidor, seu controlador de domínio começará a oferecer o serviço LDAP sobre SSL na porta 636.

No controlador de domínio, acesse o menu inicial e pesquise o aplicativo LDP.

Acesse o menu Conexão e selecione a opção Conectar.

Tente se conectar ao host local usando a porta TCP 636.

Selecione a caixa de seleção SSL e clique no botão Ok.

Tente se conectar ao host local usando a porta TCP 636.

Selecione a caixa de seleção SSL e clique no botão Ok.

Desta vez, você deve ser capaz de se conectar ao serviço LDAP na porta local host 636.

Se você não for capaz de se conectar à porta 636, reinicie o computador novamente e espere mais 5 minutos.

Pode levar algum tempo até que seu controlador de domínio receba o certificado solicitado à Autoridade de Certificação.

Tutorial - Firewall do controlador de domínio do Windows

Precisamos criar uma regra de Firewall no controlador de domínio do Windows.

Esta regra de firewall permitirá que o servidor Pfsense consulte o banco de dados do Active Directory.

No controlador de domínio, abra o aplicativo chamado Firewall Windows com Segurança Avançada

Crie uma nova regra de firewall inbound.

Selecione a opção PORT.

Selecione a opção TCP.

Selecione a opção de portas locais específicas.

Digite a porta TCP 636.

Selecione a opção permitir a conexão.

Marque a opção DOMÍNIO.

Marque a opção PRIVADA.

Marque a opção PÚBLICO.

Digite uma descrição da regra do firewall.

Parabéns, você criou a regra de firewall necessária.

Essa regra permitirá que pfsense consulte o banco de dados do Active Directory.

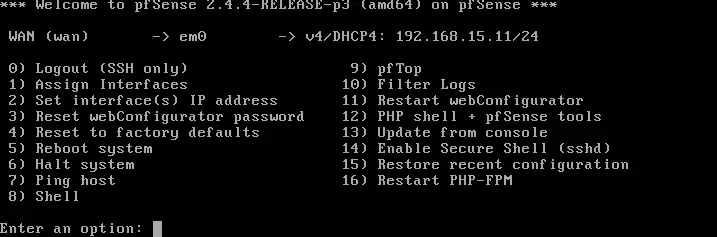

Tutorial - Preparando a Comunicação LDAPS PFSense

Acesse o menu do console PFsense e selecione a opção número 8 para ter acesso à linha de comando.

Use o seguinte comando para testar a comunicação LDAPS.

Ele tentará obter uma cópia do certificado de controlador de domínio.

Tenha em mente que você precisa alterar o endereço IP acima para o seu controlador de domínio.

O sistema deve exibir uma cópia do certificado do Controlador de Domínio.

O firewall PFsense deve ser capaz de se comunicar com o controlador de domínio usando seu nome DNS. (FQDN)

O Pfsense pode usar o controlador de domínio como um servidor DNS para ser capaz de traduzir o TECH-DC01. Tecnologia. LOCAL para o endereço IP 192.168.15.10.

Use o comando PING para verificar se o firewall PFsense é capaz de traduzir o nome do host para endereço IP.

Em nosso exemplo, o firewall pfsense foi capaz de traduzir o TECH-DC01. Tecnologia. Nome de hospedagem LOCAL para 192.168.15.10.

Tutorial - Criação de conta de domínio do Windows

Em seguida, precisamos criar pelo menos 2 contas no banco de dados do Active Directory.

A conta ADMIN será usada para fazer login na interface web pfsense.

A conta BIND será usada para consultar o banco de dados do Active Directory.

No controlador de domínio, abra o aplicativo chamado: Usuários e Computadores do Active Directory.

Crie uma nova conta dentro do contêiner usuários.

Crie uma nova conta chamada: administração

Senha configurada para o usuário ADMIN: 123qwe..

Esta conta será usada para autenticar como administrador na interface web pfsense.

Crie uma nova conta chamada: bind

Senha configurada para o usuário BIND: 123qwe..

Esta conta será usada para consultar as senhas armazenadas no banco de dados do Active Directory.

Parabéns, você criou as contas necessárias do Active Directory.

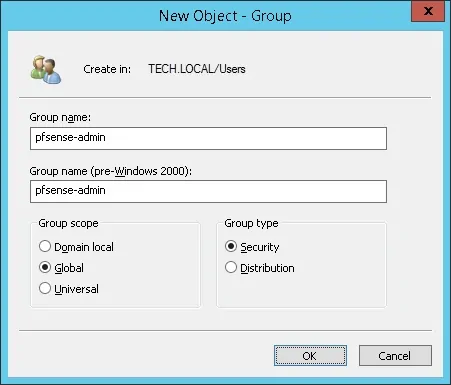

Tutorial - Criação do Grupo de Domínio do Windows

Em seguida, precisamos criar pelo menos 1 grupo no Active directory.

No controlador de domínio, abra o aplicativo chamado: Usuários e Computadores do Active Directory.

Crie um novo grupo dentro do contêiner Usuários.

Crie um novo grupo chamado: pfsense-admin

Os membros deste grupo terão a permissão de Admin na interface web PFsense.

Importante! Adicione o usuário de admin como membro do grupo pfsense-admin.

Parabéns, você criou os grupos do Active directory necessários.

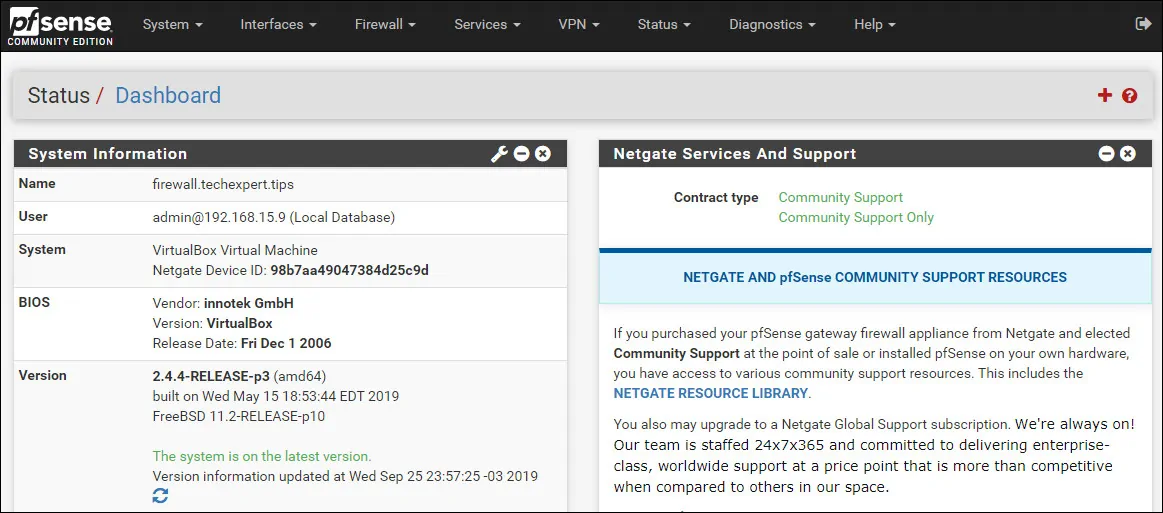

PFSense - PfSense LDAPS Autenticação no Diretório Ativo

Abra um software de navegador, digite o endereço IP do firewall pfsense e acesse a interface web.

Em nosso exemplo, a seguinte URL foi inserida no Navegador:

• https://192.168.15.11

A interface web pfsense deve ser apresentada.

Na tela pronta, digite as informações de login da Senha Padrão pfsense.

• Username: admin

• Senha: pfsense

Depois de um login bem-sucedido, você será enviado para o Painel Pfsense.

Acesse o menu do Sistema Pfsense e selecione a opção gerente do Usuário.

Na tela do gerenciador do Usuário, acesse a guia de servidores autenticações e clique no botão Adicionar.

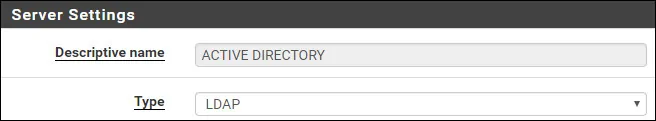

Na área de configurações do Servidor, execute a seguinte configuração:

• Nome de descrição: Active directory

• Tipo: LDAP

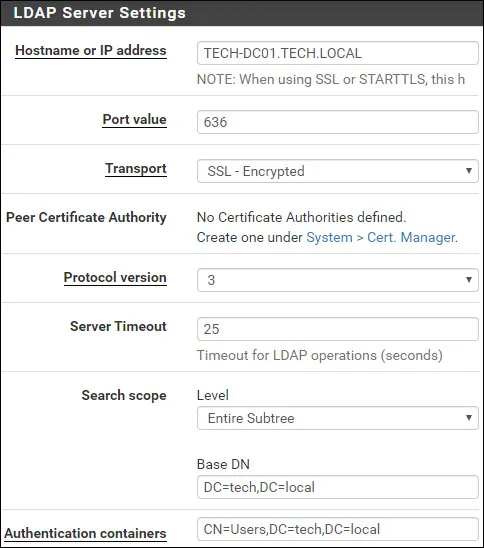

Na área de configurações do Servidor LDAP, execute a seguinte configuração:

• Nome de hospedeiro ou endereço IP - TECH-DC01. Tecnologia. Local

• Valor da porta - 636

• Transporte - SSL - Criptografado

• Versão protocolar - 3

• Tempo do servidor - 25

• Escopo de pesquisa - Subtree inteira

• Base DN - dc=tech,dc=local

• Recipientes de autenticação - CN=Users,DC=tech,DC=local

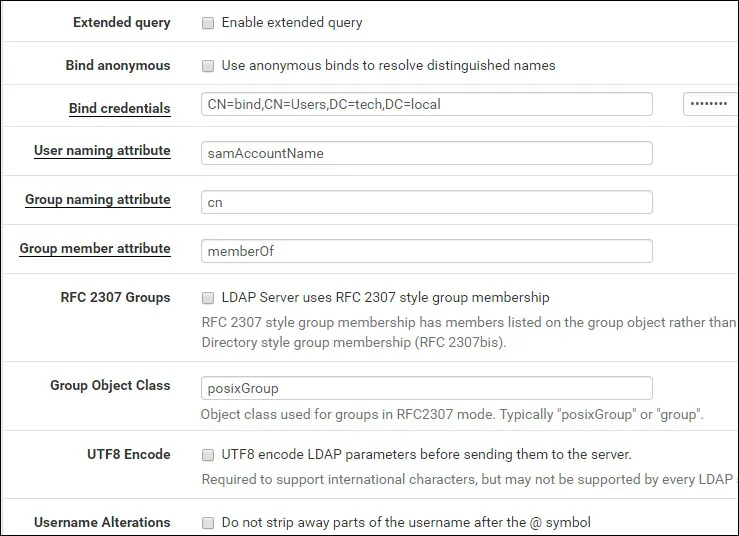

• Consulta estendida - Desativado

• Vincular anônimo - Desativado

• Credenciais de vinculação - CN=bind,CN=Users,DC=tech,DC=local

• Vincule credenciais Senha - Senha da conta de usuário BIND

• Modelo inicial - Anúncio da Microsoft

• Atributo de nomeação do usuário - samAccountName

• Atributo de nomeação de grupo - cn

• Atributo de membro do grupo - membroOf

• RFC 2307 Grupos - Desativados

• Classe de Objeto de Grupo - posixGroup

• Código UTF8 - Desativado

• Alterações de nome de usuário - Desativado

Você precisa mudar tech-DC01. Tecnologia. LOCAL para o seu nome de hospedeiro controlador de domínio.

Você precisa alterar as informações de domínio para refletir seu ambiente de Rede.

Você precisa mudar as credenciais de conexão para refletir seu ambiente de Rede.

Clique no botão Salvar para finalizar a configuração.

Em nosso exemplo, configuramos a autenticação do servidor Ldap no firewal PFSense.

PFSense - Testando autenticação ativa do diretório

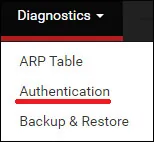

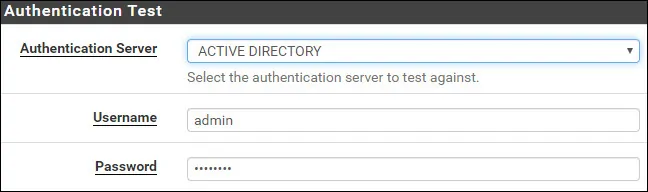

Acesse o menu Pfsense Diagnostics e selecione a opção Autenticação.

Selecione o servidor de autenticação do Active Directory.

Digite o nome de usuário do Admin, sua senha e clique no botão Teste.

Se o seu teste for bem sucedido, você deve ver a seguinte mensagem.

Parabéns! Sua autenticação de servidor PFsense LDAPS no Active Directory foi bem configurada.

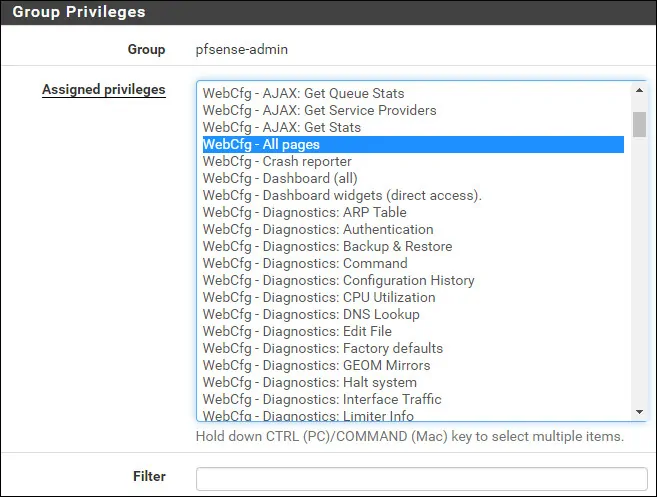

PFSense - Permissão do Grupo Active Directory

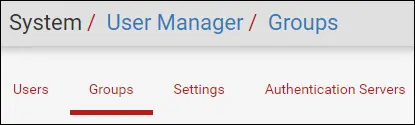

Acesse o menu do Sistema Pfsense e selecione a opção gerente do Usuário.

Na tela do gerenciador do Usuário, acesse a guia Grupos e clique no botão Adicionar.

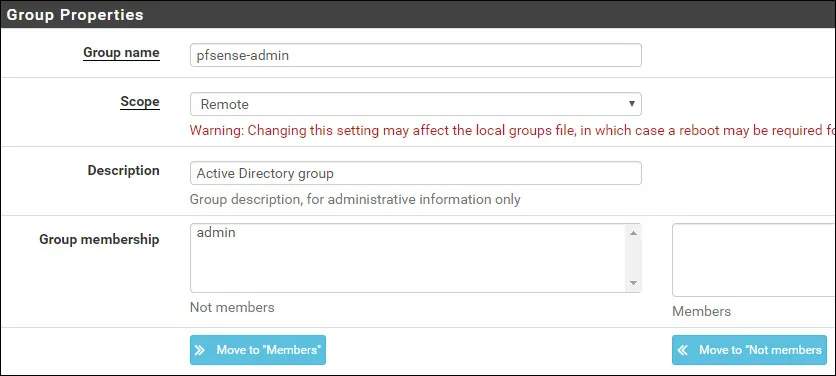

Na tela de criação do Grupo, execute a seguinte configuração:

• Nome de grupo - pfsense-admin

• Escopo - Controle remoto

• Descrição - Grupo do Active Directory

Clique no botão Salvar, você será enviado de volta para a tela de configuração do Grupo.

Agora, você precisa editar as permissões do grupo pfsense-admin.

Nas propriedades do grupo pfsense-admin, localize a área de Privilégios Atribuídos e clique no botão Adicionar.

Na área de privilégios do Grupo, realize a seguinte configuração:

• Privilégios atribuídos - WebCfg - Todas as páginas

Clique no botão Salvar para finalizar a configuração.

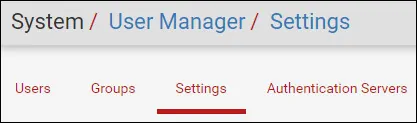

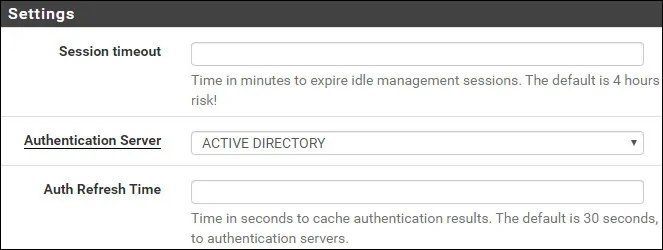

PFSense - Habilitar a autenticação no Active Directory

Acesse o menu do Sistema Pfsense e selecione a opção gerente do Usuário.

Na tela do gerenciador do Usuário, acesse a guia Configurações.

Na tela Configurações, selecione o servidor de autenticação do Active directory.

Clique no botão Salvar e testar.

Depois de terminar sua configuração, você deve fazer log off da interface web Pfsense.

Tente fazer login usando o usuário de administrador e a senha do banco de dados do Active Directory.

Na tela de login, use o usuário administrador e a senha do banco de dados active Directory.

• Username: admin

• Senha: Digite a senha do AD.

Parabéns! Você configurou a autenticação PFSense para usar o banco de dados active Directory.