Gostaria de aprender a configurar a autenticação Pfsense no Active directory usando o Radius? Neste tutorial, vamos mostrar como autenticar os usuários do PFSense no banco de dados do Active Directory usando o protocolo Radius.

• Pfsense 2.4.4-p3

• Windows 2012 R2

Tutorial relacionado ao PFsense:

Nesta página, oferecemos acesso rápido a uma lista de tutoriais relacionados ao pfSense.

Tutorial - Instalação do servidor radius no Windows

• IP - 192.168.15.10.

• Sistema Operacional - Windows 2012 R2

• Nome de host - TECH-DC01

• Domínio do AD: TECH.LOCAL

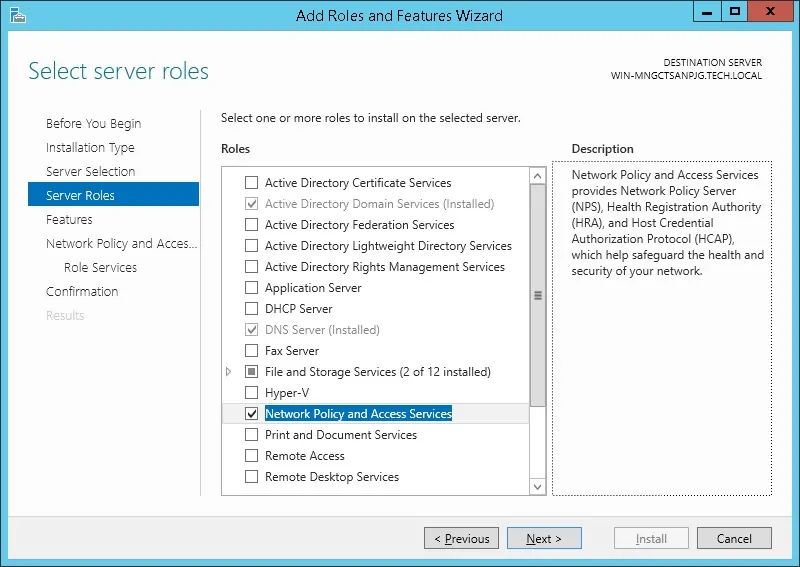

Abra o aplicativo Server Manager.

Acesse o menu Gerenciar e clique em Adicionar funções e recursos.

Acesse a tela de funções do Servidor, selecione a opção Política de Rede e Serviço de Acesso.

Clique no botão Avançar.

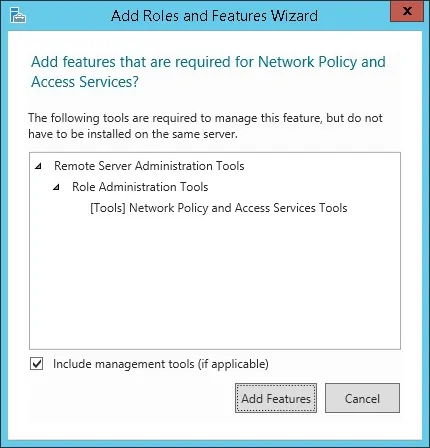

Na tela a seguir, clique no botão Adicionar recursos.

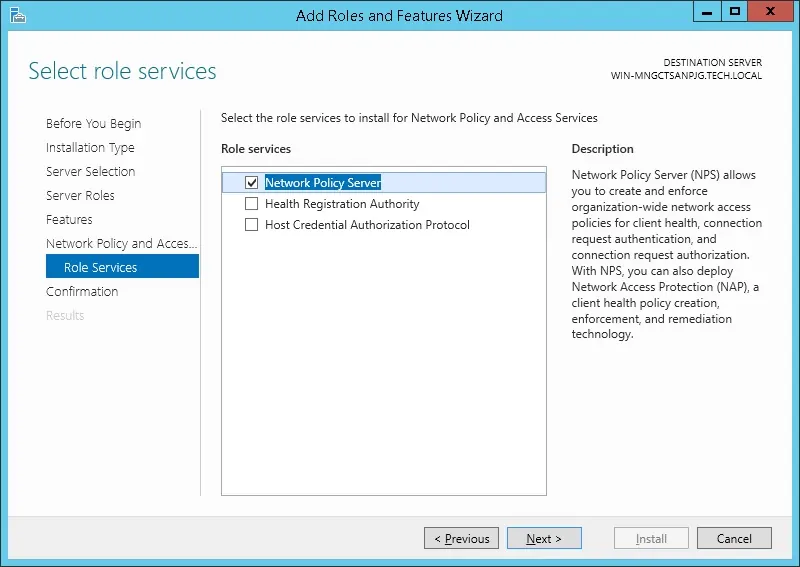

Na tela de serviço Role, clique no Botão Next.

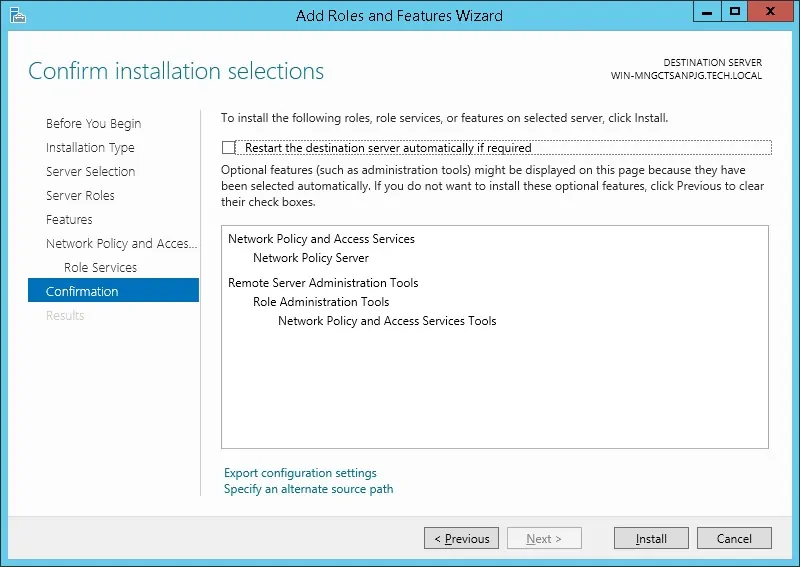

Na tela seguinte, clique no botão Instalar.

Você terminou a instalação do servidor Radius no Windows 2012.

Tutorial Radius Server - Integração com Active directory

Em seguida, precisamos criar pelo menos 1 conta no banco de dados do Active directory.

A conta ADMIN será usada para fazer login na interface web pfsense.

No controlador de domínio, abra o aplicativo chamado: Usuários e Computadores do Active Directory.

Crie uma nova conta dentro do contêiner usuários.

Crie uma nova conta chamada: administração

Senha configurada para o usuário ADMIN: 123qwe..

Esta conta será usada para autenticar como administrador na interface web pfsense.

Parabéns, você criou as contas necessárias do Active Directory.

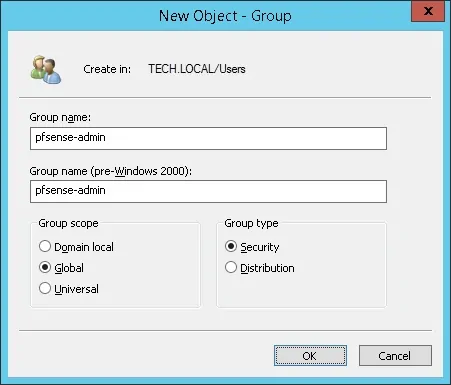

Em seguida, precisamos criar pelo menos 1 grupo no Active directory.

No controlador de domínio, abra o aplicativo chamado: Usuários e Computadores do Active Directory.

Crie um novo grupo dentro do contêiner Usuários.

Crie um novo grupo chamado: pfsense-admin

Os membros deste grupo terão a permissão de Admin na interface web PFsense.

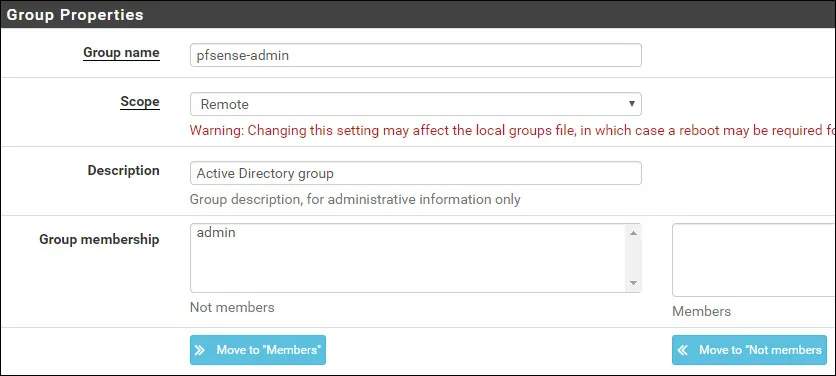

Importante! Adicione o usuário de admin como membro do grupo pfsense-admin.

Parabéns, você criou os grupos do Active directory necessários.

Tutorial - Firewall do controlador de domínio do Windows

Precisamos criar uma regra de Firewall no controlador de domínio do Windows.

Esta regra de firewall permitirá que o servidor Pfsense consulte o banco de dados do Active Directory.

No controlador de domínio, abra o aplicativo chamado Firewall Windows com Segurança Avançada

Crie uma nova regra de firewall inbound.

Selecione a opção PORT.

Selecione a opção TCP.

Selecione a opção de portas locais específicas.

Digite a porta TCP 636.

Selecione a opção permitir a conexão.

Marque a opção DOMÍNIO.

Marque a opção PRIVADA.

Marque a opção PÚBLICO.

Digite uma descrição da regra do firewall.

Parabéns, você criou a regra de firewall necessária.

Essa regra permitirá que pfsense consulte o banco de dados do Active Directory.

Tutorial Radius Server - Adicionar dispositivos clientes

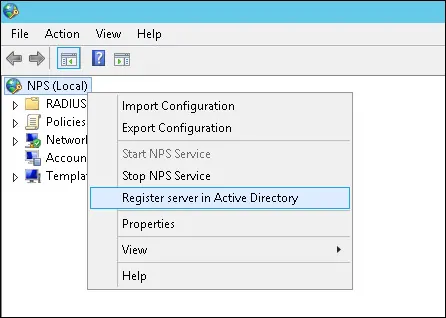

No servidor Radius, abra o aplicativo chamado: Servidor de Política de Rede

Você precisa autorizar o servidor Radius no Active Directory.

Clique com o botão direito de clicar em NPS(LOCAL) e selecionar o servidor De Registro na opção Active Directory.

Na tela de confirmação, clique no botão OK.

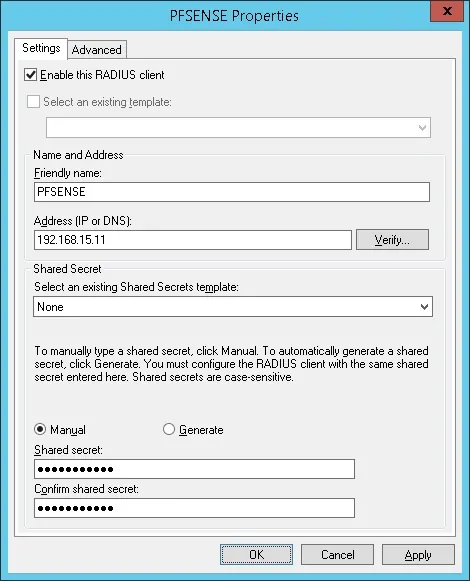

Em seguida, você precisa configurar clientes Radius.

Os clientes radius são dispositivos que serão autorizados a solicitar autenticação do servidor Radius.

Importante! Não confunda clientes radius com usuários do Radius.

Clique na pasta Radius Clients e selecione a nova opção.

Aqui está um exemplo de um Cliente configurado para permitir que um firewall Pfsense se conecte ao servidor Radius.

Você precisa definir a seguinte configuração:

• Nome amigável ao dispositivo - Adicione uma descrição a você Pfsense

• Endereço IP do dispositivo - endereço IP do seu firewall PFsense

• Dispositivo Compartilhado em segredo - kamisama123

O segredo compartilhado será usado para autorizar o dispositivo a usar o servidor Radius.

Você terminou a configuração do cliente Radius.

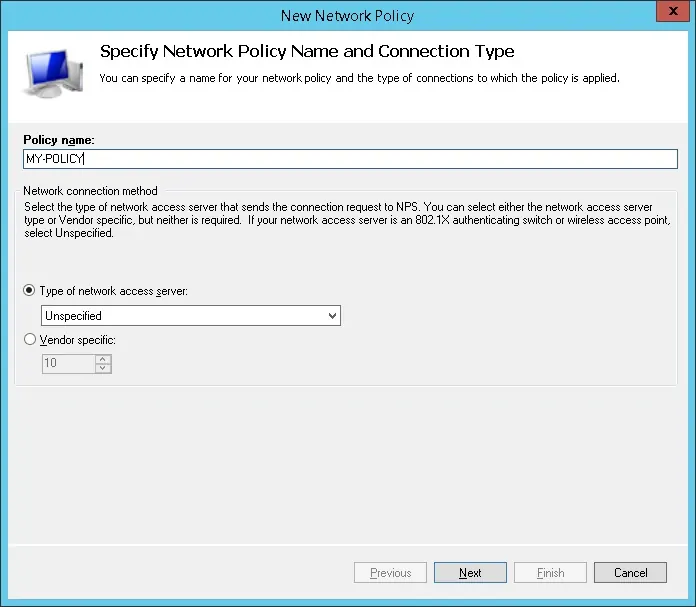

Tutorial Radius Server - Configurar uma diretiva de rede

Agora, você precisa criar uma Política de Rede para permitir a autenticação.

Clique corretamente na pasta Políticas de Rede e selecione a nova opção.

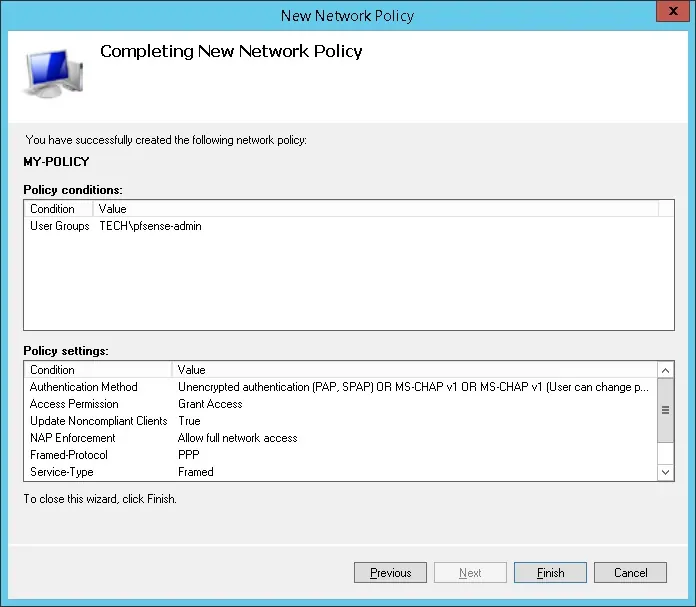

Digite um nome na política da rede e clique no botão Next.

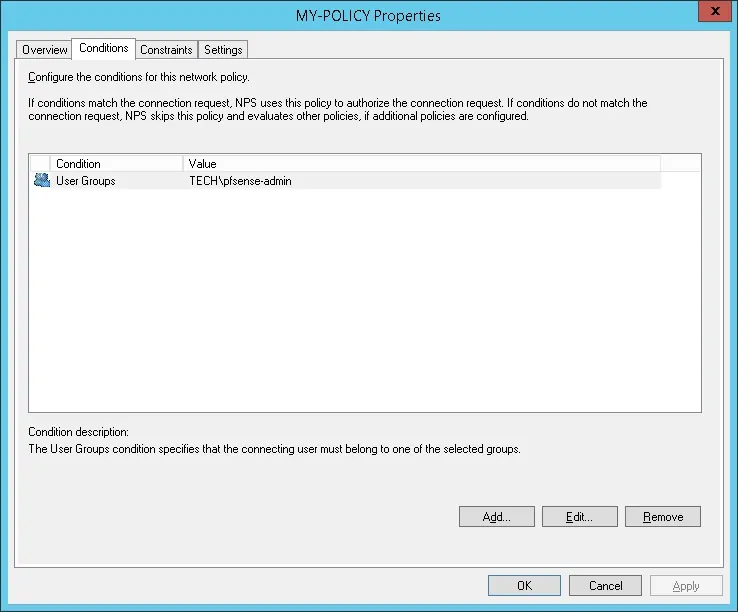

Clique no botão Adicionar condição.

Vamos permitir que membros do grupo PFSENSE-ADMIN se autenticarem.

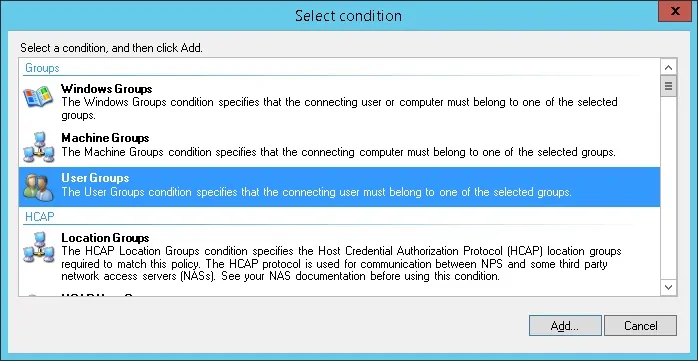

Selecione a opção do grupo usuário e clique no botão Adicionar.

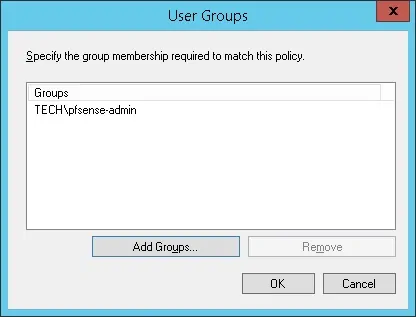

Clique no botão Adicionar Grupos e localizar o grupo PFSENSE-ADMIN.

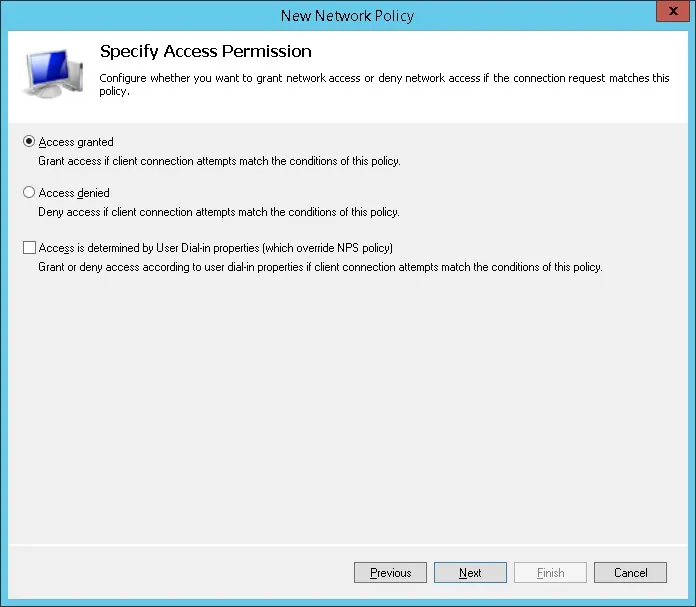

Selecione a opção Access concedida e clique no botão Next.

Isso permitirá que os membros do grupo PFSENSE-ADMIN autenticam no servidor Radius.

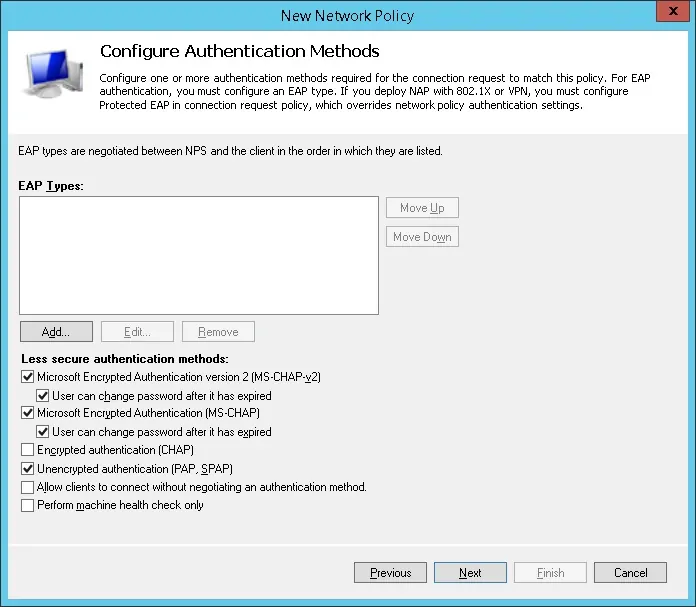

Na tela métodos de autenticação, selecione a opção autenticação não criptografada (PAP, SPAP).

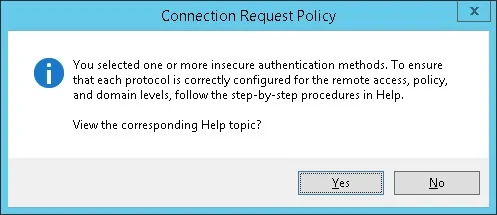

Se o aviso a seguir for apresentado, clique no botão Não.

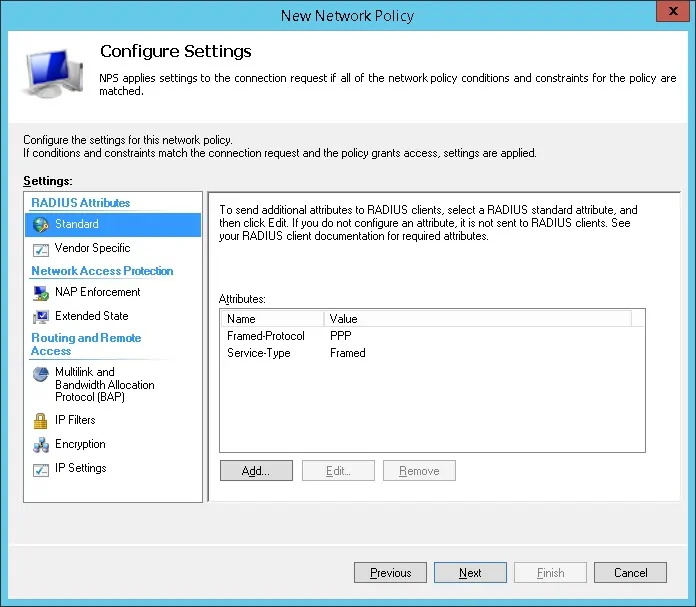

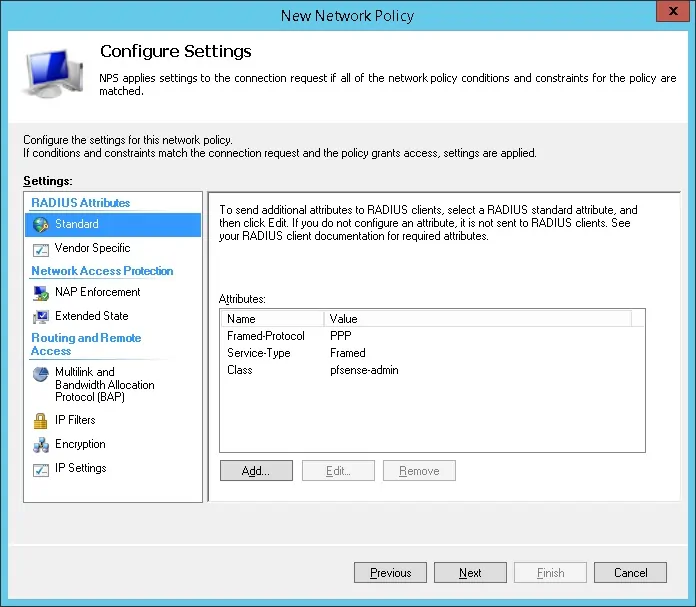

Na tela de configuração do Radius, selecione a opção de atributo de Radius padrão e clique no botão Adicionar

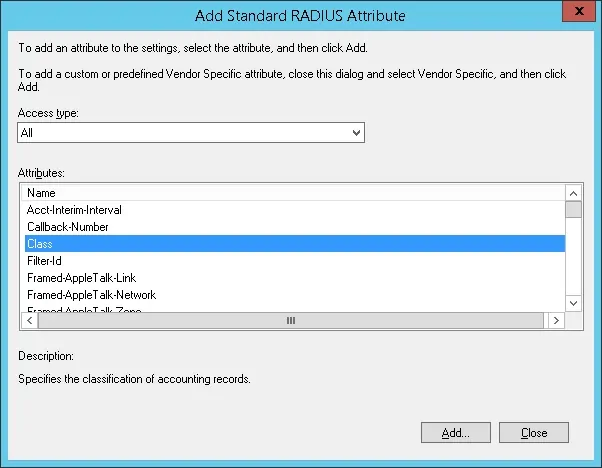

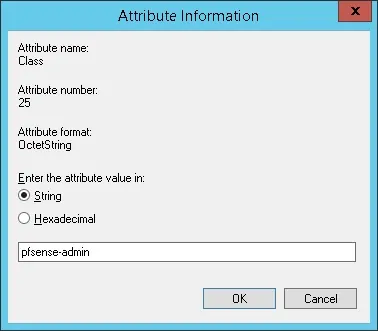

Selecione o atributo de classe e clique no botão Adicionar.

Selecione a opção String e digite dez nomes do grupo Active que criamos antes.

Em nosso exemplo, criamos um grupo no Active directory chamado PFSENSE-ADMIN.

O servidor NPS Radius passará as informações de classe de volta para o firewall PFsense.

O firewall pfsense usará as informações de classe para definir o usuário como membro do grupo pfsense-admin.

Tenha em mente que o grupo pfsense-admin deve existir no Active Directory e também no firewall pfsense.

Verifique o resumo da configuração do servidor Radius e clique no botão Acabamento.

Parabéns! Você terminou a configuração do servidor Radius.

PFSense - Autenticação Radius no Active Directory

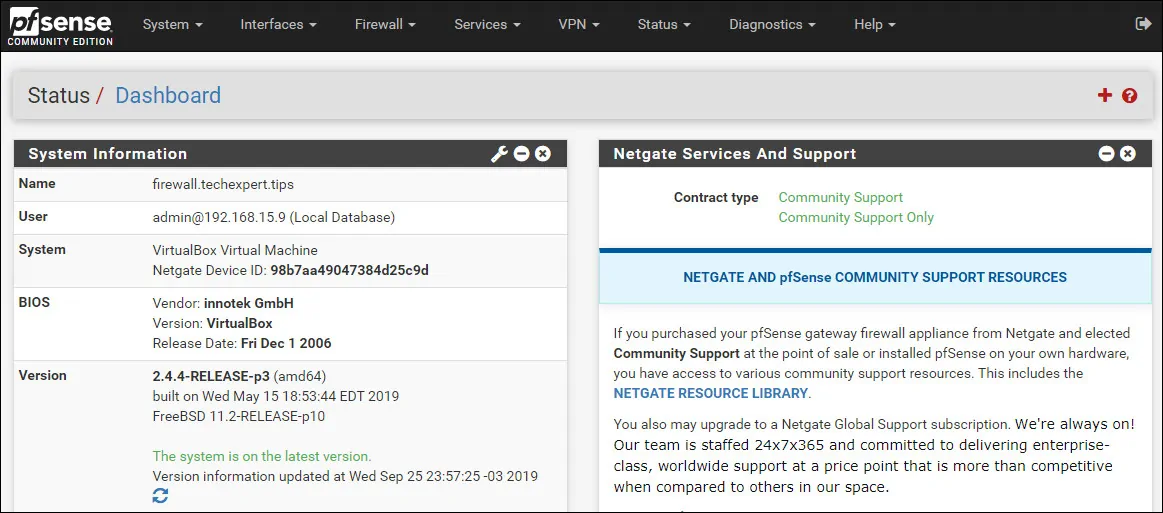

Abra um software de navegador, digite o endereço IP do firewall pfsense e acesse a interface web.

Em nosso exemplo, a seguinte URL foi inserida no Navegador:

• https://192.168.15.11

A interface web pfsense deve ser apresentada.

Na tela pronta, digite as informações de login da Senha Padrão pfsense.

• Username: admin

• Senha: pfsense

Depois de um login bem-sucedido, você será enviado para o Painel Pfsense.

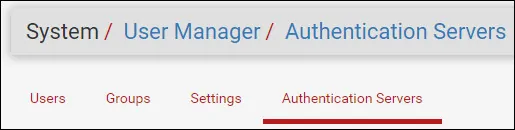

Acesse o menu do Sistema Pfsense e selecione a opção gerente do Usuário.

Na tela do gerenciador do Usuário, acesse a guia de servidores autenticações e clique no botão Adicionar.

Na área de configurações do Servidor, execute a seguinte configuração:

• Nome de descrição: Active directory

• Tipo: Radius

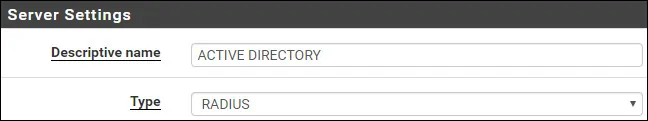

Na área de configurações do servidor RADIUS, execute a seguinte configuração:

• Protocolo - PAP

• Nome de hospedeiro ou endereço IP - 192.168.15.10

• Segredo Compartilhado - O Segredo do cliente Radius (kamisama123)

• Serviços Oferecidos - Autenticação e Contabilidade

• Porta de Autenticação - 1812

• Porta de Acconting - 1813

• Tempo de autenticação - 5

Você precisa alterar o endereço IP do servidor Radius.

Você precisa mudar o segredo compartilhado para refletir seu cliente Radius compartilhado em segredo.

Clique no botão Salvar para finalizar a configuração.

Em nosso exemplo, configuramos a autenticação do servidor Radius no firewall PFSense.

Radius PFSense - Testando autenticação ativa do Active Directory

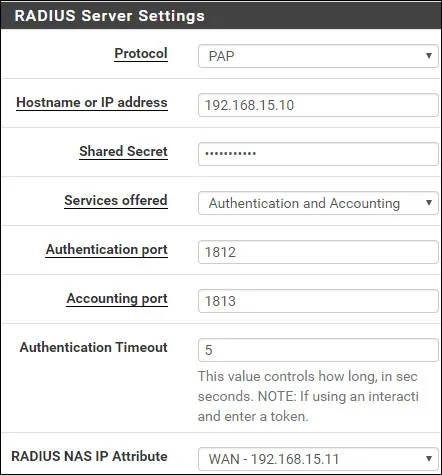

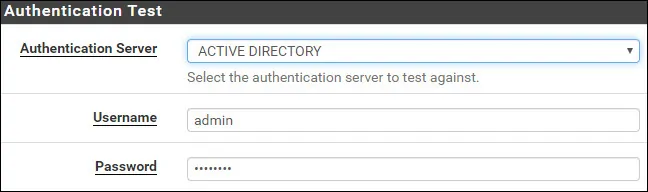

Acesse o menu Pfsense Diagnostics e selecione a opção Autenticação.

Selecione o servidor de autenticação do Active Directory.

Digite o nome de usuário do Admin, sua senha e clique no botão Teste.

Se o seu teste for bem sucedido, você deve ver a seguinte mensagem.

Parabéns! Sua autenticação do servidor PFsense Radius no Active Directory foi bem configurada.

PFSense - Permissão do Grupo Active Directory

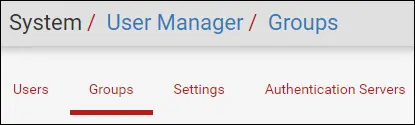

Acesse o menu do Sistema Pfsense e selecione a opção gerente do Usuário.

Na tela do gerenciador do Usuário, acesse a guia Grupos e clique no botão Adicionar.

Na tela de criação do Grupo, execute a seguinte configuração:

• Nome de grupo - pfsense-admin

• Escopo - Controle remoto

• Descrição - Grupo do Active Directory

Clique no botão Salvar, você será enviado de volta para a tela de configuração do Grupo.

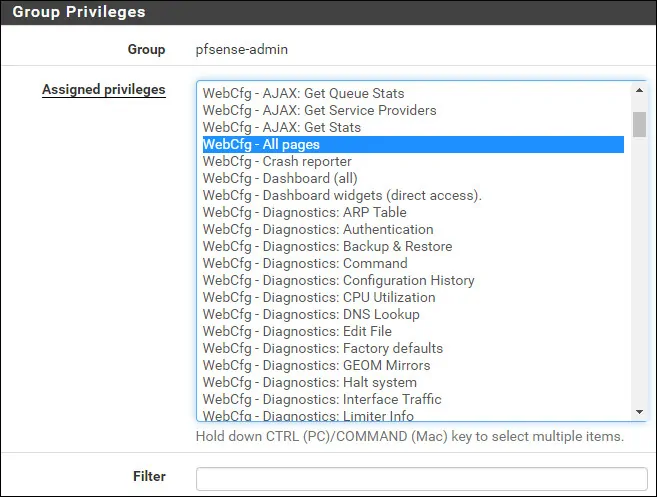

Agora, você precisa editar as permissões do grupo pfsense-admin.

Nas propriedades do grupo pfsense-admin, localize a área de Privilégios Atribuídos e clique no botão Adicionar.

Na área de privilégios do Grupo, realize a seguinte configuração:

• Privilégios atribuídos - WebCfg - Todas as páginas

Clique no botão Salvar para finalizar a configuração.

PFSense - Habilitar a autenticação no Active Directory

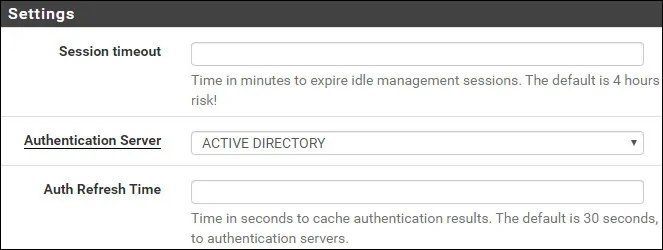

Acesse o menu do Sistema Pfsense e selecione a opção gerente do Usuário.

Na tela do gerenciador do Usuário, acesse a guia Configurações.

Na tela Configurações, selecione o servidor de autenticação do Active directory.

Clique no botão Salvar e testar.

Depois de terminar sua configuração, você deve fazer log off da interface web Pfsense.

Tente fazer login usando o usuário de administrador e a senha do banco de dados do Active Directory.

Na tela de login, use o usuário administrador e a senha do banco de dados active Directory.

• Username: admin

• Senha: Digite a senha do AD.

Parabéns! Você configurou a autenticação PFSense para usar o banco de dados active Directory.