Wilt u weten hoe u de PFsense Active-directoryverificatie configureren met Radius? In deze zelfstudie laten we u zien hoe u PFSense-gebruikers in de Active Directory-database verifiëren met behulp van het Radius-protocol.

• Pfsense 2.4.4-p3

• Windows 2012 R2

PFsense Gerelateerde Tutorial:

Op deze pagina bieden we snelle toegang tot een lijst met tutorials met betrekking tot pfSense.

Zelfstudie – Installatie van RadiusServer op Windows

• IP – 192.168.15.10.

• Operacional System – Windows 2012 R2

• Hostname – TECH-DC01

• Active Directory Domain: TECH.LOCAL

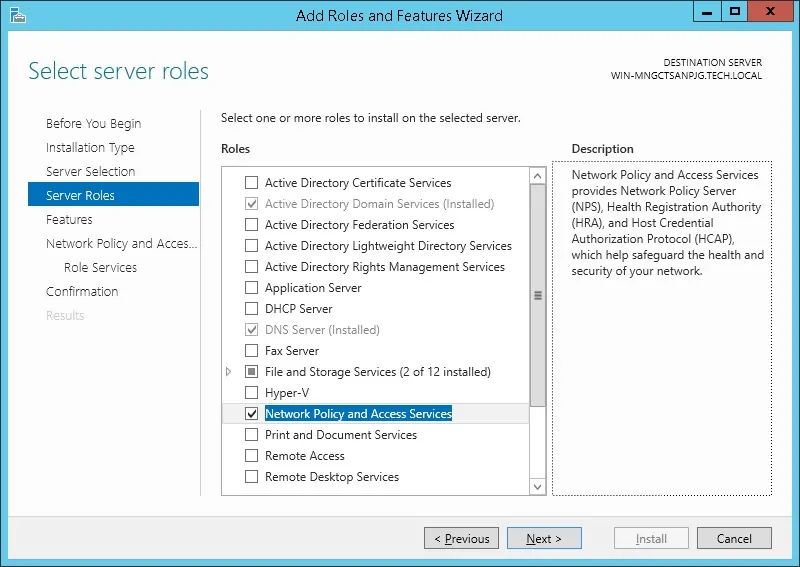

Open de toepassing Serverbeheer.

Open het menu Beheren en klik op Rollen en functies toevoegen.

Toegang tot het scherm Serverrollen, selecteer de optie Netwerkbeleid en Toegangsservice.

Klik op de knop Volgende.

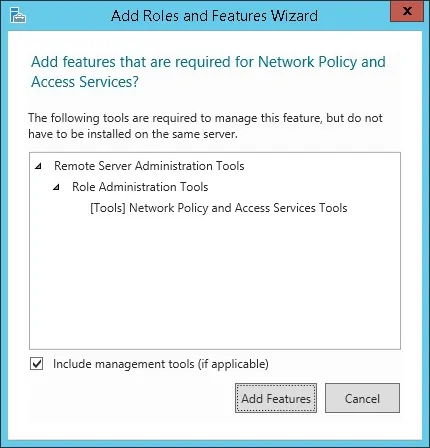

Klik op het volgende scherm op de knop Functies toevoegen.

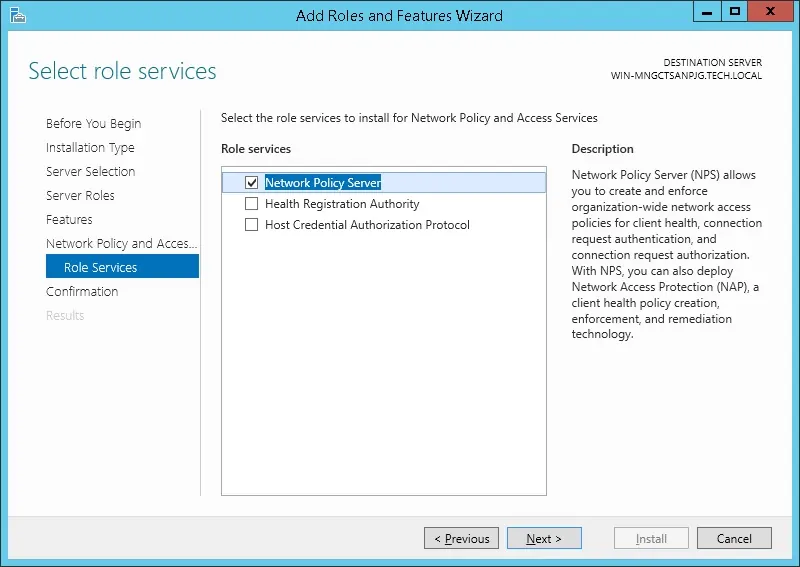

Klik op het scherm Rolservice op de volgende knop.

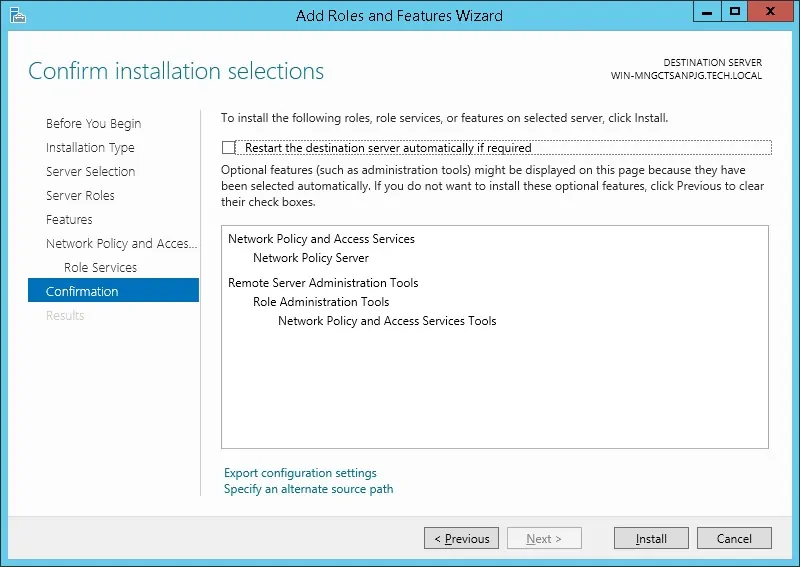

Klik op het volgende scherm op de knop Installeren.

U bent klaar met de installatie van de Radius-server op Windows 2012.

Zelfstudie Radius Server – Active Directory-integratie

Vervolgens moeten we ten minste 1 account aanmaken in de Active directory-database.

Het ADMIN-account wordt gebruikt om in te loggen op de Pfsense webinterface.

Open op de domeincontroller de toepassing met de naam: Active Directory Users and Computers

Maak een nieuw account in de container Gebruikers.

Een nieuw account met de naam: beheerder maken

Wachtwoord geconfigureerd voor de ADMIN-gebruiker: 123qwe..

Dit account wordt gebruikt om te verifiëren als beheerder op de Pfsense-webinterface.

Gefeliciteerd, je hebt de vereiste Active Directory-accounts gemaakt.

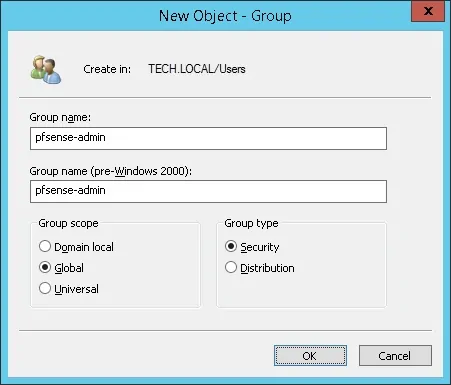

Vervolgens moeten we ten minste 1 groep maken in de Active directory-database.

Open op de domeincontroller de toepassing met de naam: Active Directory Users and Computers

Maak een nieuwe groep in de container Gebruikers.

Een nieuwe groep met de naam: pfsense-admin maken

Leden van deze groep hebben de beheerdersmachtiging op de PFsense-webinterface.

Belangrijk! Voeg de beheerdersgebruiker toe als lid van de pfsense-beheergroep.

Gefeliciteerd, u hebt de vereiste Active Directory-groep gemaakt.

Zelfstudie – Windows Domain Controller Firewall

We moeten een firewallregel maken op de Windows-domeincontroller.

Met deze firewallregel kan de Pfsense-server de Active directory-database opvragen.

Open op de domeincontroller de toepassing met de naam Windows Firewall met Geavanceerde beveiliging

Maak een nieuwe inkomende firewallregel.

Selecteer de optie POORT.

Selecteer de optie TCP.

Selecteer de optie Specifieke lokale poorten.

Voer de TCP-poort 636 in.

Selecteer de optie Verbinding toestaan.

Controleer de optie DOMEIN.

Controleer de optie PRIVÉ.

Controleer de optie OPENBAAR.

Voer een beschrijving in bij de firewallregel.

Gefeliciteerd, je hebt de vereiste firewallregel gemaakt.

Met deze regel kan Pfsense de Active directory-database opvragen.

Zelfstudie radiusserver – Clientapparaten toevoegen

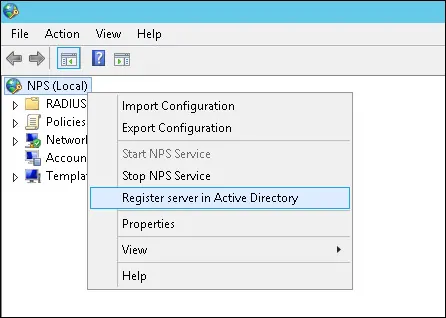

Open op de Radius-server de toepassing met de naam: Network Policy Server

U moet de Radius-server in de Active directory-database autoriseren.

Klik met de rechtermuisknop op NPS(LOKAAL) en selecteer de optie Server registreren in Active Directory.

Klik op het bevestigingsscherm op de knop OK.

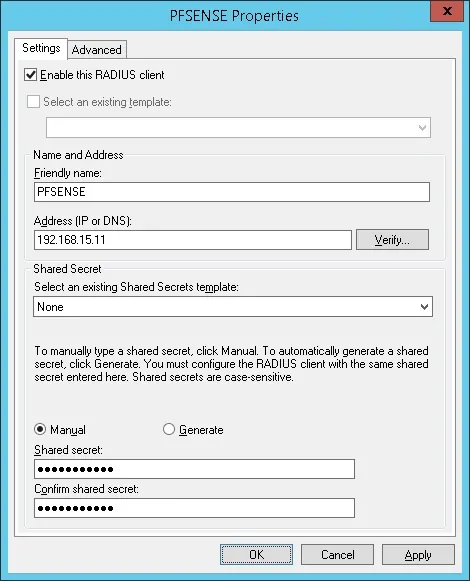

Vervolgens moet u Radius-clients configureren.

Radiusclients zijn apparaten die verificatie mogen aanvragen van de Radius-server.

Belangrijk! Verwar Radius-clients niet met Radius-gebruikers.

Klik met de rechtermuisknop op de map Straalclients en selecteer de optie Nieuw.

Hier is een voorbeeld van een client geconfigureerd om een Pfsense firewall verbinding te laten maken met de Radius-server.

U moet de volgende configuratie instellen:

• Vriendelijke naam aan het apparaat – Voeg een beschrijving toe aan u Pfsense

• IP-adres van het apparaat – IP-adres van uw PFsense firewall

• Apparaat gedeeld geheim – kamisama123

Het gedeelde geheim wordt gebruikt om het apparaat te autoriseren om de Radius-server te gebruiken.

U bent klaar met de configuratie van de Radius-client.

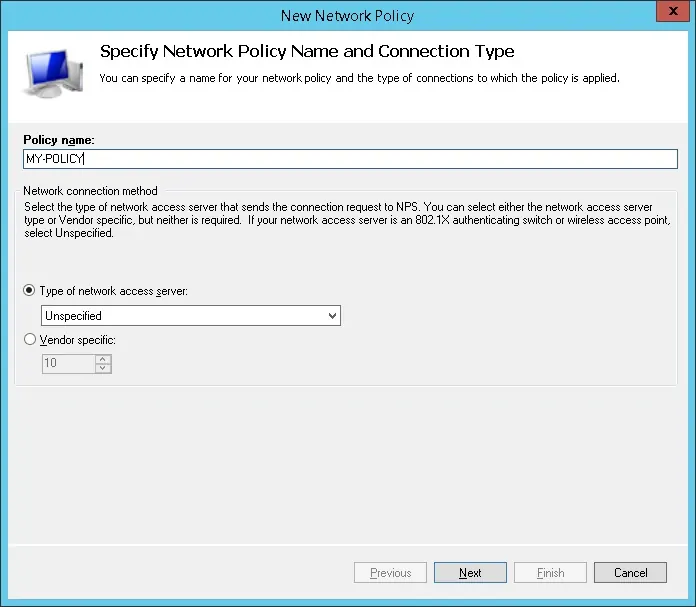

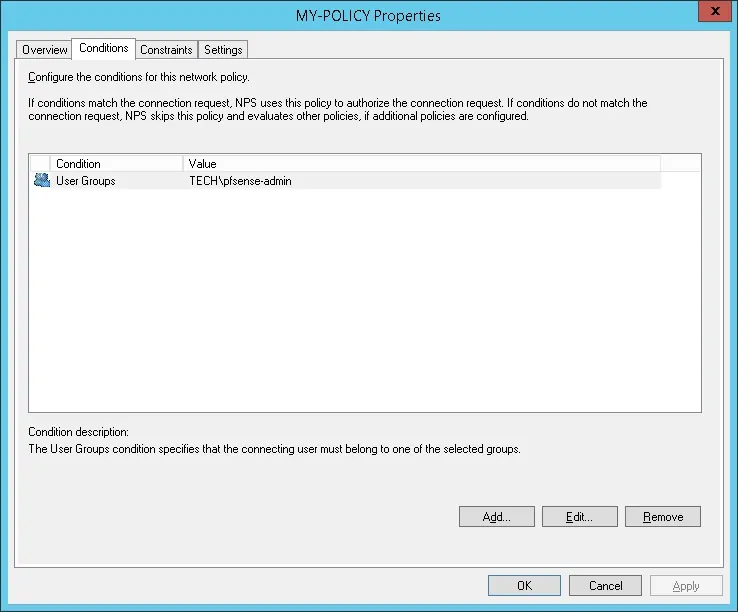

Zelfstudie radiusserver – Een netwerkbeleid configureren

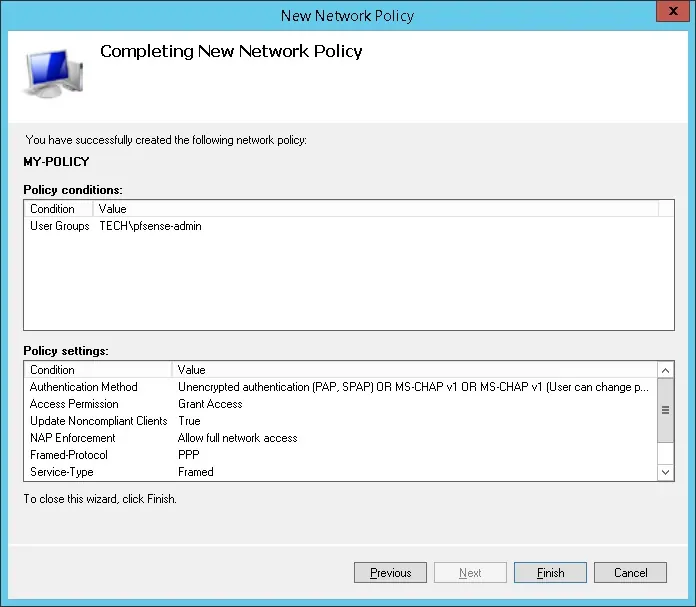

Nu moet u een netwerkpolity maken om verificatie toe te staan.

Klik met de rechtermuisknop op de map Netwerkbeleid en selecteer de optie Nieuw.

Voer een naam in het netwerkbeleid in en klik op de knop Volgende.

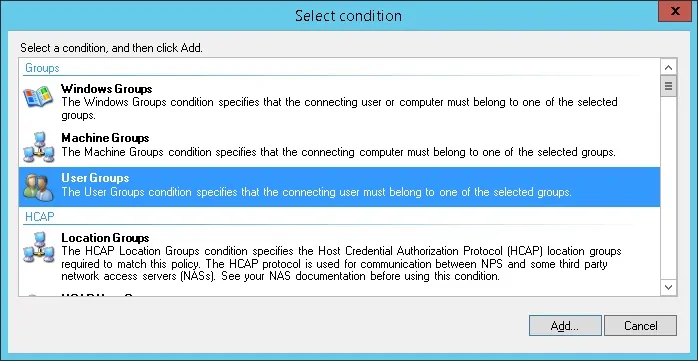

Klik op de knop Conditie toevoegen.

We gaan leden van de PFSENSE-ADMIN-groep toestaan zich te authenticeren.

Selecteer de optie Gebruikersgroep en klik op de knop Toevoegen.

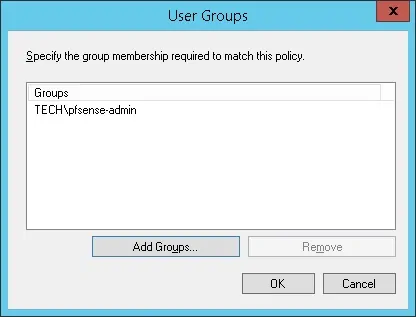

Klik op de knop Groepen toevoegen en zoek de GROEP PFSENSE-ADMIN.

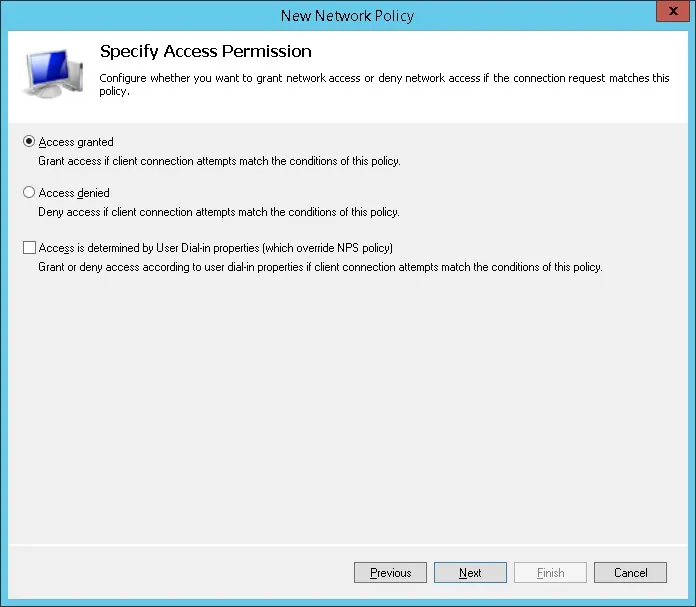

Selecteer de optie Toegang verleend en klik op de knop Volgende.

Hierdoor kunnen leden van de PFSENSE-ADMIN-groep zich verifiëren op de Radius-server.

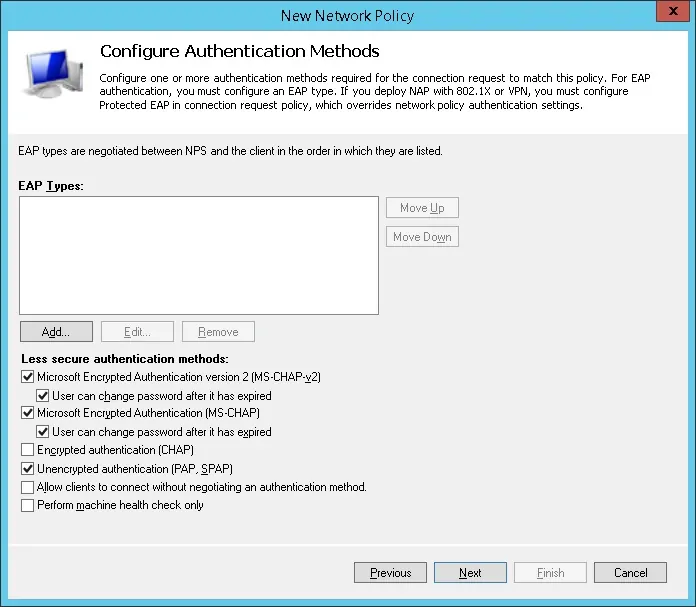

Selecteer in het scherm Verificatiemethoden de optie Onversleutelde verificatie (PAP, SPAP).

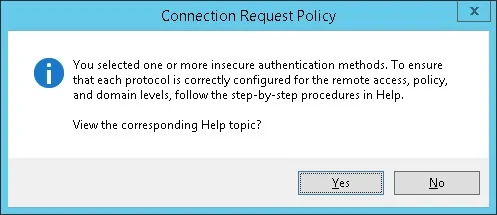

Als de volgende waarschuwing wordt weergegeven, klikt u op de knop Nee.

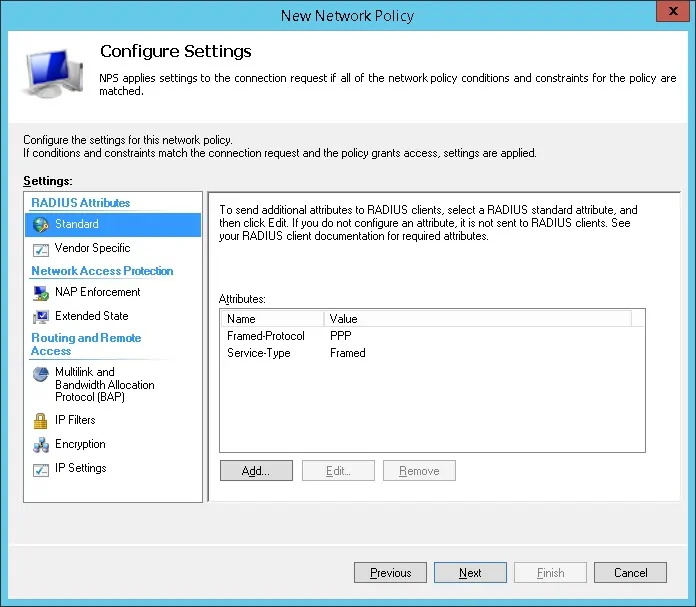

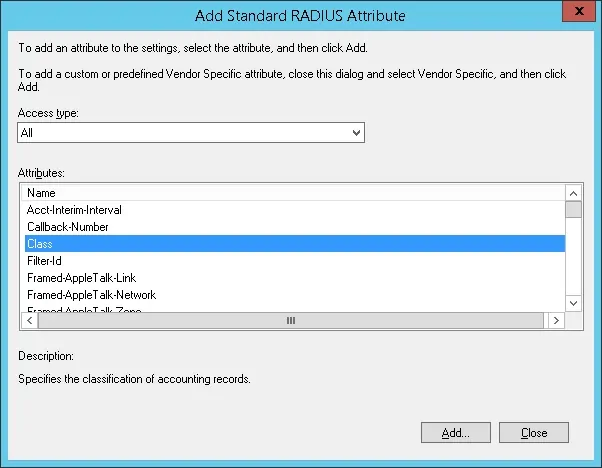

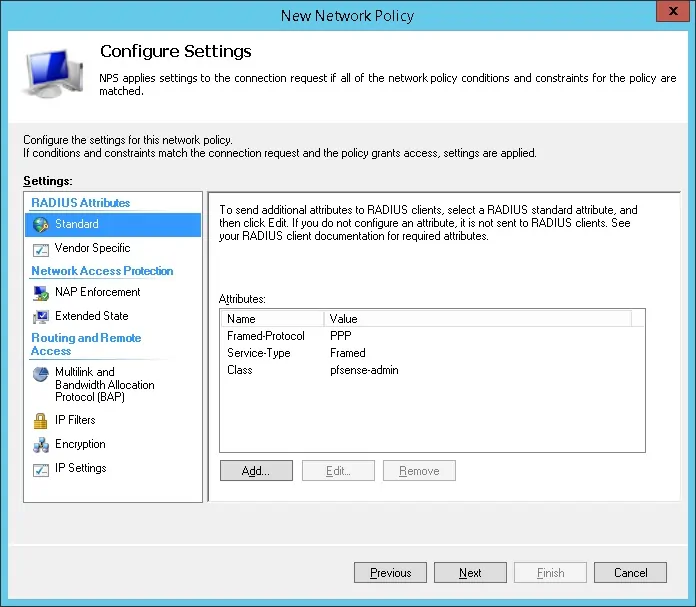

Selecteer in het configuratiescherm straal de optie Kenmerk standaardstraal en klik op de knop Toevoegen

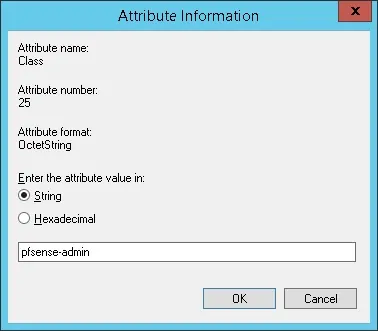

Selecteer het kenmerk Klasse en klik op de knop Toevoegen.

Selecteer de optie Tekenreeks en voer tien namen in van de groep Actief die we eerder hebben gemaakt.

In ons voorbeeld hebben we een Active Directory-groep gemaakt met de naam PFSENSE-ADMIN.

De NPS Radius-server geeft de klasse-informatie terug aan de PFsense-firewall.

De Pfsense firewall gebruikt de klasse-informatie om de gebruiker in te stellen als lid van de pfsense-admin-groep.

Houd er rekening mee dat de pfsense-admin groep moet bestaan op de active directory en ook op de Pfsense firewall.

Controleer het configuratieoverzicht van de Radius-server en klik op de knop Voltooien.

Gefeliciteerd! U bent klaar met de configuratie van de Radius-server.

PFSense – PFSense Radius-verificatie op Active Directory

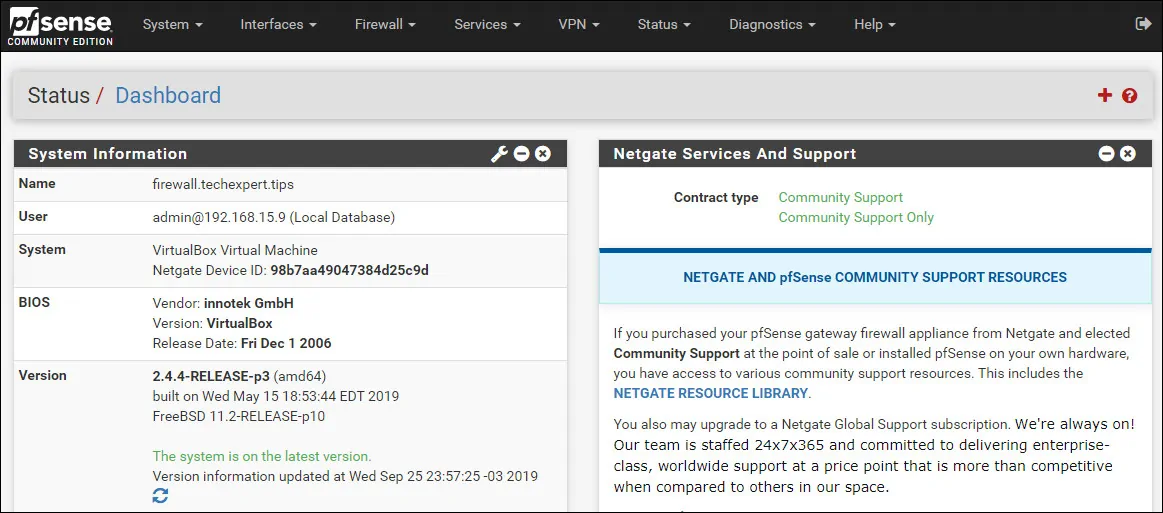

Open een browsersoftware, voer het IP-adres van uw Pfsense-firewall in en krijg toegang tot de webinterface.

In ons voorbeeld is de volgende URL ingevoerd in de browser:

• https://192.168.15.11

De Pfsense webinterface moet worden gepresenteerd.

Voer op het promptscherm de inloggegevens van Pfsense Standaardwachtwoord in.

• Username: admin

• Wachtwoord: pfsense

Na een succesvolle login wordt u naar het Pfsense Dashboard gestuurd.

Toegang tot het menu Pfsense-systeem en selecteer de optie Gebruikersbeheer.

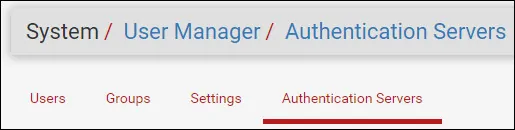

Ga op het scherm Gebruikersbeheer naar het tabblad Verificatieservers en klik op de knop Toevoegen.

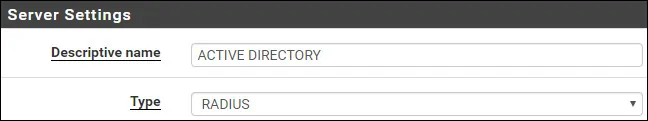

Voer op het gebied Serverinstellingen de volgende configuratie uit:

• Beschrijvingsnaam: ACTIVE DIRECTORY

• Type: STRAAL

Voer op het gebied van radiusserverinstellingen de volgende configuratie uit:

• Protocol – PAP

• Hostname of IP-adres – 192.168.15.10

• Gedeeld geheim – The Radius Client gedeeld geheim (kamisama123)

• Aangeboden diensten – Authenticatie en Boekhouding

• Verificatiepoort – 1812

• Acconting Port – 1813

• Time-out voor verificatie – 5

U moet het IP-adres van de Radius-server wijzigen.

U moet het gedeelde geheim wijzigen om het gedeelde geheim van uw Radius-client weer te geven.

Klik op de knop Opslaan om de configuratie te voltooien.

In ons voorbeeld hebben we de Radius-serververificatie geconfigureerd op de PFSense-firewall.

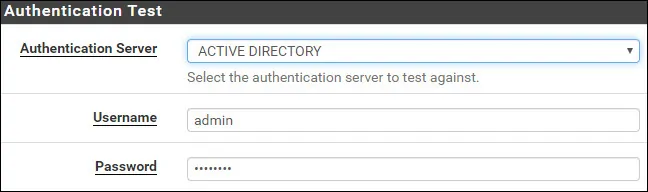

PFSense Radius – Active Directory-verificatie testen

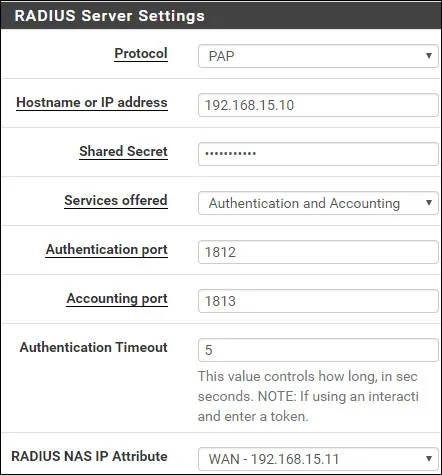

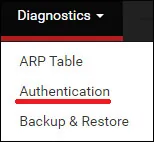

Toegang tot het menu Pfsense Diagnostics en selecteer de optie Verificatie.

Selecteer de Active directory-verificatieserver.

Voer de gebruikersnaam van de beheerder, het wachtwoord in en klik op de knop Testen.

Als uw test slaagt, ziet u het volgende bericht.

Gefeliciteerd! De verificatie van uw PFsense Radius-server in Active Directory is met succes geconfigureerd.

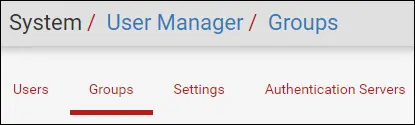

PFSense – Machtigingen voor Active Directory Group

Toegang tot het menu Pfsense-systeem en selecteer de optie Gebruikersbeheer.

Ga op het scherm Gebruikersbeheer naar het tabblad Groepen en klik op de knop Toevoegen.

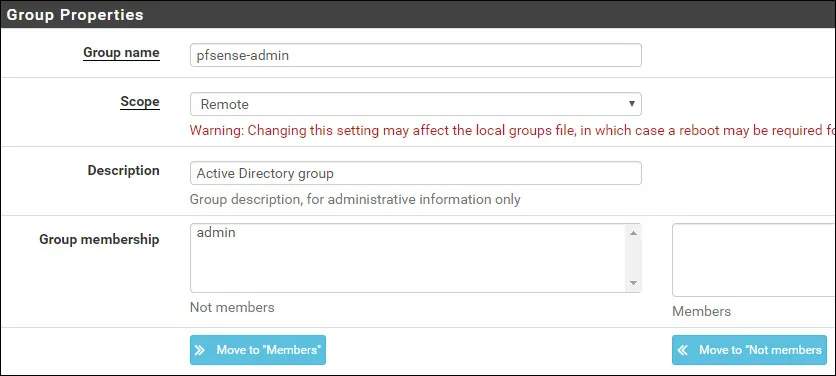

Voer op het scherm Groeperen de volgende configuratie uit:

• Groepsnaam – pfsense-admin

• Scope – Remote

• Beschrijving – Active Directory-groep

Klik op de knop Opslaan, u wordt teruggestuurd naar het configuratiescherm van de groep.

Nu moet u de machtigingen van de pfsense-admin-groep bewerken.

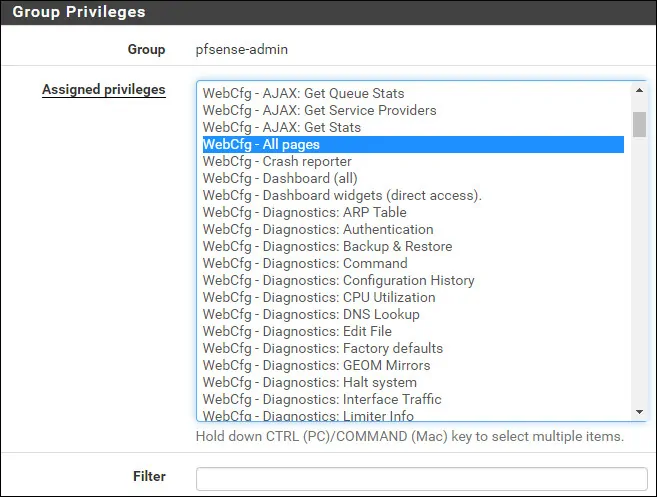

Zoek in de eigenschappen van de pfsense-beheergroep het gebied Toegewezen bevoegdheden en klik op de knop Toevoegen.

Voer in het gebied Groepsbevoegdheden de volgende configuratie uit:

• Toegewezen bevoegdheden – WebCfg – Alle pagina’s

Klik op de knop Opslaan om de configuratie te voltooien.

PFSense – De Active Directory-verificatie inschakelen

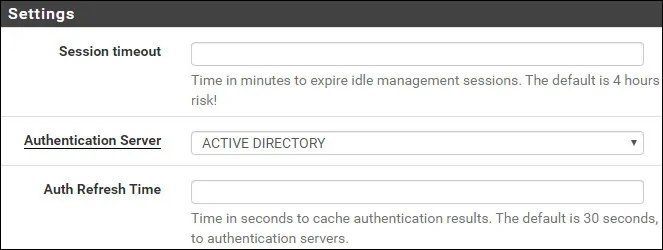

Toegang tot het menu Pfsense-systeem en selecteer de optie Gebruikersbeheer.

Ga op het scherm Gebruikersbeheer naar het tabblad Instellingen.

Selecteer in het scherm Instellingen de active directory-verificatieserver.

Klik op de knop Opslaan en testen.

Na het beëindigen van uw configuratie, moet u zich afmelden bij de Pfsense webinterface.

Probeer in te loggen met de beheerdersgebruiker en het wachtwoord uit de Active Directory-database.

Gebruik op het inlogscherm de beheerdersgebruiker en het wachtwoord uit de Active Directory-database.

• Username: admin

• Wachtwoord: Voer het active directory-wachtwoord in.

Gefeliciteerd! U hebt de PFSense-verificatie geconfigureerd om de Active Directory-database te gebruiken.