¿Desea aprender a configurar la autenticación de Active Directory PFsense mediante Radius? En este tutorial, vamos a mostrarle cómo autenticar usuarios de PFSense en la base de datos de Active Directory mediante el protocolo Radius.

• Pfsense 2.4.4-p3

• Windows 2012 R2

Tutorial relacionado con PFsense:

En esta página, ofrecemos acceso rápido a una lista de tutoriales relacionados con pfSense.

Tutorial - Instalación del servidor Radius en Windows

• IP - 192.168.15.10.

• Sistema Operacional - Windows 2012 R2

• Nombre de host - TECH-DC01

• Dominio de Active Directory: TECH.LOCAL

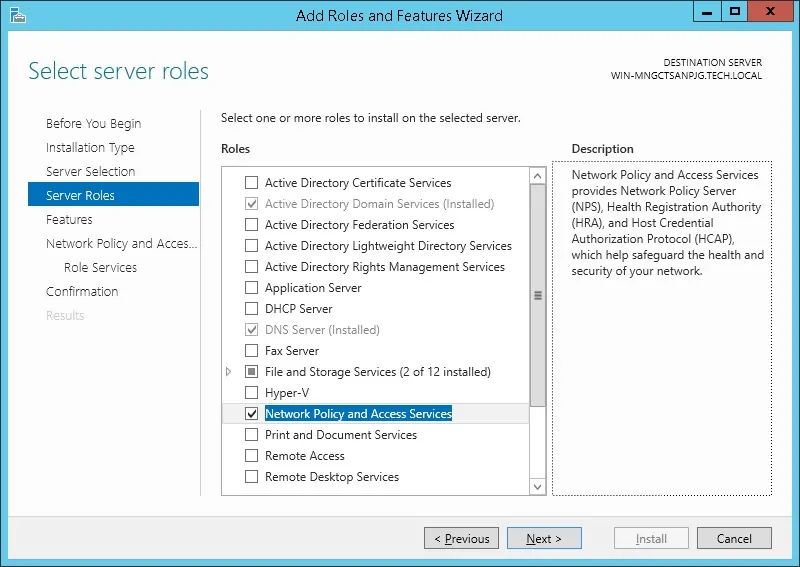

Abra la aplicación Administrador del servidor.

Acceda al menú Administrar y haga clic en Agregar roles y características.

Acceda a la pantalla Roles de servidor, seleccione la opción Directiva de red y Servicio de acceso.

Haga clic en el botón Siguiente.

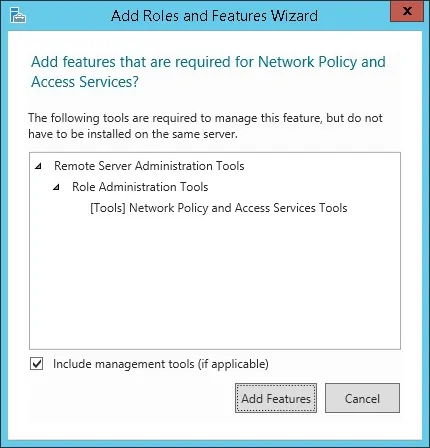

En la siguiente pantalla, haga clic en el botón Agregar características.

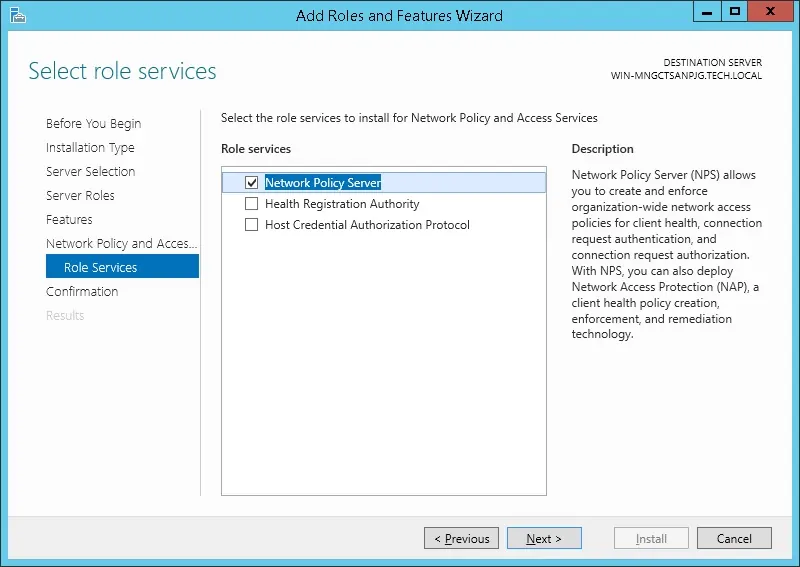

En la pantalla Servicio de rol, haga clic en el botón Siguiente.

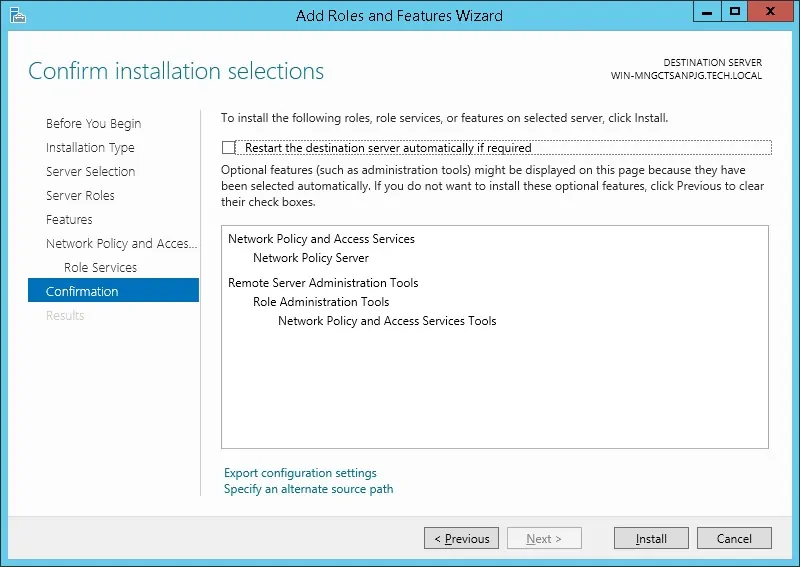

En la siguiente pantalla, haga clic en el botón Instalar.

Ha terminado la instalación del servidor Radius en Windows 2012.

Tutorial Radius Server - Integración de Active Directory

A continuación, necesitamos crear al menos 1 cuenta en la base de datos de Active Directory.

La cuenta ADMIN se utilizará para iniciar sesión en la interfaz web de Pfsense.

En el controlador de dominio, abra la aplicación denominada: Usuarios y equipos de Active Directory

Cree una nueva cuenta dentro del contenedor Usuarios.

Crear una nueva cuenta denominada: admin

Contraseña configurada para el usuario ADMIN: 123qwe..

Esta cuenta se utilizará para autenticarse como administrador en la interfaz web de Pfsense.

Enhorabuena, ha creado las cuentas de Active Directory necesarias.

A continuación, necesitamos crear al menos 1 grupo en la base de datos de Active Directory.

En el controlador de dominio, abra la aplicación denominada: Usuarios y equipos de Active Directory

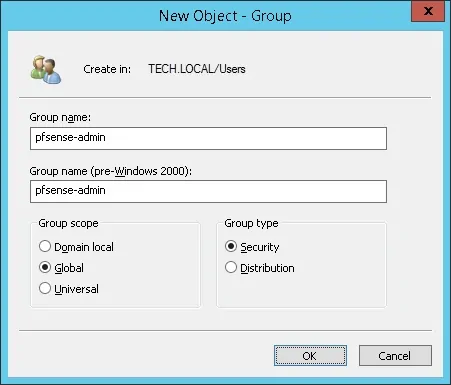

Cree un nuevo grupo dentro del contenedor Usuarios.

Crear un nuevo grupo llamado: pfsense-admin

Los miembros de este grupo tendrán el permiso Admin en la interfaz web de PFsense.

¡Importante! Agregue al usuario administrador como miembro del grupo pfsense-admin.

Enhorabuena, ha creado el grupo de Active Directory necesario.

Tutorial - Firewall del controlador de dominio de Windows

Necesitamos crear una regla de firewall en el controlador de dominio de Windows.

Esta regla de firewall permitirá que el servidor de Pfsense consulte la base de datos de Active Directory.

En el controlador de dominio, abra la aplicación denominada Firewall de Windows con seguridad avanzada

Cree una nueva regla de firewall de entrada.

Seleccione la opción PUERTO.

Seleccione la opción TCP.

Seleccione la opción Puertos locales específicos.

Ingrese el puerto TCP 636.

Seleccione la opción Permitir la conexión.

Marque la opción DOMINIO.

Marque la opción PRIVATE.

Marque la opción PUBLIC.

Escriba una descripción en la regla de firewall.

Enhorabuena, ha creado la regla de firewall necesaria.

Esta regla permitirá a Pfsense consultar la base de datos de Active Directory.

Tutorial Radius Server - Agregar dispositivos cliente

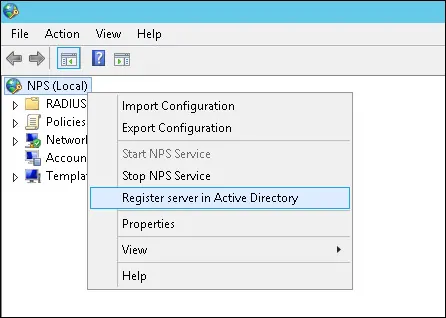

En el servidor Radius, abra la aplicación denominada: Network Policy Server

Usted necesita autorizar al servidor del Radius en la base de datos del Active Directory.

Haga clic con el botón derecho en NPS(LOCAL) y seleccione la opción Registrar servidor en Active Directory.

En la pantalla de confirmación, haga clic en el botón Aceptar.

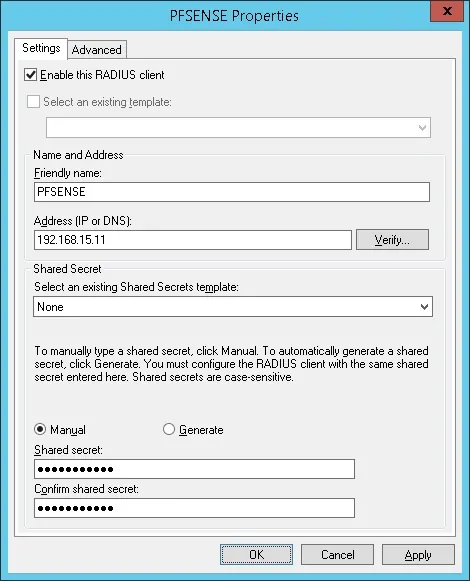

A continuación, debe configurar a los clientes radius.

Los clientes radius son dispositivos que podrán solicitar la autenticación del servidor Radius.

¡Importante! No confunda a los clientes radius con los usuarios del Radius.

Haga clic con el botón derecho en la carpeta Clientes de radius y seleccione la opción Nuevo.

Aquí está un ejemplo de un cliente configurado para permitir que un Firewall de Pfsense conecte con el servidor de RADIUS.

Debe establecer la siguiente configuración:

• Nombre descriptivo al dispositivo - Añadir una descripción a usted Pfsense

• Dirección IP del dispositivo: dirección IP de su firewall PFsense

• Dispositivo secreto compartido - kamisama123

El secreto compartido se utilizará para autorizar al dispositivo a utilizar el servidor de RADIUS.

Usted ha terminado la configuración del cliente del Radius.

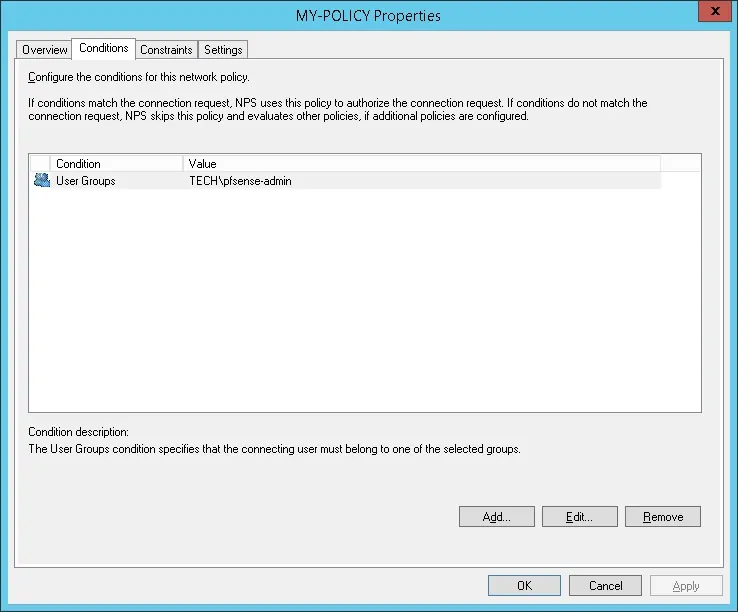

Tutorial Radius Server - Configurar una directiva de red

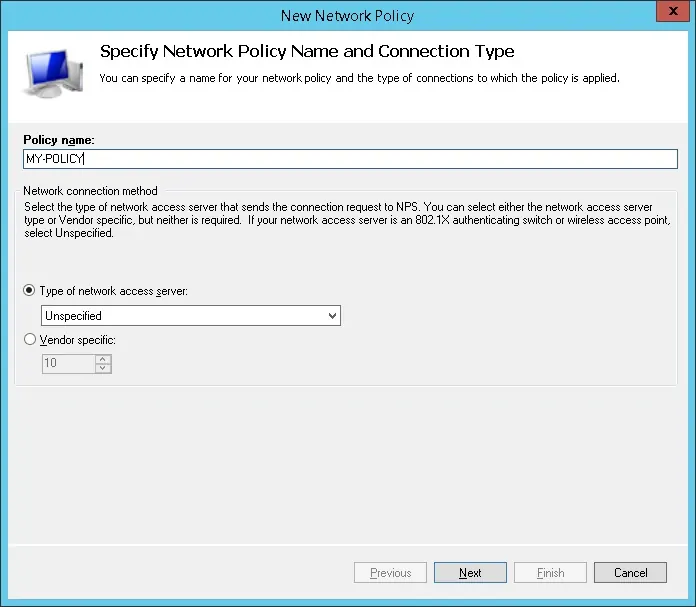

Ahora, usted necesita crear un Polity de la red para permitir la autenticación.

Haga clic con el botón derecho en la carpeta Directivas de red y seleccione la opción Nuevo.

Ingrese un nombre a la directiva de red y haga clic en el botón Siguiente.

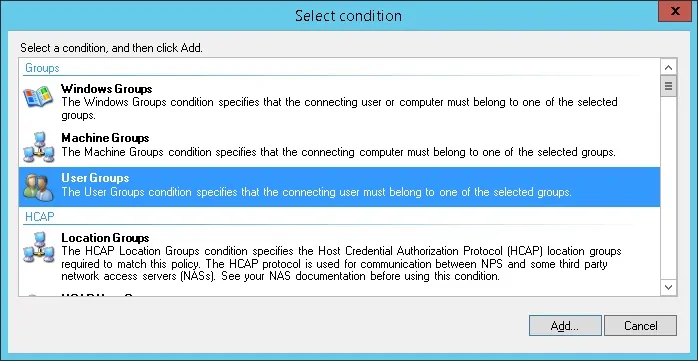

Haga clic en el botón Agregar condición.

Vamos a permitir que los miembros del grupo PFSENSE-ADMIN se autentiquen.

Seleccione la opción Grupo de usuarios y haga clic en el botón Agregar.

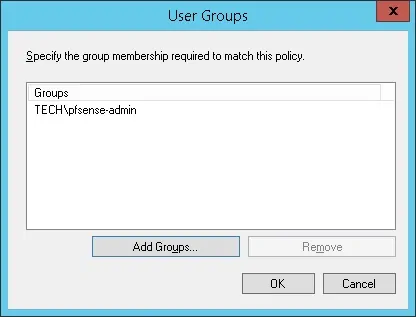

Haga clic en el botón Add Groups (Agregar grupos) y localice al grupo PFSENSE-ADMIN.

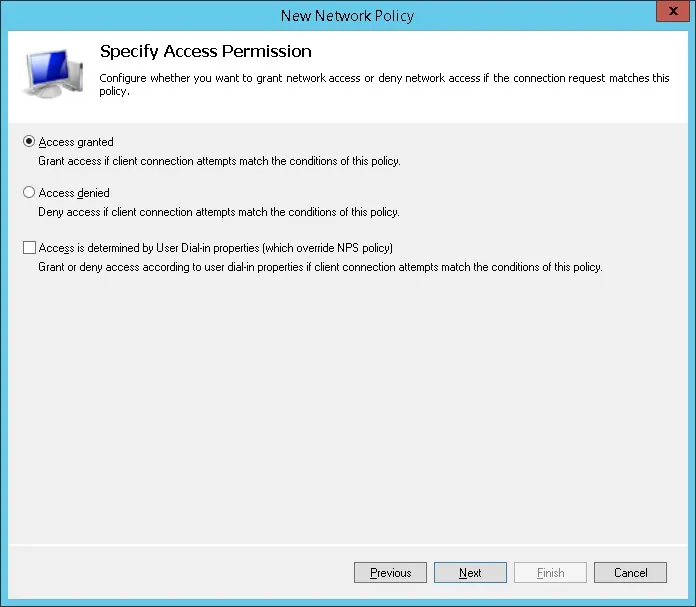

Seleccione la opción Acceso concedido y haga clic en el botón Siguiente.

Esto permitirá que los miembros del grupo PFSENSE-ADMIN autentiquen en el servidor del radio.

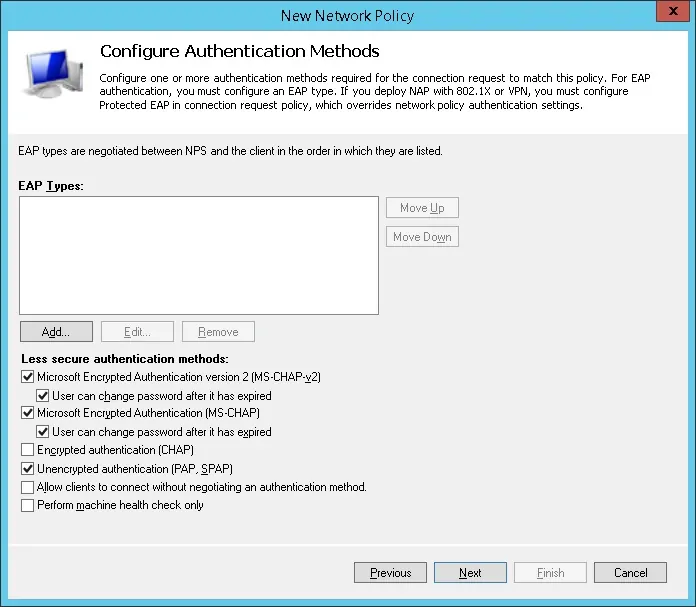

En la pantalla Métodos de autenticación, seleccione la opción Autenticación sin cifrar (PAP, SPAP).

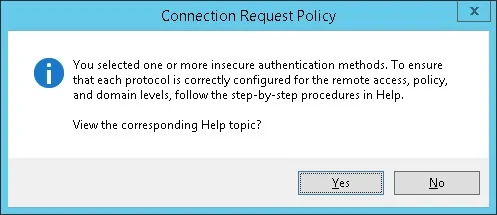

Si se presenta la siguiente advertencia, haga clic en el botón No.

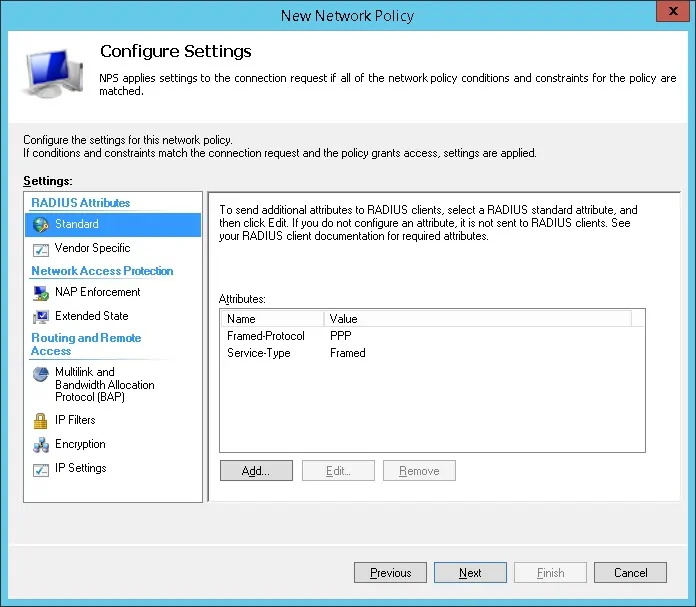

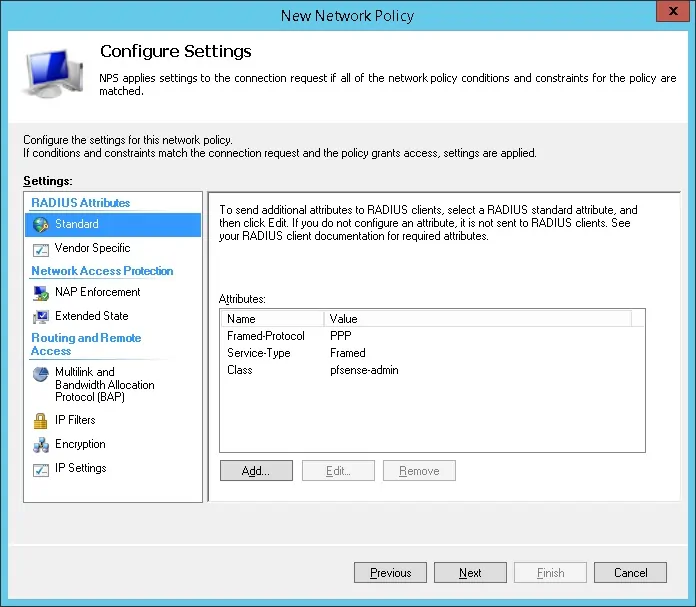

En la pantalla Configuración de radio, seleccione la opción Atributo de radio estándar y haga clic en el botón Agregar

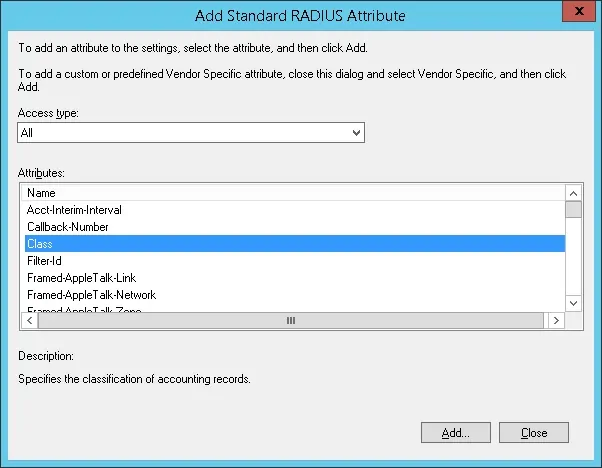

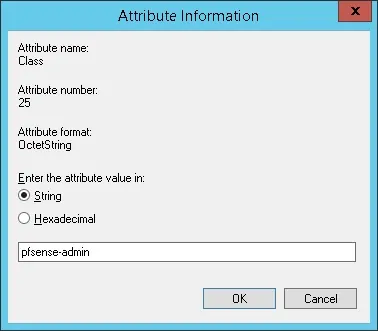

Seleccione el atributo Class y haga clic en el botón Agregar.

Seleccione la opción String e introduzca diez nombres del grupo Activo que creamos antes.

En nuestro ejemplo, hemos creado un grupo de Active Directory denominado PFSENSE-ADMIN.

El servidor de radius NPS pasará la información de clase de nuevo al firewall PFsense.

El firewall de Pfsense utilizará la información de clase para establecer al usuario como miembro del grupo pfsense-admin.

Tenga en cuenta que el grupo pfsense-admin debe existir en el directorio activo y también en el firewall de Pfsense.

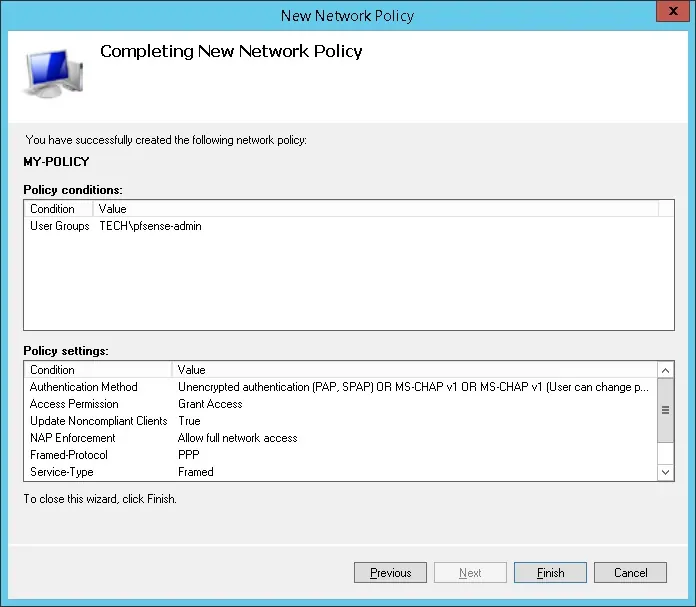

Verifique el resumen de la configuración del servidor del Radius y haga clic en el botón finish (Finalizar).

¡Felicitaciones! Usted ha terminado la configuración del servidor Radius.

PFSense - Autenticación de radio PFSense en Active Directory

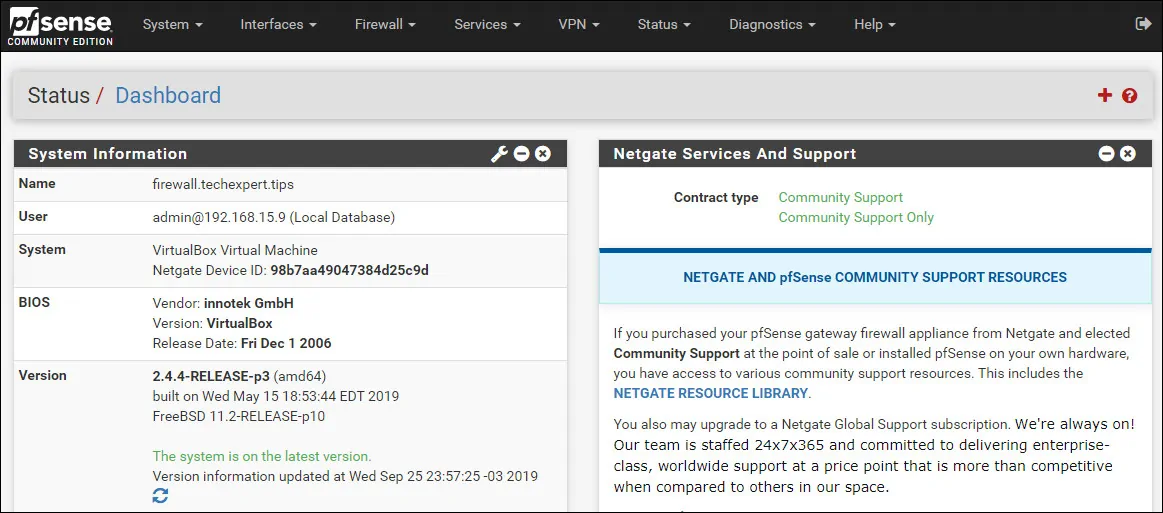

Abra un software de navegador, introduzca la dirección IP de su firewall de Pfsense y acceda a la interfaz web.

En nuestro ejemplo, se introdujo la siguiente URL en el navegador:

• https://192.168.15.11

Se debe presentar la interfaz web de Pfsense.

En la pantalla del prompt, ingrese la información de inicio de sesión de la contraseña predeterminada de Pfsense.

• Username: admin

• Contraseña: pfsense

Después de un inicio de sesión exitoso, se le enviará al panel de Pfsense.

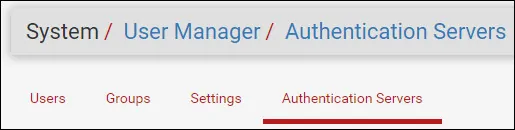

Acceda al menú Sistema Pfsense y seleccione la opción Administrador de usuarios.

En la pantalla Administrador de usuarios, acceda a la pestaña Servidores de autenticaciones y haga clic en el botón Agregar.

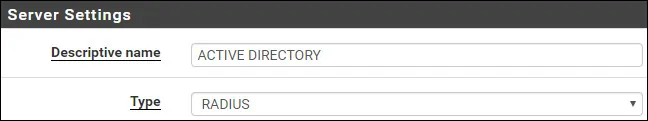

En el área Configuración del servidor, realice la siguiente configuración:

• Nombre de la descripción: ACTIVE DIRECTORY

• Tipo: RADIUS

En el área de configuración del servidor RADIUS, realice la siguiente configuración:

• Protocolo - PAP

• Nombre de host o dirección IP - 192.168.15.10

• Secreto compartido: el cliente Radius es secreto compartido (kamisama123)

• Servicios ofrecidos - Autenticación y contabilidad

• Puerto de autenticación - 1812

• Puerto de aconting - 1813

• Tiempo de espera de autenticación - 5

Usted necesita cambiar la dirección IP del servidor Radius.

Debe cambiar el secreto compartido para reflejar el secreto compartido del cliente Radius.

Haga clic en el botón Guardar para finalizar la configuración.

En nuestro ejemplo, configuramos la autenticación del servidor radius en el firewall PFSense.

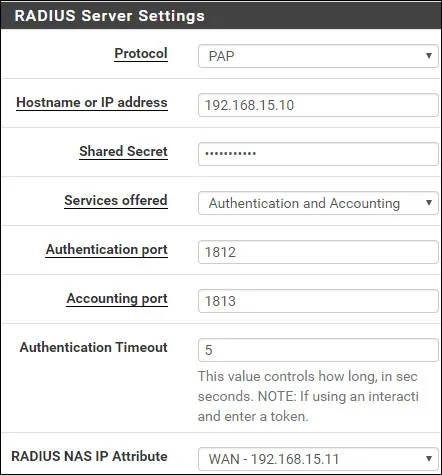

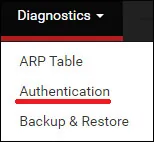

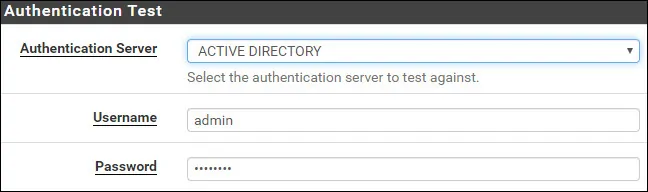

Radio PFSense - Prueba de la autenticación de Active Directory

Acceda al menú Diagnóstico de Pfsense y seleccione la opción Autenticación.

Seleccione el servidor de autenticación de Active Directory.

Ingrese el nombre de usuario del administrador, su contraseña y haga clic en el botón de la prueba.

Si la prueba se realiza correctamente, debería ver el siguiente mensaje.

¡Felicitaciones! Su autenticación del servidor del radio PFsense en el Active Directory fue configurada correctamente.

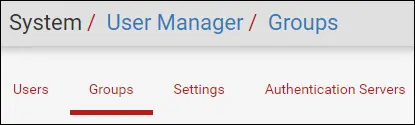

PFSense - Permiso de grupo de Active Directory

Acceda al menú Sistema Pfsense y seleccione la opción Administrador de usuarios.

En la pantalla Administrador de usuarios, acceda a la pestaña Grupos y haga clic en el botón Agregar.

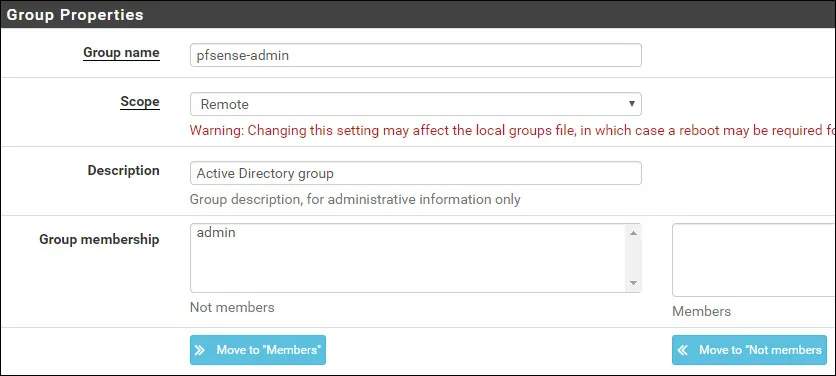

En la pantalla Creación de grupos, realice la siguiente configuración:

• Nombre del grupo - pfsense-admin

• Alcance - Remoto

• Descripción - Grupo de Active Directory

Haga clic en el botón Guardar, se le enviará de vuelta a la pantalla de configuración del grupo.

Ahora, usted necesita editar los permisos del grupo pfsense-admin.

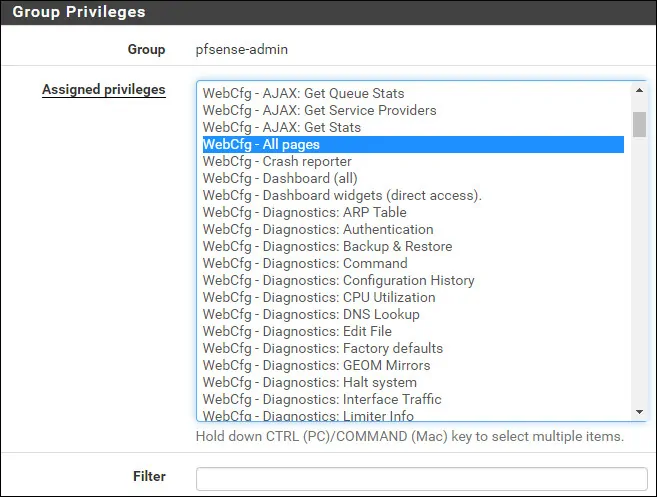

En las propiedades del grupo pfsense-admin, localice el área Privilegios asignados y haga clic en el botón Agregar.

En el área Privilegio de grupo, realice la siguiente configuración:

• Privilegios asignados - WebCfg - Todas las páginas

Haga clic en el botón Guardar para finalizar la configuración.

PFSense - Habilite la autenticación de Active Directory

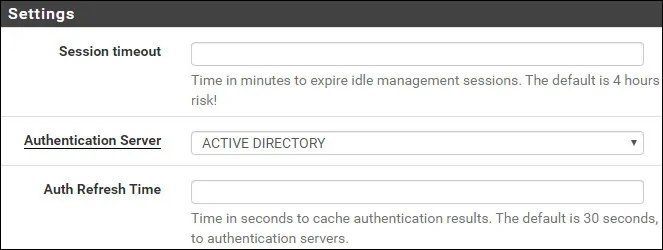

Acceda al menú Sistema Pfsense y seleccione la opción Administrador de usuarios.

En la pantalla Administrador de usuarios, acceda a la pestaña Configuración.

En la pantalla Configuración, seleccione el servidor de autenticación de Active Directory.

Haga clic en el botón Guardar y probar.

Después de terminar su configuración, usted debe cerrar sesión la interfaz web de Pfsense.

Intente iniciar sesión con el usuario administrador y la contraseña de la base de datos de Active Directory.

En la pantalla de inicio de sesión, utilice el usuario administrador y la contraseña de la base de datos de Active Directory.

• Username: admin

• Contraseña: Introduzca la contraseña de Active Directory.

¡Felicitaciones! Ha configurado la autenticación de PFSense para utilizar la base de datos de Active Directory.