半径を使用して PFsense アクティブ ディレクトリ認証を構成する方法を学習しますか? このチュートリアルでは、Radius プロトコルを使用して、アクティブ ディレクトリ データベース上の PFSense ユーザーを認証する方法を示します。

• Pfsense 2.4.4-p3

• Windows 2012 R2

PFsense 関連チュートリアル:

このページでは、pfSense に関連するチュートリアルのリストにすばやくアクセスできます。

チュートリアル - Windows 上の RADIUS サーバのインストール

IP - 192.168.15.10。

• オペラシステム - Windows 2012 R2

• Hostname - TECH-DC01

• アクティブディレクトリドメイン: TECH.LOCAL

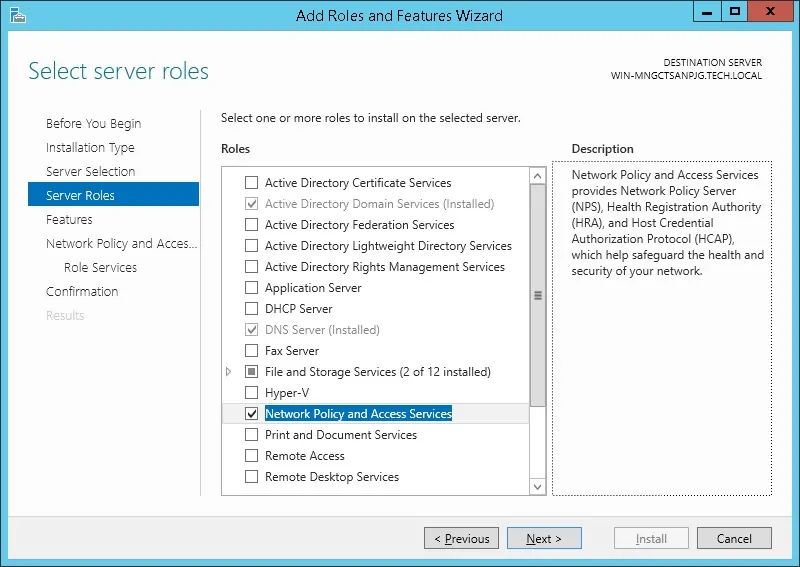

サーバー マネージャー アプリケーションを開きます。

[管理] メニューにアクセスし、[ロールと機能の追加] をクリックします。

[サーバーロール] 画面にアクセスし、[ネットワーク ポリシーとアクセス サービス] オプションを選択します。

[次へ]ボタンをクリックします。

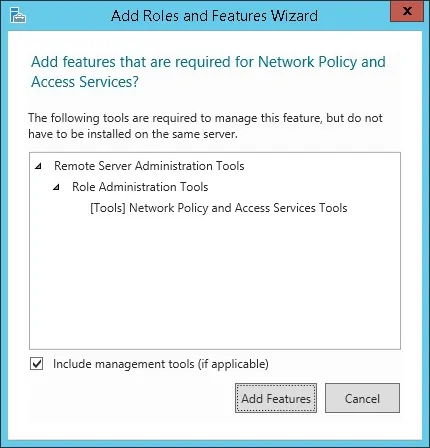

次の画面で、[機能の追加] ボタンをクリックします。

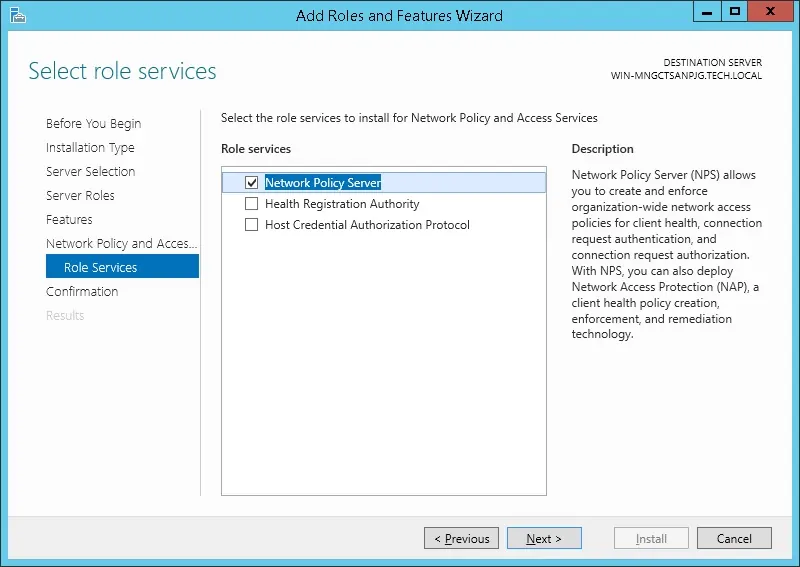

[役割サービス] 画面で、[次へ] ボタンをクリックします。

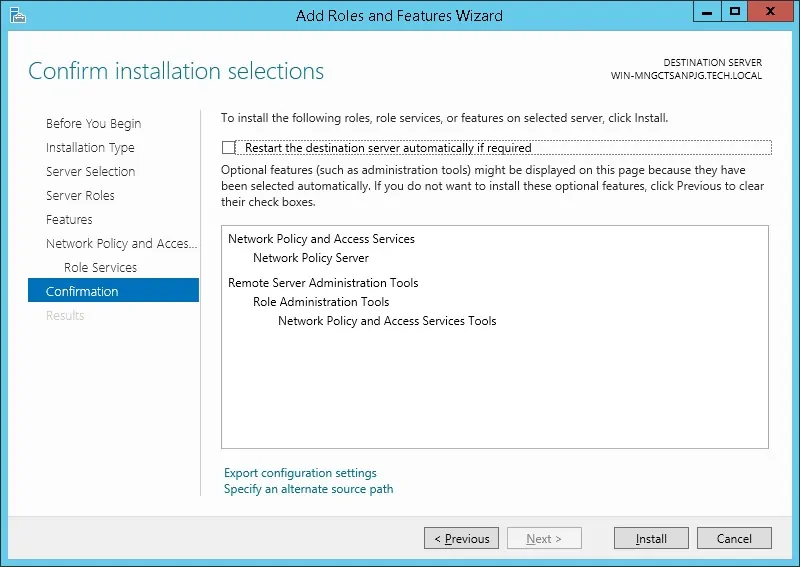

次の画面で、[インストール]ボタンをクリックします。

Windows 2012 での Radius サーバーのインストールが完了しました。

チュートリアル RADIUS サーバ - アクティブ ディレクトリ統合

次に、Active ディレクトリ データベースに少なくとも 1 つのアカウントを作成する必要があります。

ADMIN アカウントは、Pfsense Web インターフェイスでログインするために使用されます。

ドメイン コントローラーで、次の名前のアプリケーションを開きます: Active Directory ユーザーとコンピューター

Users コンテナ内に新しいアカウントを作成します。

admin という名前の新しいアカウントを作成します。

ADMIN ユーザーに設定されたパスワード: 123qwe..

このアカウントは、Pfsense Web インターフェイスで管理者として認証するために使用されます。

これで、必要なアクティブ ディレクトリ アカウントが作成されました。

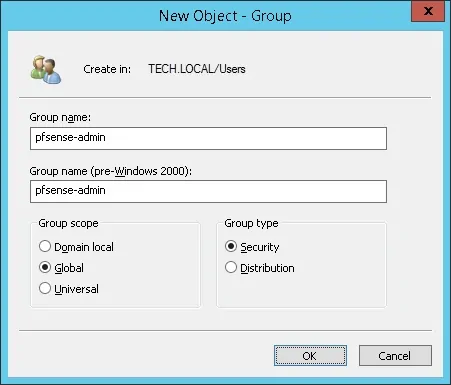

次に、Active ディレクトリ データベースに少なくとも 1 つのグループを作成する必要があります。

ドメイン コントローラーで、次の名前のアプリケーションを開きます: Active Directory ユーザーとコンピューター

Users コンテナ内に新しいグループを作成します。

pfsense-admin という名前の新しいグループを作成します。

このグループのメンバーは、PFsense Web インターフェイスの管理者権限を持ちます。

大事な! pfsense-admin グループのメンバーとして、管理者ユーザーを追加します。

これで、必要なアクティブ ディレクトリ グループが作成されました。

チュートリアル - Windows ドメイン コントローラ ファイアウォール

Windows ドメイン コントローラにファイアウォールルールを作成する必要があります。

このファイアウォールルールにより、Pfsense サーバーは Active ディレクトリ データベースに対してクエリを実行できます。

ドメイン コントローラで、セキュリティが強化された Windows ファイアウォールという名前のアプリケーションを開きます。

新しい受信ファイアウォール規則を作成します。

[ポート] オプションを選択します。

[TCP] オプションを選択します。

[特定のローカル ポート] オプションを選択します。

TCP ポート 636 を入力します。

[接続を許可する] オプションを選択します。

ドメイン オプションを確認します。

[プライベート] オプションをオンにします。

[パブリック] オプションをオンにします。

ファイアウォール規則の説明を入力します。

これで、必要なファイアウォールルールが作成されました。

このルールは、Pfsense がアクティブ ディレクトリ データベースに対してクエリを実行できるようにします。

チュートリアル RADIUS サーバ - クライアント デバイスの追加

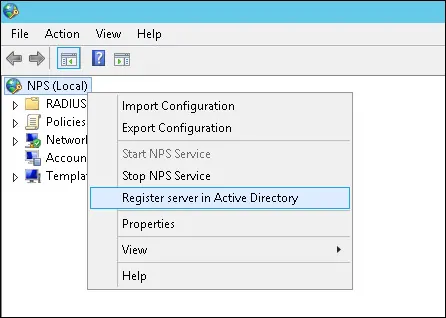

Radius サーバで、次のアプリケーションを開きます。

アクティブ ディレクトリ データベースで Radius サーバを認証する必要があります。

NPS(ローカル) を右クリックし、アクティブ ディレクトリにサーバーを登録する] オプションを選択します。

確認画面で、[OK]ボタンをクリックします。

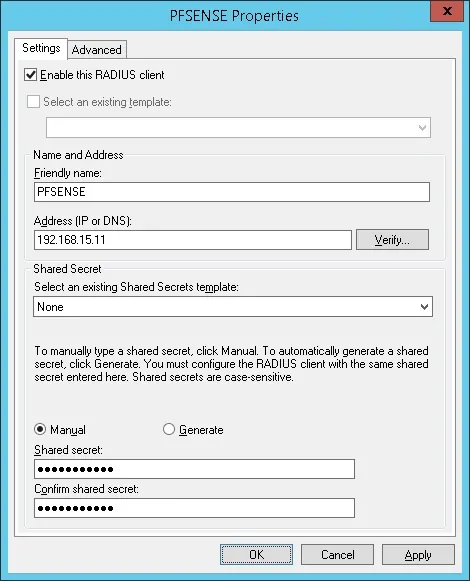

次に、Radius クライアントを構成する必要があります。

Radius クライアントは、Radius サーバからの認証を要求できるデバイスです。

大事な! Radius クライアントと Radius ユーザを混同しないでください。

[Radiusクライアント]フォルダを右クリックし、[新規]オプションを選択します。

Pfsense ファイアウォールが Radius サーバに接続できるように構成されたクライアントの例を次に示します。

次の構成を設定する必要があります。

• デバイスにわかりやすい名前 - Pfsense に説明を追加する

デバイスの IP アドレス - PFsense ファイアウォールの IP アドレス

•デバイス共有秘密 - 神サム123

共有シークレットは、デバイスが Radius サーバを使用することを承認するために使用されます。

Radius クライアントの構成が完了しました。

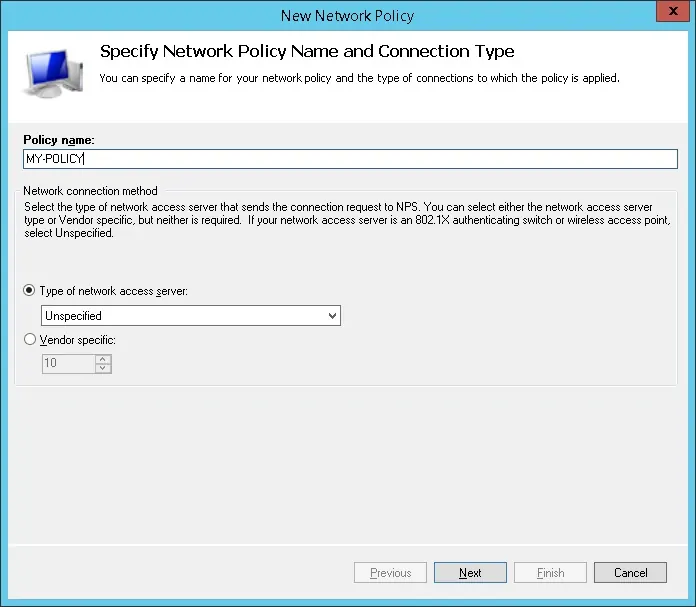

チュートリアル RADIUS サーバ - ネットワーク ポリシーの設定

ここで、認証を許可するネットワークポリティを作成する必要があります。

[ネットワーク ポリシー] フォルダを右クリックし、[新規] オプションを選択します。

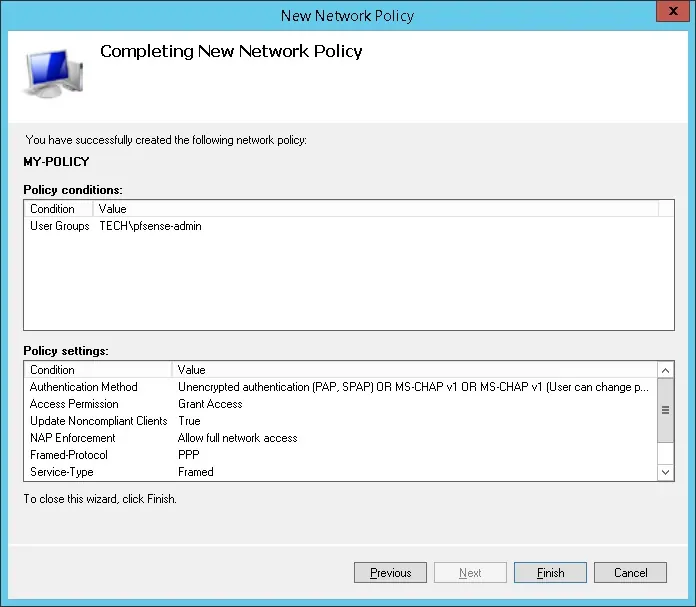

ネットワーク ポリシーの名前を入力し、[次へ] をクリックします。

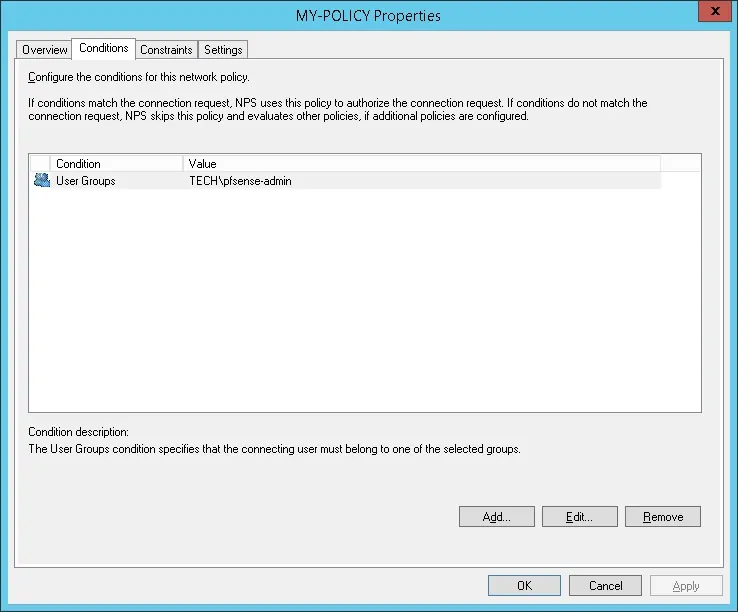

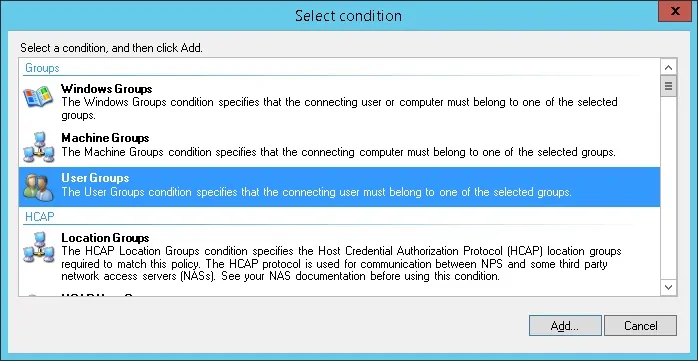

[条件の追加] ボタンをクリックします。

PFSENSE-ADMIN グループのメンバーに認証を許可します。

[ユーザー グループ] オプションを選択し、[追加] ボタンをクリックします。

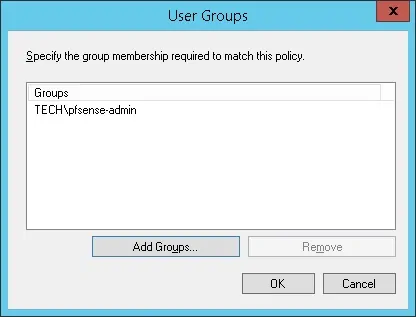

[グループの追加] ボタンをクリックし、PFSENSE-ADMIN グループを見つけます。

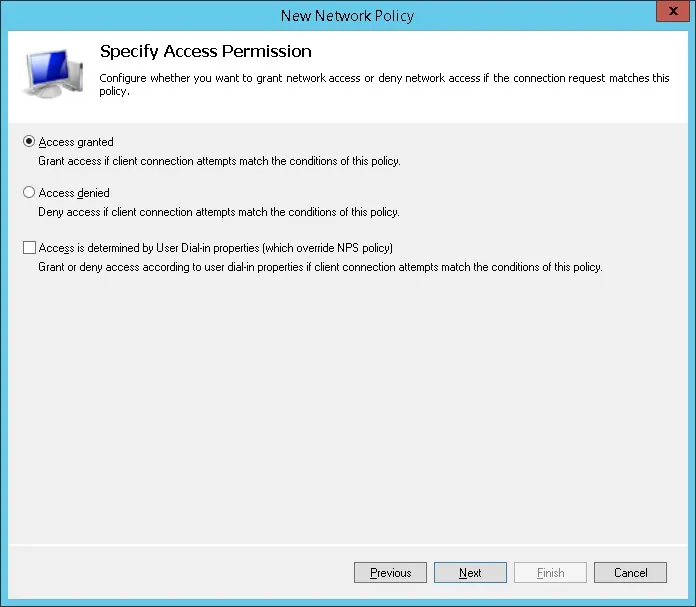

[アクセス許可] オプションを選択し、[次へ] ボタンをクリックします。

これにより、PFSENSE-ADMIN グループのメンバーが RADIUS サーバーで認証できるようになります。

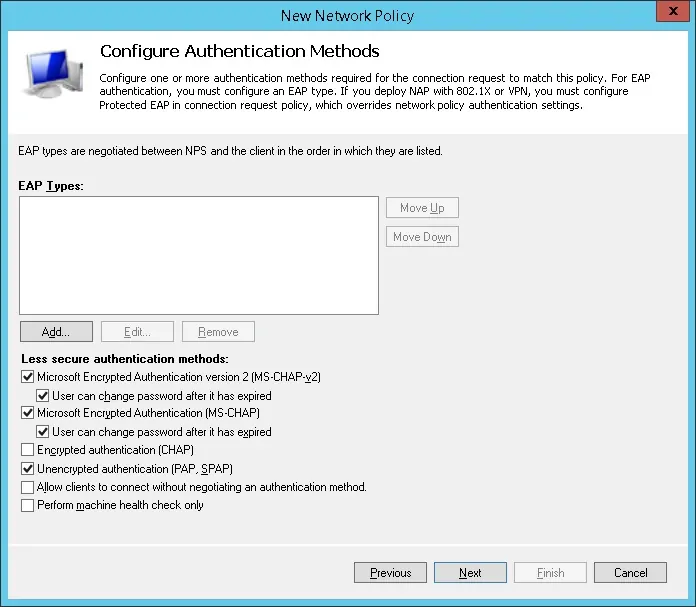

[認証方法] 画面で、[暗号化されていない認証 (PAP、SPAP)] オプションを選択します。

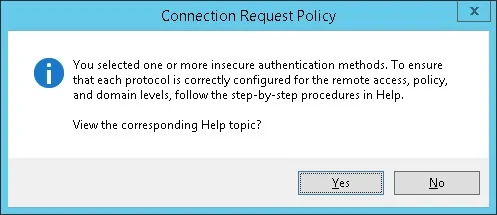

次の警告が表示された場合は、[いいえ]ボタンをクリックします。

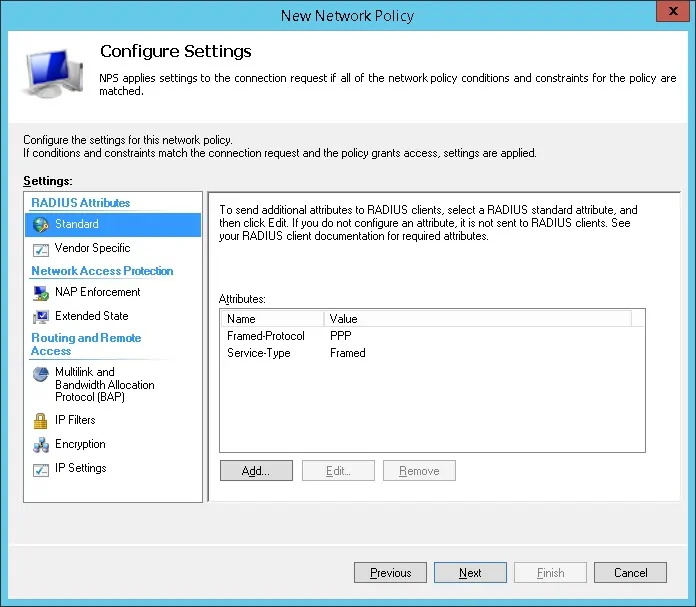

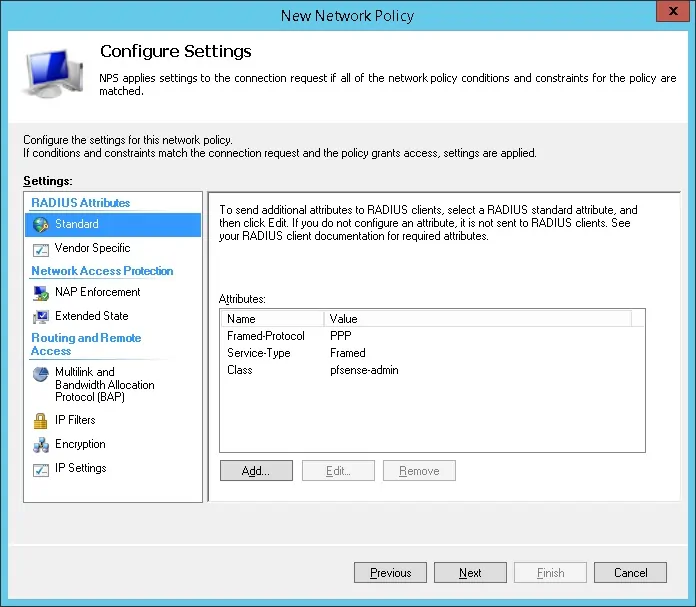

[半径]設定画面で、[標準半径]属性オプションを選択し、[追加]ボタン

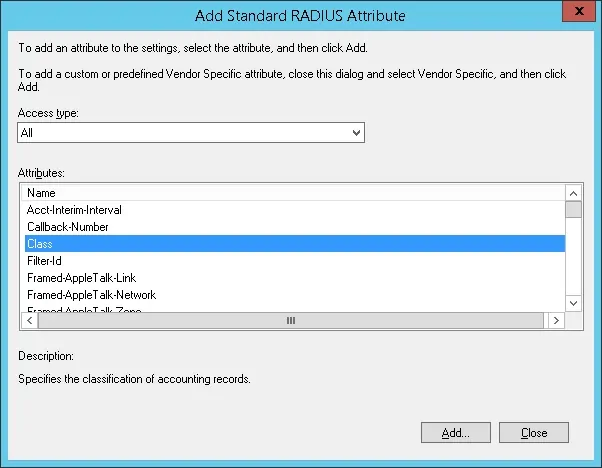

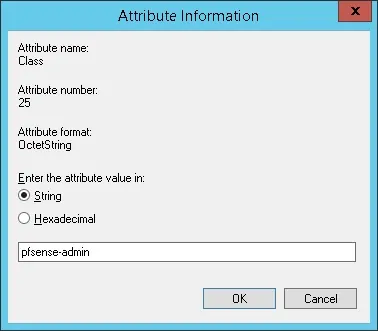

[クラス] 属性を選択し、[追加] ボタンをクリックします。

[文字列]オプションを選択し、前に作成したアクティブグループの名前を10名入力します。

この例では、PFSENSE-ADMIN という名前のアクティブ ディレクトリ グループを作成しました。

NPS Radius サーバーはクラス情報を PFsense ファイアウォールに渡します。

Pfsense ファイアウォールは、クラス情報を使用して、ユーザーを pfsense-admin グループのメンバーとして設定します。

pfsense-admin グループは、アクティブディレクトリと Pfsense ファイアウォールにも存在する必要があります。

[Radiusサーバの設定]の概要を確認し、[完了]ボタンをクリックします。

おめでとう! Radius サーバの設定が完了しました。

PFSense - アクティブ ディレクトリでの PFSense RADIUS 認証

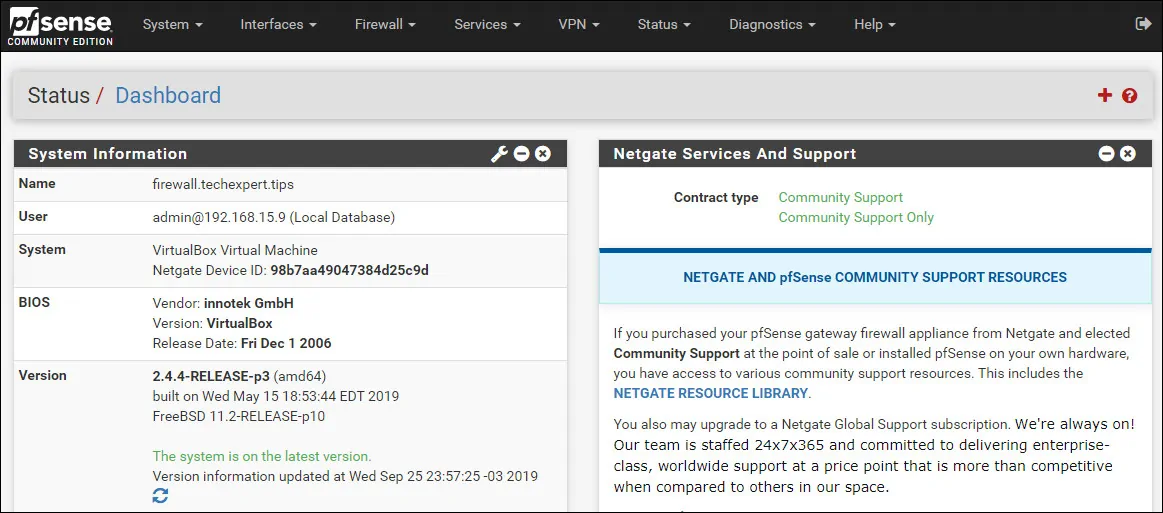

ブラウザソフトウェアを開き、PfsenseファイアウォールのIPアドレスを入力し、Webインターフェイスにアクセスします。

この例では、ブラウザに次の URL が入力されています。

• https://192.168.15.11

Pfsense Web インターフェイスを表示する必要があります。

プロンプト画面で、Pfsense デフォルトパスワードのログイン情報を入力します。

• Username: admin

• パスワード: pfsense

ログインが成功すると、Pfsense ダッシュボードに送信されます。

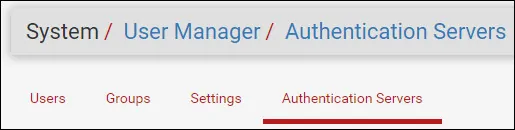

Pfsense システムメニューにアクセスし、ユーザーマネージャーオプションを選択します。

[ユーザー マネージャ] 画面で、[認証サーバー] タブにアクセスし、[追加] ボタンをクリックします。

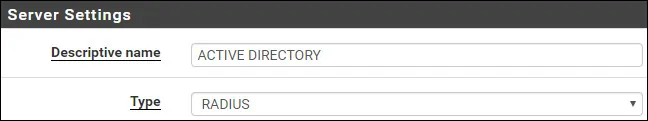

[サーバー設定] 領域で、次の構成を行います。

• 説明名: アクティブ ディレクトリ

• タイプ: RADIUS

RADIUS サーバー設定領域で、次の構成を行います。

• プロトコル - PAP

ホスト名または IP アドレス - 192.168.15.10

• 共有秘密 - Radius クライアント共有秘密 (神神123)

提供されるサービス - 認証と会計

認証ポート - 1812

• アコンティングポート - 1813

• 認証タイムアウト - 5

Radius サーバの IP アドレスを変更する必要があります。

Radius クライアントの共有シークレットを反映するように、共有シークレットを変更する必要があります。

[保存] ボタンをクリックして、構成を完了します。

この例では、PFSense ファイアウォールで Radius サーバー認証を構成しました。

PFSense の半径 - アクティブ ディレクトリ認証のテスト

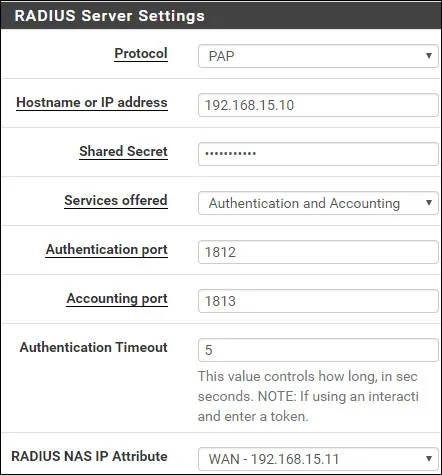

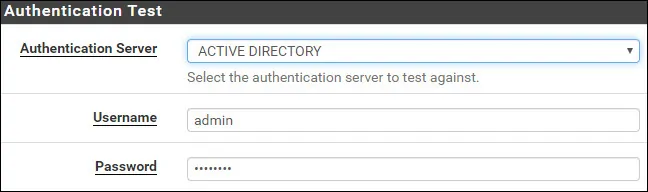

Pfsense 診断メニューにアクセスし、認証オプションを選択します。

アクティブ ディレクトリ認証サーバーを選択します。

管理者のユーザー名、そのパスワードを入力し、テストボタンをクリックします。

テストが成功すると、次のメッセージが表示されます。

おめでとう! アクティブ ディレクトリでの PFsense Radius サーバー認証が正常に構成されました。

PFSense - アクティブ ディレクトリ グループのアクセス許可

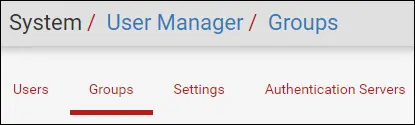

Pfsense システムメニューにアクセスし、ユーザーマネージャーオプションを選択します。

[ユーザーマネージャ]画面で、[グループ]タブにアクセスし、[追加]ボタンをクリックします。

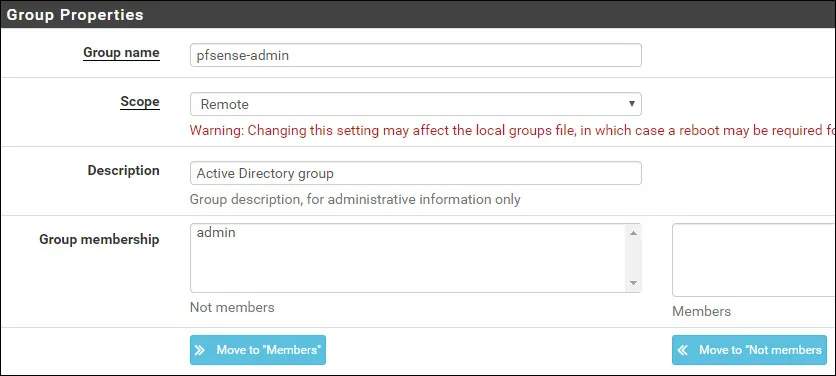

[グループの作成] 画面で、次の構成を実行します。

• グループ名 - pfsense-admin

• スコープ - リモート

• 説明 - アクティブ ディレクトリ グループ

保存ボタンをクリックすると、グループ構成画面に戻ります。

pfsense-admin グループの権限を編集する必要があります。

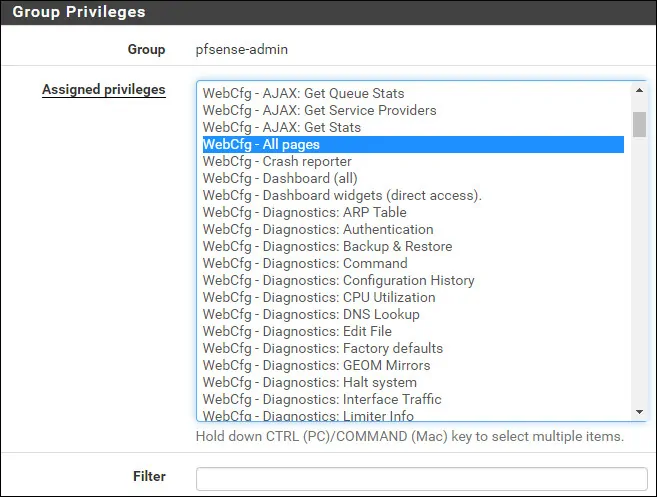

pfsense-admin グループのプロパティで、[割り当てられた権限]領域を見つけて、[追加]ボタンをクリックします。

[グループ特権] 領域で、次の構成を実行します。

• 割り当てられた特権 - WebCfg - すべてのページ

[保存] ボタンをクリックして、構成を完了します。

PFSense - アクティブ ディレクトリ認証を有効にする

Pfsense システムメニューにアクセスし、ユーザーマネージャーオプションを選択します。

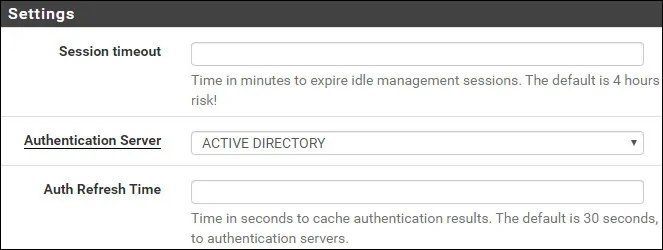

[ユーザー マネージャ] 画面で、[設定] タブにアクセスします。

[設定] 画面で、Active ディレクトリ認証サーバーを選択します。

[保存してテスト] ボタンをクリックします。

設定が完了したら、Pfsense Web インターフェイスからログオフする必要があります。

管理者ユーザーと、Active Directory データベースのパスワードを使用してログインを試みます。

ログイン画面で、管理者ユーザーと Active Directory データベースのパスワードを使用します。

• Username: admin

• パスワード: アクティブディレクトリパスワードを入力します。

おめでとう! アクティブ ディレクトリ データベースを使用するように PFSense 認証を構成しました。