Möchten Sie erfahren, wie Sie die PFsense Active Directory-Authentifizierung mithilfe von Radius konfigurieren? In diesem Tutorial zeigen wir Ihnen, wie SIE PFSense-Benutzer in der Active Directory-Datenbank mithilfe des Radius-Protokolls authentifizieren.

• Pfsense 2.4.4-p3

• Windows 2012 R2

PFsense Verwandtes Tutorial:

Auf dieser Seite bieten wir schnellen Zugriff auf eine Liste von Tutorials im Zusammenhang mit pfSense.

Tutorial – Radius Server Installation unter Windows

• IP – 192.168.15.10.

• Operacional System – Windows 2012 R2

• Hostname – TECH-DC01

• Active Directory-Domäne: TECH.LOCAL

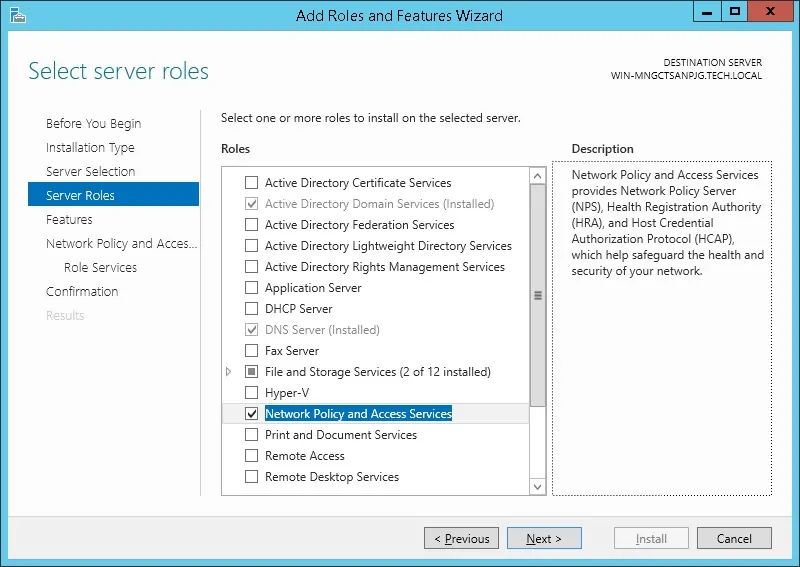

Öffnen Sie die Server Manager-Anwendung.

Greifen Sie auf das Menü Verwalten zu und klicken Sie auf Rollen und Funktionen hinzufügen.

Greifen Sie auf den Bildschirm Serverrollen zu, wählen Sie die Option Netzwerkrichtlinie und Zugriffsdienst aus.

Klicken Sie auf die Schaltfläche Weiter.

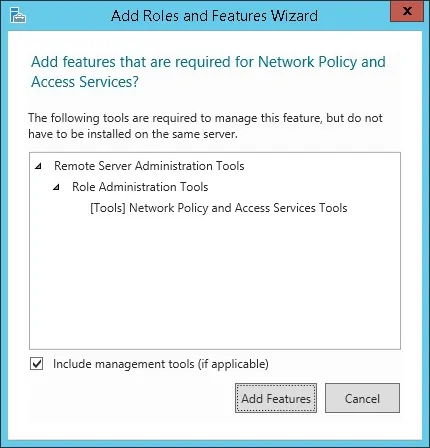

Klicken Sie auf dem folgenden Bildschirm auf die Schaltfläche Funktionen hinzufügen.

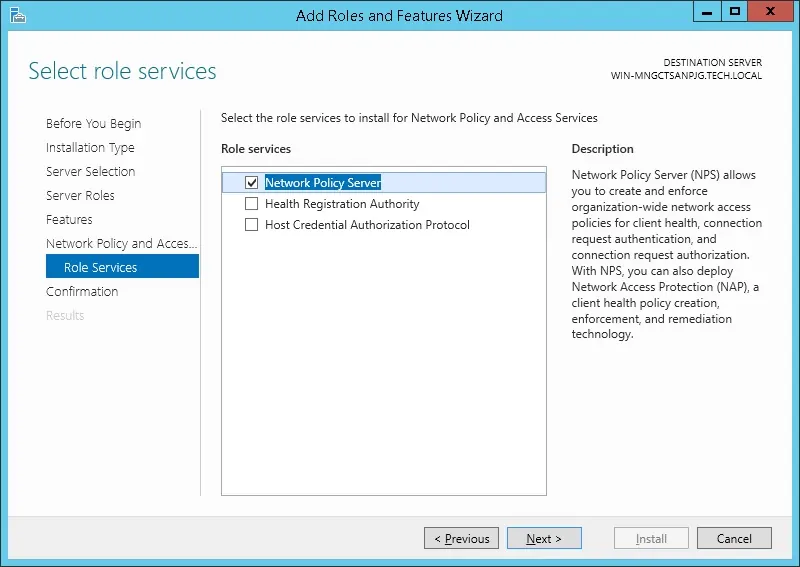

Klicken Sie auf dem Rollendienstbildschirm auf die Schaltfläche Weiter.

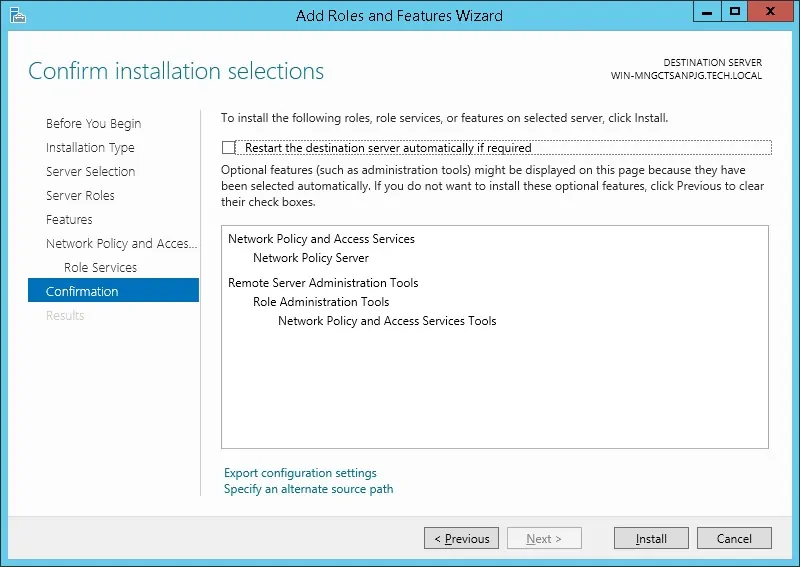

Klicken Sie auf dem nächsten Bildschirm auf die Schaltfläche Installieren.

Sie haben die Radius-Serverinstallation unter Windows 2012 abgeschlossen.

Tutorial Radius Server – Active Directory Integration

Als Nächstes müssen wir mindestens 1 Konto in der Active Directory-Datenbank erstellen.

Das ADMIN-Konto wird verwendet, um sich auf der Pfsense-Weboberfläche anzumelden.

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen: Active Directory-Benutzer und -Computer

Erstellen Sie ein neues Konto im Container Benutzer.

Erstellen Eines neuen Kontos mit dem Namen: admin

Kennwort für den ADMIN-Benutzer konfiguriert: 123qwe..

Dieses Konto wird verwendet, um sich als Administrator auf der Pfsense-Weboberfläche zu authentifizieren.

Herzlichen Glückwunsch, Sie haben die erforderlichen Active Directory-Konten erstellt.

Als Nächstes müssen wir mindestens eine Gruppe in der Active Directory-Datenbank erstellen.

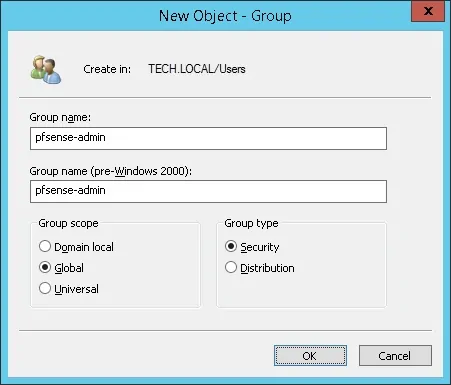

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen: Active Directory-Benutzer und -Computer

Erstellen Sie eine neue Gruppe im Container Benutzer.

Erstellen einer neuen Gruppe mit dem Namen: pfsense-admin

Mitglieder dieser Gruppe verfügen über die Admin-Berechtigung auf der PFsense-Weboberfläche.

Wichtig! Fügen Sie den Administratorbenutzer als Mitglied der gruppe pfsense-admin hinzu.

Herzlichen Glückwunsch, Sie haben die erforderliche Active Directory-Gruppe erstellt.

Tutorial – Windows-Domänencontroller-Firewall

Wir müssen eine Firewallregel auf dem Windows-Domänencontroller erstellen.

Diese Firewallregel ermöglicht es dem Pfsense-Server, die Active Directory-Datenbank abzufragen.

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen Windows Firewall mit Advanced Security

Erstellen Sie eine neue Eingehende Firewallregel.

Wählen Sie die Option PORT aus.

Wählen Sie die TCP-Option aus.

Wählen Sie die Option Spezifische lokale Ports aus.

Geben Sie den TCP-Port 636 ein.

Wählen Sie die Option Verbindung zulassen aus.

Aktivieren Sie die Option DOMAIN.

Aktivieren Sie die Option PRIVATE.

Aktivieren Sie die Option PUBLIC.

Geben Sie eine Beschreibung für die Firewallregel ein.

Herzlichen Glückwunsch, Sie haben die erforderliche Firewall-Regel erstellt.

Mit dieser Regel kann Pfsense die Active-Verzeichnisdatenbank abfragen.

Tutorial Radius Server – Client-Geräte hinzufügen

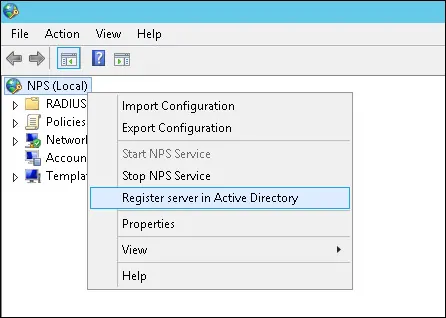

Öffnen Sie auf dem Radius-Server die Anwendung mit dem Namen: Netzwerkrichtlinienserver

Sie müssen den Radius-Server in der Active Directory-Datenbank autorisieren.

Klicken Sie mit der rechten Maustaste auf NPS(LOCAL) und wählen Sie die Option Server in Active Directory registrieren aus.

Klicken Sie auf dem Bestätigungsbildschirm auf die Schaltfläche OK.

Als Nächstes müssen Sie Radius-Clients konfigurieren.

Radiusclients sind Geräte, die die Authentifizierung vom Radius-Server anfordern dürfen.

Wichtig! Verwechseln Sie Radius-Clients nicht mit Radius-Benutzern.

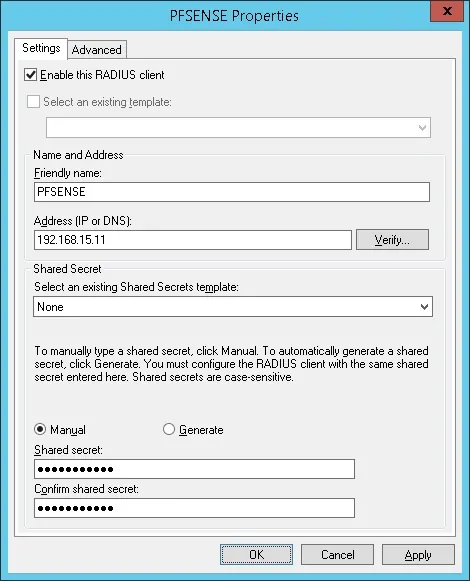

Klicken Sie mit der rechten Maustaste auf den Ordner Radius Clients und wählen Sie die Option Neu aus.

Hier ist ein Beispiel für einen Client, der so konfiguriert ist, dass eine Pfsense-Firewall eine Verbindung mit dem Radius-Server herstellen kann.

Sie müssen die folgende Konfiguration festlegen:

• Freundlicher Name zum Gerät – Fügen Sie eine Beschreibung zu Ihnen Pfsense

• Geräte-IP-Adresse – IP-Adresse Ihrer PFsense-Firewall

• Gerät Shared Secret – kamisama123

Der geheime Schlüssel „Gemeinsam genutzt“ wird verwendet, um das Gerät zur Verwendung des Radius-Servers zu autorisieren.

Sie haben die Radius-Clientkonfiguration abgeschlossen.

Tutorial Radius Server – Konfigurieren einer Netzwerkrichtlinie

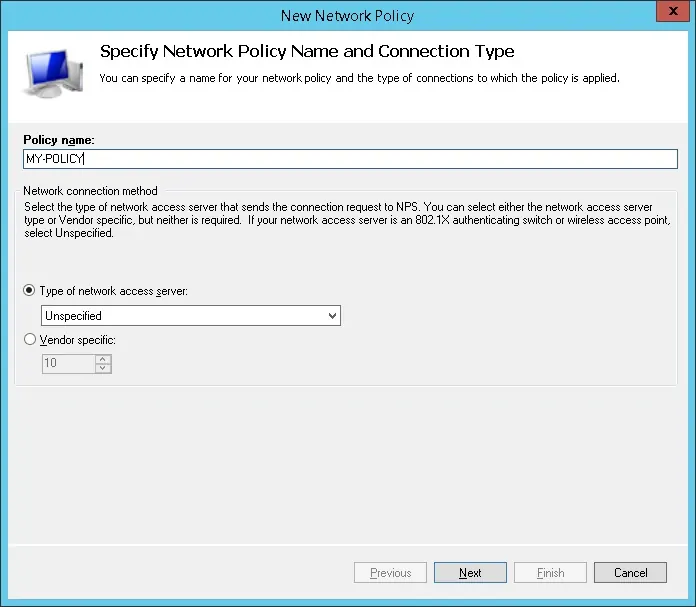

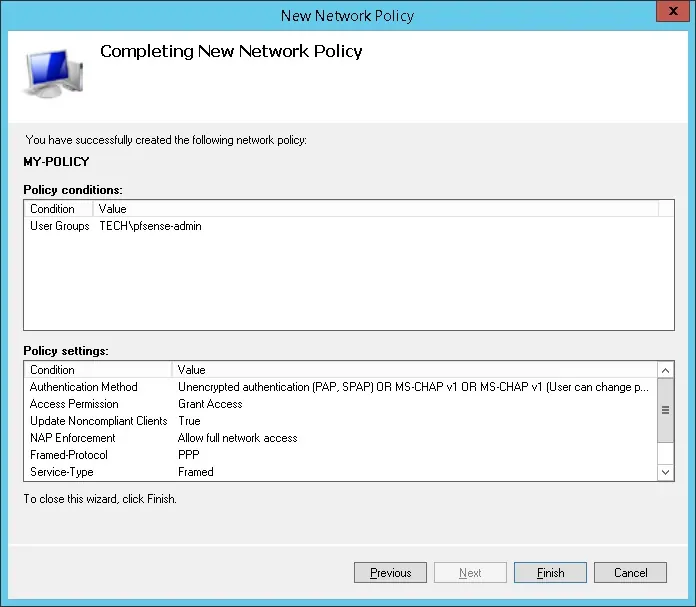

Jetzt müssen Sie eine Netzwerkpolitik erstellen, um die Authentifizierung zu ermöglichen.

Klicken Sie mit der rechten Maustaste auf den Ordner Netzwerkrichtlinien, und wählen Sie die Option Neu aus.

Geben Sie einen Namen für die Netzwerkrichtlinie ein, und klicken Sie auf die Schaltfläche Weiter.

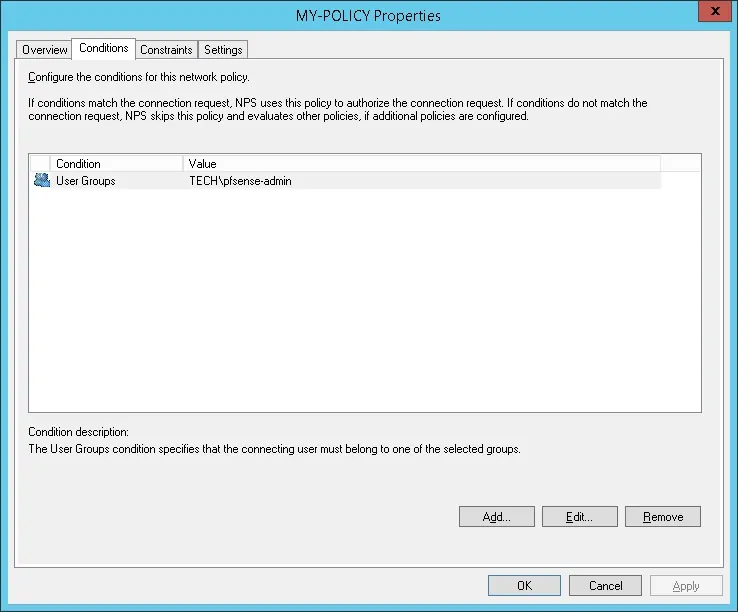

Klicken Sie auf die Schaltfläche Bedingung hinzufügen.

Wir werden es Mitgliedern der PFSENSE-ADMIN-Gruppe ermöglichen, sich zu authentifizieren.

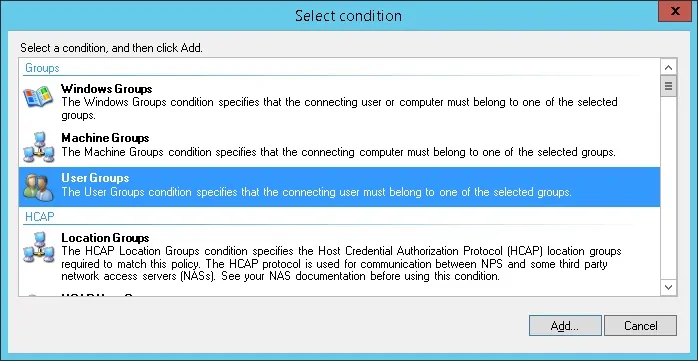

Wählen Sie die Option Benutzergruppe aus und klicken Sie auf die Schaltfläche Hinzufügen.

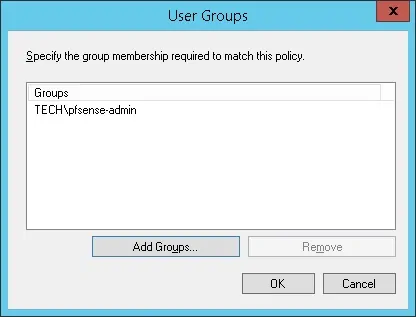

Klicken Sie auf die Schaltfläche Gruppen hinzufügen und suchen Sie die Gruppe PFSENSE-ADMIN.

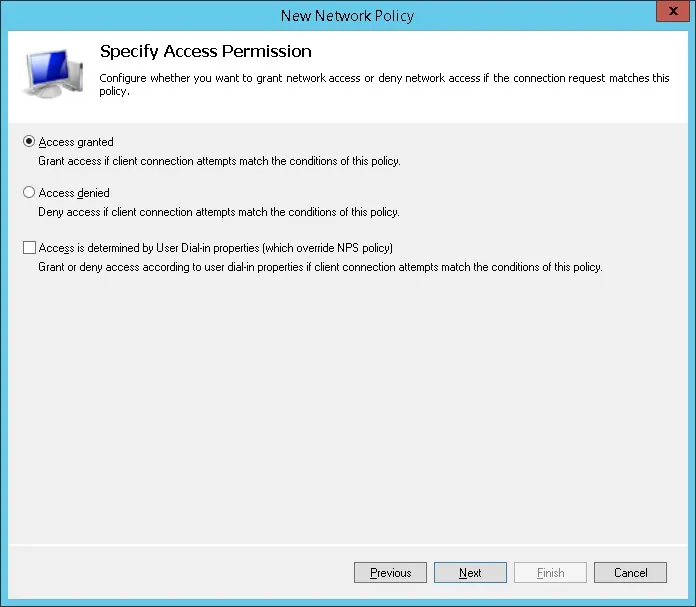

Wählen Sie die Option Gewährte Access aus, und klicken Sie auf die Schaltfläche Weiter.

Dadurch können sich Mitglieder der PFSENSE-ADMIN-Gruppe auf dem Radius-Server authentifizieren.

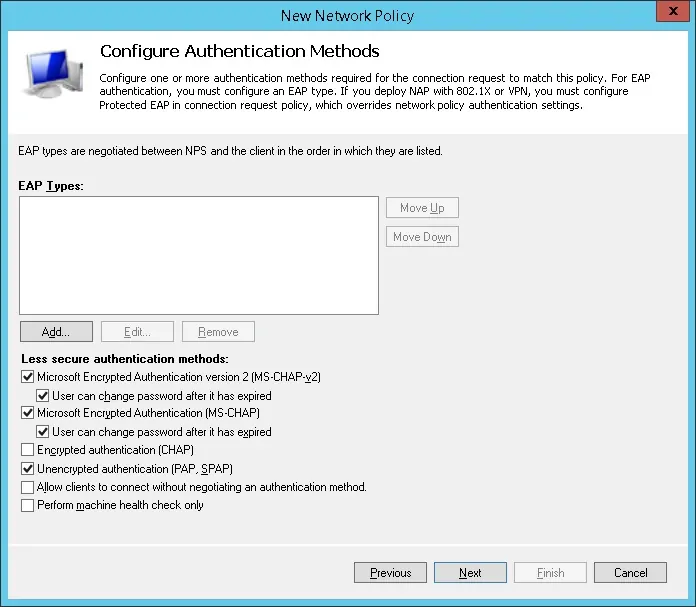

Wählen Sie auf dem Bildschirm Authentifizierungsmethoden die Option Unverschlüsselte Authentifizierung (PAP, SPAP) aus.

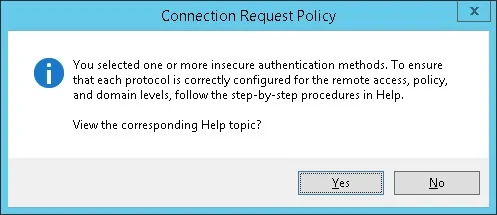

Wenn die folgende Warnung angezeigt wird, klicken Sie auf die Schaltfläche Nein.

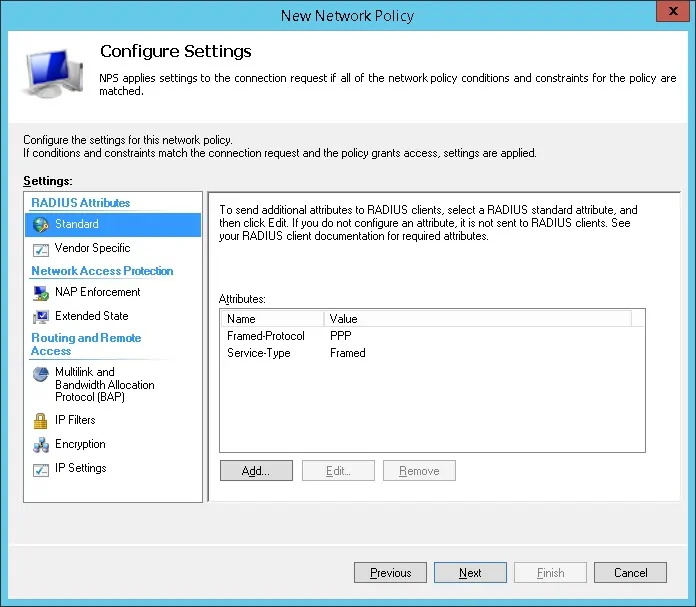

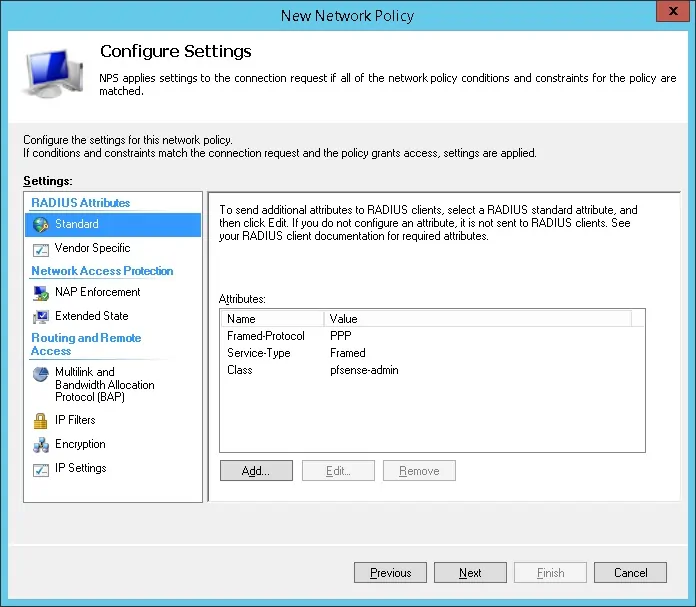

Wählen Sie auf dem Konfigurationsbildschirm Radius die Option Standardradius-Attribut aus und klicken Sie auf die Schaltfläche Hinzufügen

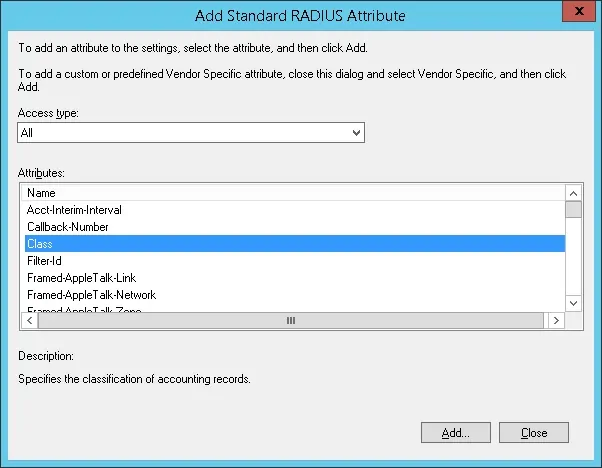

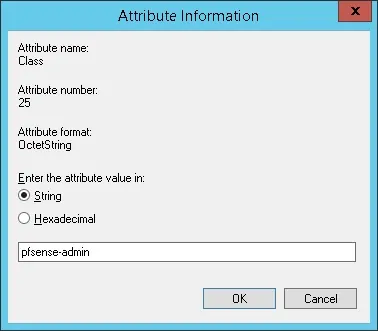

Wählen Sie das Class-Attribut aus, und klicken Sie auf die Schaltfläche Hinzufügen.

Wählen Sie die Option String aus, und geben Sie zehn Namen der aktiven Gruppe ein, die wir zuvor erstellt haben.

In unserem Beispiel haben wir eine Active Directory-Gruppe mit dem Namen PFSENSE-ADMIN erstellt.

Der NPS-Radius-Server gibt die Klasseninformationen an die PFsense-Firewall zurück.

Die Pfsense-Firewall verwendet die Klasseninformationen, um den Benutzer als Mitglied der pfsense-admin-Gruppe festzulegen.

Beachten Sie, dass die pfsense-admin-Gruppe im Active Directory und auch in der Pfsense-Firewall vorhanden sein muss.

Überprüfen Sie die Konfigurationszusammenfassung des Radius-Servers, und klicken Sie auf die Schaltfläche Fertig stellen.

Herzlichen glückwunsch! Sie haben die Radius-Serverkonfiguration abgeschlossen.

PFSense – PFSense Radius-Authentifizierung in Active Directory

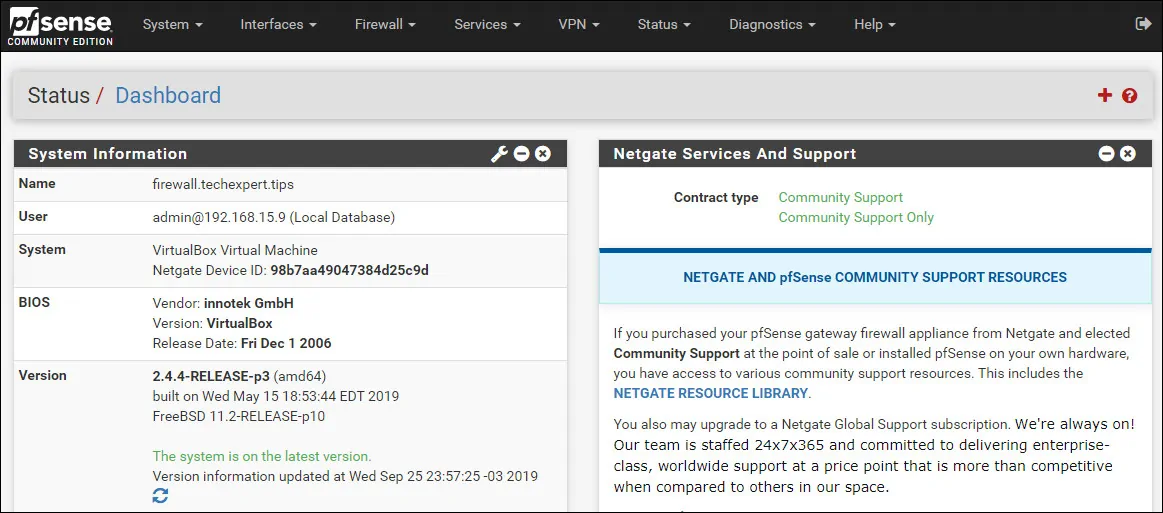

Öffnen Sie eine Browser-Software, geben Sie die IP-Adresse Ihrer Pfsense-Firewall ein und greifen Sie auf die Weboberfläche zu.

In unserem Beispiel wurde die folgende URL im Browser eingegeben:

• https://192.168.15.11

Das Pfsense-Webinterface sollte vorgestellt werden.

Geben Sie auf dem Eingabeaufforderungsbildschirm die Anmeldeinformationen zum Pfsense-Standardkennwort ein.

• Benutzername: admin

• Passwort: pfsense

Nach einer erfolgreichen Anmeldung werden Sie an das Pfsense Dashboard gesendet.

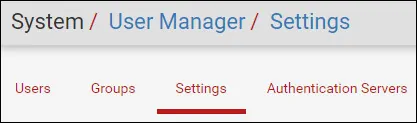

Greifen Sie auf das Menü Pfsense System zu und wählen Sie die Option Benutzer-Manager aus.

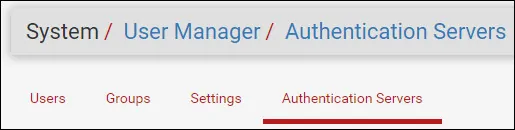

Rufen Sie auf dem Bildschirm Benutzer-Manager die Registerkarte Authentifizierungsserver auf, und klicken Sie auf die Schaltfläche Hinzufügen.

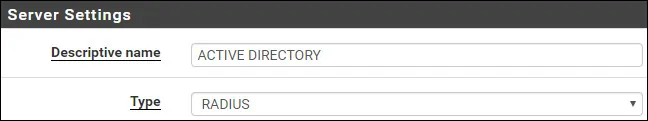

Führen Sie im Bereich Servereinstellungen die folgende Konfiguration aus:

• Beschreibungsname: ACTIVE DIRECTORY

• Typ: RADIUS

Führen Sie im Radius Server-Einstellungsbereich die folgende Konfiguration aus:

• Protokoll – PAP

• Hostname oder IP-Adresse – 192.168.15.10

• Shared Secret – Der Radius Client shared secret (kamisama123)

• Angebotene Dienstleistungen – Authentifizierung und Buchhaltung

• Authentifizierungsanschluss – 1812

• Acconting Port – 1813

• Authentifizierungstimeout – 5

Sie müssen die IP-Adresse des Radius-Servers ändern.

Sie müssen den geheimen freigegebenen Schlüssel ändern, um ihren gemeinsamen SchlüsselRadius-Client widerzuspiegeln.

Klicken Sie auf die Schaltfläche Speichern, um die Konfiguration abzuschließen.

In unserem Beispiel haben wir die Radius-Serverauthentifizierung für die PFSense-Firewall konfiguriert.

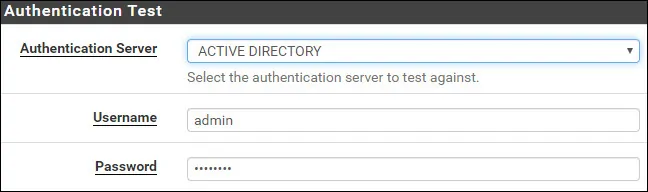

PFSense Radius – Testen der Active Directory-Authentifizierung

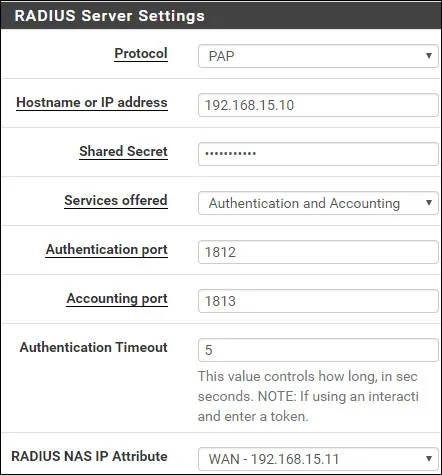

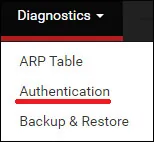

Greifen Sie auf das Menü Pfsense-Diagnose zu und wählen Sie die Option Authentifizierung aus.

Wählen Sie den Active Directory-Authentifizierungsserver aus.

Geben Sie den Admin-Benutzernamen, sein Passwort ein und klicken Sie auf die Schaltfläche Testen.

Wenn ihr Test erfolgreich ist, sollte die folgende Meldung angezeigt werden.

Herzlichen glückwunsch! Ihre PFsense Radius-Serverauthentifizierung in Active Directory wurde erfolgreich konfiguriert.

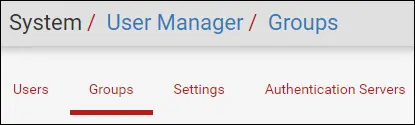

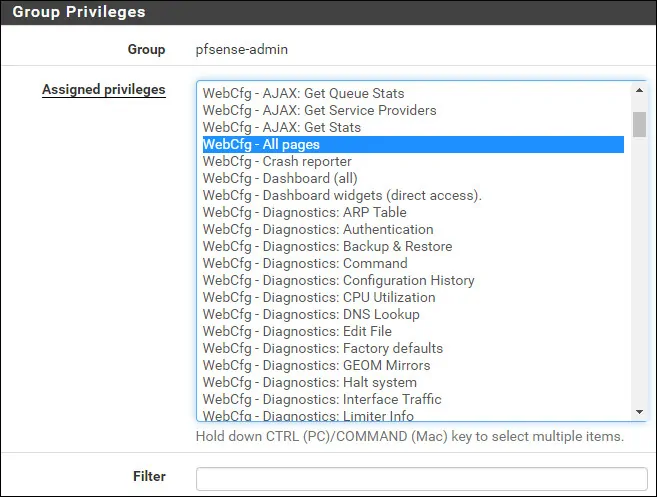

PFSense – Active Directory-Gruppenberechtigung

Greifen Sie auf das Menü Pfsense System zu und wählen Sie die Option Benutzer-Manager aus.

Rufen Sie auf dem Bildschirm Benutzer-Manager die Registerkarte Gruppen auf und klicken Sie auf die Schaltfläche Hinzufügen.

Führen Sie auf dem Bildschirm Gruppenerstellung die folgende Konfiguration aus:

• Gruppenname – pfsense-admin

• Bereich – Fernbedienung

• Beschreibung – Active Directory-Gruppe

Klicken Sie auf die Schaltfläche Speichern, Sie werden zurück zum Gruppenkonfigurationsbildschirm gesendet.

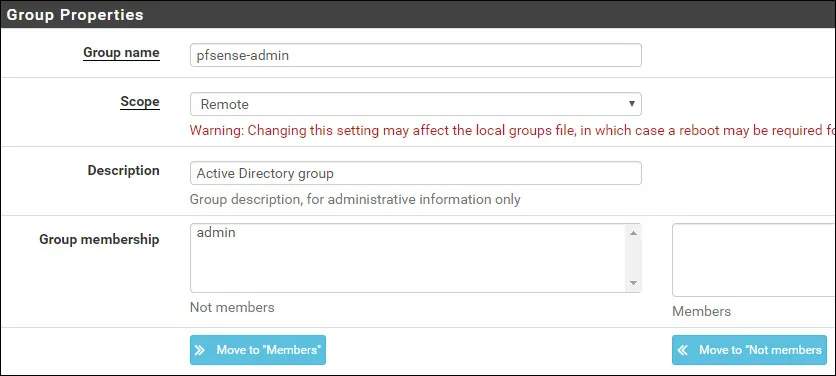

Jetzt müssen Sie die Berechtigungen der gruppe pfsense-admin bearbeiten.

Suchen Sie in den Gruppeneigenschaften von pfsense-admin den Bereich Zugewiesene Berechtigungen, und klicken Sie auf die Schaltfläche Hinzufügen.

Führen Sie im Bereich Gruppenberechtigung die folgende Konfiguration aus:

• Zugewiesene Berechtigungen – WebCfg – Alle Seiten

Klicken Sie auf die Schaltfläche Speichern, um die Konfiguration abzuschließen.

PFSense – Aktivieren der Active Directory-Authentifizierung

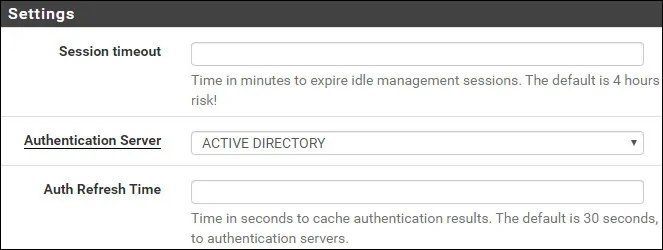

Greifen Sie auf das Menü Pfsense System zu und wählen Sie die Option Benutzer-Manager aus.

Rufen Sie auf dem Bildschirm Benutzer-Manager die Registerkarte Einstellungen auf.

Wählen Sie auf dem Bildschirm Einstellungen den Active Directory-Authentifizierungsserver aus.

Klicken Sie auf die Schaltfläche Speichern und Testen.

Nachdem Sie die Konfiguration abgeschlossen haben, sollten Sie sich von der Pfsense-Weboberfläche abmelden.

Versuchen Sie, sich mit dem Administratorbenutzer und dem Kennwort aus der Active Directory-Datenbank anzumelden.

Verwenden Sie auf dem Anmeldebildschirm den Administratorbenutzer und das Kennwort aus der Active Directory-Datenbank.

• Benutzername: admin

• Passwort: Geben Sie das Active-Verzeichnis-Passwort ein.

Herzlichen glückwunsch! Sie haben die PFSense-Authentifizierung für die Verwendung der Active Directory-Datenbank konfiguriert.