Хотите узнать, как настроить аутентацию каталога PFsense Active с помощью Radius? В этом уроке мы покажем вам, как проверить подлинность пользователей PFSense в базе данных Active Directory с помощью протокола Radius.

Pfsense 2.4.4-p3

• Windows 2012 R2

PFsense Связанные Учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с pfSense.

Учебник - Установка сервера радиуса на Windows

• IP - 192.168.15.10.

• Оперативная система - Windows 2012 R2

• Hostname - TECH-DC01

• Активный домен каталога: TECH.LOCAL

Откройте приложение «Менеджер сервера».

Доступ к меню Управления и нажмите на Добавление ролей и функций.

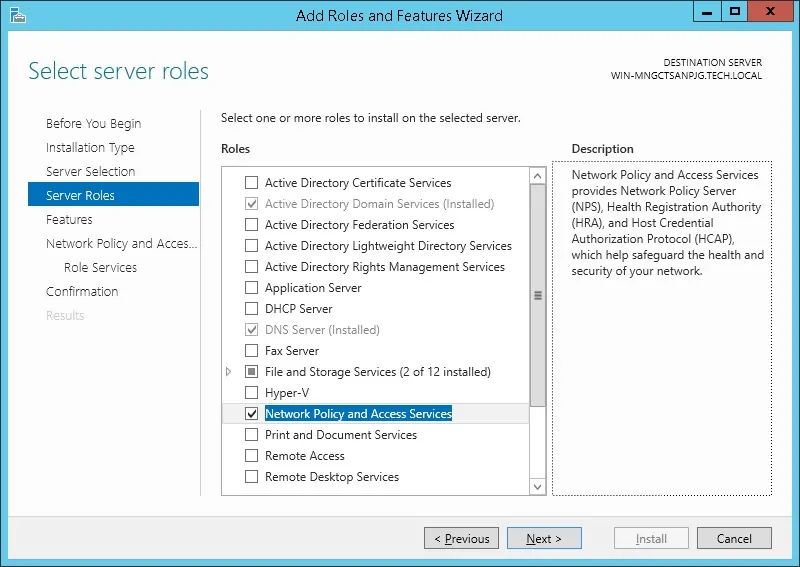

Получите доступ к экрану ролей сервера, выберите опцию Сетевой политики и службы доступа.

Щелкните по кнопке Далее.

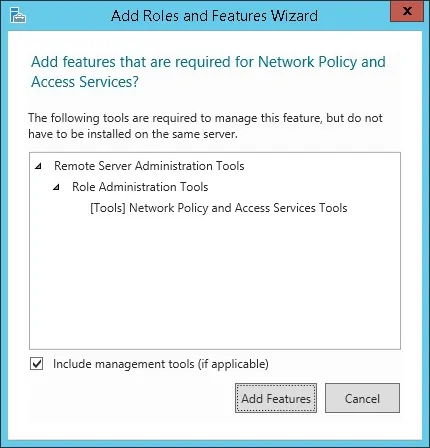

На следующем экране нажмите на кнопку Добавить функции.

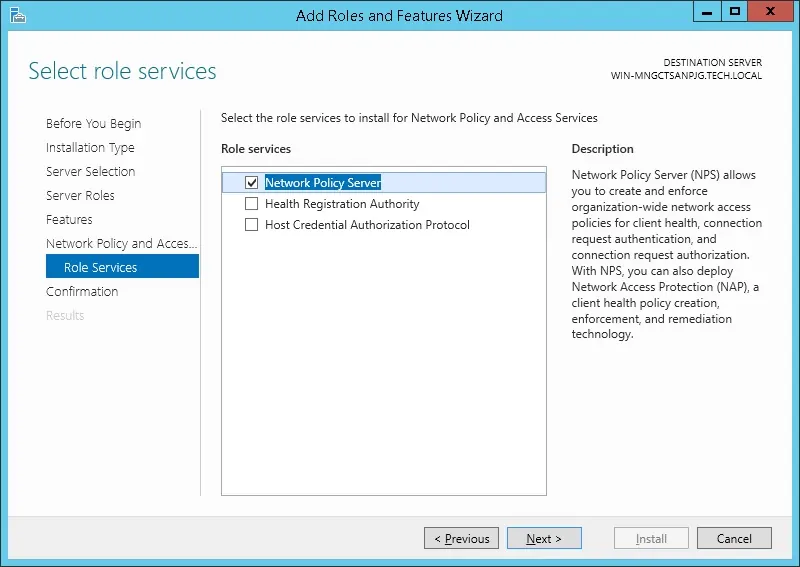

На экране службы ролей нажмите на кнопку Next Button.

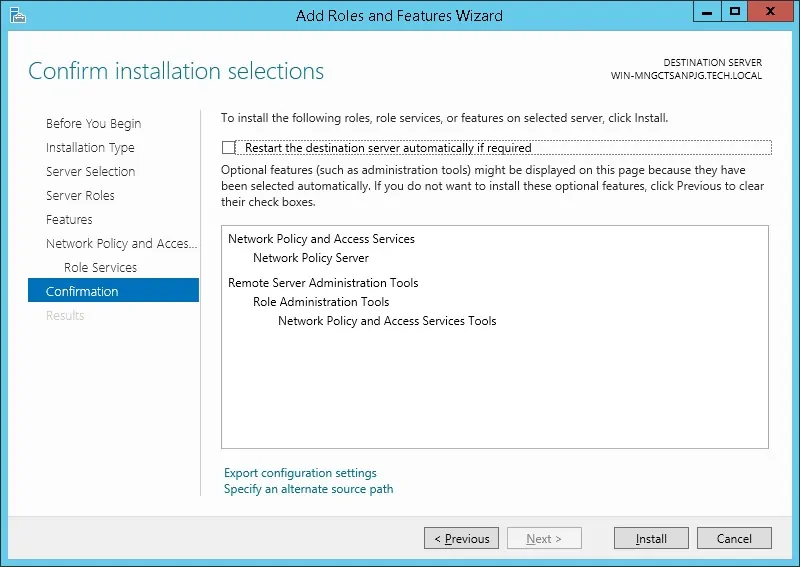

На следующем экране нажмите на кнопку «Установка».

Вы закончили установку сервера Radius на Windows 2012.

Учебный Радиус Сервер - Активная интеграция каталога

Далее нам необходимо создать не менее 1 учетную запись в базе данных Active directory.

Учетная запись ADMIN будет использоваться для входа в веб-интерфейс Pfsense.

На контроллере домена откройте приложение под названием: Активные пользователи каталога и компьютеры

Создайте новую учетную запись в контейнере пользователей.

Создание новой учетной записи с именем: Админ

Пароль, настроенный для пользователя ADMIN: 123qwe..

Эта учетная запись будет использоваться для проверки подлинности в качестве админ-интерфейса Pfsense.

Поздравляем, вы создали необходимые учетные записи Active Directory.

Далее нам необходимо создать по крайней мере 1 группу в базе данных Active directory.

На контроллере домена откройте приложение под названием: Активные пользователи каталога и компьютеры

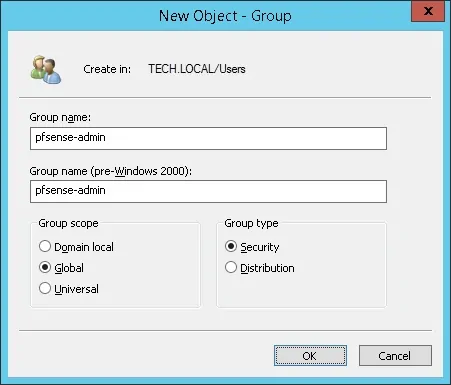

Создайте новую группу внутри контейнера пользователей.

Создать новую группу под названием: pfsense-админ

Члены этой группы будут иметь разрешение админа на веб-интерфейсе PFsense.

Важно! Добавьте пользователя-админ в качестве члена группы pfsense-admin.

Поздравляем, вы создали необходимую группу Active Directory.

Учебник - Брандмауэр контроллера домена Windows

Нам нужно создать правило брандмауэра на контроллере домена Windows.

Это правило брандмауэра позволит серверу Pfsense задать запрос в базу данных Active каталога.

На контроллере домена откройте приложение под названием Windows Firewall с расширенной безопасностью

Создайте новое правило входящего брандмауэра.

Выберите опцию PORT.

Выберите опцию TCP.

Выберите опцию Специфические локальные порты.

Введите порт TCP 636.

Выберите опцию Разрешить подключение.

Проверьте опцию DOMAIN.

Проверьте опцию PRIVATE.

Проверьте опцию PUBLIC.

Введите описание в правило брандмауэра.

Поздравляем, вы создали необходимое правило брандмауэра.

Это правило позволит Pfsense задать запрос базе данных Active каталога.

Учебный Радиус Сервер - Добавление клиентских устройств

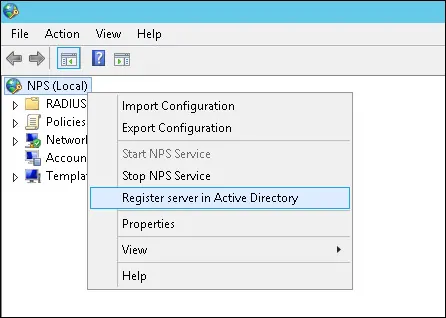

На сервере Radius откройте приложение под названием: Network Policy Server

Вам необходимо авторизовать сервер Radius в базе данных Active.

Нажмите на NPS (LOCAL) и выберите сервер Регистра в опции Active Directory.

На экране подтверждения нажмите на кнопку OK.

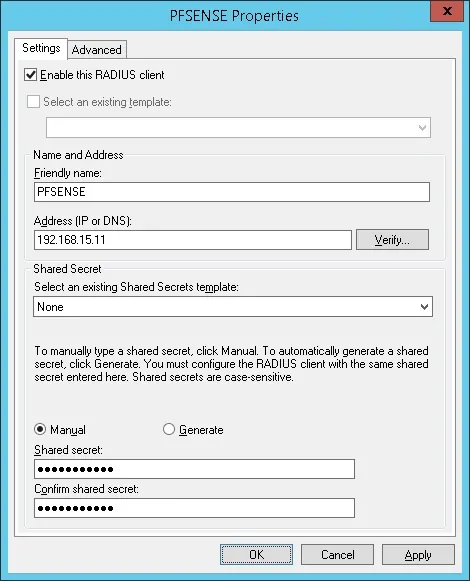

Далее необходимо настроить клиенты Radius.

Клиенты Radius являются устройствами, которым будет разрешено запрашивать аутентификацию с сервера Radius.

Важно! Не путайте клиентов Radius с пользователями Radius.

Нажмите на папку Radius Clients и выберите новый вариант.

Вот пример клиента, настроенного для подключения брандмауэра Pfsense к серверу Radius.

Необходимо установить следующую конфигурацию:

Дружелюбное имя к устройству - Добавьте описание к вам Pfsense

IP-адрес устройства - IP-адрес брандмауэра PFsense

Устройство Общий секрет - kamisama123

Общий секрет будет использоваться для разрешения устройства на использование сервера Radius.

Вы закончили конфигурацию клиента Radius.

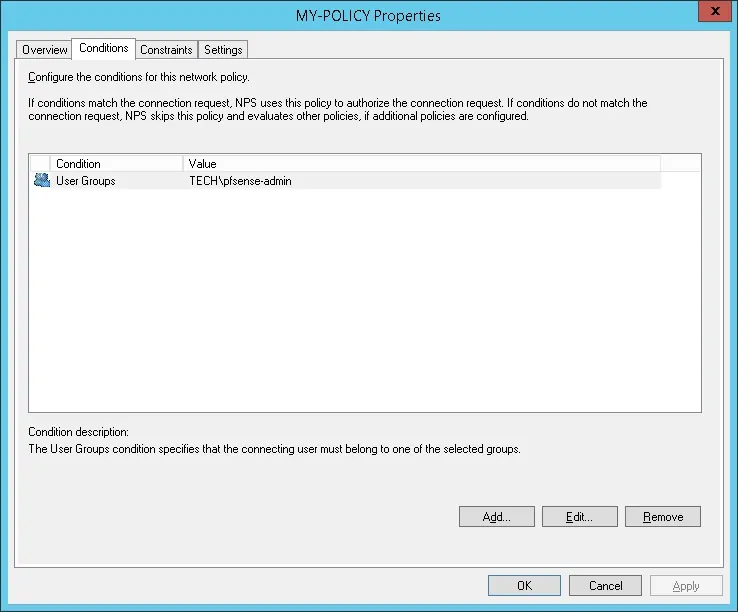

Учебный Радиус сервера - Настройка сетевой политики

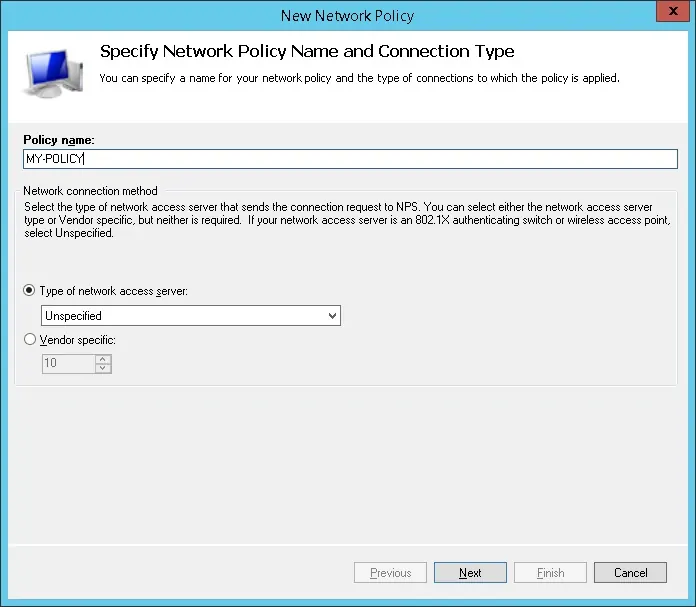

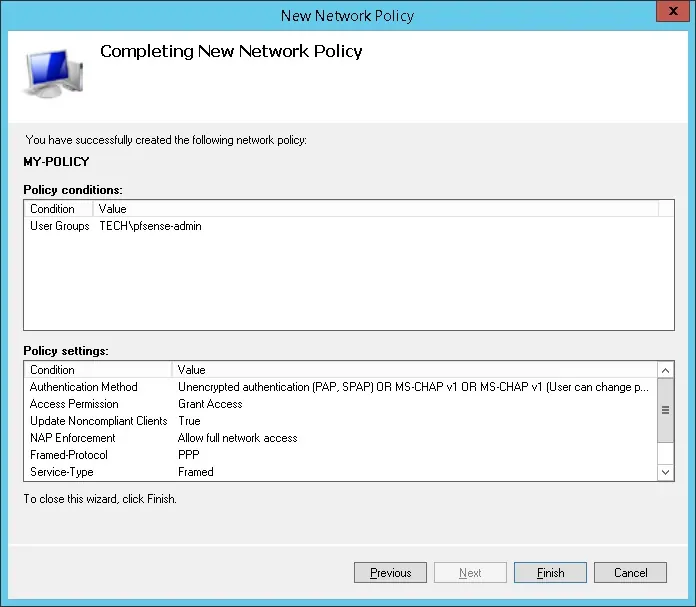

Теперь вам нужно создать политику сети, чтобы позволить аутентификацию.

Нажмите на папку «Сетевые политики» и выберите новый вариант.

Введите имя в сетевой политики и нажмите на кнопку Next.

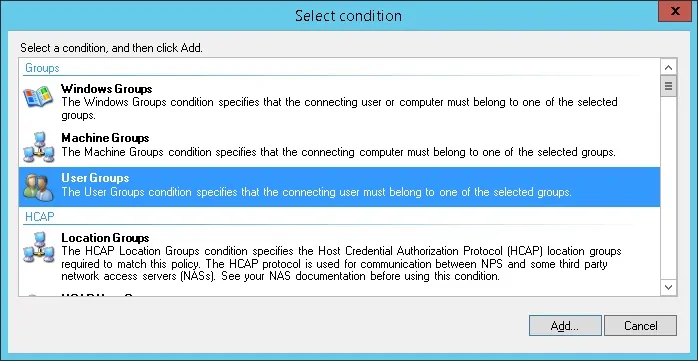

Нажмите на кнопку «Добавить условие».

Мы разрешим членам группы PFSENSE-ADMIN аутентификировать.

Выберите опцию группы пользователей и нажмите на кнопку Добавить.

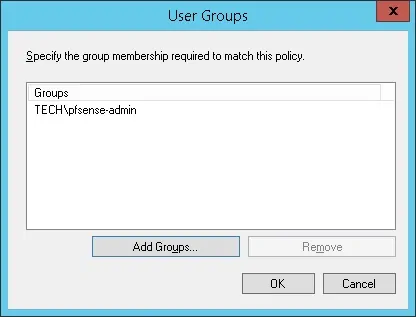

Нажмите на кнопку Добавить группы и найти группу PFSENSE-ADMIN.

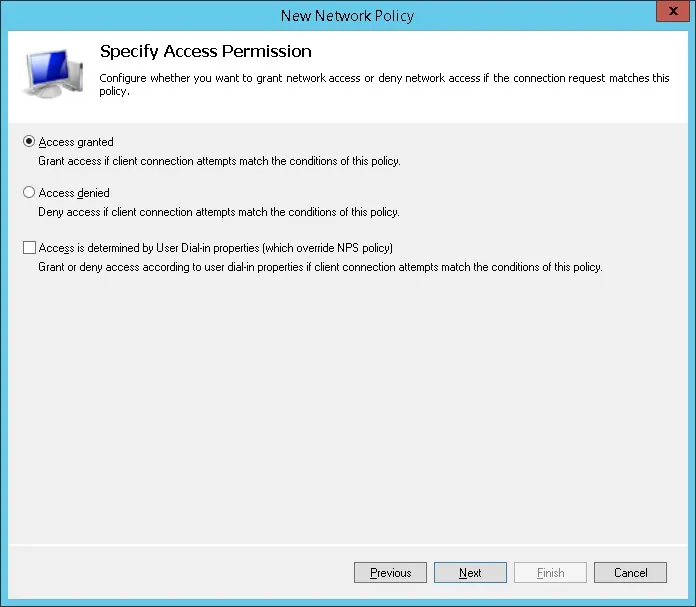

Выберите предоставленную опцию Доступа и нажмите на кнопку Next.

Это позволит членам группы PFSENSE-ADMIN проверить подлинность на сервере Radius.

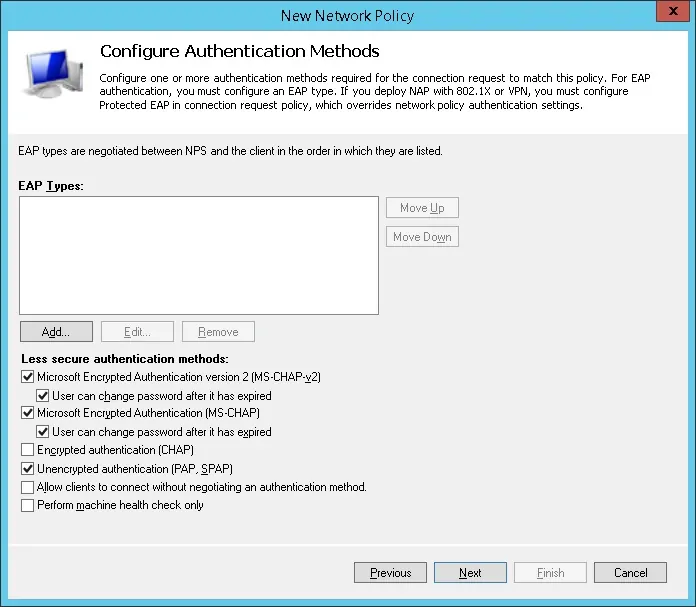

На экране «Методы аутентификации» выберите опцию Unencrypted authentication (PAP, SPAP).

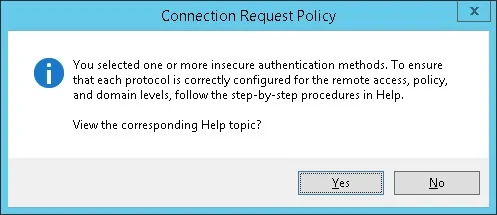

Если представлено следующее предупреждение, нажмите на кнопку «Нет».

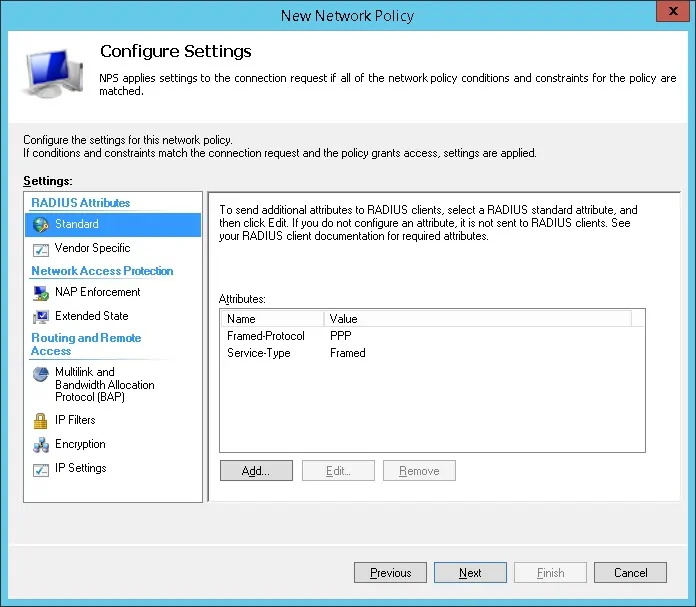

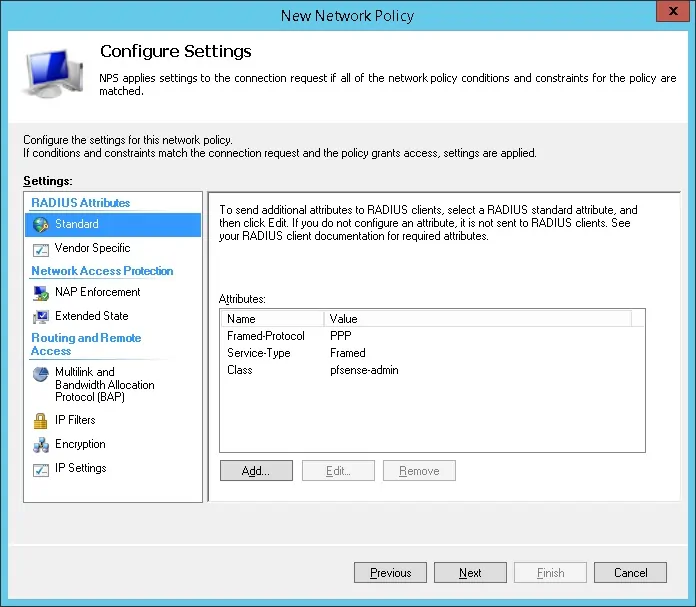

На экране конфигурации Radius выберите опцию атрибута Standard radius и нажмите на кнопку Добавить

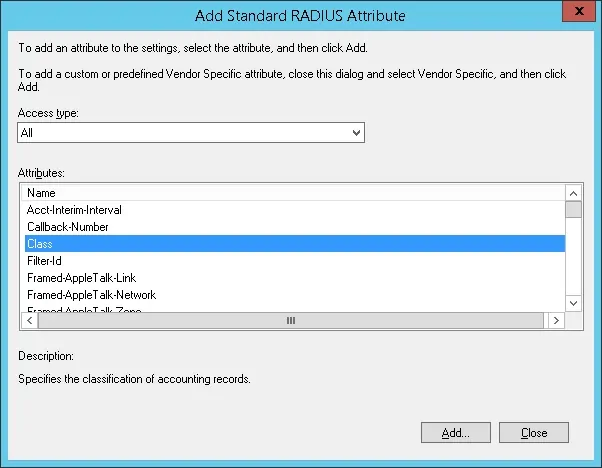

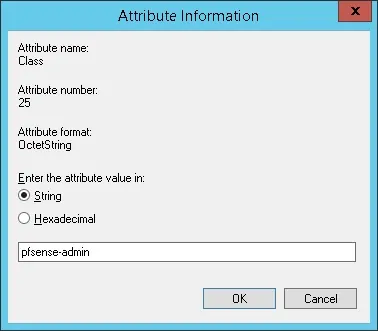

Выберите атрибут класса и нажмите на кнопку Добавить.

Выберите опцию String и введите десять имен группы Active, которую мы создали ранее.

В нашем примере мы создали группу Active Directory под названием PFSENSE-ADMIN.

Сервер NPS Radius передаст информацию о классе обратно в брандмауэр PFsense.

Брандмауэр Pfsense будет использовать информацию о классе для установки пользователя в качестве члена группы pfsense-admin.

Имейте в виду, что группа pfsense-admin должна существовать в активном каталоге, а также в брандмауэре Pfsense.

Проверьте резюме конфигурации сервера Radius и нажмите на кнопку Finish.

Поздравляю! Вы закончили конфигурацию сервера Radius.

PFSense - PFSense Радиус аутентификации на активный каталог

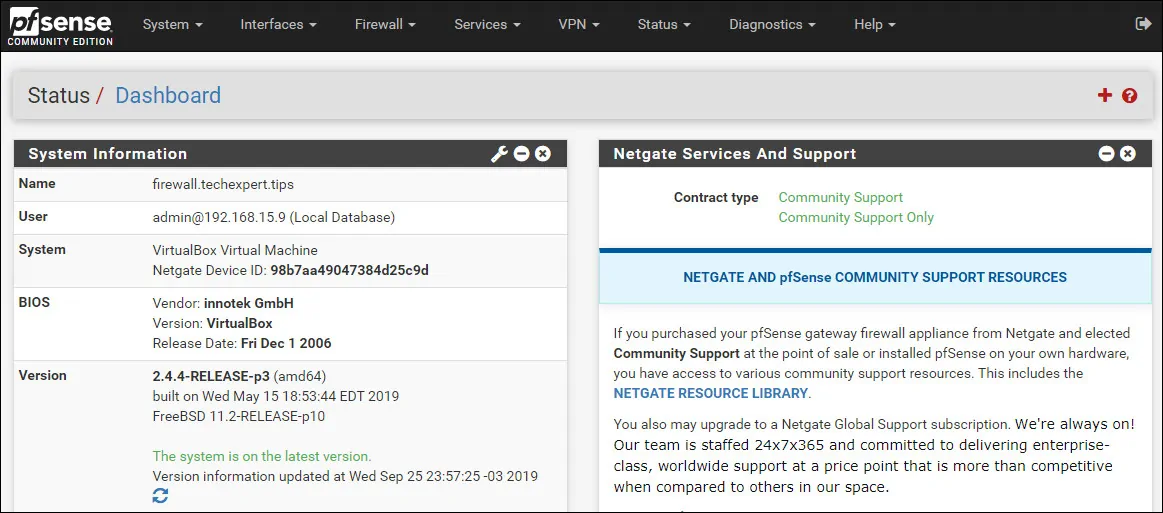

Откройте программное обеспечение для браузера, введите IP-адрес брандмауэра Pfsense и получите доступ к веб-интерфейсу.

В нашем примере в браузер был введен следующий URL::

- https://192.168.15.11

Веб-интерфейс Pfsense должен быть представлен.

На оперативном экране введите информацию о входе в систему Pfsense Default Password.

• Username: admin

Пароль: pfsense

После успешного входа, вы будете отправлены в панель мониторинга Pfsense.

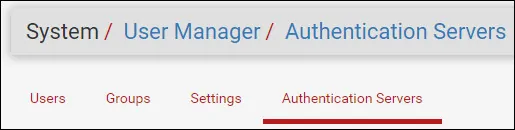

Получите доступ к меню Системы Pfsense и выберите опцию менеджера пользователя.

На экране менеджера пользователя получите доступ к вкладке серверов аутентификации и нажмите на кнопку Добавить.

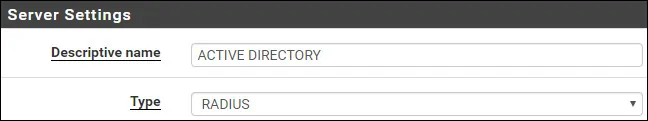

В области настроек Сервера выполните следующую конфигурацию:

Описание названия: ACTIVE DIRECTORY

Тип: RADIUS

В области настроек сервера RADIUS выполняйте следующую конфигурацию:

Протокол - PAP

- Хостимя или IP-адрес - 192.168.15.10

Общий секрет - Радиус Клиент поделился секретом (kamisama123)

Предлагаемые услуги - Аутентификация и бухгалтерский учет

- Порт аутентификации - 1812

- Актонтинг Порт - 1813

- Тайм-аут аутатификации - 5

Необходимо изменить IP-адрес сервера Radius.

Вам нужно изменить общий секрет, чтобы отразить ваш клиент Радиус поделился секретом.

Нажмите на кнопку Сохранить, чтобы закончить конфигурацию.

В нашем примере мы настроили проверку подлинности сервера Radius на брандмауэре PFSense.

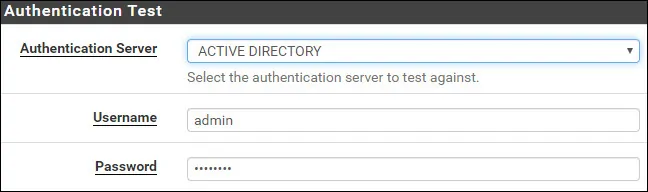

PFSense Радиус - Тестирование активной аутентификации каталога

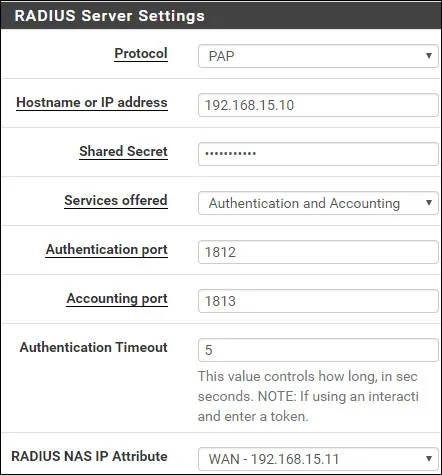

Получите доступ к меню Pfsense Diagnostics и выберите опцию аутентификации.

Выберите сервер аутентификации Active каталога.

Введите имя пользователя Admin, его пароль и нажмите на кнопку Test.

Если тест удался, вы должны увидеть следующее сообщение.

Поздравляю! Ваша аутентификация сервера PFsense Radius в Active Directory была успешно настроена.

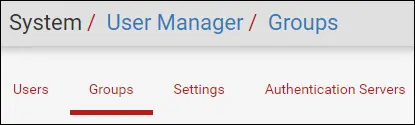

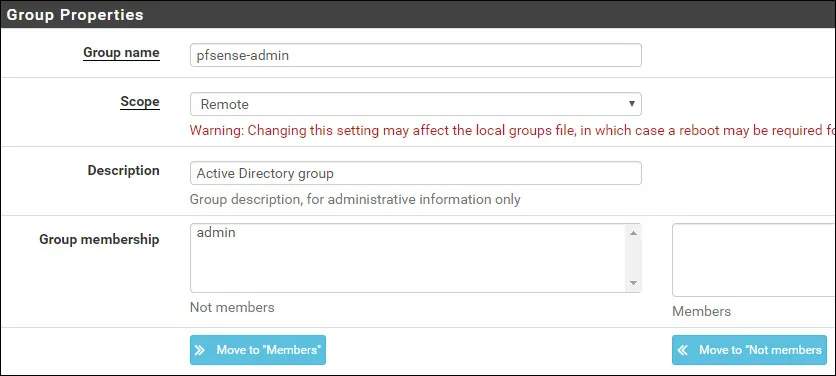

PFSense - Разрешение группы активного каталога

Получите доступ к меню Системы Pfsense и выберите опцию менеджера пользователя.

На экране менеджера пользователя получите доступ к вкладке Группы и нажмите на кнопку Добавить.

На экране создания группы выполните следующую конфигурацию:

Название группы - pfsense-админ

Область действия - Удаленный

Описание - Группа активного каталога

Нажмите на кнопку Сохранить, вы будете отправлены обратно на экран конфигурации группы.

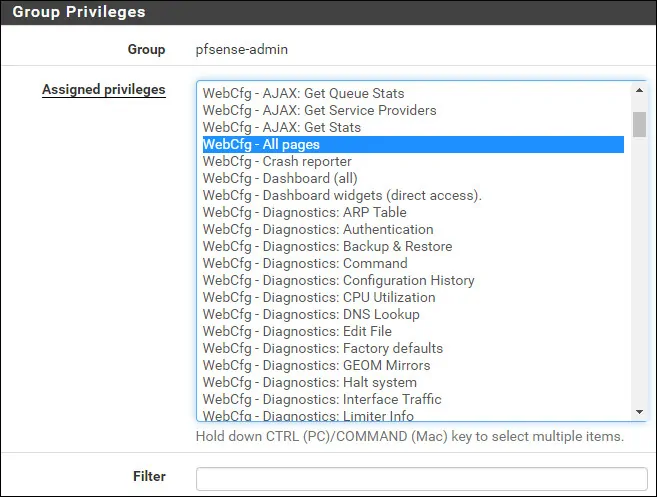

Теперь вам нужно отсеить разрешения группы pfsense-admin.

На свойствах группы pfsense-admin найдите область Назначенных Привилегий и нажмите на кнопку Добавить.

В области привилегий группы выполните следующую конфигурацию:

Назначенные привилегии - WebCfg - Все страницы

Нажмите на кнопку Сохранить, чтобы закончить конфигурацию.

PFSense - Включить активную аутентификацию каталога

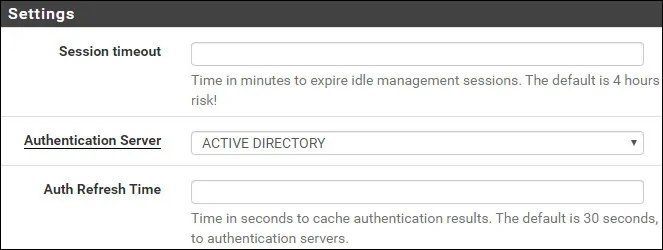

Получите доступ к меню Системы Pfsense и выберите опцию менеджера пользователя.

На экране менеджера пользователя получите доступ к вкладке «Настройки».

На экране «Настройки» выберите сервер аутентификации Active.

Нажмите на кнопку Сохранить и тест.

После завершения конфигурации следует выйти из веб-интерфейса Pfsense.

Попробуйте войти с помощью пользователя админ и пароля из базы данных Active Directory.

На экране входа используйте пользователя-админ и пароль из базы данных Active Directory.

• Username: admin

Пароль: Введите пароль Active.

Поздравляю! Вы настроили проверку подлинности PFSense для использования базы данных Active Directory.