Wilt u weten hoe u PFsense LDAP-verificatie configureert in Active Directory? In deze zelfstudie laten we u zien hoe u PFSense-gebruikers kunt verifiëren met behulp van de Active Directory-database van Microsoft Windows en het LDAP-protocol.

• Pfsense 2.4.4-p3

PFsense Gerelateerde Tutorial:

Op deze pagina bieden we snelle toegang tot een lijst met tutorials met betrekking tot pfSense.

Zelfstudie Windows - Firewall voor domeincontrollers

Ten eerste moeten we een firewallregel maken op de Windows-domeincontroller.

Met deze firewallregel kan de Pfsense-server de Active directory-database opvragen.

Open op de domeincontroller de toepassing met de naam Windows Firewall met Geavanceerde beveiliging

Maak een nieuwe inkomende firewallregel.

Selecteer de optie POORT.

Selecteer de optie TCP.

Selecteer de optie Specifieke lokale poorten.

Voer de TCP-poort 389 in.

Selecteer de optie Verbinding toestaan.

Controleer de optie DOMEIN.

Controleer de optie PRIVÉ.

Controleer de optie OPENBAAR.

Voer een beschrijving in bij de firewallregel.

Gefeliciteerd, je hebt de vereiste firewallregel gemaakt.

Met deze regel kan Pfsense de Active directory-database opvragen.

Zelfstudie Windows - Domeinaccount maken

Vervolgens moeten we ten minste 2 accounts maken in de Active directory-database.

Het ADMIN-account wordt gebruikt om in te loggen op de Pfsense webinterface.

Het BIND-account wordt gebruikt om de Active Directory-database op te vragen.

Open op de domeincontroller de toepassing met de naam: Active Directory Users and Computers

Maak een nieuw account in de container Gebruikers.

Een nieuw account met de naam: beheerder maken

Wachtwoord geconfigureerd voor de ADMIN-gebruiker: 123qwe..

Dit account wordt gebruikt om te verifiëren als beheerder op de Pfsense-webinterface.

Een nieuw account met de naam: binden

Wachtwoord geconfigureerd voor de BIND-gebruiker: 123qwe..

Dit account wordt gebruikt om de wachtwoorden op te vragen die zijn opgeslagen in de Active Directory-database.

Gefeliciteerd, je hebt de vereiste Active Directory-accounts gemaakt.

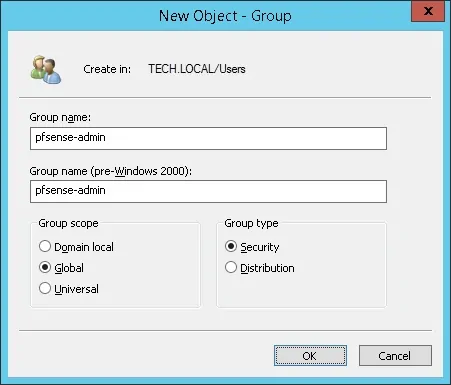

Zelfstudie Windows - Domeingroep maken

Vervolgens moeten we ten minste 1 groep maken in de Active directory-database.

Open op de domeincontroller de toepassing met de naam: Active Directory Users and Computers

Maak een nieuwe groep in de container Gebruikers.

Een nieuwe groep met de naam: pfsense-admin maken

Leden van deze groep hebben de beheerdersmachtiging op de PFsense-webinterface.

Belangrijk! Voeg de beheerdersgebruiker toe als lid van de pfsense-beheergroep.

Gefeliciteerd, u hebt de vereiste Active Directory-groep gemaakt.

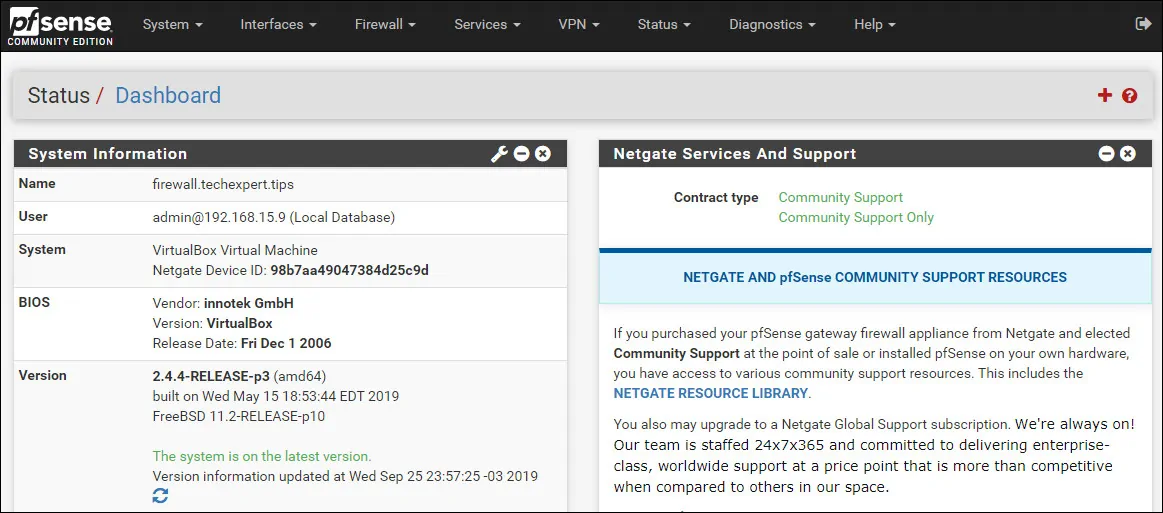

PFSense - LDAP-verificatie in Active Directory

Open een browsersoftware, voer het IP-adres van uw Pfsense-firewall in en krijg toegang tot de webinterface.

In ons voorbeeld is de volgende URL ingevoerd in de browser:

• https://192.168.15.11

De Pfsense webinterface moet worden gepresenteerd.

Voer op het promptscherm de inloggegevens van Pfsense Standaardwachtwoord in.

• Username: admin

• Wachtwoord: pfsense

Na een succesvolle login wordt u naar het Pfsense Dashboard gestuurd.

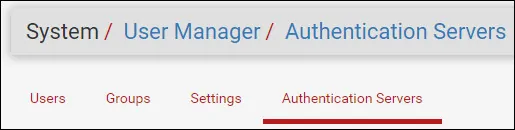

Toegang tot het menu Pfsense-systeem en selecteer de optie Gebruikersbeheer.

Ga op het scherm Gebruikersbeheer naar het tabblad Verificatieservers en klik op de knop Toevoegen.

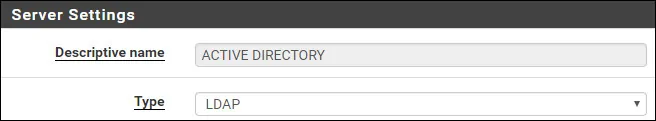

Voer op het gebied Serverinstellingen de volgende configuratie uit:

• Beschrijvingsnaam: ACTIVE DIRECTORY

• Type: LDAP

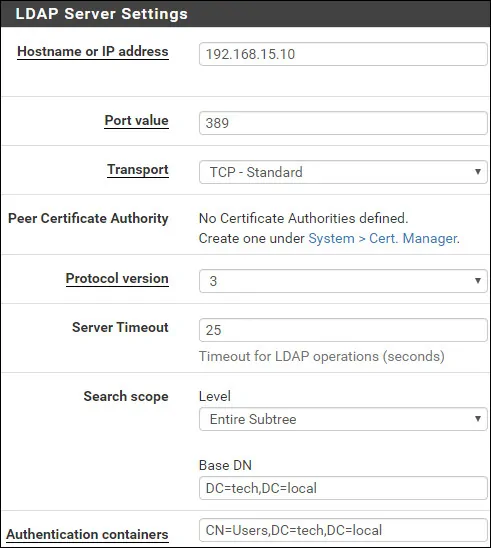

Voer op het gebied van LDAP-serverinstellingen de volgende configuratie uit:

• Hostname of IP-adres - 192.168.15.10

• Poortwaarde - 389

• Transport - TCP - Standaard

• Protocolversie - 3

• Server time-out - 25

• Zoekbereik - Hele substructuur

• Base DN - dc=tech,dc=local

• Authenticatie containers - CN=Users, DC=tech, DC=local

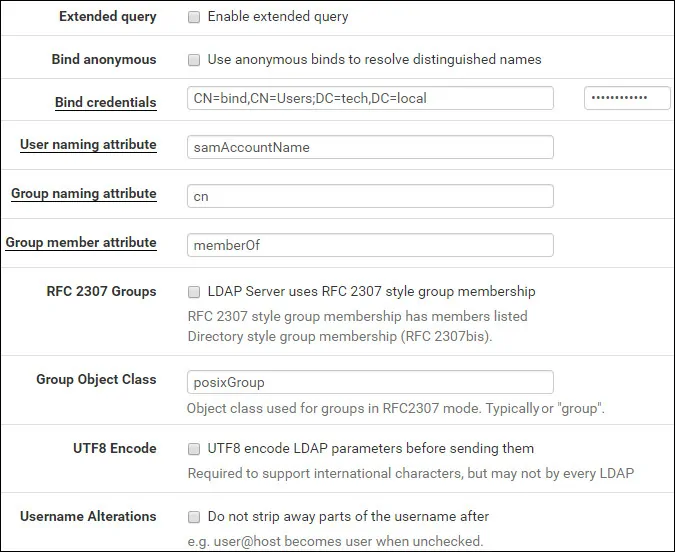

• Uitgebreide query - Uitgeschakeld

• Bind anoniem - Uitgeschakeld

• Bind referenties - CN=bind,CN=Users,DC=tech, DC=local

• Bind referenties Wachtwoord - Wachtwoord van het BIND-gebruikersaccount

• Eerste sjabloon - Microsoft AD

• Kenmerk gebruikersnaam - samAccountName

• Kenmerk groepsnaamgeving - cn

• Groepslid attribuut - lidOf

• RFC 2307 Groepen - Uitgeschakeld

• Groepsobjectklasse - posixGroep

• UTF8-code - Uitgeschakeld

• Wijzigingen in gebruikersnaam - Uitgeschakeld

U moet het IP-adres wijzigen in uw domeincontroller IP.

U moet de domeininformatie wijzigen om uw netwerkomgeving weer te geven.

U moet de bindingsreferenties wijzigen om uw netwerkomgeving weer te geven.

Klik op de knop Opslaan om de configuratie te voltooien.

In ons voorbeeld hebben we de Ldap-serververificatie geconfigureerd op de PFSense firewal.

PFSense - De Active Directory-verificatie testen

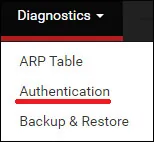

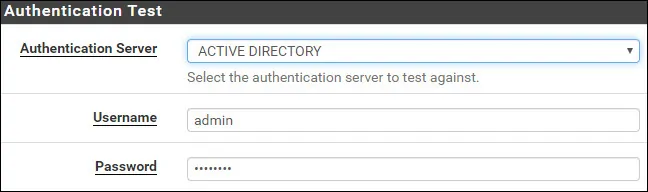

Toegang tot het menu Pfsense Diagnostics en selecteer de optie Verificatie.

Selecteer de Active directory-verificatieserver.

Voer de gebruikersnaam van de beheerder, het wachtwoord in en klik op de knop Testen.

Als uw test slaagt, ziet u het volgende bericht.

Gefeliciteerd! Uw PFsense LDAP-serververificatie in Active Directory is eenvoudig geconfigureerd.

PFSense - Machtigingen voor Active Directory Group

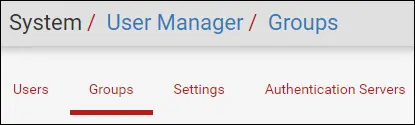

Toegang tot het menu Pfsense-systeem en selecteer de optie Gebruikersbeheer.

Ga op het scherm Gebruikersbeheer naar het tabblad Groepen en klik op de knop Toevoegen.

Voer op het scherm Groeperen de volgende configuratie uit:

• Groepsnaam - pfsense-admin

• Scope - Remote

• Beschrijving - Active Directory-groep

Klik op de knop Opslaan, u wordt teruggestuurd naar het configuratiescherm van de groep.

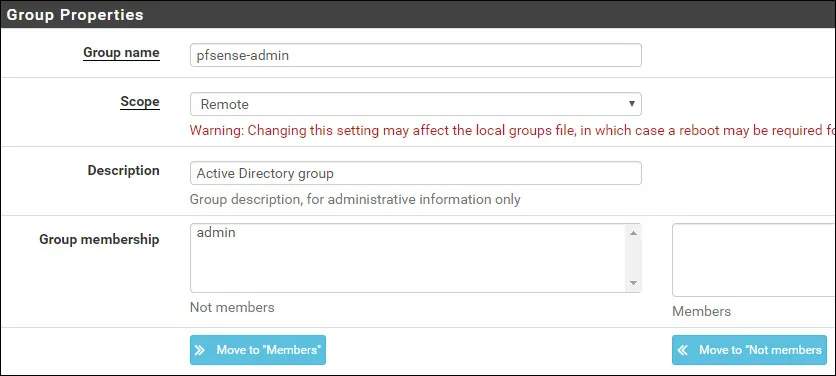

Nu moet u de machtigingen van de pfsense-admin-groep bewerken.

Zoek in de eigenschappen van de pfsense-beheergroep het gebied Toegewezen bevoegdheden en klik op de knop Toevoegen.

Voer in het gebied Groepsbevoegdheden de volgende configuratie uit:

• Toegewezen bevoegdheden - WebCfg - Alle pagina's

Klik op de knop Opslaan om de configuratie te voltooien.

PFSense - De Active Directory-verificatie inschakelen

Toegang tot het menu Pfsense-systeem en selecteer de optie Gebruikersbeheer.

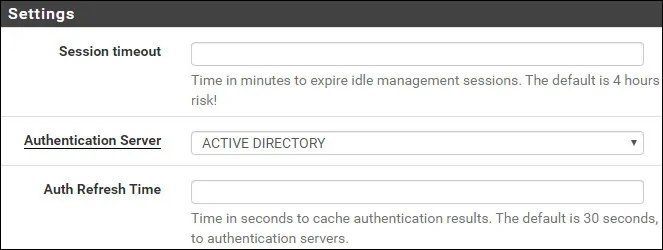

Ga op het scherm Gebruikersbeheer naar het tabblad Instellingen.

Selecteer in het scherm Instellingen de active directory-verificatieserver.

Klik op de knop Opslaan en testen.

Na het beëindigen van uw configuratie, moet u zich afmelden bij de Pfsense webinterface.

Probeer in te loggen met de beheerdersgebruiker en het wachtwoord uit de Active Directory-database.

Gebruik op het inlogscherm de beheerdersgebruiker en het wachtwoord uit de Active Directory-database.

• Gebruikersnaam: Beheerder

• Wachtwoord: Voer het active directory-wachtwoord in.

Gefeliciteerd! U hebt de PFSense-verificatie geconfigureerd om de Active Directory-database te gebruiken.