您想学习如何在活动目录上配置 PFsense LDAP 认证吗? 在此教程中,我们将向您展示如何使用微软 Windows 和 LDAP 协议中的活动目录数据库对 PFSense 用户进行身份验证。

• Pfsense 2.4.4-p3

PFsense 相关教程:

在此页面上,我们提供快速访问与 pfSense 相关的教程列表。

教程窗口 - 域控制器防火墙

首先,我们需要在 Windows 域控制器上创建防火墙规则。

此防火墙规则将允许 Pfsense 服务器查询活动目录数据库。

在域控制器上,使用高级安全性打开名为 Windows 防火墙的应用程序

创建新的入站防火墙规则。

选择"端口"选项。

选择 TCP 选项。

选择"特定本地端口"选项。

输入 TCP 端口 389。

选择"允许连接"选项。

选中"域"选项。

选中"私人"选项。

选中"公共"选项。

输入防火墙规则的说明。

恭喜您,您已创建了所需的防火墙规则。

此规则将允许 Pfsense 查询活动目录数据库。

教程窗口 - 域帐户创建

接下来,我们需要在 Active 目录数据库上创建至少 2 个帐户。

ADMIN 帐户将用于登录 Pfsense Web 界面。

BIND 帐户将用于查询活动目录数据库。

在域控制器上,打开名为:活动目录用户和计算机的应用程序

在"用户"容器内创建新帐户。

创建新帐户命名为:管理员

密码配置为 ADMIN 用户: 123qwe.

此帐户将用于在 Pfsense Web 界面上作为管理员进行身份验证。

创建新帐户名为:绑定

密码配置为 BIND 用户:123qwe.

此帐户将用于查询 Active Directory 数据库上存储的密码。

恭喜您,您已经创建了所需的活动目录帐户。

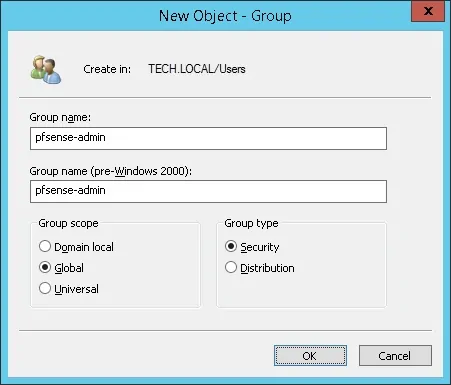

教程窗口 - 域组创建

接下来,我们需要在 Active 目录数据库上创建至少一个组。

在域控制器上,打开名为:活动目录用户和计算机的应用程序

在"用户"容器内创建新组。

创建新的组名为:pfsense-admin

此组的成员将在 PFsense Web 界面上具有管理员权限。

重要! 将管理员用户添加为 pfsense-admin 组的成员。

恭喜您,您已创建了所需的活动目录组。

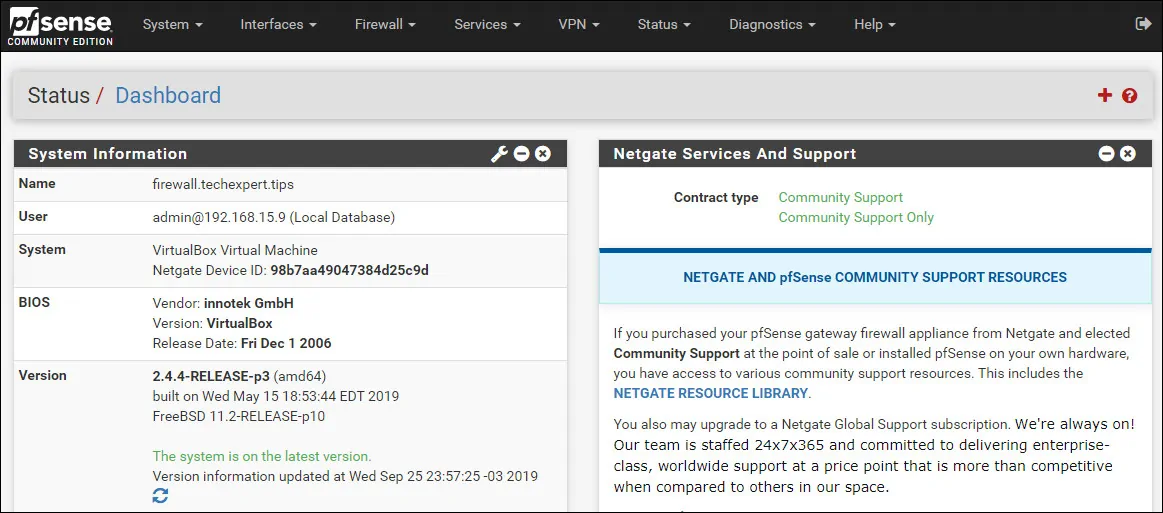

PFSense - 活动目录上的 LDAP 认证

打开浏览器软件,输入 Pfsense 防火墙的 IP 地址并访问 Web 界面。

在我们的示例中,浏览器中输入了以下 URL:

• https://192.168.15.11

应提供 Pfsense Web 界面。

在提示屏幕上,输入 Pfsense 默认密码登录信息。

• Username: admin

• 密码: pfsense

成功登录后,您将被发送到 Pfsense 仪表板。

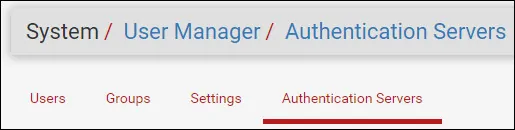

访问 Pfsense 系统菜单并选择"用户管理器"选项。

在"用户管理器"屏幕上,访问"身份验证服务器"选项卡并单击"添加"按钮。

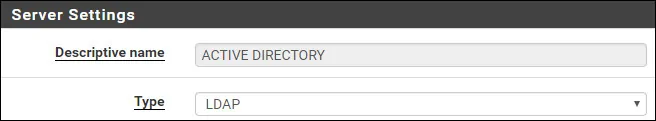

在"服务器"设置区域上,执行以下配置:

• 描述名称:活动目录

• 类型:LDAP

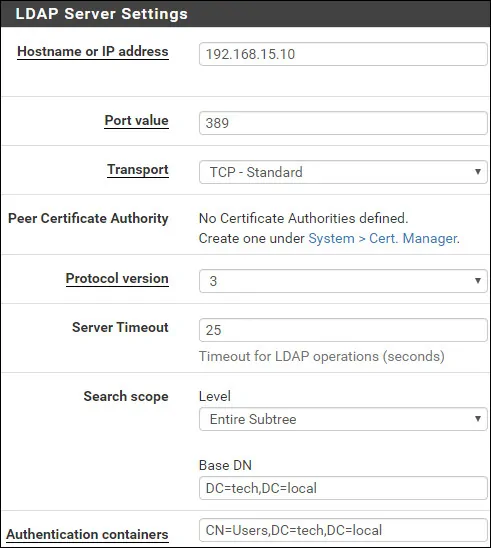

在 LDAP 服务器设置区域上,执行以下配置:

• 主机名或 IP 地址 - 192.168.15.10

• 端口值 - 389

• 运输 - TCP - 标准

• 协议版本 - 3

• 服务器超时 - 25

• 搜索范围 - 整个子树

• 基本 DN - 直流技术,直流=本地

• 身份验证容器 - CN_用户、DC_技术、DC_本地

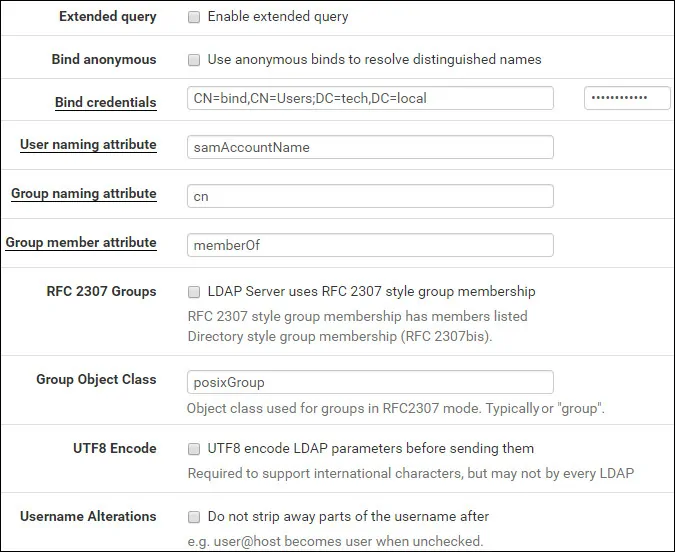

• 扩展查询 - 已禁用

• 匿名绑定 - 已禁用

• 绑定凭据 - CN_绑定,CN_用户,DC_技术,DC=本地

• 绑定凭据密码 - BIND 用户帐户的密码

• 初始模板 - 微软 AD

• 用户命名属性 - samAccountName

• 组命名属性 - cn

• 组成员属性 - 成员

• RFC 2307 组 - 已禁用

• 组对象类 - poixGroup

• UTF8 编码 - 已禁用

• 用户名更改 - 已禁用

您需要将 IP 地址更改为域控制器 IP。

您需要更改域信息以反映网络环境。

您需要更改绑定凭据以反映网络环境。

单击"保存"按钮以完成配置。

在我们的示例中,我们在 PFSense firewal 上配置了 Ldap 服务器身份验证。

PF感 - 测试活动目录认证

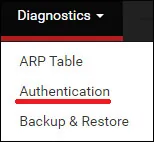

访问 Pfsense 诊断菜单并选择"身份验证"选项。

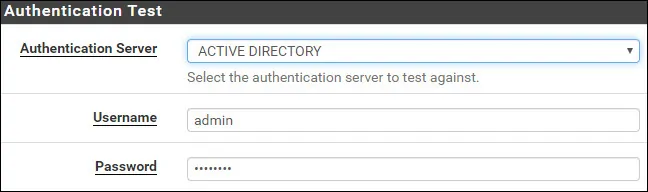

选择活动目录身份验证服务器。

输入管理员用户名及其密码,然后单击"测试"按钮。

如果测试成功,您应该会看到以下消息。

祝贺! 在活动目录上,您的 PFsense LDAP 服务器身份验证经过了精心配置。

PFSense - 活动目录组权限

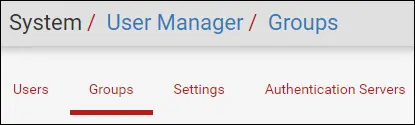

访问 Pfsense 系统菜单并选择"用户管理器"选项。

在"用户管理器"屏幕上,访问"组"选项卡并单击"添加"按钮。

在"组创建"屏幕上,执行以下配置:

• 组名称 - pfsense 管理员

• 范围 - 远程

• 描述 - 活动目录组

单击"保存"按钮,您将被发送回组配置屏幕。

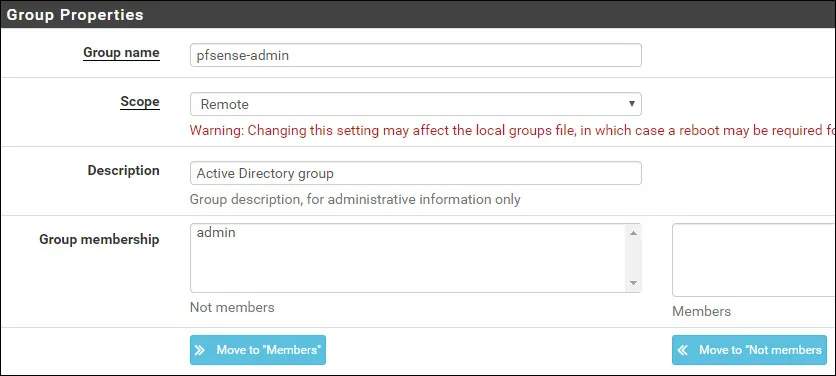

现在,您需要编辑 pfsense 管理组的权限。

在 pfsense-admin 组属性上,找到"已分配的权限"区域,然后单击"添加"按钮。

在"组特权"区域上,执行以下配置:

• 分配的权限 - WebCfg - 所有页面

单击"保存"按钮以完成配置。

PFSense - 启用活动目录认证

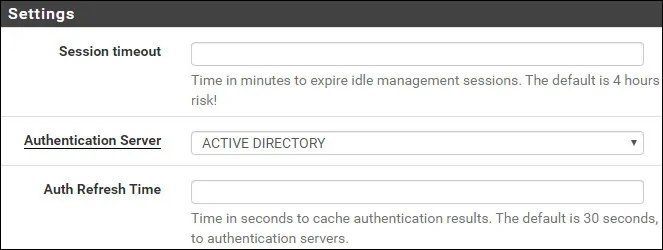

访问 Pfsense 系统菜单并选择"用户管理器"选项。

在"用户管理器"屏幕上,访问"设置"选项卡。

在"设置"屏幕上,选择"活动目录身份验证服务器"。

单击"保存和测试"按钮。

完成配置后,应注销 Pfsense Web 界面。

尝试使用管理员用户和活动目录数据库中的密码登录。

在登录屏幕上,使用管理员用户和来自 Active Directory 数据库的密码。

• 用户名:管理员

• 密码:输入活动目录密码。

祝贺! 已将 PFSense 身份验证配置为使用活动目录数据库。