Хотите узнать, как настроить аутентификацию Grafana LDAP в Active Directory? В этом уроке мы покажем вам, как аутентифицировать пользователей Grafana, используя Active Directory базы данных Microsoft Windows и протокол LDAP.

• Ubuntu 18.04

• Ubuntu 19.04

• Графана 6.0.2

Что такое Графана?

Grafana - это платформа с открытым исходным кодом для мониторинга, анализа и визуализации данных, которая поставляется с веб-сервером, позволяющим получать к нему доступ из любого места.

В веб-интерфейсе пользователи могут создавать информационные панели Grafana с панелями для представления метрик с течением времени.

Учебник Grafana:

На этой странице мы предлагаем быстрый доступ к списку уроков Grafana.

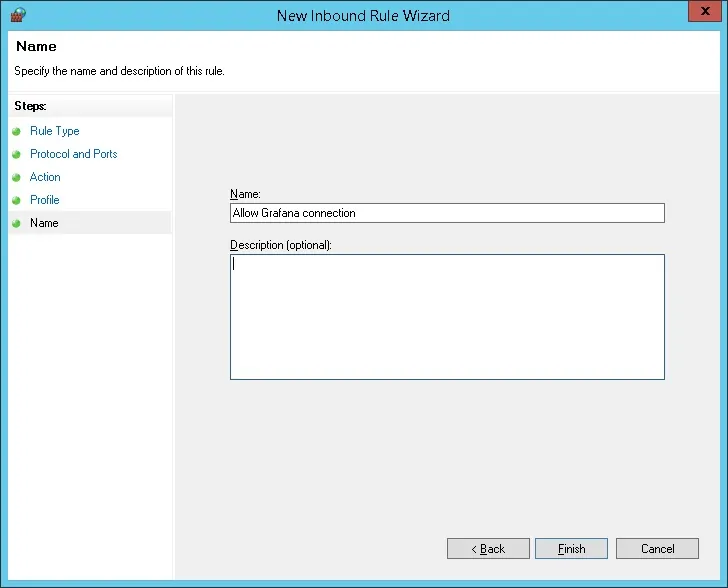

Учебник - Брандмауэр Windows Domain Controller

Во-первых, нам нужно создать правило брандмауэра на контроллере домена Windows.

Это правило брандмауэра позволит серверу Grafana запрашивать базу данных Active Directory.

На контроллере домена откройте приложение с именем Брандмауэр Windows в режиме повышенной безопасности.

Создайте новое правило для входящего брандмауэра.

Выберите опцию ПОРТ.

Выберите опцию TCP.

Выберите опцию Определенные локальные порты.

Введите порт TCP 389.

Выберите опцию Разрешить соединение.

Проверьте опцию ДОМЕН.

Проверьте частную опцию.

Проверьте опцию PUBLIC.

Введите описание правила брандмауэра.

Поздравляем, вы создали необходимое правило брандмауэра.

Это правило позволит Grafana запрашивать базу данных Active Directory.

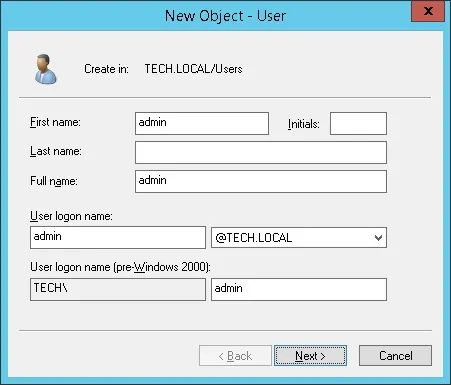

Учебник - Создание учетной записи домена Windows

Далее нам нужно создать как минимум 2 учетные записи в базе данных Active Directory.

Учетная запись ADMIN будет использоваться для входа в веб-интерфейс Grafana.

Учетная запись GRAFANA будет использоваться для запроса базы данных Active Directory.

На контроллере домена откройте приложение с именем: Active Directory - пользователи и компьютеры.

Создайте новую учетную запись внутри контейнера Users.

Создайте новый аккаунт с именем: admin

Пароль настроен для пользователя Admin: 123qwe ..

Эта учетная запись будет использоваться для аутентификации в качестве администратора в веб-интерфейсе Grafana.

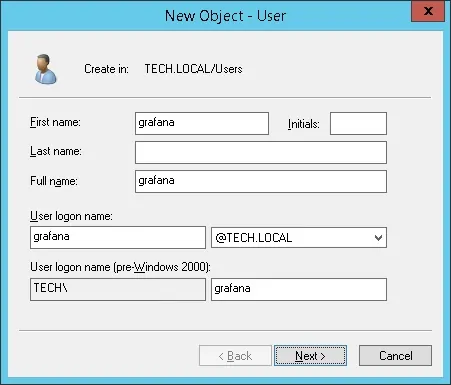

Создайте новый аккаунт с именем: grafana

Пароль настроен для пользователя grafana: kamisama123 @

Эта учетная запись будет использоваться для запроса паролей, хранящихся в базе данных Active Directory.

Поздравляем, вы создали необходимые учетные записи Active Directory.

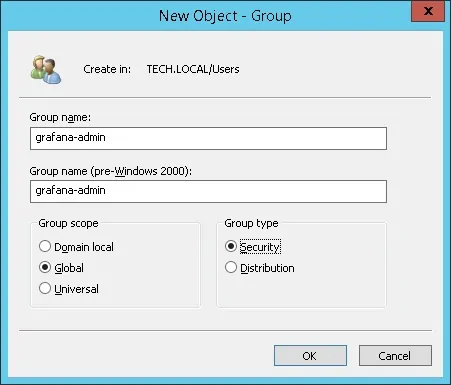

Учебник - Создание доменной группы Windows

Далее нам нужно создать как минимум 3 группы в базе данных Active Directory.

На контроллере домена откройте приложение с именем: Active Directory - пользователи и компьютеры.

Создайте новую группу внутри контейнера Users.

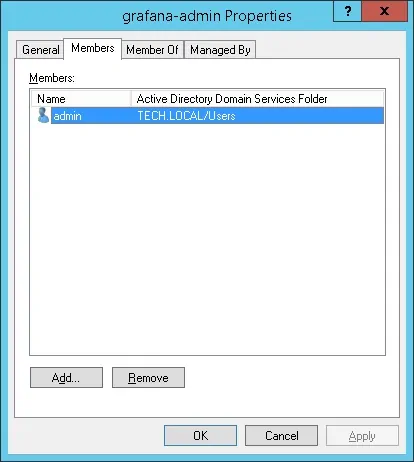

Создайте новую группу с именем: grafana-admin

Члены этой группы будут иметь разрешение администратора на веб-интерфейсе Grafana.

Важный! Добавьте пользователя с правами администратора в группу grafana-admin.

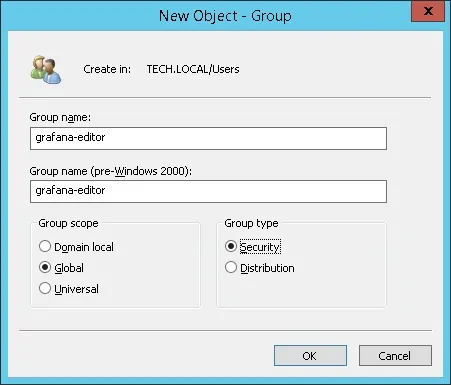

Создайте новую группу с именем: grafana-editor

Члены этой группы будут иметь разрешение редактора в веб-интерфейсе Grafana.

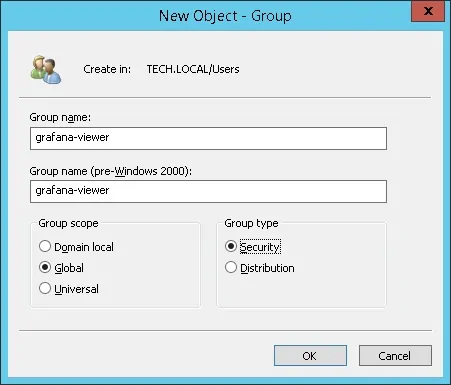

Создайте новую группу с именем: grafana-viewer

Члены этой группы будут иметь разрешение на просмотр веб-интерфейса Grafana.

Поздравляем, вы создали необходимые группы Active Directory.

Учебное пособие - Аутентификация Grafana LDAP в Active Directory

Теперь нам нужно настроить сервер Grafana для аутентификации в базе данных активного каталога.

Найдите и отредактируйте файл ldap.toml.

# locate ldap.toml

# vi /etc/grafana/ldap.toml

Вот оригинальный файл конфигурации ldap.toml, установленный пакетом Grafana.

Вот новый файл с нашей конфигурацией.

Вам нужно изменить IP-адрес на IP-адрес вашего контроллера домена.

Вам необходимо изменить информацию о домене, чтобы она отражала вашу сетевую среду.

Найдите и отредактируйте файл grafana.ini

# locate grafana.ini

# vi /etc/grafana/grafana.ini

Раскомментируйте и включите раздел аутентификации Grafana LDAP.

Вот оригинальный раздел аутентификации LDAP.

Вот новый раздел аутентификации LDAP.

Перезапустите сервис Grafana.

# /etc/init.d/grafana-server restart

Теперь вы можете проверить подлинность Grafana LDAP Active Directory.

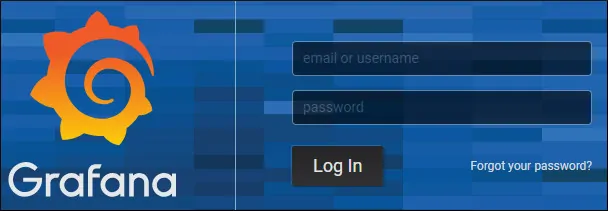

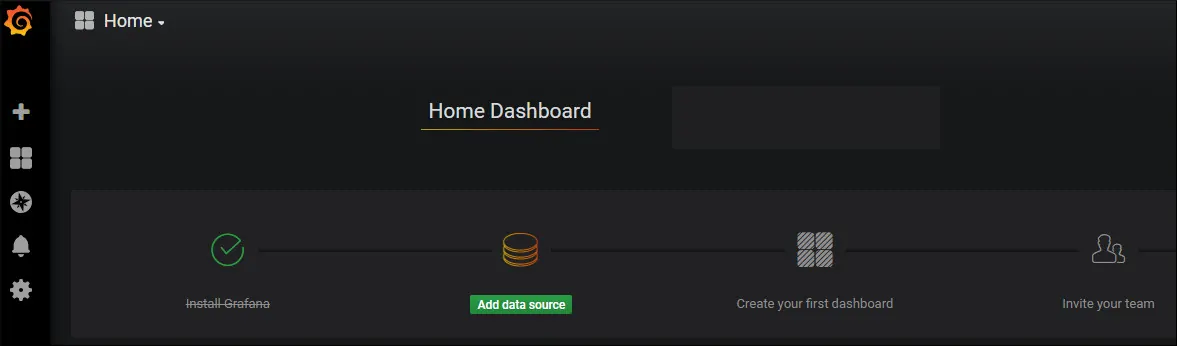

Grafana Dashboard Войти

Откройте браузер и введите IP-адрес вашего сервера плюс: 3000.

В нашем примере в браузере был введен следующий URL:

• http://34.216.84.149:3000

Веб-интерфейс Grafana должен быть представлен.

На экране входа в систему используйте пользователя Admin и пароль от базы данных Active Directory.

• Имя пользователя: admin

• Пароль: введите пароль Active Directory.

После успешного входа в систему будет отображаться панель управления Grafana.

Поздравляем! Вы настроили аутентификацию Grafana в Active Directory с использованием LDAP.