هل ترغب في معرفة كيفية تصفية سجلات أحداث Windows باستخدام Powershell للعثور على من قام بتغيير كلمة مرور المستخدم على المجال؟ في هذا البرنامج التعليمي ، سنوضح لك كيفية العثور على من قام بتغيير كلمة مرور حساب على Active Directory.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• نوافذ 2022

• Windows 10

• ويندوز 11

قائمة المعدات

هنا يمكنك العثور على قائمة المعدات المستخدمة لإنشاء هذا البرنامج التعليمي.

هذا الرابط سوف تظهر أيضا قائمة البرامج المستخدمة لإنشاء هذا البرنامج التعليمي.

البرنامج التعليمي ذات الصلة - PowerShell

في هذه الصفحة، ونحن نقدم الوصول السريع إلى قائمة من الدروس المتعلقة PowerShell.

البرنامج التعليمي Powershell - الذي غير كلمة مرور المستخدم في Active Directory

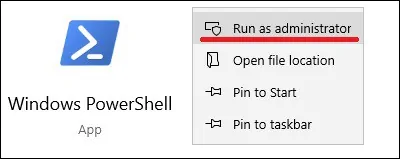

على وحدة تحكم المجال، بدء تشغيل سطر أوامر Powershell مرتفع.

سرد الأحداث المتعلقة بتغيير كلمة مرور المستخدم.

هنا هو إخراج الأمر.

عرض محتوى الأحداث المتعلقة بتغيير كلمات مرور المستخدمين.

هنا هو إخراج الأمر.

عرض محتوى رسالة الحدث فقط.

هنا هو إخراج الأمر.

ابحث عمن قام بتغيير كلمة مرور المستخدمين في آخر 30 يوما.

ابحث عن الأحداث المتعلقة بتغيير كلمات مرور المستخدمين في فترة زمنية محددة.

سرد الأحداث المتعلقة بتغيير كلمة المرور لحساب مستخدم معين.

في مثالنا، قمنا بالتصفية استنادا إلى محتوى رسالة الحدث.

يقوم هذا البرنامج النصي Powershell بتصفية الأشخاص الذين قاموا بتغيير كلمة مرور المستخدم.

هنا هو إخراج الأمر.

عندما يقوم مستخدم بتغيير كلمة المرور الخاصة به، يكون معرف الحدث الصحيح هو 4723.

تهانينا! يمكنك العثور على من قام بتغيير كلمة مرور مستخدم في Active Directory باستخدام Powershell.