Você gostaria de aprender como filtrar os registros de eventos do Windows usando o Powershell para descobrir quem alterou a senha do usuário no domínio? Neste tutorial, vamos mostrar como encontrar quem alterou a senha de uma conta no Active Directory.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 2022

• Windows 10

• Windows 11

Lista de equipamentos

Aqui você pode encontrar a lista de equipamentos usados para criar este tutorial.

Este link também mostrará a lista de software usada para criar este tutorial.

Tutorial relacionado - PowerShell

Nesta página, oferecemos acesso rápido a uma lista de tutoriais relacionados ao PowerShell.

Tutorial Powershell - Quem alterou a senha do usuário no Active Directory

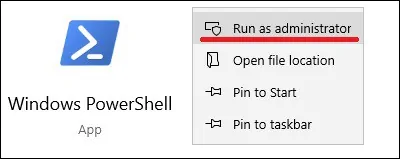

No controlador de domínio, inicie uma linha de comando Powershell elevada.

Liste eventos relacionados à alteração de uma senha de usuário.

Aqui está a saída do comando.

Exibir o conteúdo de eventos relacionados à alteração de senhas de usuário.

Aqui está a saída do comando.

Exibir apenas o conteúdo da mensagem do evento.

Aqui está a saída do comando.

Descubra quem mudou a senha dos usuários nos últimos 30 dias.

Procure eventos relacionados à alteração de senhas de usuário em um intervalo de tempo específico.

Liste eventos relacionados à alteração de senha de uma conta de usuário específica.

Em nosso exemplo, filtramos com base no conteúdo da mensagem de evento.

Este script Powershell filtra quem alterou a senha do usuário.

Aqui está a saída do comando.

Quando um usuário altera sua própria senha, o ID de evento correto é 4723.

Parabéns! Você pode encontrar quem alterou uma senha de usuário no Active Directory usando o Powershell.