Хотите узнать, как фильтровать журналы событий Windows с помощью Powershell, чтобы узнать, кто изменил пароль пользователя в домене? В этом уроке мы покажем вам, как узнать, кто изменил пароль учетной записи в Active Directory.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 2022

• Windows 10

• Окна 11

Список оборудования

Здесь вы можете найти список оборудования, используемого для создания этого учебника.

Эта ссылка будет также показать список программного обеспечения, используемого для создания этого учебника.

Похожий учебник - PowerShell

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с PowerShell.

Учебник Powershell - Кто изменил пароль пользователя в Active Directory

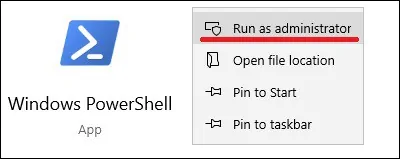

На контроллере домена запустите командную строку Powershell с повышенными привилегиями.

Перечислите события, связанные с изменением пароля пользователя.

Вот вывод команды.

Отображение содержимого событий, связанных со сменой паролей пользователей.

Вот вывод команды.

Отображение только содержимого сообщения о событии.

Вот вывод команды.

Узнайте, кто изменил пароли пользователей за последние 30 дней.

Поиск событий, связанных со сменой паролей пользователей за определенный промежуток времени.

Перечислите события, связанные со сменой пароля определенной учетной записи пользователя.

В нашем примере мы фильтровали на основе содержимого сообщения о событии.

Этот сценарий Powershell фильтрует тех, кто изменил пароль пользователя.

Вот вывод команды.

Когда пользователь меняет собственный пароль, правильным идентификатором события является 4723.

Поздравляю! Вы можете узнать, кто изменил пароль пользователя в Active Directory, с помощью Powershell.