Vuoi imparare a filtrare i registri eventi di Windows usando Powershell per trovare chi ha modificato la password dell'utente nel dominio? In questo tutorial, ti mostreremo come trovare chi ha cambiato la password di un account su Active Directory.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Finestre 2022

• Windows 10

• Windows 11

Elenco attrezzature

Qui puoi trovare l'elenco delle attrezzature utilizzate per creare questa esercitazione.

Questo link mostrerà anche l'elenco software utilizzato per creare questa esercitazione.

Esercitazione correlata - PowerShell

In questa pagina viene offerto un accesso rapido a un elenco di esercitazioni relative a PowerShell.

Esercitazione Powershell - Chi ha modificato la password utente in Active Directory

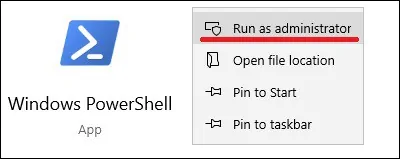

Nel controller di dominio avviare una riga di comando Powershell con privilegi elevati.

Elencare gli eventi correlati alla modifica di una password utente.

Ecco l'output del comando.

Visualizzare il contenuto degli eventi relativi alla modifica delle password utente.

Ecco l'output del comando.

Visualizzare solo il contenuto del messaggio di evento.

Ecco l'output del comando.

Scopri chi ha modificato la password degli utenti negli ultimi 30 giorni.

Cerca eventi relativi alla modifica delle password utente in un intervallo di tempo specifico.

Elencare gli eventi correlati alla modifica della password di un account utente specifico.

Nel nostro esempio, abbiamo filtrato in base al contenuto del messaggio di evento.

Questo script di Powershell filtra chi ha modificato la password utente.

Ecco l'output del comando.

Quando un utente modifica la propria password, l'ID evento corretto è 4723.

Congratulazioni! È possibile trovare chi ha modificato una password utente in Active Directory utilizzando Powershell.