क्या आप यह सीखना चाहेंगे कि डोमेन पर उपयोगकर्ता का पासवर्ड किसने बदला है, यह पता लगाने के लिए पावरशेल का उपयोग करके विंडोज इवेंट लॉग को कैसे फ़िल्टर किया जाए? इस ट्यूटोरियल में, हम आपको यह दिखाने जा रहे हैं कि सक्रिय निर्देशिका पर किसी खाते का पासवर्ड किसने बदला है, यह कैसे पता लगाया जाए।

• Windows 2012 R2

• Windows 2016

• Windows 2019

• विंडोज 2022

• Windows 10

• विंडोज 11

उपकरण सूची

यहां आप इस ट्यूटोरियल बनाने के लिए इस्तेमाल उपकरणों की सूची पा सकते हैं।

इस लिंक में इस ट्यूटोरियल को बनाने के लिए इस्तेमाल की जाने वाली सॉफ्टवेयर लिस्ट भी दिखाई देगी।

संबंधित ट्यूटोरियल - पावरशेल

इस पृष्ठ पर, हम पावरशेल से संबंधित ट्यूटोरियल की एक सूची तक त्वरित पहुंच प्रदान करते हैं।

ट्यूटोरियल Powershell - जो सक्रिय निर्देशिका में उपयोगकर्ता पासवर्ड बदल गया

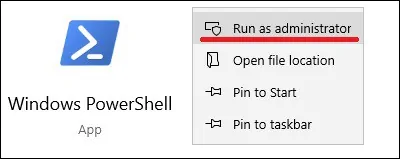

डोमेन नियंत्रक पर, एक उन्नत Powershell आदेश पंक्ति प्रारंभ करें।

उपयोगकर्ता पासवर्ड के परिवर्तन से संबंधित ईवेंट सूचीबद्ध करें.

यहां कमांड आउटपुट है।

उपयोगकर्ता पासवर्ड के परिवर्तन से संबंधित ईवेंट की सामग्री प्रदर्शित करें.

यहां कमांड आउटपुट है।

केवल ईवेंट संदेश की सामग्री प्रदर्शित करें.

यहां कमांड आउटपुट है।

पता लगाएं कि पिछले 30 दिनों में उपयोगकर्ताओं का पासवर्ड किसने बदला है।

एक विशिष्ट समय अंतराल में उपयोगकर्ता पासवर्ड के परिवर्तन से संबंधित ईवेंट्स के लिए खोजें।

किसी विशिष्ट उपयोगकर्ता खाते के पासवर्ड परिवर्तन से संबंधित ईवेंट सूचीबद्ध करें.

हमारे उदाहरण में, हमने ईवेंट संदेश सामग्री के आधार पर फ़िल्टर किया।

यह Powershell स्क्रिप्ट फ़िल्टर करता है जो उपयोगकर्ता पासवर्ड परिवर्तित करता है।

यहां कमांड आउटपुट है।

जब कोई उपयोगकर्ता अपना स्वयं का पासवर्ड बदलता है, तो सही इवेंट आईडी 4723 है।

बधाइयाँ! आप Powershell का उपयोग कर सक्रिय निर्देशिका में कोई उपयोगकर्ता पासवर्ड परिवर्तित किया है जो ढूँढने में सक्षम हैं।