Vil du lære hvordan du filtrerer Windows-hendelseslogger ved hjelp av Powershell for å finne hvem som endret brukerens passord på domenet? I denne opplæringen skal vi vise deg hvordan du finner hvem som endret passordet til en konto på Active Directory.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 2022

• Windows 10

• Windows 11

Liste over utstyr

Her finner du listen over utstyr som brukes til å lage denne opplæringen.

Denne koblingen vil også vise programvarelisten som brukes til å lage denne opplæringen.

Relatert opplæring - PowerShell

På denne siden tilbyr vi rask tilgang til en liste over tutorials knyttet til PowerShell.

Opplæring Powershell - Hvem endret brukerpassordet i Active Directory

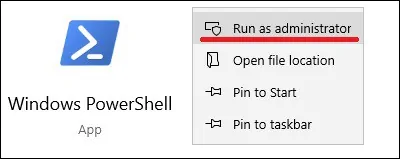

Start en forhøyet Powershell-kommandolinje på domenekontrolleren.

Liste hendelser relatert til endring av et brukerpassord.

Her er kommandoutdataene.

Vis innholdet i hendelser knyttet til endring av brukerpassord.

Her er kommandoutdataene.

Vis bare innholdet i hendelsesmeldingen.

Her er kommandoutdataene.

Finn hvem som har endret passordet til brukere i løpet av de siste 30 dagene.

Søk etter hendelser relatert til endring av brukerpassord i et bestemt tidsintervall.

Liste hendelser relatert til passordendringen for en spesifikk brukerkonto.

I vårt eksempel filtrerte vi basert på innholdet i hendelsesmeldingen.

Dette Powershell-skriptet filtrerer hvem som endret brukerpassordet.

Her er kommandoutdataene.

Når en bruker endrer sitt eget passord, er riktig hendelses-ID 4723.

Gratulerer! Du kan finne hvem som endret et brukerpassord i Active Directory ved å bruke Powershell.