Vill du lära dig hur du filtrerar Windows-händelseloggar med Powershell för att hitta vem som har ändrat användarens lösenord på domänen? I den här handledningen kommer vi att visa dig hur du hittar vem som ändrade lösenordet för ett konto i Active Directory.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• fönster 2022

• Windows 10

• Windows 11

Utrustning lista

Här kan du hitta listan över utrustning som används för att skapa denna tutorial.

Denna länk kommer också att visa programvaran lista som används för att skapa denna tutorial.

Relaterad självstudie - PowerShell

På den här sidan erbjuder vi snabb tillgång till en lista med självstudiekurser relaterade till PowerShell.

Självstudie Powershell – Vem har ändrat användarlösenordet i Active Directory

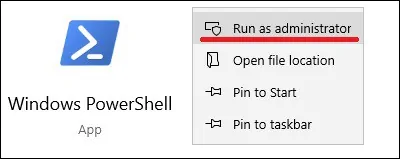

Starta en upphöjd Powershell-kommandorad på domänkontrollanten.

Lista händelser relaterade till ändringen av ett användarlösenord.

Här är kommandot utgång.

Visa innehållet i händelser relaterade till ändring av användarlösenord.

Här är kommandot utgång.

Visa endast innehållet i händelsemeddelandet.

Här är kommandot utgång.

Hitta vem som har ändrat lösenordet för användare under de senaste 30 dagarna.

Sök efter händelser relaterade till ändring av användarlösenord under ett visst tidsintervall.

Lista händelser relaterade till lösenordsändringen för ett specifikt användarkonto.

I vårt exempel filtrerade vi baserat på händelsemeddelandeinnehållet.

Det här Powershell-skriptet filtrerar vem som har ändrat användarlösenordet.

Här är kommandot utgång.

När en användare ändrar sitt eget lösenord är rätt händelse-ID 4723.

Grattis! Du kan hitta vem som har ändrat ett användarlösenord i Active Directory med hjälp av Powershell.