Möchten Sie erfahren, wie Sie die ElasticSearch LDAP-Authentifizierung in Active Directory konfigurieren? In diesem Tutorial zeigen wir Ihnen, wie ElasticSearch-Benutzer mithilfe von Active Directory von Microsoft Windows und dem LDAP-Protokoll authentifiziert werden.

• Ubuntu 18

• Ubuntu 19

• ElasticSearch 7.6.2

• Windows 2012 R2

In unserem Beispiel lautet die ElastiSearch-Server-IP-Adresse 192.168.100.7.

In unserem Beispiel lautet die Domänencontroller-IP-Adresse 192.168.100.10.

ElasticSearch-Tutorial:

Auf dieser Seite bieten wir schnellen Zugriff auf eine Liste von Tutorials im Zusammenhang mit ElasticSearch Installation.

Tutorial Windows - Domänencontroller-Firewall

• IP - 192.168.100.10

• Operacional System - WINDOWS 2012 R2

• Hostname - TECH-DC01

Zuerst müssen wir eine Firewallregel auf dem Windows-Domänencontroller erstellen.

Diese Firewallregel ermöglicht es dem ElasticSearch-Server, das Active Directory abzufragen.

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen Windows Firewall mit Advanced Security

Erstellen Sie eine neue Eingehende Firewallregel.

Wählen Sie die Option PORT aus.

Wählen Sie die TCP-Option aus.

Wählen Sie die Option Spezifische lokale Ports aus.

Geben Sie den TCP-Port 389 ein.

Wählen Sie die Option Verbindung zulassen aus.

Aktivieren Sie die Option DOMAIN.

Aktivieren Sie die Option PRIVATE.

Aktivieren Sie die Option PUBLIC.

Geben Sie eine Beschreibung für die Firewallregel ein.

Herzlichen Glückwunsch, Sie haben die erforderliche Firewall-Regel erstellt.

Diese Regel ermöglicht es dem ElasticSearch-Server, die Active Directory-Datenbank abzufragen.

Tutorial Windows - Domänenkontoerstellung

Als Nächstes müssen wir mindestens 2 Konten in der Active Directory-Datenbank erstellen.

Das ADMIN-Konto wird verwendet, um sich auf dem ElasticSearch-Server als Superuser anzumelden.

Das BIND-Konto wird zum Abfragen der Active Directory-Datenbank verwendet.

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen: Active Directory-Benutzer und -Computer

Erstellen Sie ein neues Konto im Container Benutzer.

Erstellen Eines neuen Kontos mit dem Namen: admin

Kennwort für den ADMIN-Benutzer konfiguriert: 123qwe..

Dieses Konto wird zur Authentifizierung bei ElasticSearch verwendet.

Erstellen eines neuen Kontos mit dem Namen: bind

Für den BIND-Benutzer konfiguriertes Kennwort: kamisama123..

Dieses Konto wird von Elasticsearch verwendet, um das Active Directory abzufragen.

Herzlichen Glückwunsch, Sie haben die erforderlichen Active Directory-Konten erstellt.

Tutorial Windows - Domänengruppenerstellung

Als Nächstes müssen wir mindestens 2 Gruppen in der Active-Verzeichnis-Datenbank erstellen.

Öffnen Sie auf dem Domänencontroller die Anwendung mit dem Namen: Active Directory-Benutzer und -Computer

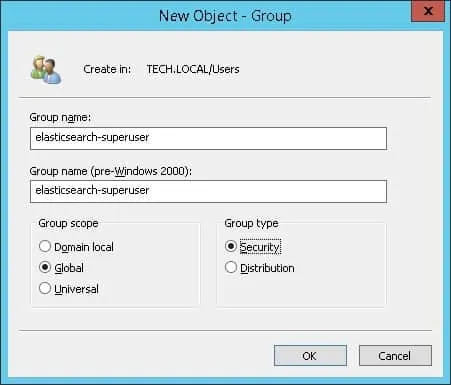

Erstellen Sie eine neue Gruppe im Container Benutzer.

Erstellen Sie eine neue Gruppe mit dem Namen ElasticSearch-Superuser.

Mitglieder dieser Gruppe verfügen über die Administratorberechtigung für ElasticSearch.

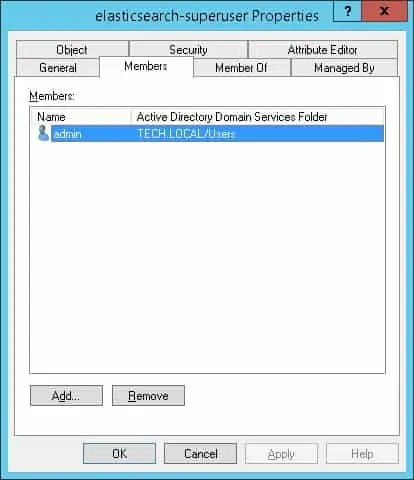

Wichtig! Fügen Sie den Administratorbenutzer als Mitglied der ElasticSearch-Superuser-Gruppe hinzu.

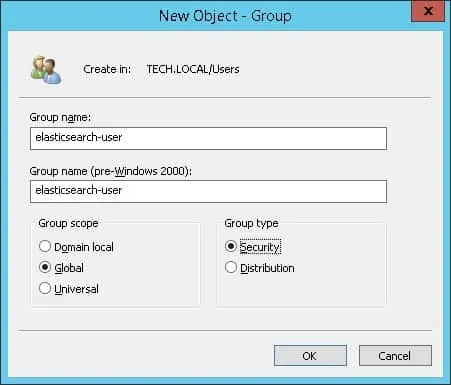

Erstellen Sie eine neue Gruppe mit dem Namen ElasticSearch-User.

Mitglieder dieser Gruppe verfügen über die Benutzerberechtigung auf dem ElasticSearch-Server.

Herzlichen Glückwunsch, Sie haben die erforderliche Active Directory-Gruppe erstellt.

Tutorial ElasticSearch - LDAP-Authentifizierung in Active Directory

Installieren Sie die erforderlichen Pakete.

Überprüfen Sie die auf dem ElasticSearch-Server installierte Lizenz.

Hier ist die Befehlsausgabe:

In unserem Beispiel haben wir eine Basislizenz auf dem ElasticSearch-Server installiert.

Aktivieren Sie die Testlizenz auf dem ElasticSearch-Server.

Hier ist die Befehlsausgabe:

Beenden Sie den ElasticSearch-Dienst.

Bearbeiten der ElasticSearch-Konfigurationsdatei mit dem Namen: elasticsearch.yml

Fügen Sie die folgenden Zeilen am Ende der Datei hinzu.

Hier ist die Originaldatei, vor unserer Konfiguration.

Hier ist die Datei mit unserer Konfiguration.

Suchen Sie den Befehl mit dem Namen: ELASTICSEARCH-KEYSTORE

Der ElasticSearch-Server muss die Anmeldeinformationen des Active Directory-Benutzers mit dem Namen BIND speichern.

Geben Sie das Active Directory-Kennwort für den Benutzer mit dem Namen BIND ein.

Erstellen einer Konfigurationsdatei mit dem Namen: role_mapping.yml

Hier ist der Dateiinhalt.

Legen Sie die richtigen Dateiberechtigungen fest.

Starten Sie den ElasticSearch-Dienst.

Testen der Kommunikation mit dem ElasticSearch-Server mithilfe der Active Directory-Anmeldeinformationen

Hier ist die Befehlsausgabe:

Herzlichen glückwunsch! Sie haben die ElasticSearch-Authentifizierung für die Verwendung von Active Directory konfiguriert.