¿Desea saber cómo configurar la autenticación LDAP de Grafana en Active Directory? En este tutorial, le mostraremos cómo autenticar a los usuarios de Grafana mediante el Active Directory de la base de datos de Microsoft Windows y el protocolo LDAP.

• Ubuntu 18.04

• Ubuntu 19.04

• Grafana 6.0.2

¿Qué es Grafana?

Grafana es una plataforma de código abierto para monitoreo, análisis y visualización de datos que viene con un servidor web que le permite acceder a él desde cualquier lugar.

En la interfaz web, los usuarios pueden crear paneles de Grafana con paneles para representar métricas a lo largo del tiempo.

Grafana Tutorial:

En esta página, ofrecemos acceso rápido a una lista de tutoriales de Grafana.

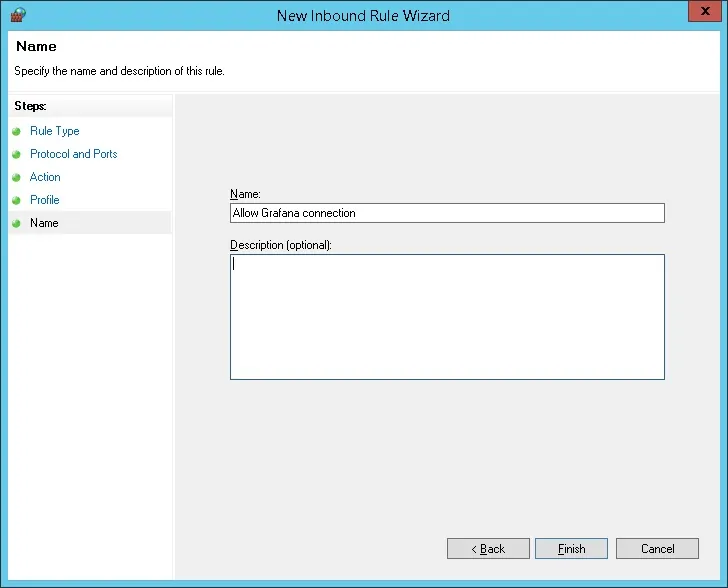

Tutorial - Firewall del Controlador de Dominio de Windows

Primero, debemos crear una regla de Firewall en el controlador de dominio de Windows.

Esta regla de firewall permitirá que el servidor de Grafana consulte la base de datos de Active Directory.

En el controlador de dominio, abra la aplicación llamada Firewall de Windows con seguridad avanzada

Crear una nueva regla de firewall de entrada.

Seleccione la opción PORT.

Seleccione la opción TCP.

Seleccione la opción Puertos locales específicos.

Ingrese el puerto TCP 389.

Seleccione la opción Permitir la conexión.

Marque la opción DOMINIO.

Marque la opción PRIVADA.

Marque la opción PÚBLICO.

Introduzca una descripción de la regla de firewall.

Enhorabuena, ha creado la regla de firewall requerida.

Esta regla permitirá a Grafana consultar la base de datos de Active Directory.

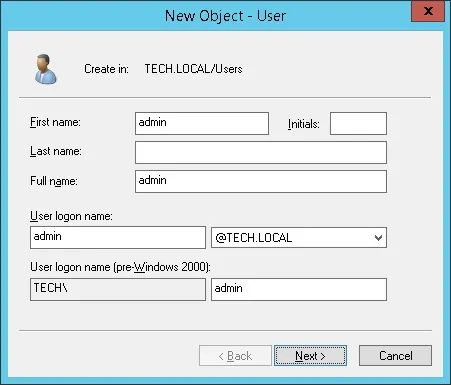

Tutorial - Creación de Cuenta de Dominio de Windows

A continuación, debemos crear al menos 2 cuentas en la base de datos de Active Directory.

La cuenta ADMIN se utilizará para iniciar sesión en la interfaz web de Grafana.

La cuenta de GRAFANA se utilizará para consultar la base de datos de Active Directory.

En el controlador de dominio, abra la aplicación llamada: Usuarios y equipos de Active Directory

Crea una nueva cuenta dentro del contenedor Usuarios.

Crea una nueva cuenta llamada: admin

Contraseña configurada para el usuario administrador: 123qwe ..

Esta cuenta se utilizará para autenticarse como administrador en la interfaz web de Grafana.

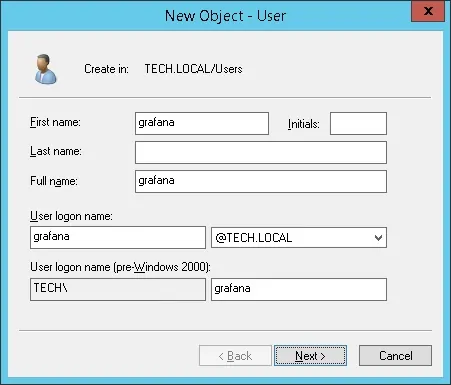

Crear una nueva cuenta llamada: grafana

Contraseña configurada para el usuario grafana: kamisama123 @

Esta cuenta se utilizará para consultar las contraseñas almacenadas en la base de datos de Active Directory.

Enhorabuena, ha creado las cuentas de Active Directory requeridas.

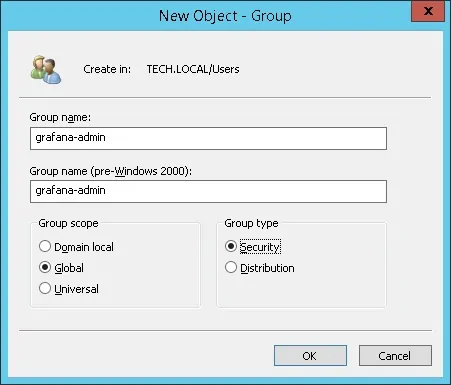

Tutorial - Creación de Grupos de Dominio de Windows

A continuación, debemos crear al menos 3 grupos en la base de datos de Active Directory.

En el controlador de dominio, abra la aplicación llamada: Usuarios y equipos de Active Directory

Crea un nuevo grupo dentro del contenedor Usuarios.

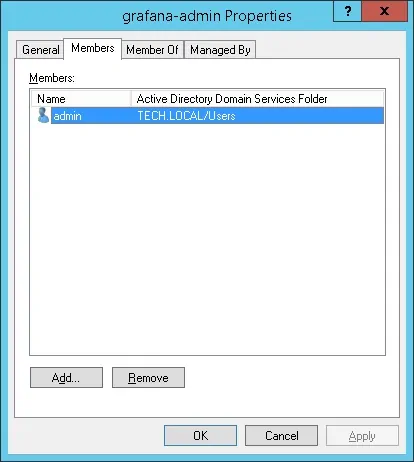

Crea un nuevo grupo llamado: grafana-admin

Los miembros de este grupo tendrán el permiso de administrador en la interfaz web de Grafana.

¡Importante! Agregue el usuario administrador como miembro del grupo grafana-admin.

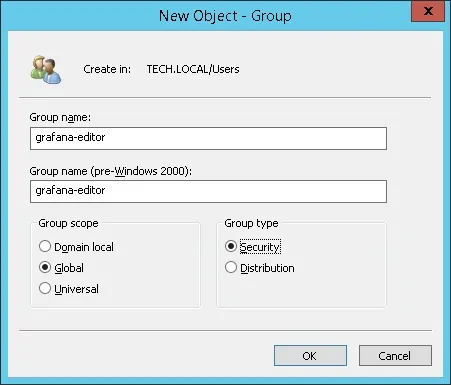

Crea un nuevo grupo llamado: grafana-editor

Los miembros de este grupo tendrán permiso de Editor en la interfaz web de Grafana.

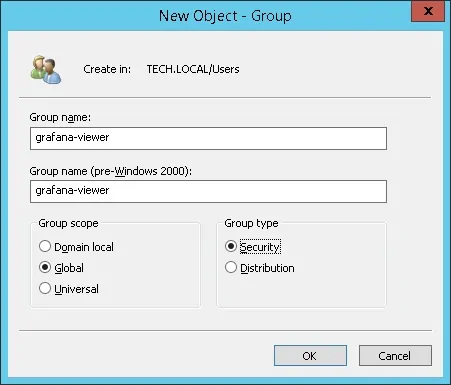

Crea un nuevo grupo llamado: grafana-viewer

Los miembros de este grupo tendrán el permiso de Visor en la interfaz web de Grafana.

Enhorabuena, ha creado los grupos de Active Directory necesarios.

Tutorial - Autenticación LDAP de Grafana en Active Directory

Ahora, necesitamos configurar el servidor de Grafana para autenticarse en la base de datos de Active Directory.

Localice y edite el archivo ldap.toml.

# locate ldap.toml

# vi /etc/grafana/ldap.toml

Aquí está el archivo de configuración original de ldap.toml instalado por el Paquete Grafana.

Aquí está el nuevo archivo con nuestra configuración.

Debe cambiar la dirección IP a la dirección IP de su controlador de dominio.

Debe cambiar la información del dominio para reflejar su entorno de red.

Localiza y edita el archivo grafana.ini

# locate grafana.ini

# vi /etc/grafana/grafana.ini

Descomente y habilite la sección de autenticación LDAP de Grafana.

Aquí está la sección de autenticación LDAP original.

Aquí está la nueva sección de autenticación LDAP.

Reinicie el servicio de Grafana.

# /etc/init.d/grafana-server restart

Ahora, puede probar la autenticación de Active Directory de Grafana LDAP.

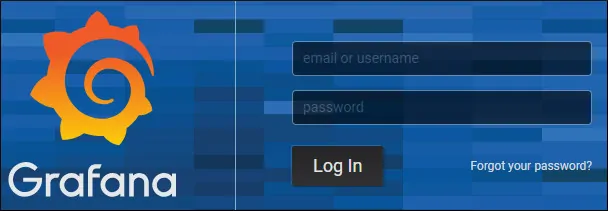

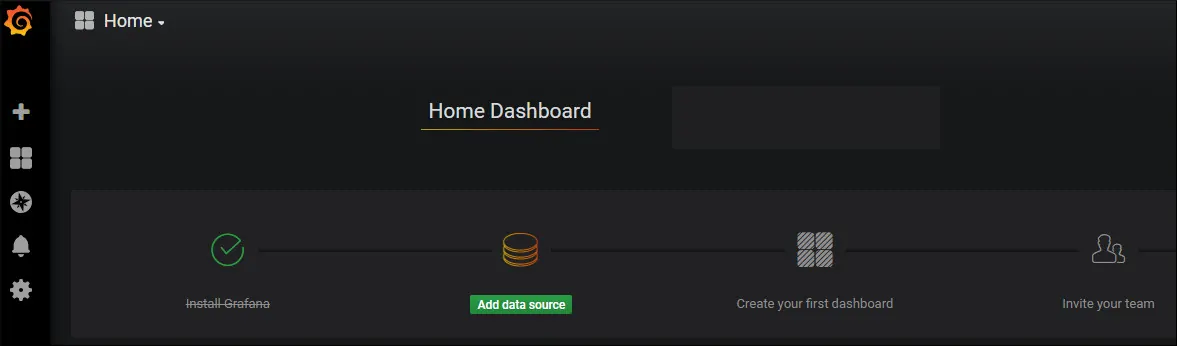

Grafana Inicio de Sesión del Tablero

Abra su navegador e ingrese la dirección IP de su servidor más: 3000.

En nuestro ejemplo, la siguiente URL se ingresó en el navegador:

• http://34.216.84.149:3000

La interfaz web de Grafana debe ser presentada.

En la pantalla de inicio de sesión, use el usuario administrador y la contraseña de la base de datos de Active Directory.

• Nombre de usuario: admin

• Contraseña: ingrese la contraseña de Active Directory.

Después de un inicio de sesión exitoso, se mostrará el panel de Grafana.

¡Felicidades! Ha configurado la autenticación de Grafana en Active Directory utilizando LDAP.