Active DirectoryでGrafana LDAP認証を設定する方法を学びますか? このチュートリアルでは、Microsoft WindowsデータベースのActive DirectoryとLDAPプロトコルを使用してGrafanaユーザーを認証する方法を説明します。

•Ubuntu 18.04

•Ubuntu 19.04

•Grafana 6.0.2

グラファナとは何ですか?

Grafanaはデータ監視、分析、視覚化のためのオープンソースプラットフォームで、どこからでもアクセスできるWebサーバーが付属しています。

Webインターフェース上で、ユーザーはパネルとともにGrafanaダッシュボードを作成し、時間の経過とともにメトリックを表すことができます。

Grafanaチュートリアル:

このページでは、Grafanaチュートリアルのリストにすばやくアクセスすることができます。

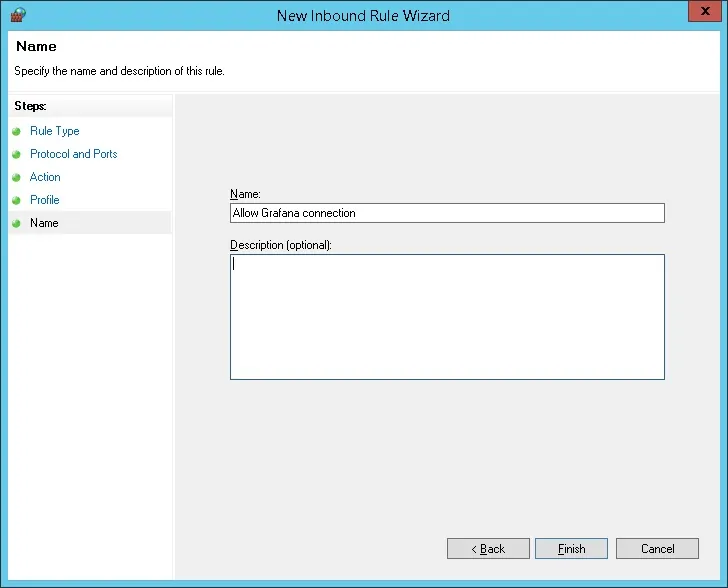

チュートリアル - Windowsドメインコントローラファイアウォール

まず、Windowsドメインコントローラ上にファイアウォールルールを作成する必要があります。

このファイアウォールルールにより、GrafanaサーバーはActive Directoryデータベースを照会できます。

ドメインコントローラで、セキュリティが強化されたWindowsファイアウォールという名前のアプリケーションを開きます。

新しい受信ファイアウォール規則を作成します。

PORTオプションを選択してください。

TCPオプションを選択します。

[特定のローカルポート]オプションを選択します。

TCPポート389を入力してください。

[接続を許可する]オプションを選択します。

DOMAINオプションを確認してください。

PRIVATEオプションを確認してください。

PUBLICオプションを確認してください。

ファイアウォールルールの説明を入力してください。

おめでとうございます、これで必要なファイアウォールルールが作成されました。

このルールはGrafanaがActive Directoryデータベースに問い合わせることを可能にします。

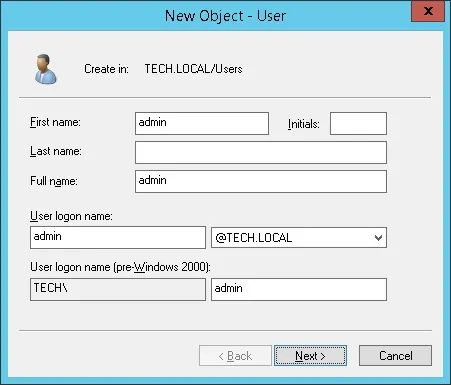

チュートリアル - Windowsドメインアカウントの作成

次に、Active Directoryデータベースに少なくとも2つのアカウントを作成する必要があります。

ADMINアカウントはGrafanaウェブインターフェースへのログインに使用されます。

GRAFANAアカウントはActive Directoryデータベースへの問い合わせに使用されます。

ドメインコントローラで、Active Directoryユーザーとコンピュータという名前のアプリケーションを開きます。

Usersコンテナ内に新しいアカウントを作成します。

adminという名前の新しいアカウントを作成します。

管理ユーザーに設定されたパスワード:123qwe ..

このアカウントはGrafanaウェブインターフェース上でadminとして認証するために使用されます。

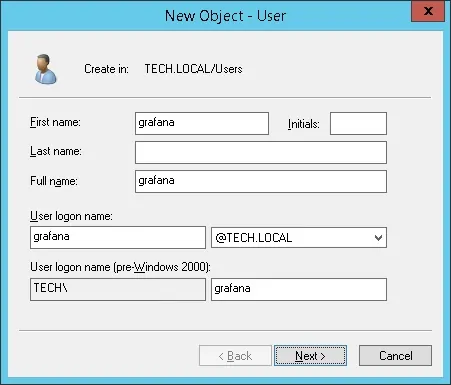

grafanaという名前の新しいアカウントを作成します。

grafanaユーザーに設定されたパスワード:kamisama123 @

このアカウントは、Active Directoryデータベースに保存されているパスワードを照会するために使用されます。

おめでとうございます。これで必要なActive Directoryアカウントが作成されました。

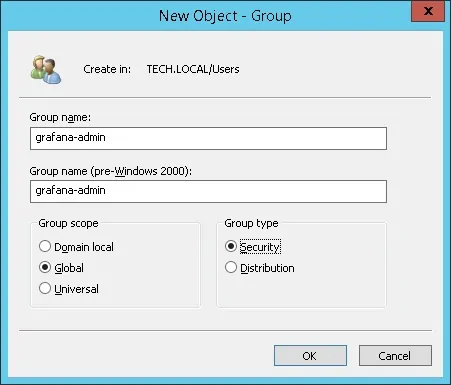

チュートリアル - Windowsドメイングループの作成

次に、Active Directoryデータベースに少なくとも3つのグループを作成する必要があります。

ドメインコントローラで、Active Directoryユーザーとコンピュータという名前のアプリケーションを開きます。

Usersコンテナ内に新しいグループを作成します。

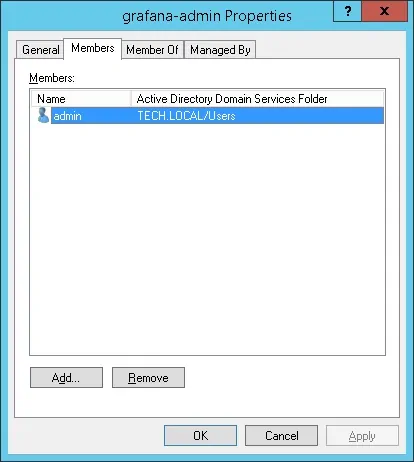

grafana-adminという名前の新しいグループを作成します。

このグループのメンバーはGrafanaウェブインターフェースの管理者権限を持つでしょう。

重要! adminユーザーをgrafana-adminグループのメンバーとして追加します。

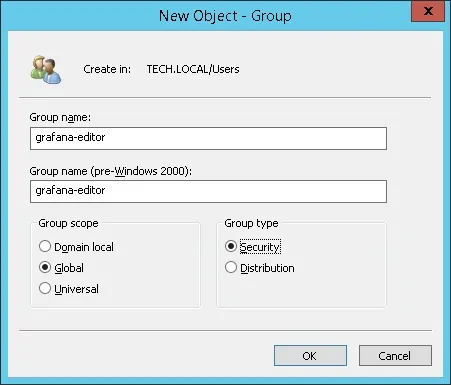

grafana-editorという名前の新しいグループを作成します。

このグループのメンバーは、Grafanaウェブインターフェースに対する編集者権限を持ちます。

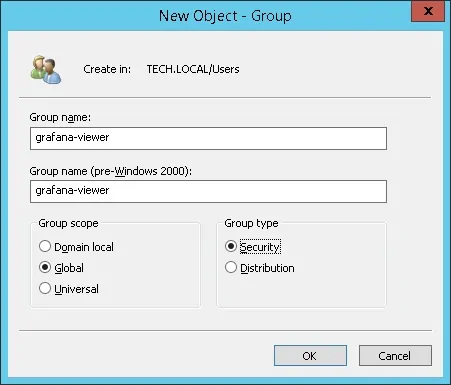

grafana-viewerという名前の新しいグループを作成します。

このグループのメンバーは、Grafanaのウェブインターフェースに対する閲覧権限を持ちます。

おめでとうございます。これで必要なActive Directoryグループが作成されました。

チュートリアル - Active DirectoryでのGrafana LDAP認証

それでは、Active Directoryデータベースで認証するようにGrafanaサーバーを構成する必要があります。

ldap.tomlファイルを見つけて編集します。

# locate ldap.toml

# vi /etc/grafana/ldap.toml

これはGrafanaパッケージによってインストールされたオリジナルのldap.toml設定ファイルです。

これが私たちの設定による新しいファイルです。

IPアドレスをドメインコントローラのIPに変更する必要があります。

ネットワーク環境を反映するようにドメイン情報を変更する必要があります。

grafana.iniファイルを見つけて編集します。

# locate grafana.ini

# vi /etc/grafana/grafana.ini

Grafana LDAP認証セクションのコメントを外して有効にします。

これが元のLDAP認証セクションです。

これが新しいLDAP認証セクションです。

Grafanaサービスを再起動してください。

# /etc/init.d/grafana-server restart

これで、Grafana LDAP Active Directory認証をテストすることができます。

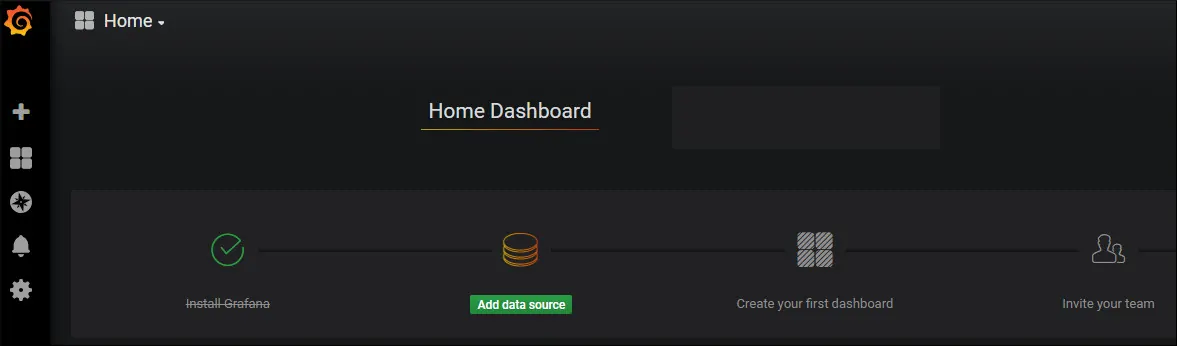

Grafana Dashboardのログイン

ブラウザを開き、サーバのIPアドレスと3000を入力します。

この例では、ブラウザに次のURLが入力されています。

•http://34.216.84.149:3000

Grafana Webインターフェースが表示されるはずです。

ログイン画面で、管理者ユーザーとActive Directoryデータベースのパスワードを使用します。

•ユーザ名:admin

•パスワード:Active Directoryのパスワードを入力します。

ログインが成功すると、Grafanaダッシュボードが表示されます。

おめでとうございます。 LDAPを使用してActive DirectoryにGrafana認証を設定しました。