Powershell を使用して Windows イベント ログをフィルター処理し、ドメインでユーザーのパスワードを変更したユーザーを見つける方法を学習しますか? このチュートリアルでは、Active Directoryのアカウントのパスワードを変更したユーザーを見つける方法を紹介します。

• Windows 2012 R2

• Windows 2016

• Windows 2019

• 窓 2022

• Windows 10

• ウィンドウズ 11

機器リスト

ここでは、このチュートリアルを作成するために使用される機器のリストを見つけることができます。

このリンクには、このチュートリアルの作成に使用するソフトウェアの一覧も表示されます。

関連チュートリアル - PowerShell

このページでは、PowerShell に関連するチュートリアルの一覧にすばやくアクセスできます。

チュートリアル Powershell - Active Directory でユーザー パスワードを変更したユーザー

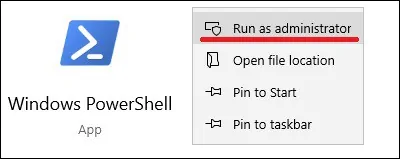

ドメイン コントローラーで、管理者特権の Powershell コマンド ラインを開始します。

ユーザー・パスワードの変更に関連するイベントをリストします。

コマンド出力を次に示します。

ユーザー・パスワードの変更に関連するイベントの内容を表示します。

コマンド出力を次に示します。

イベント・メッセージの内容のみを表示します。

コマンド出力を次に示します。

過去 30 日間にユーザーのパスワードを変更したユーザーを検索します。

特定の時間間隔でのユーザー・パスワードの変更に関連するイベントを検索します。

特定のユーザー・アカウントのパスワード変更に関連するイベントをリストします。

この例では、イベント メッセージの内容に基づいてフィルター処理しました。

この Powershell スクリプトは、ユーザー パスワードを変更したユーザーをフィルター処理します。

コマンド出力を次に示します。

ユーザーが自分のパスワードを変更すると、正しいイベント ID は 4723 になります。

おめでとう! Powershell を使用して、Active Directory でユーザー パスワードを変更したユーザーを見つけることができます。