Powershell을 사용하여 Windows 이벤트 로그를 필터링하여 도메인에서 사용자의 암호를 변경한 사용자를 찾는 방법을 알아보시겠습니까? 이 자습서에서는 Active Directory에서 계정의 암호를 변경한 사용자를 찾는 방법을 보여 드리겠습니다.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• 윈도우 2022

• Windows 10

• 윈도우 11

장비 목록

여기에서 이 자습서를 만드는 데 사용되는 장비 목록을 찾을 수 있습니다.

이 링크에는 이 자습서를 만드는 데 사용되는 소프트웨어 목록도 표시됩니다.

관련 자습서-PowerShell

이 페이지에서는 PowerShell과 관련된 자습서 목록에 빠르게 액세스할 수 있습니다.

자습서 Powershell – Active Directory에서 사용자 암호를 변경한 사람

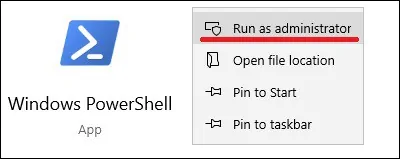

도메인 컨트롤러에서 관리자 권한 Powershell 명령줄을 시작합니다.

사용자 암호 변경과 관련된 이벤트를 나열합니다.

다음은 명령 출력입니다.

사용자 암호 변경과 관련된 이벤트의 내용을 표시합니다.

다음은 명령 출력입니다.

이벤트 메시지의 내용만 표시합니다.

다음은 명령 출력입니다.

지난 30일 동안 사용자의 암호를 변경한 사용자를 찾습니다.

특정 시간 간격에서 사용자 암호 변경과 관련된 이벤트를 검색합니다.

특정 사용자 계정의 암호 변경과 관련된 이벤트를 나열합니다.

이 예제에서는 이벤트 메시지 내용을 기반으로 필터링했습니다.

이 Powershell 스크립트는 사용자 암호를 변경한 사용자를 필터링합니다.

다음은 명령 출력입니다.

사용자가 자신의 암호를 변경할 때 올바른 이벤트 ID는 4723입니다.

축! Powershell을 사용하여 Active Directory에서 사용자 암호를 변경한 사용자를 찾을 수 있습니다.