Skulle du vilja lära dig hur du konfigurerar PFsense Active directory-autentiseringen med hjälp av LDAP över SSL? I den här självstudien ska vi visa dig hur du autentiserar PFSense-användare på Active Directory-databasen med hjälp av LDAPS-protokollet för en krypterad anslutning.

• Pfsense 2.4.4-p3

• Windows 2012 R2

PFsense Relaterade handledning:

På den här sidan erbjuder vi snabb tillgång till en lista över självstudiekurser relaterade till pfSense.

Självstudiekurs - Active Directory-installation på Windows

• IP - 192.168.15.10.

• Operacional System - Windows 2012 R2

• Hostname - TECH-DC01

• Active Directory Domain: TECH.LOCAL

Om du redan har en Active Directory-domän kan du hoppa över den här delen av självstudien.

Öppna serverhanterarens program.

Få tillgång till Hantera-menyn och klicka på Lägg till roller och funktioner.

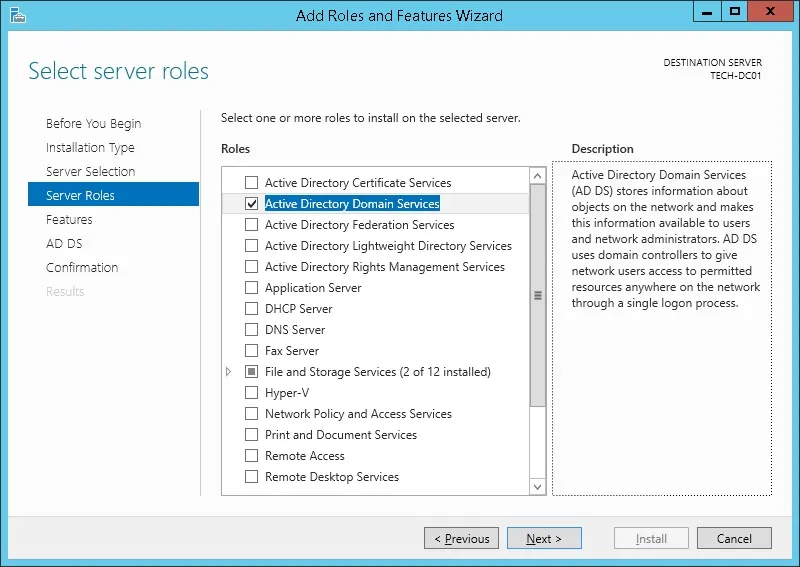

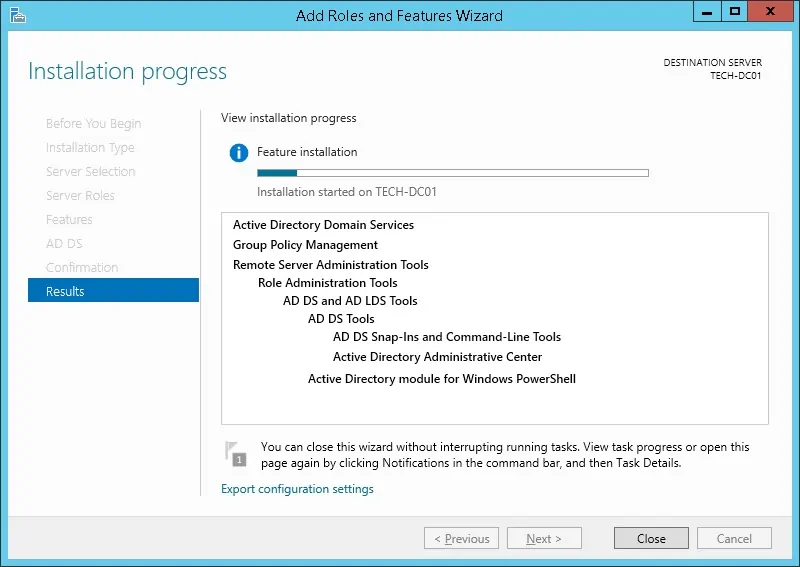

Få tillgång till rollskärmen Server, välj Active Directory Domain Service och klicka på knappen Nästa.

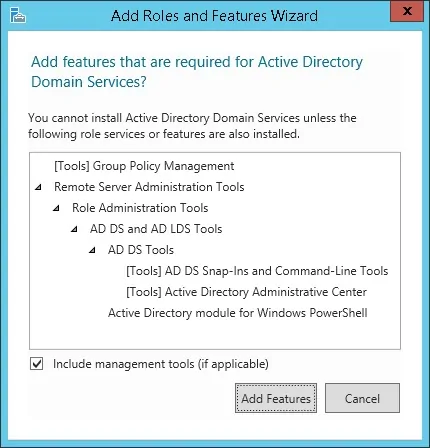

På följande skärm klickar du på knappen Lägg till funktioner.

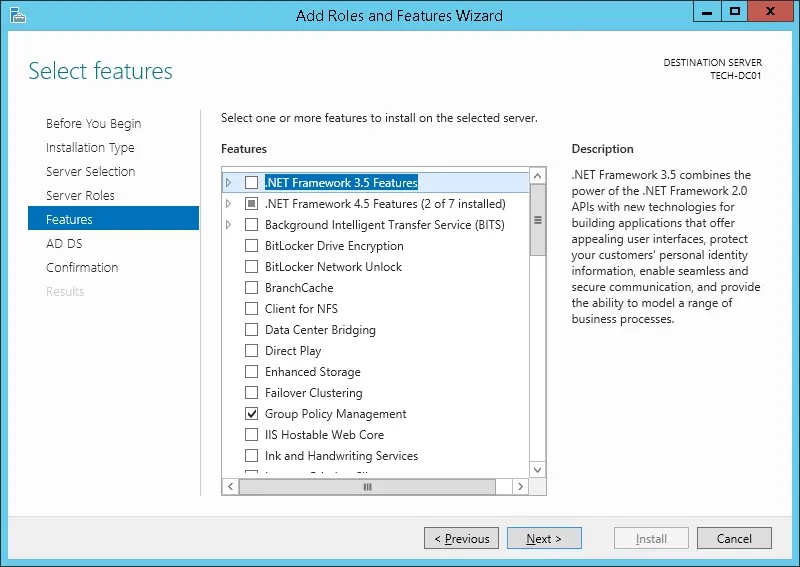

Fortsätt att klicka på knappen Nästa tills du når den sista skärmen.

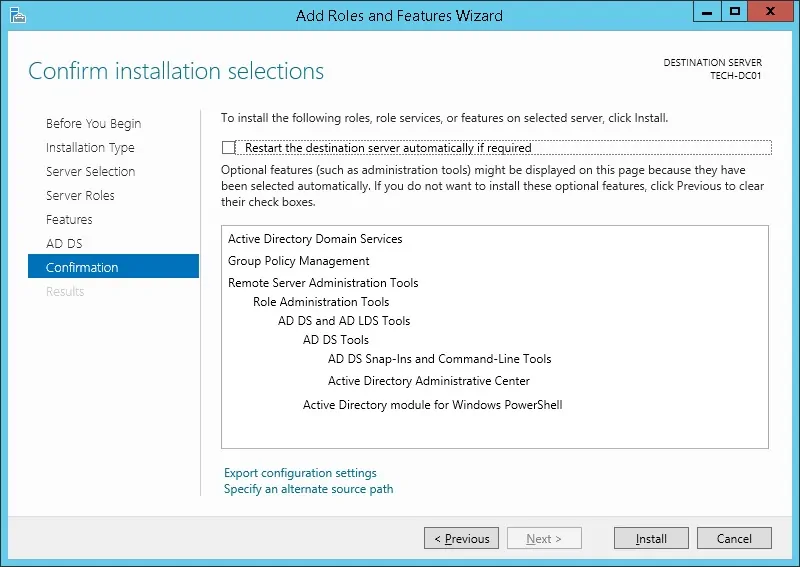

På bekräftelseskärmen klickar du på knappen Installera.

Vänta i Active directory-installationen för att slutföras.

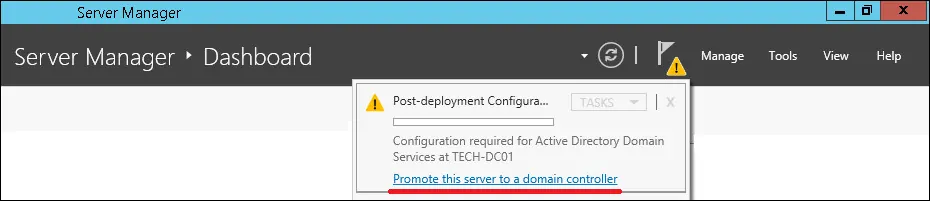

Öppna serverhanterarens program.

Klicka på menyn med gul flagg och välj alternativet för att befordra den här servern till en domänkontrollant

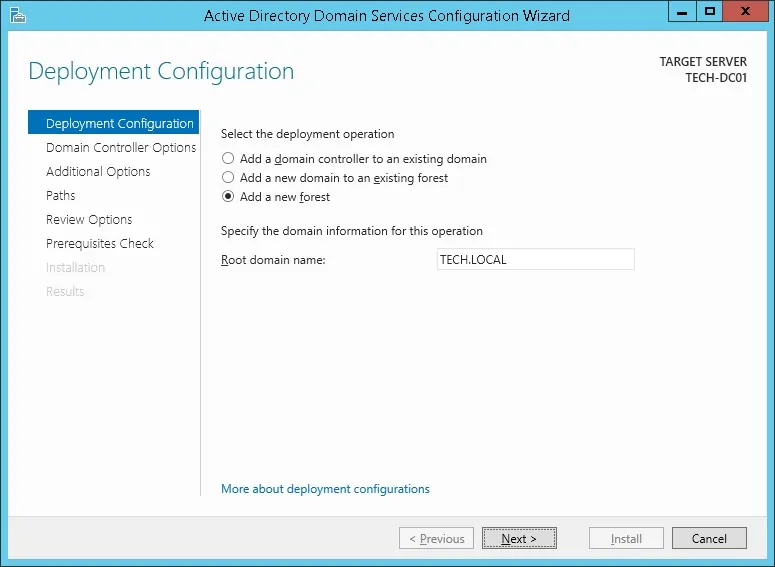

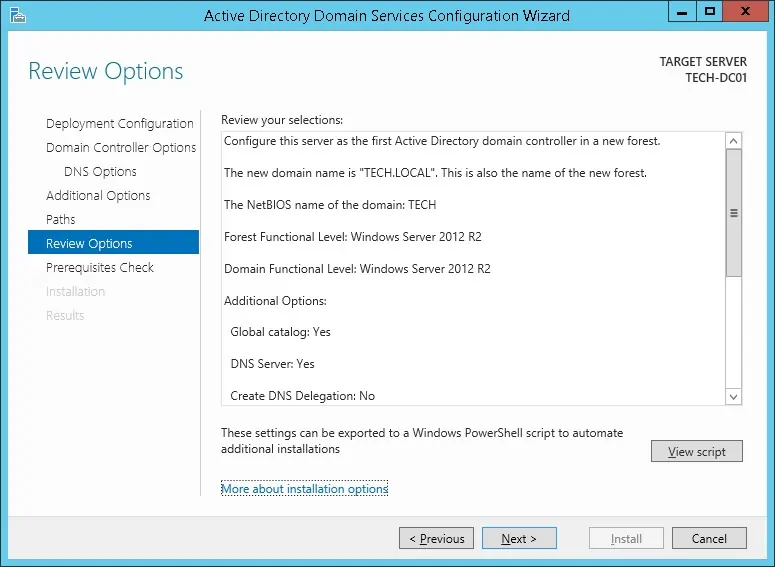

Välj alternativet att Lägga till en ny skog och ange ett rotdomännamn.

I vårt exempel skapade vi en ny domän med namnet: TECH. Lokala.

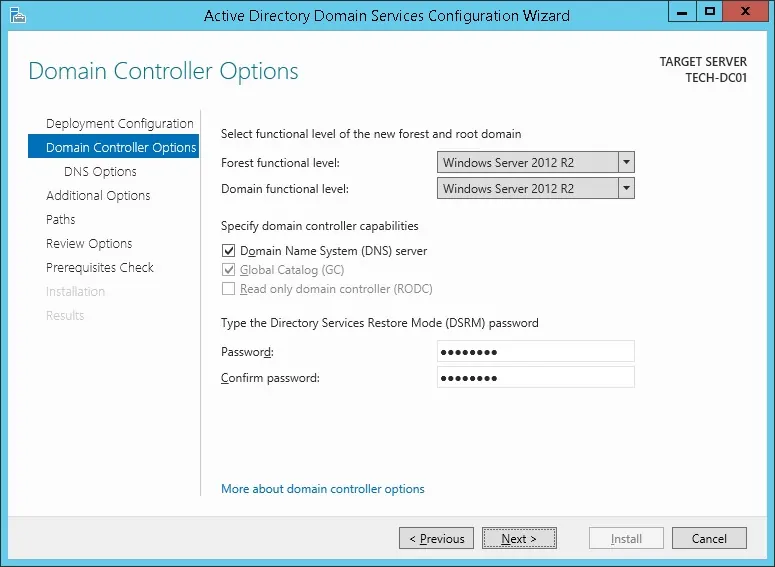

Ange ett lösenord för att säkra Active Directory-restaurationen.

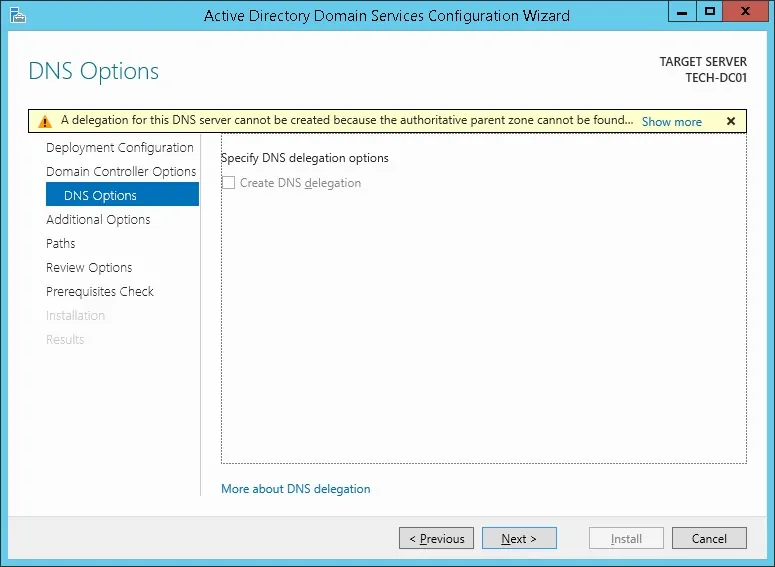

På skärmen DNS-alternativ klickar du på knappen Nästa.

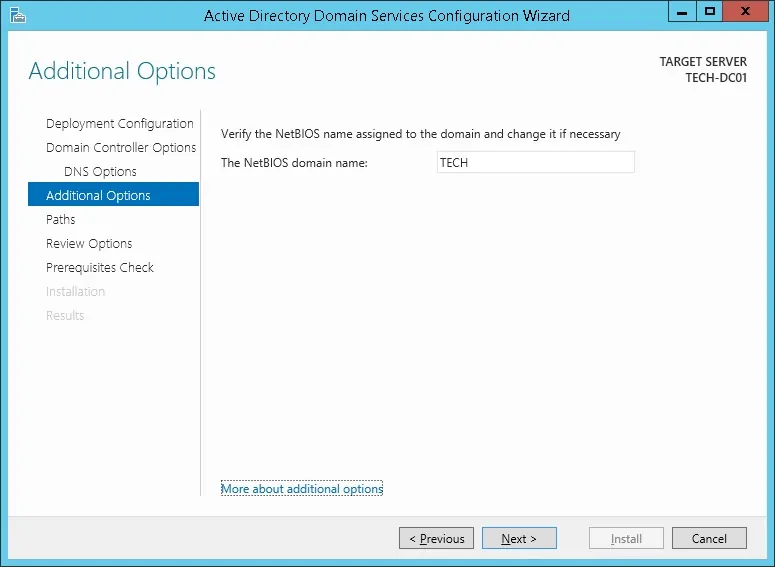

Verifiera Netbios-namnet som har tilldelats din domän och klicka på knappen Nästa.

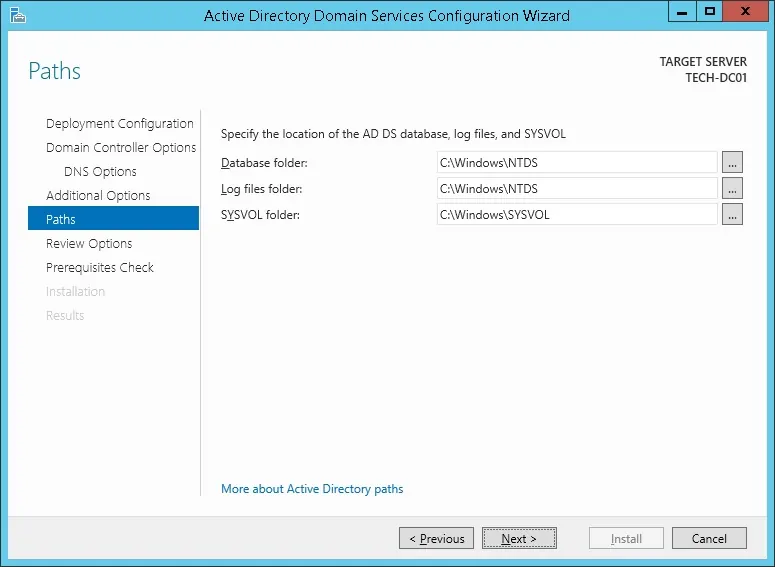

Klicka på knappen Nästa.

Granska dina konfigurationsalternativ och klicka på knappen Nästa.

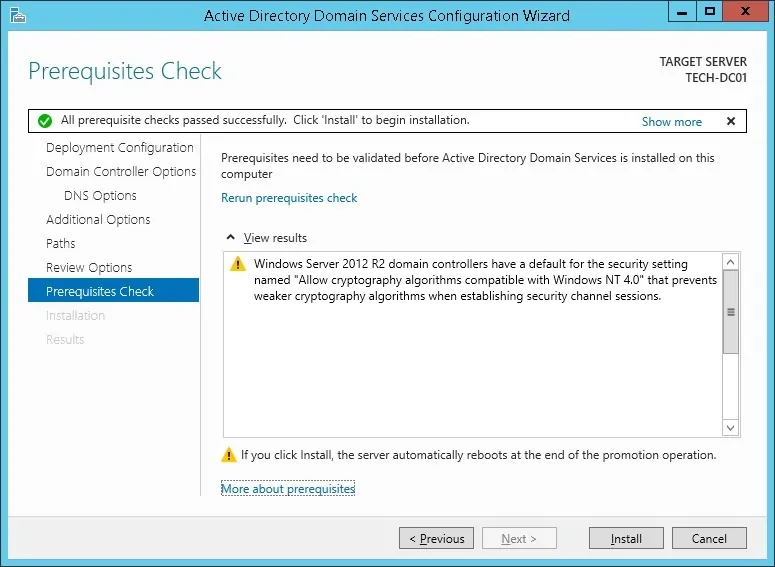

På skärmen Förkunskapskontroll klickar du på knappen Installera.

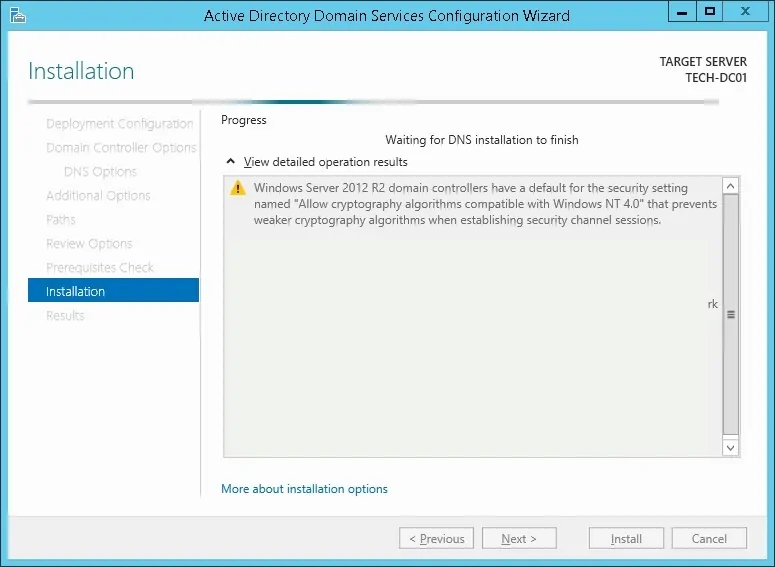

Vänta i Active Directory-konfigurationen så att den slutförs.

Efter avslutad Active directory-installation kommer datorn att starta om automatiskt

Du har avslutat Active directory-konfigurationen på Windows-servern.

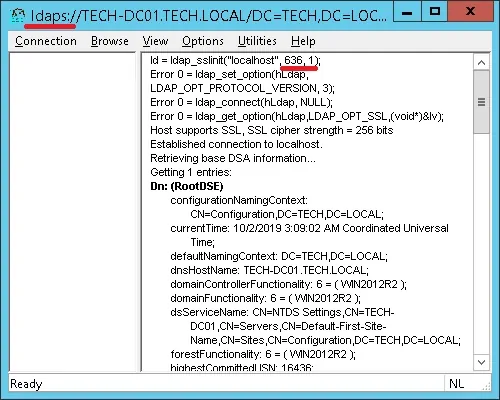

PFSense - Testa LDAPEN över SSL-kommunikation

Vi måste testa om din domänkontrollant erbjuder LDAP över SSL-tjänsten på port 636.

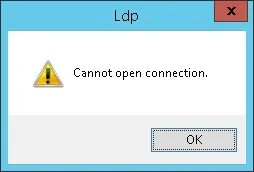

På domänkontrollanten kommer du åt startmenyn och söker efter LDP-programmet.

Låt oss först testa om domänkontrollanten erbjuder LDAP-tjänsten på port 389.

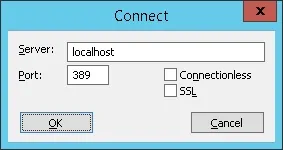

Få åtkomst till Menyn Anslutning och välj alternativet Anslut.

Försök att ansluta till localhost med hjälp av TCP-port 389.

Du bör kunna ansluta till LDAP-tjänsten på localhost-porten 389.

Nu måste vi testa om din domänkontrollant erbjuder LDAP över SSL-tjänsten på port 636.

Öppna ett nytt LDP-program Fönster och försök ansluta till localhost med TCP-porten 636.

Välj SSL-checkbox och klicka på knappen Ok.

Om systemet visar ett felmeddelande erbjuder inte din domänkontrollant LDAPS-tjänsten ännu.

För att lösa detta, vi kommer att installera en Windows Certification authority på nästa del av denna handledning.

Om du kunde lyckas ansluta till localhost på port 636 med hjälp av SSL-kryptering, kan du hoppa över nästa del av den här självstudien.

Självstudie - Installation av certifikatutfärdare i Windows

Vi behöver installera Windows-certifikatutfärdartjänsten.

Den lokala certifikatutfärdaren kommer att förse domänkontrollanten med ett certifikat som gör det möjligt för LDAPS-tjänsten att fungera på TCP-porten 636.

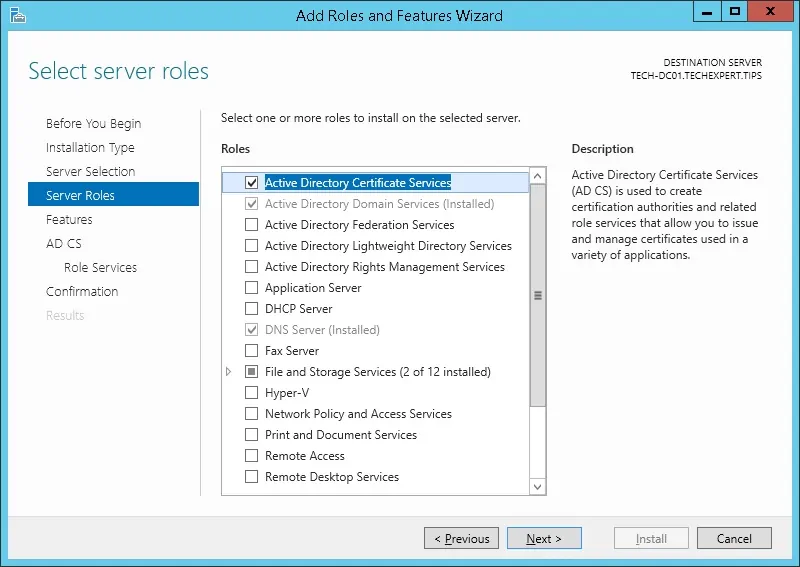

Öppna serverhanterarens program.

Få tillgång till Hantera-menyn och klicka på Lägg till roller och funktioner.

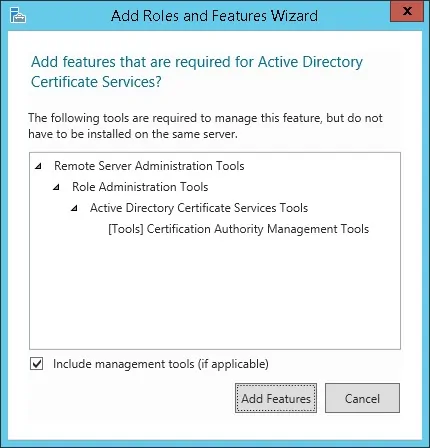

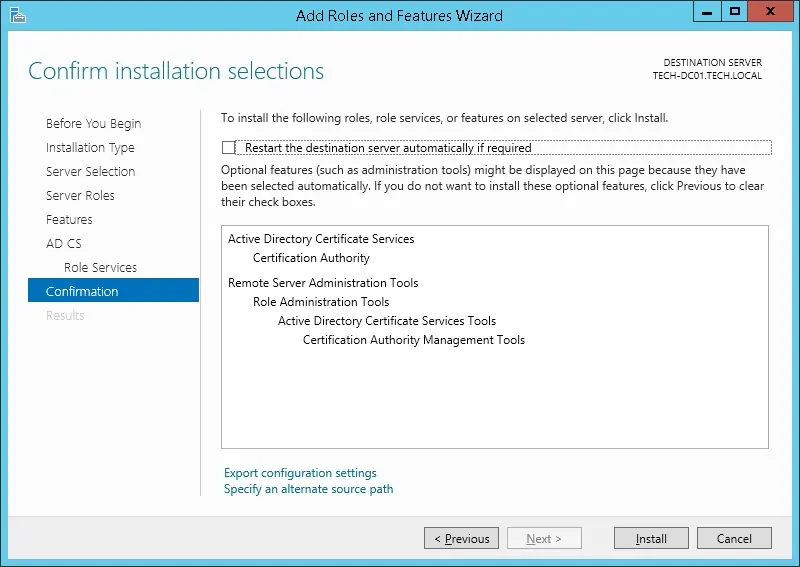

Få tillgång till rollskärmen Server, välj Active Directory-certifikattjänsterna och klicka på knappen Nästa.

På följande skärm klickar du på knappen Lägg till funktioner.

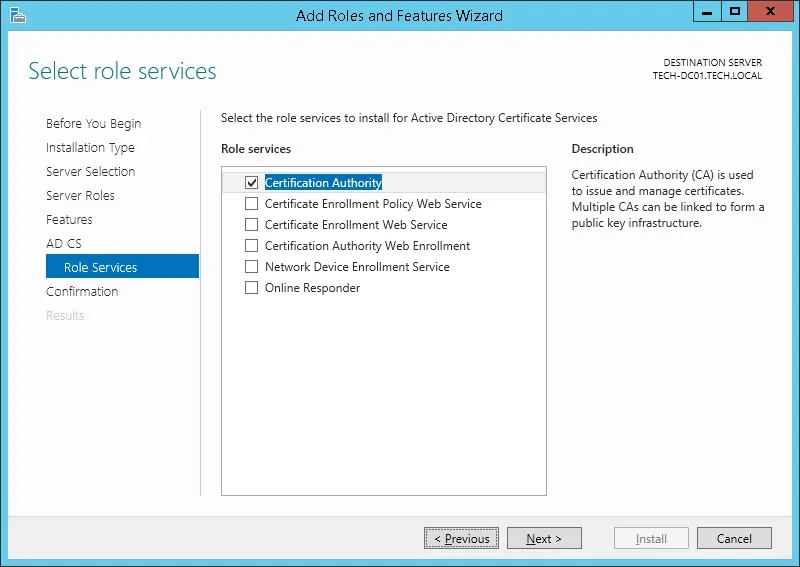

Fortsätt att klicka på knappen Nästa tills du når rolltjänstskärmen.

Aktivera alternativet med namnet Certifikatutfärdare och klicka på knappen Nästa.

På bekräftelseskärmen klickar du på knappen Installera.

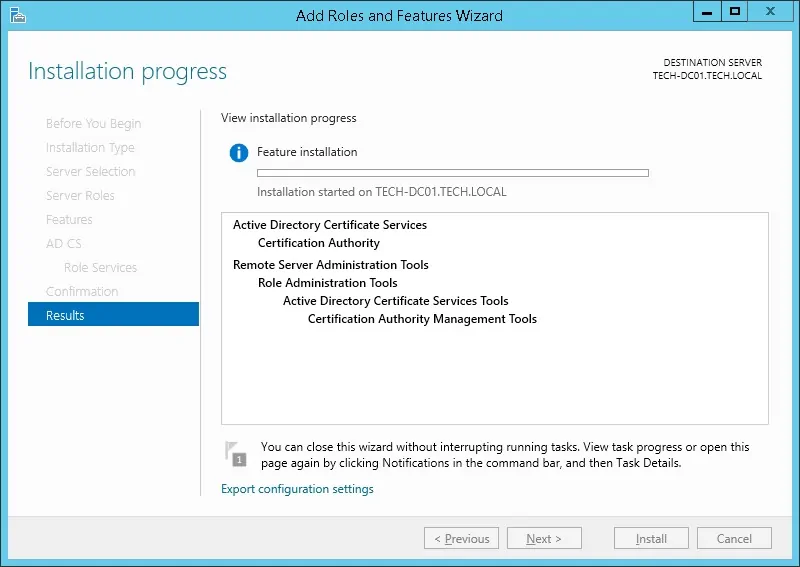

Vänta med att installationen av Certifikatutfärdaren ska slutföras.

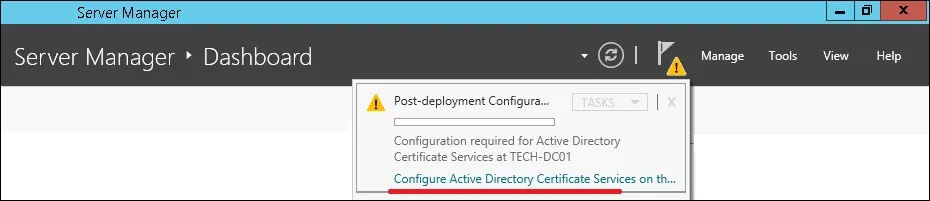

Öppna serverhanterarens program.

Klicka på menyn för gul flagg och välj alternativet: Konfigurera Active Directory-certifikattjänster

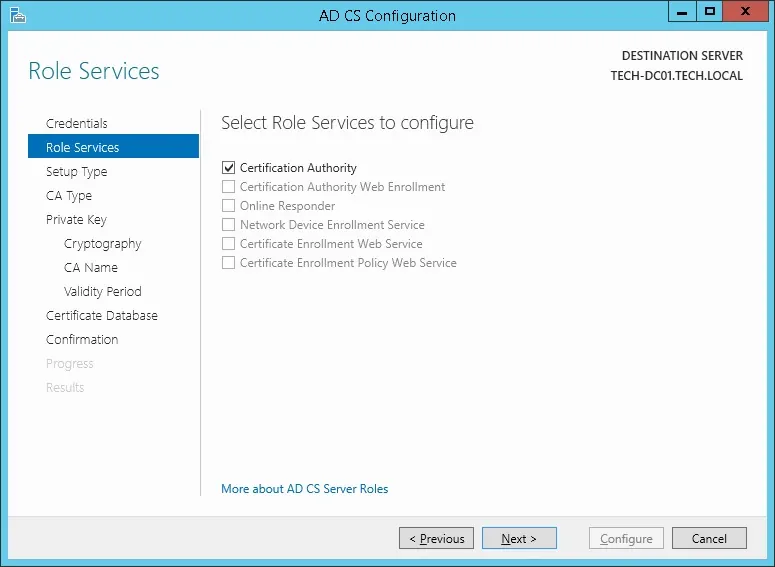

På skärmen med inloggningsuppgifter klickar du på knappen Nästa.

Välj alternativet Certifikatutfärdare och klicka på knappen Nästa.

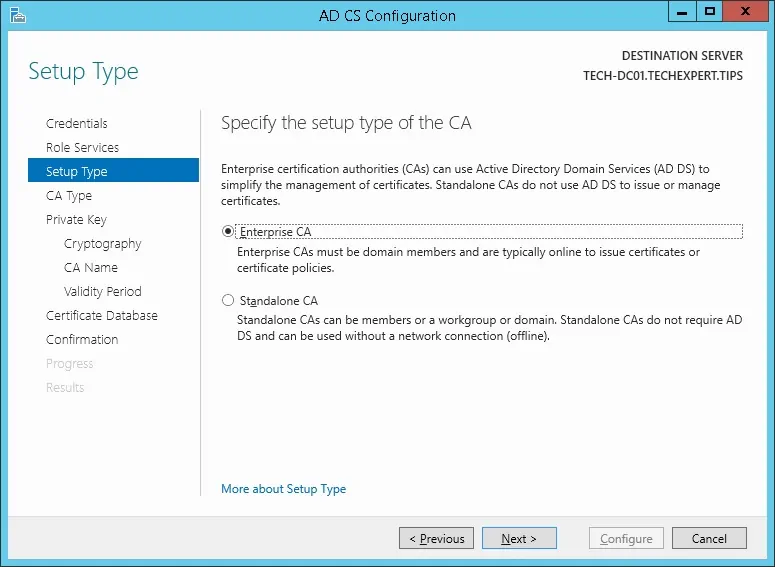

Välj alternativet Företagsutfärdare och klicka på knappen Nästa.

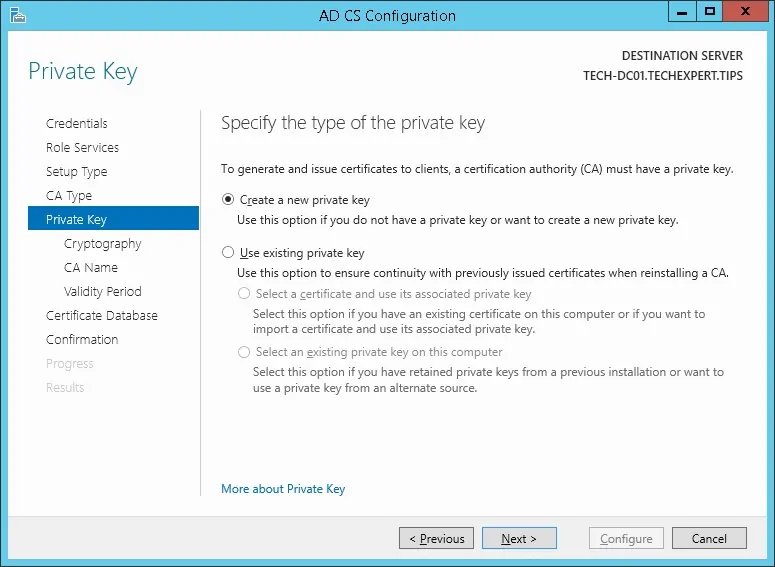

Välj alternativet Skapa en ny privat nyckel och klicka på knappen Nästa.

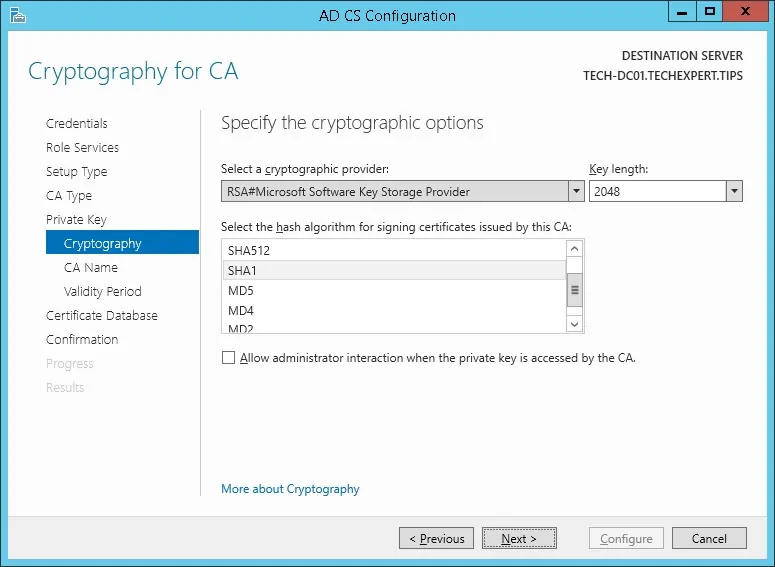

Behåll standardkonfigurationen för kryptografi och klicka på knappen Nästa.

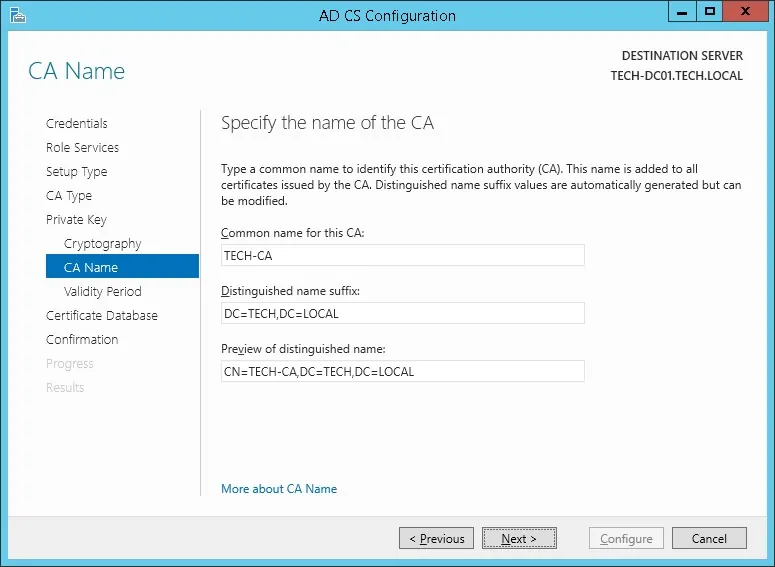

Ange ett gemensamt namn till Certifikatutfärdaren och klicka på knappen Nästa.

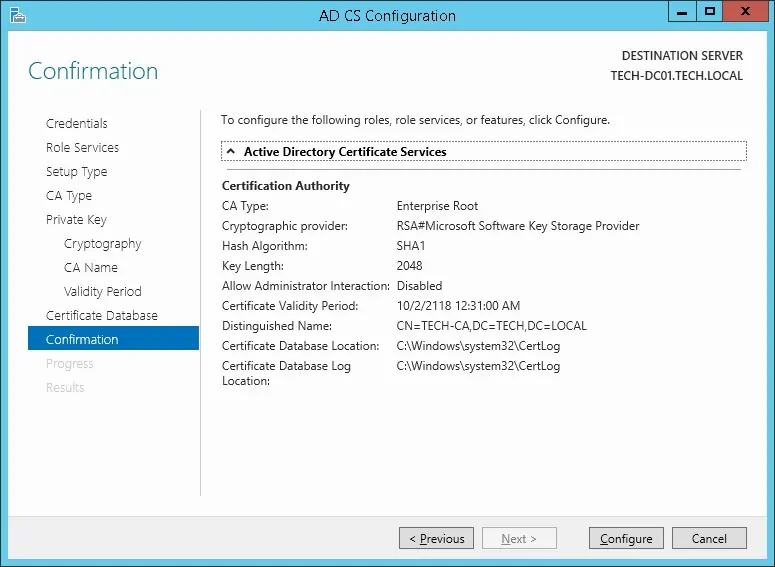

I vårt exempel ställer vi in det gemensamma namnet: TECH-CA

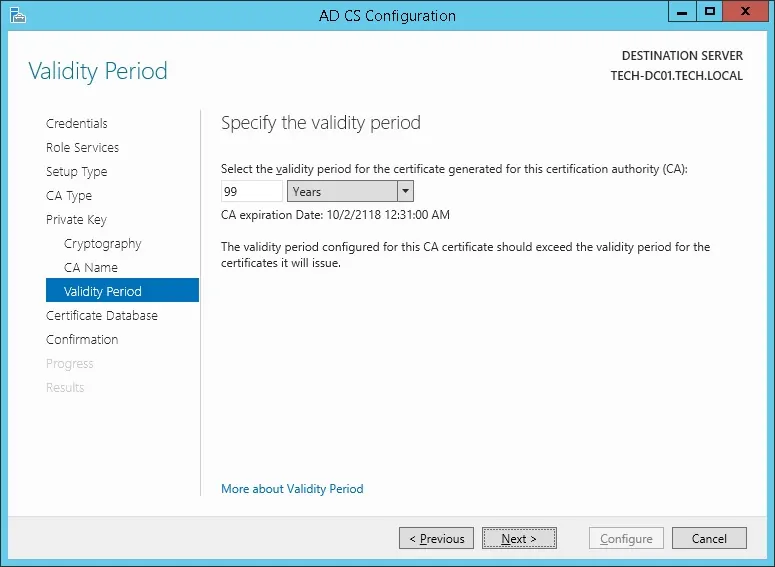

Ange giltighetsperioden för Windows Certification authority.

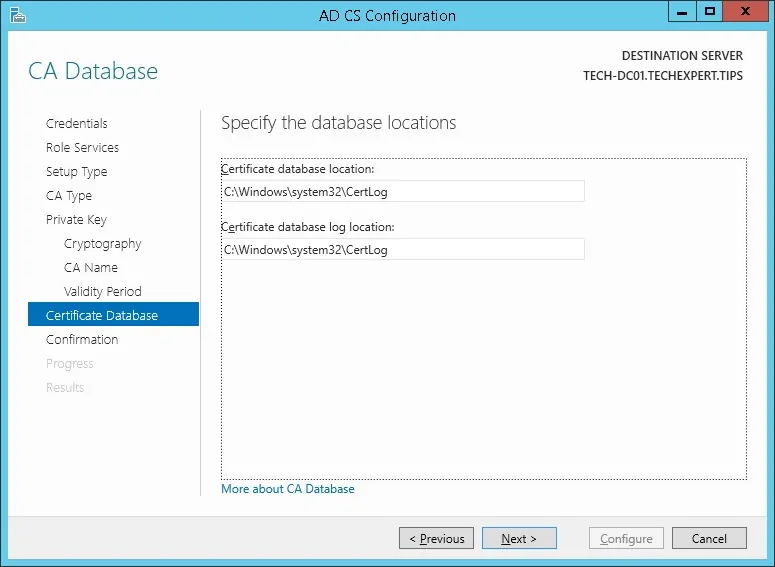

Behåll standardplatsen för Windows-certifikatutfärdarens databas.

Verifiera sammanfattningen och klicka på knappen Konfigurera.

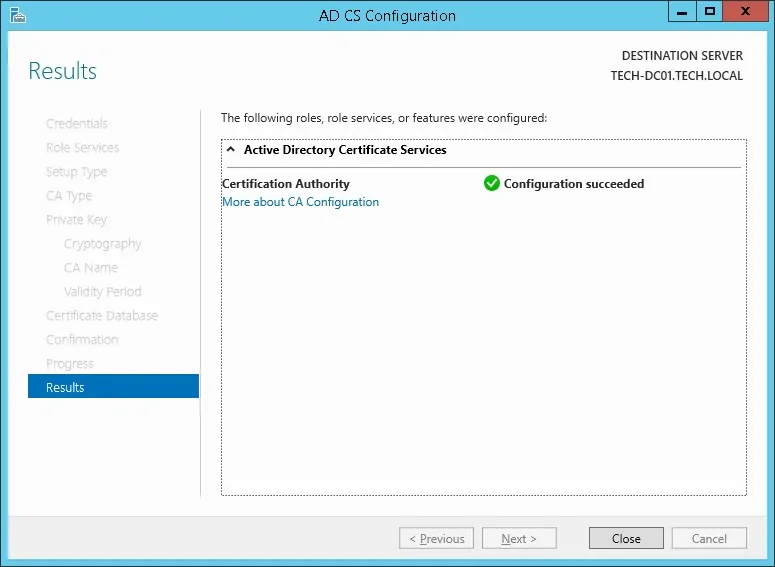

Vänta tills installationen av Windows-serverns certifikatutfärdare är klar.

Efter avslutad installation av certifikatutfärdare startar du om datorn.

Du har avslutat installationen av Windows-certifikatutfärdaren.

PFSense - Testa LDAP över SSL-kommunikation igen

Vi måste testa om din domänkontrollant erbjuder LDAP över SSL-tjänsten på port 636.

När du har avslutat installationen av Certifikatutfärdaren väntar du 5 minuter och startar om domänkontrollanten.

Under uppstartstiden kommer din domänkontrollant att begära ett servercertifikat automatiskt från den lokala certifikatutfärdaren.

Efter att ha fått servercertifikatet kommer din domänkontrollant att börja erbjuda LDAP-tjänsten över SSL på 636-porten.

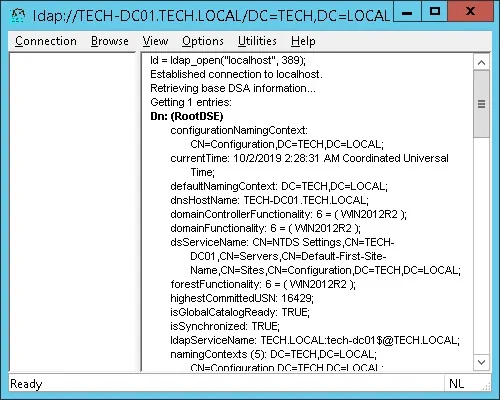

På domänkontrollanten kommer du åt startmenyn och söker efter LDP-programmet.

Få åtkomst till Menyn Anslutning och välj alternativet Anslut.

Försök att ansluta till localhost med hjälp av TCP-porten 636.

Välj SSL-checkbox och klicka på knappen Ok.

Försök att ansluta till localhost med hjälp av TCP-porten 636.

Välj SSL-checkbox och klicka på knappen Ok.

Den här gången bör du kunna ansluta till LDAP-tjänsten på localhost-porten 636.

Om du inte har möjlighet att ansluta till port 636, starta om datorn igen och vänta 5 minuter mer.

Det kan ta någon gång innan din domänkontrollant får det certifikat som begärts från certifikatutfärdaren.

Självstudiekurs – Windows-domänkontrollantens brandvägg

Vi måste skapa en brandväggsregel på Windows-domänkontrollanten.

Den här brandväggsregeln kommer att tillåta att Pfsense-servern frågar Active Directory-databasen.

Öppna programmet med namnet Windows-brandväggen med avancerad säkerhet på domänkontrollanten

Skapa en ny brandväggsregel för Inkommande.

Välj alternativet PORT.

Välj TCP-alternativet.

Välj alternativet Specifika lokala portar.

Ange TCP-porten 636.

Markera alternativet Tillåt anslutningen.

Kontrollera alternativet DOMAIN.

Kontrollera alternativet PRIVAT.

Kontrollera alternativet OFFENTLIG.

Ange en beskrivning till brandväggsregeln.

Grattis, du har skapat den nödvändiga brandväggsregeln.

Den här regeln kommer att göra det möjligt för Pfsense att fråga Active Directory-databasen.

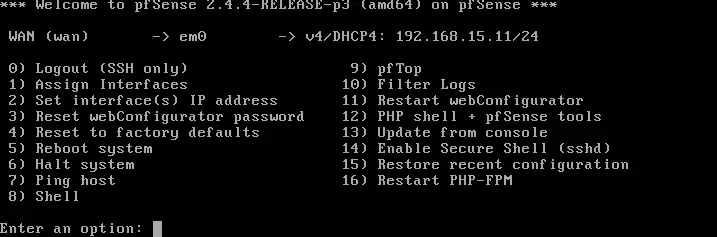

Handledning – Förbereda meddelandet PFSense LDAPS

Få åtkomst till PFsense-konsolens meny och välj alternativet nummer 8 för att få tillgång till kommandoraden.

Använd följande kommando för att testa LDAPS-kommunikationen.

Det kommer att försöka få en kopia av domänkontrollanten certifikat.

Tänk på att du måste ändra IP-adressen ovan till din Domänkontrollant.

Systemet ska visa en kopia av domänkontrollantcertifikatet.

PFsense-brandväggen måste kunna kommunicera med domänkontrollanten med hjälp av dess DNS-namn. (FQDN)

Pfsense kanske använder domänkontrollanten som en DNS-server för att kunna översätta TECH-DC01. Tech. LOKAL till IP-adressen 192.168.15.10.

Använd ping-kommandot för att verifiera om PFsense-brandväggen kan översätta värdnamnet till IP-adress.

I vårt exempel kunde Pfsense-brandväggen översätta TECH-DC01. Tech. LOKAL hostname till 192.168.15.10.

Självstudiekurs – Skapande av Windows-domänkonto

Därefter måste vi skapa minst 2 konton på Active directory-databasen.

ADMIN-kontot kommer att användas för att logga in på Webbgränssnittet i Pfsense.

BIND-kontot kommer att användas för att fråga Active Directory-databasen.

Öppna programmet med namnet på domänkontrollanten: Active Directory - användare och datorer

Skapa ett nytt konto inuti behållaren Användare.

Skapa ett nytt konto med namnet: admin

Lösenord som konfigurerats till ADMIN-användaren: 123qwe..

Detta konto kommer att användas för att autentisera som admin på Pfsense webbgränssnitt.

Skapa ett nytt konto med namnet: binda

Lösenord som konfigurerats till BIND-användaren: 123qwe..

Det här kontot kommer att användas för att fråga lösenorden som lagras på Active Directory-databasen.

Grattis, du har skapat de nödvändiga Active Directory-kontona.

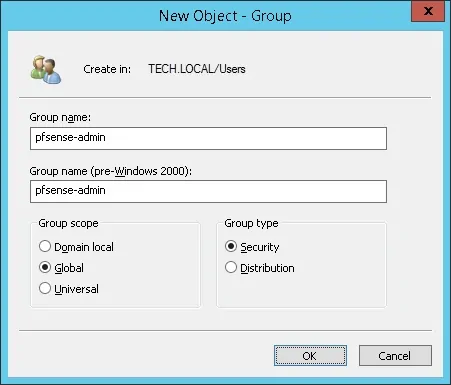

Självstudiekurs - Windows-domängruppskapande

Därefter måste vi skapa minst 1 grupp på Active directory-databasen.

Öppna programmet med namnet på domänkontrollanten: Active Directory - användare och datorer

Skapa en ny grupp inuti behållaren Användare.

Skapa en ny grupp med namnet: pfsense-admin

Medlemmar i den här gruppen kommer att ha admin-behörigheten på webbgränssnittet PFsense.

Viktigt! Lägg till admin-användaren som medlem i gruppen pfsense-admin.

Grattis, du har skapat den nödvändiga Active Directory-gruppen.

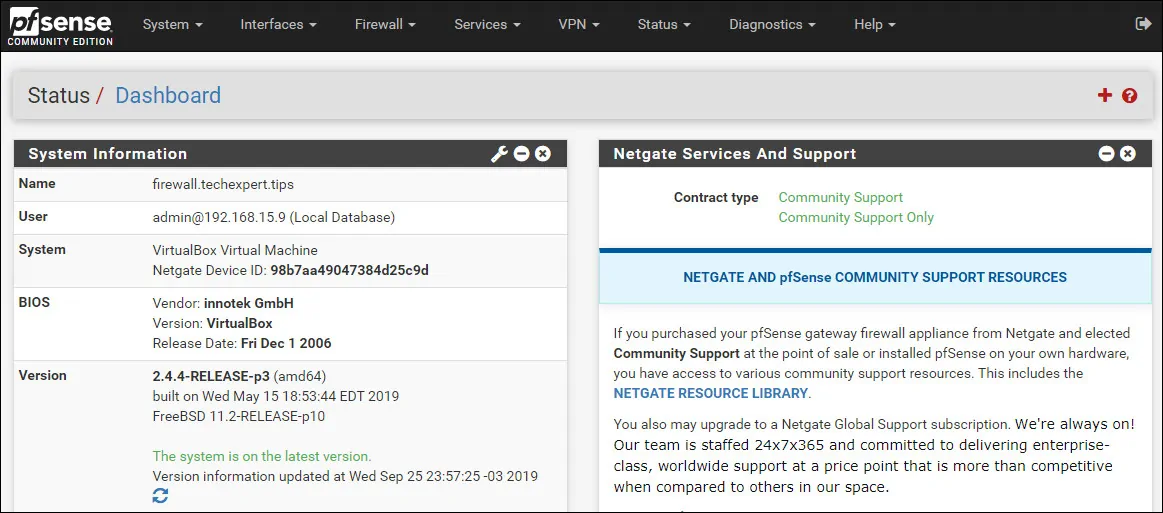

PFSense - PFSense LDAPS-autentisering på Active Directory

Öppna en webbläsare programvara, ange IP-adressen till din Pfsense brandvägg och tillgång webbgränssnitt.

I vårt exempel angavs följande webbadress i Webbläsaren:

• https://192.168.15.11

Webbgränssnittet Pfsense bör presenteras.

På skärmen med uppmaning anger du inloggningsinformationen för Pfsense Standardlösenord.

• Användarnamn: admin

• Lösenord: pfsense

Efter en lyckad inloggning kommer du att skickas till Pfsense Dashboard.

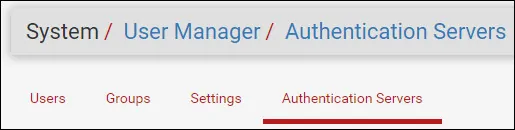

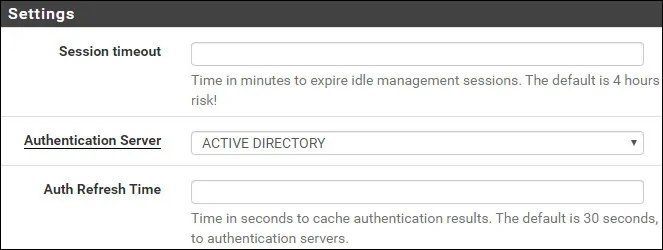

Få åtkomst till Pfsense System-menyn och välj alternativet Användarhanterare.

På user manager-skärmen kommer du åt fliken Authentications servers och klickar på knappen Lägg till.

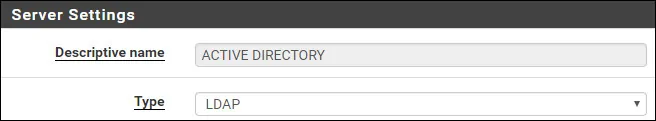

På server-inställningsområdet utför du följande konfiguration:

• Description name: ACTIVE DIRECTORY

• Type: LDAP

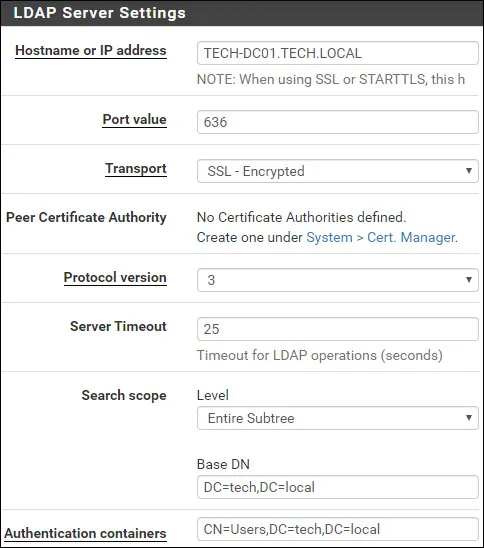

På inställningsområdet för LDAP-server utför du följande konfiguration:

• Hostname eller IP-adress - TECH-DC01. Tech. Lokala

• Portvärde - 636

• Transport - SSL - krypterad

• Protocol version - 3

• Server Timeout - 25

• Search Scope - Entire Subtree

• Base DN - dc=tech,dc=local

• Authentication containers - CN=Users,DC=tech,DC=local

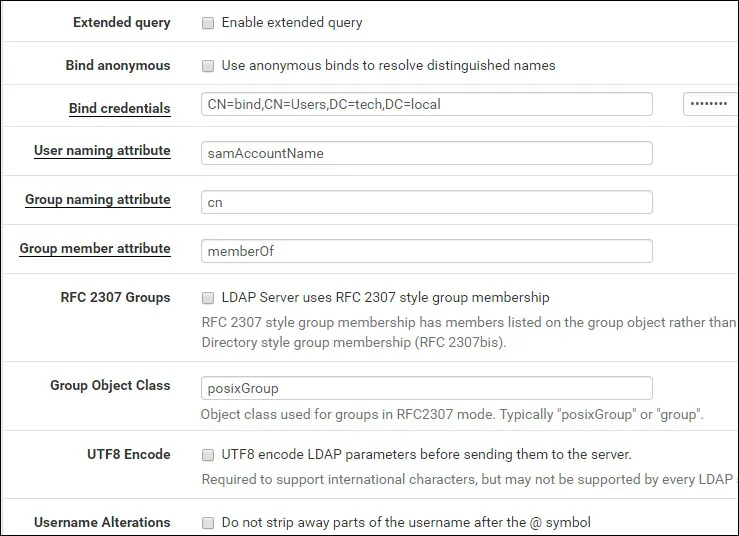

• Extended query - Disabled

• Bind anonymous - Disabled

• Bind credentials - CN=bind,CN=Users,DC=tech,DC=local

• Bind credentials Password - Password of the BIND user account

• Initial Template - Microsoft AD

• User naming attribute - samAccountName

• Group naming attribute - cn

• Group member attribute - memberOf

• RFC 2307 Groups - Disabled

• Group Object Class - posixGroup

• UTF8 Encode - Disabled

• Username Alterations - Disabled

Du måste ändra TECH-DC01. Tech. LOKALT till ditt domänkontrollantvärdnamn.

Du behöver ändra domäninformationen för att återspegla din Nätverksmiljö.

Du behöver ändra autentiseringsuppgifterna för bindning för att återspegla din Network-miljö.

Klicka på spara-knappen för att avsluta konfigurationen.

I vårt exempel konfigurerade vi Ldap-serverautentiseringen på PFSense firewal.

PFSense - Testa Active Directory-autentisering

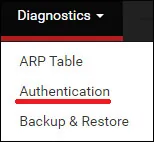

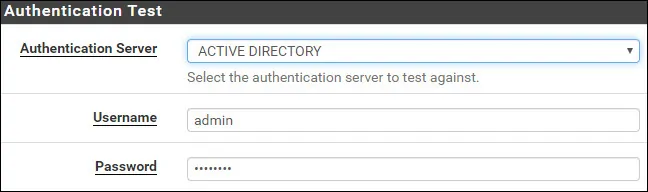

Få åtkomst till Pfsense-diagnostik-menyn och välj alternativet Autentisering.

Välj Active directory-autentiseringsservern.

Ange Admin användarnamn, dess lösenord och klicka på knappen Test.

Om testet lyckas bör du se följande meddelande.

Grattis! Din PFsense LDAPS-serverautentisering på Active Directory konfigurerades på ett sucessfully.

PFSense - Behörighet för Active Directory-gruppen

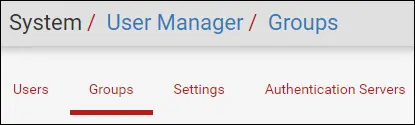

Få åtkomst till Pfsense System-menyn och välj alternativet Användarhanterare.

På user manager-skärmen kommer du åt fliken Grupper och klickar på knappen Lägg till.

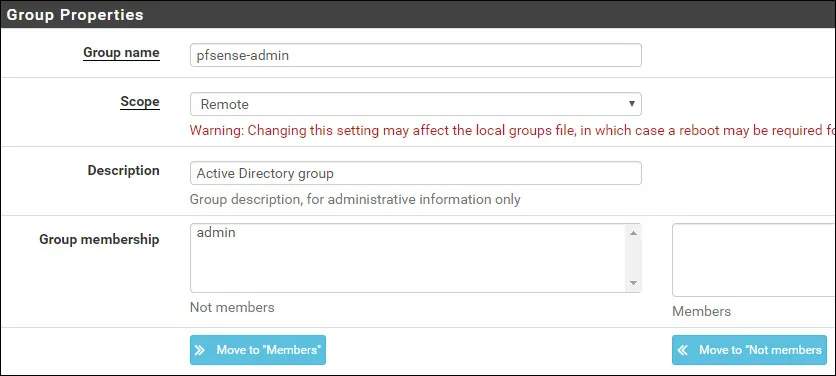

Utför följande konfiguration på skärmen Skapa grupp:

• Group name - pfsense-admin

• Scope - Remote

• Description - Active Directory group

Klicka på Spara-knappen, du kommer att skickas tillbaka till skärmen Gruppkonfiguration.

Nu måste du redigera behörigheterna för gruppen pfsense-admin.

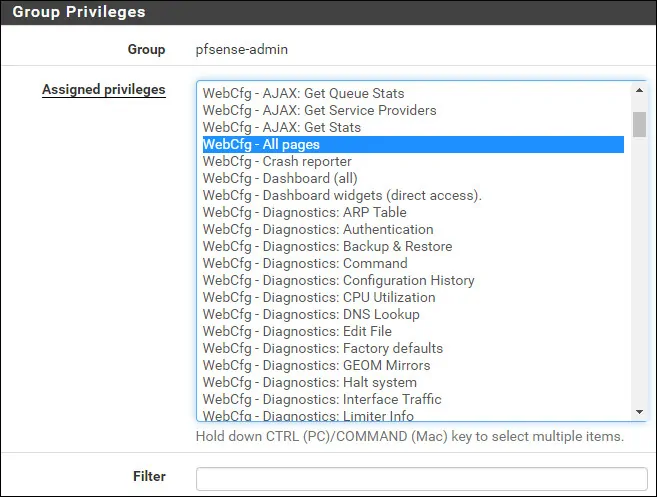

På gruppegenskaperna för PFSENSE-Admin letar du reda på området Tilldelade privilegier och klickar på knappen Lägg till.

På området Gruppbehörighet utför du följande konfiguration:

• Assigned privileges - WebCfg - All pages

Klicka på spara-knappen för att avsluta konfigurationen.

PFSense - Aktivera Active Directory-autentiseringen

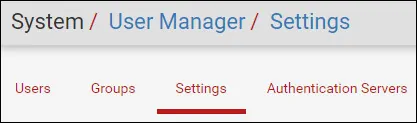

Få åtkomst till Pfsense System-menyn och välj alternativet Användarhanterare.

På skärmen User manager kommer du åt fliken Inställningar.

På skärmen Inställningar väljer du autentiseringsservern för Active Directory.

Klicka på knappen Spara och testa.

Efter avslutad din konfiguration bör du logga ut pfsense webbgränssnitt.

Försök att logga in med hjälp av admin-användaren och lösenordet från Active Directory-databasen.

På inloggningsskärmen använder du adminanvändaren och lösenordet från Active Directory-databasen.

• Användarnamn: admin

• Lösenord: Ange Active directory-lösenordet.

Grattis! Du har konfigurerat PFSense-autentiseringen så att den använder Active Directory-databasen.