您想了解如何使用命令行通过Radius在Active Directory上配置Cisco Switch SSH身份验证吗? 在本教程中,我们将向您展示使用命令行在Cisco Switch 2960上通过Microsoft Active Directory配置SSH身份验证所需的所有步骤。

在我们的示例中,Windows域控制器的IP地址为192.168.100.10。

思科交换机相关教程:

在此页面上,我们提供了与Cisco Switch相关的教程列表的快速访问。

教程 - Active Directory上的Cisco SSH身份验证

首先,您需要访问Cisco交换机的控制台。

在我们的示例中,我们将使用名为Putty的Opensource软件和运行Windows的计算机。

Putty软件可以在putty.org网站上找到。

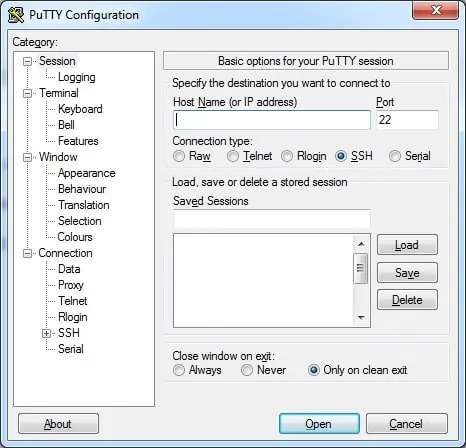

完成下载后,运行软件并等待以下屏幕。

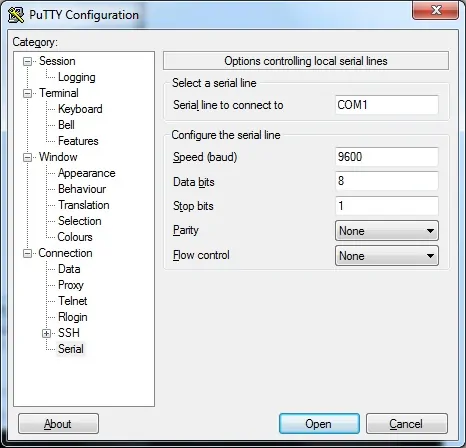

要访问Cisco交换机型号2960或3750的控制台,您需要选择“串行连接”类别并使用以下选项:

•连接类型:串行

•串行线:COM1

•速度:9600

如果COM1不起作用,您将需要尝试使用COM2,COM3,COM4或下一个。

使用控制台,telnet或ssh连接到交换机的命令行,并使用具有管理权限的用户登录。

在提示屏幕上,输入管理登录信息。

成功登录后,将显示控制台命令行。

Switch>

使用enable命令进入权限模式。

Switch> enable

configure terminal命令用来进入配置模式。

Switch# configure terminal

首先,您需要在Windows服务器上安装和配置Radius。

上面的视频将教您配置Radius服务器所需的分步过程。

完成Radius服务器配置后,您可以继续阅读本教程。

配置Cisco交换机以使用Radius服务器进行身份验证。

Switch(config)# aaa new-model

Switch(config)# aaa authentication login default group radius local

Switch(config)# aaa authorization exec default group radius local

Switch(config)# radius-server host 192.168.100.10

Switch(config)# radius-server key kamisama123@

在我们的示例中,我们将Cisco交换机配置为使用Radius服务器对用户会话进行身份验证和授权。

radius服务器正在验证Active Directory域上的用户帐户。

在我们的示例中,Radius服务器的IP地址是192.168.100.10。

在我们的示例中,radius服务器的Authentication密钥是kamisama123 @。

现在,使用以下命令创建所需的SSH加密密钥:

Switch(config)# crypto key generate rsa

Switch(config)# ip ssh version 2

如果系统要求密钥大小,您应该通知可用于交换机的最高编号。

在我的Switch上,最大值为:4096

您还应该启用SSH版本2,它更安全并且具有许多很酷的功能。

配置虚拟终端以允许SSH远程访问。

Switch(config)# line vty 0 15

Switch(config)# login authentication default

Switch(config)# transport input ssh

Switch(config)# exit

不要忘记保存您的交换机配置。

Switch# copy running-config startup-config

您已成功启用Cisco SSH远程访问功能。

您已成功配置远程终端以接受远程连接。

您已在Cisco交换机上成功配置Radius身份验证。