¿Desea obtener información sobre cómo configurar una autenticación Cisco Switch SSH en Active Directory a través de Radius utilizando la línea de comandos? En este tutorial, le mostraremos todos los pasos necesarios para configurar la autenticación SSH a través de Microsoft Active Directory en un Cisco Switch 2960 utilizando la línea de comandos.

En nuestro ejemplo, el controlador de dominio de Windows tiene la dirección IP 192.168.100.10.

Cisco Switch Playlist:

En esta página, ofrecemos acceso rápido a una lista de videos relacionados con Cisco Switch.

No te olvides de suscribirte a nuestro canal de youtube llamado FKIT.

Tutorial Relacionado a Cisco Switch:

En esta página, ofrecemos acceso rápido a una lista de tutoriales relacionados con Cisco Switch.

Tutorial - Autenticación Cisco SSH en Active Directory

Primero, debe acceder a la consola de su Cisco Switch.

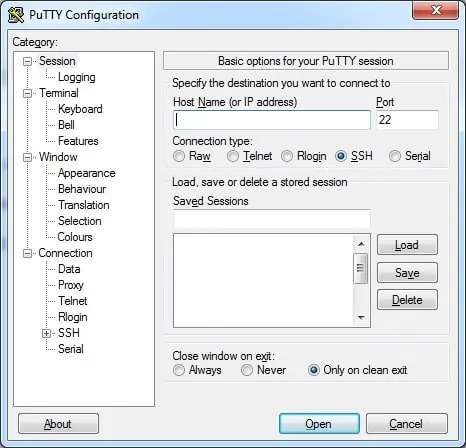

En nuestro ejemplo, vamos a utilizar un software de Opensource llamado Putty y una computadora con Windows.

El software Putty está disponible en el sitio web putty.org.

Después de terminar la descarga, ejecute el software y espere la siguiente pantalla.

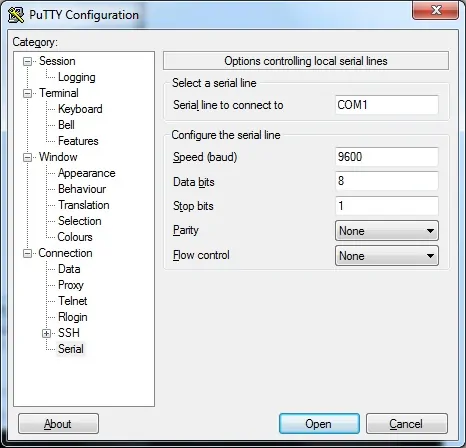

Para acceder a la consola de un Cisco Switch modelo 2960 o 3750, deberá seleccionar la categoría de Conexión en serie y usar las siguientes opciones:

• Tipo de conexión: serie

• Línea serial: COM1

• Velocidad: 9600

Si COM1 no funciona, deberá intentar usar COM2, COM3, COM4 o el siguiente.

Con la consola, telnet o ssh, conéctese a la línea de comandos de su conmutador e inicie sesión con un usuario que tenga privilegios administrativos.

En la pantalla de solicitud, ingrese la información de inicio de sesión administrativa.

Después de un inicio de sesión exitoso, se mostrará la línea de comandos de la consola.

Switch>

Use el comando habilitar para ingresar al modo de privilegio.

Switch> enable

Use el comando configure terminal para ingresar al modo de configuración.

Switch# configure terminal

En primer lugar, debe instalar y configurar Radius en un servidor de Windows.

El video de arriba le enseñará el procedimiento paso a paso requerido para configurar el servidor Radius.

Después de finalizar la configuración del servidor Radius, puede continuar leyendo el tutorial.

Configure el switch de Cisco para autenticarse usando el servidor Radius.

Switch(config)# aaa new-model

Switch(config)# aaa authentication login default group radius local

Switch(config)# aaa authorization exec default group radius local

Switch(config)# radius-server host 192.168.100.10

Switch(config)# radius-server key kamisama123@

En nuestro ejemplo, configuramos Cisco Switch para autenticar y autorizar la sesión del usuario utilizando el servidor Radius.

El servidor radius está autenticando las cuentas de usuario en el dominio de Active Directory.

En nuestro ejemplo, la dirección IP del servidor Radius es 192.168.100.10.

En nuestro ejemplo, la clave de autenticación para el servidor de radio es kamisama123 @.

Ahora, use el siguiente comando para crear las claves de cifrado SSH necesarias:

Switch(config)# crypto key generate rsa

Switch(config)# ip ssh version 2

Si el sistema solicita un tamaño de clave, debe informar el número más alto disponible para su cambio.

En mi Switch, el valor máximo fue: 4096

También debe habilitar la versión 2 de SSH, que es más segura y tiene muchas funciones interesantes.

Configure los terminales virtuales para permitir el acceso remoto SSH.

Switch(config)# line vty 0 15

Switch(config)# login authentication default

Switch(config)# transport input ssh

Switch(config)# exit

No te olvides de guardar la configuración de tu switch.

Switch# copy running-config startup-config

Ha habilitado exitosamente la función de acceso remoto Cisco SSH.

Ha configurado con éxito los terminales remotos para aceptar conexiones remotas.

Ha configurado correctamente la autenticación Radius en un conmutador Cisco.