Gostaria de aprender como configurar uma autenticação SSH do Switch Cisco no Active Directory via Radius usando a linha de comando? Neste tutorial, mostraremos todas as etapas necessárias para configurar a autenticação SSH por meio do Microsoft Active Directory em um Switch Cisco 2960 usando a linha de comando.

No nosso exemplo, o controlador de domínio do Windows tem o endereço IP 192.168.100.10.

Switch Cisco Playlist:

Nesta página, oferecemos acesso rápido a uma lista de vídeos relacionados ao Switch Cisco.

Não se esqueça de se inscrever em nosso canal do youtube chamado FKIT.

Tutoriais Relacionados ao Switch Cisco:

Nesta página, oferecemos acesso rápido a uma lista de tutoriais relacionados ao Switch Cisco.

Tutorial - Cisco SSH Autenticação no Active Directory

Primeiro, você precisa acessar o console do seu Switch Cisco.

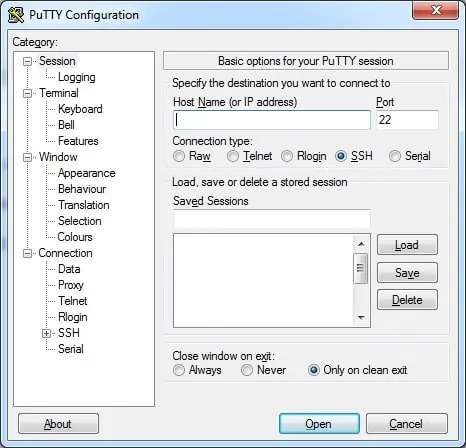

Em nosso exemplo, vamos usar um software Opensource chamado Putty e um computador com o Windows.

O software Putty está disponível no site putty.org.

Após terminar o download, execute o software e aguarde a tela a seguir.

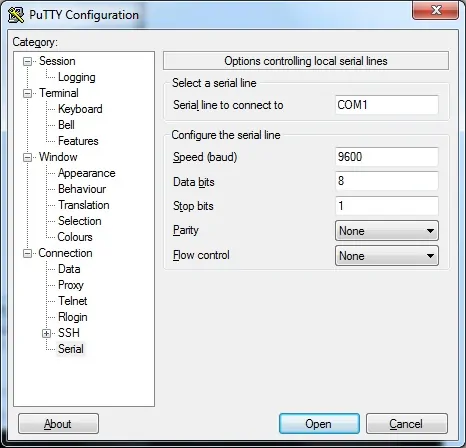

Para acessar o console de um Switch Cisco modelo 2960 ou 3750, você precisará selecionar a categoria Conexão serial e usar as seguintes opções:

• Tipo de conexão: serial

• Linha serial: COM1

• Velocidade: 9600

Se COM1 não funcionar, você precisará tentar usar COM2, COM3, COM4 ou o próximo.

Usando o console, telnet ou ssh, conecte-se à linha de comando do seu switch e faça o login com um usuário que tenha privilégios administrativos.

Na tela de prompt, insira as informações administrativas de login.

Após um login bem-sucedido, a linha de comando do console será exibida.

Switch>

Use o comando enable para entrar no modo de privilégio.

Switch> enable

Use o comando configure terminal para entrar no modo de configuração.

Switch# configure terminal

Primeiro, você precisa instalar e configurar o Radius em um servidor Windows.

O vídeo acima ensinará o procedimento passo a passo necessário para configurar o servidor Radius.

Depois de terminar a configuração do servidor Radius, você pode continuar a ler o tutorial.

Configure o comutador Cisco para autenticar usando o servidor Radius.

Switch(config)# aaa new-model

Switch(config)# aaa authentication login default group radius local

Switch(config)# aaa authorization exec default group radius local

Switch(config)# radius-server host 192.168.100.10

Switch(config)# radius-server key kamisama123@

Em nosso exemplo, configuramos o Switch Cisco para autenticar e autorizar a sessão do usuário usando o servidor Radius.

O servidor radius está autenticando as contas de usuário no domínio do Active Directory.

Em nosso exemplo, o endereço IP do servidor Radius é 192.168.100.10.

Em nosso exemplo, a chave de autenticação para o servidor radius é kamisama123 @.

Agora, use o seguinte comando para criar as chaves de criptografia SSH necessárias:

Switch(config)# crypto key generate rsa

Switch(config)# ip ssh version 2

Se o sistema solicitar um tamanho de chave, você deverá informar o número mais alto disponível para o seu switch.

No meu switch, o valor máximo era: 4096

Você também deve ativar a versão 2 do SSH, que é mais segura e possui muitos recursos interessantes.

Configure os terminais virtuais para permitir o acesso remoto SSH.

Switch(config)# line vty 0 15

Switch(config)# login authentication default

Switch(config)# transport input ssh

Switch(config)# exit

Não se esqueça de salvar sua configuração de switch.

Switch# copy running-config startup-config

Você ativou com êxito o recurso de acesso remoto do Cisco SSH.

Você configurou com sucesso os terminais remotos para aceitar conexões remotas.

Você configurou com sucesso a autenticação Radius em um Switch Cisco.