Wilt u weten hoe u een Cisco Switch SSH-authenticatie in Active Directory via Radius configureert met behulp van de opdrachtregel? In deze zelfstudie laten we u alle stappen zien die nodig zijn om SSH-verificatie via Microsoft Active Directory op een Cisco Switch 2960 via de opdrachtregel te configureren.

In ons voorbeeld heeft de Windows-domeincontroller het IP-adres 192.168.100.10.

Cisco Switch Playlist:

Op deze pagina bieden we snel toegang tot een lijst met video's gerelateerd aan Cisco Switch.

Vergeet niet je te abonneren op ons YouTube-kanaal met de naam FKIT.

Cisco Switch Related Tutorial:

Op deze pagina bieden we snelle toegang tot een lijst met zelfstudies met betrekking tot Cisco Switch.

Zelfstudie - Cisco SSH-verificatie op Active Directory

Eerst moet u de console van uw Cisco Switch openen.

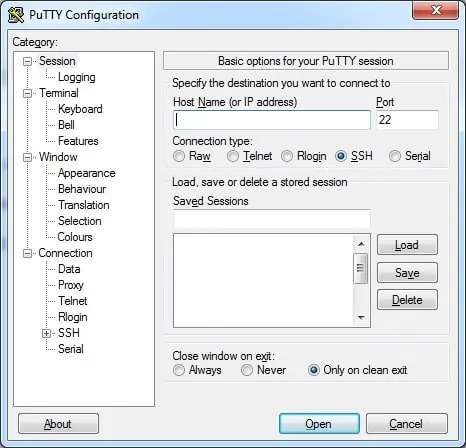

In ons voorbeeld gebruiken we de Opensource-software Putty en een computer met Windows.

De Putty-software is beschikbaar op de website van putty.org.

Nadat de download is voltooid, start u de software en wacht u op het volgende scherm.

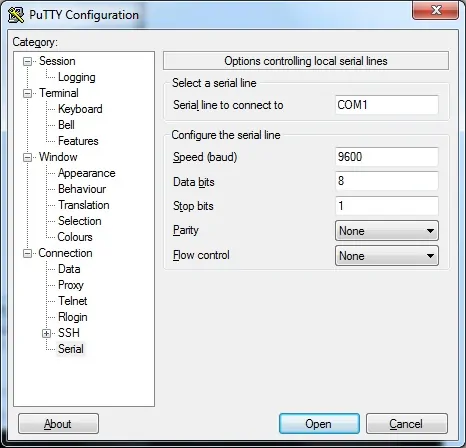

Om toegang te krijgen tot de console van een Cisco Switch-model 2960 of 3750, moet u de categorie Seriële verbinding selecteren en de volgende opties gebruiken:

• Verbindingstype: Serie

• Seriële lijn: COM1

• Snelheid: 9600

Als COM1 niet werkt, moet je proberen COM2, COM3, COM4 of de volgende te gebruiken.

Gebruik de console, telnet of ssh, maak verbinding met de opdrachtregel van uw switch en meld u aan met een gebruiker die beheerdersrechten heeft.

Voer in het promptscherm de beheerdersaanmeldingsgegevens in.

Na een succesvolle aanmelding wordt de console-commandolijn weergegeven.

Switch>

Gebruik de opdracht enable om de privilege-modus in te schakelen.

Switch> enable

Gebruik de opdracht configure terminal om de configuratiemodus te openen.

Switch# configure terminal

Eerst moet u de Radius op een Windows-server installeren en configureren.

De video hierboven leert u de stap voor stap procedure die nodig is om de Radius-server te configureren.

Na het voltooien van de Radius-serverconfiguratie kunt u de zelfstudie blijven lezen.

Configureer de Cisco-switch om te verifiëren met behulp van de Radius-server.

Switch(config)# aaa new-model

Switch(config)# aaa authentication login default group radius local

Switch(config)# aaa authorization exec default group radius local

Switch(config)# radius-server host 192.168.100.10

Switch(config)# radius-server key kamisama123@

In ons voorbeeld hebben we Cisco Switch geconfigureerd om gebruikerssessies te verifiëren en autoriseren met behulp van de Radius-server.

De radius-server verifieert de gebruikersaccounts op het Active Directory-domein.

In ons voorbeeld is het IP-adres van de Radius-server 192.168.100.10.

In ons voorbeeld is de authenticatiesleutel van de radiusserver kamisama123 @.

Gebruik nu de volgende opdracht om de benodigde SSH-coderingssleutels te maken:

Switch(config)# crypto key generate rsa

Switch(config)# ip ssh version 2

Als het systeem om een sleutelgrootte vraagt, moet u het hoogste nummer vermelden dat beschikbaar is voor uw switch.

Op mijn Switch was de maximale waarde: 4096

Je moet ook de SSH-versie 2 inschakelen die veiliger is en veel coole functies bevat.

Configureer de virtuele terminals om SSH externe toegang toe te staan.

Switch(config)# line vty 0 15

Switch(config)# login authentication default

Switch(config)# transport input ssh

Switch(config)# exit

Vergeet niet om uw switchconfiguratie op te slaan.

Switch# copy running-config startup-config

U hebt de functie Cisco SSH RAS-toegang met succes ingeschakeld.

U hebt de terminals op afstand met succes geconfigureerd om externe verbindingen te accepteren.

U hebt de Radius-verificatie op een Cisco-switch met succes geconfigureerd.