是否要了解如何使用 Powershell 筛选 Windows 事件日志,以查找谁更改了域上用户的密码? 在本教程中,我们将向您展示如何查找谁更改了Active Directory上帐户的密码。

• Windows 2012 R2

• Windows 2016

• Windows 2019

• 视窗 2022

• Windows 10

• 视窗 11

设备列表

在这里,您可以找到用于创建本教程的设备列表。

此链接还将显示用于创建本教程的软件列表。

相关教程 - 电源壳

在此页上,我们提供对与 PowerShell 相关的教程列表的快速访问。

教程 Powershell - 谁更改了 Active Directory 中的用户密码

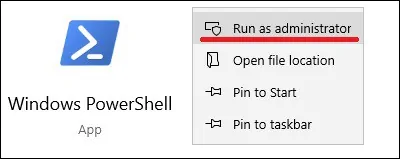

在域控制器上,启动提升的 Powershell 命令行。

列出与更改用户密码相关的事件。

Copy to Clipboard

下面是命令输出。

Copy to Clipboard

显示与更改用户密码相关的事件内容。

Copy to Clipboard

下面是命令输出。

Copy to Clipboard

仅显示事件消息的内容。

Copy to Clipboard

下面是命令输出。

Copy to Clipboard

查找最近 30 天内谁更改了用户的密码。

Copy to Clipboard

搜索与特定时间间隔内用户密码更改相关的事件。

Copy to Clipboard

列出与特定用户帐户的密码更改相关的事件。

Copy to Clipboard

在我们的示例中,我们根据事件消息内容进行筛选。

此 Powershell 脚本筛选谁更改了用户密码。

Copy to Clipboard

下面是命令输出。

Copy to Clipboard

当用户更改自己的密码时,正确的事件 ID 是 4723。

祝贺! 您可以使用Powershell找到谁在Active Directory中更改了用户密码。