Vuoi imparare a configurare un'autenticazione Cisco Switch SSH su Active Directory tramite Radius utilizzando la riga di comando? In questa esercitazione, ti mostreremo tutti i passaggi necessari per configurare l'autenticazione SSH tramite Microsoft Active Directory su uno switch Cisco 2960 utilizzando la riga di comando.

In questo esempio, il controller di dominio di Windows ha l'indirizzo IP 192.168.100.10.

Playlist dello switch Cisco:

In questa pagina, offriamo un rapido accesso a un elenco di video relativi a Cisco Switch.

Non dimenticare di iscriverti al nostro canale youtube chiamato FKIT.

Esercitazione correlata a Cisco Switch:

In questa pagina, offriamo un rapido accesso a un elenco di tutorial relativi a Cisco Switch.

Esercitazione - Autenticazione Cisco SSH in Active Directory

In primo luogo, è necessario accedere alla console del vostro Cisco Switch.

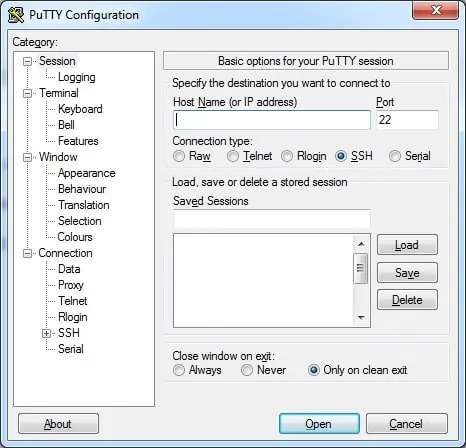

Nel nostro esempio, useremo un software Opensource denominato Putty e un computer che esegue Windows.

Il software Putty è disponibile sul sito web putty.org.

Dopo aver terminato il download, eseguire il software e attendere la seguente schermata.

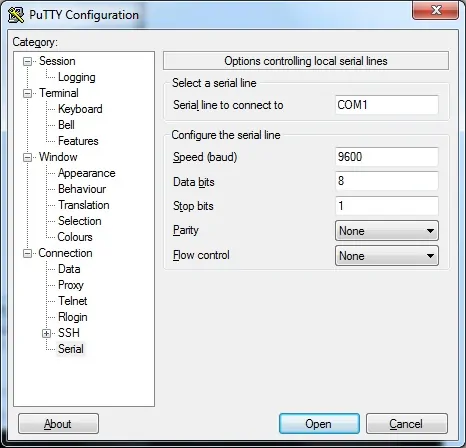

Per accedere alla console di un modello Cisco Switch 2960 o 3750, è necessario selezionare la categoria Connessione seriale e utilizzare le seguenti opzioni:

Tipo di connessione: Seriale

Linea seriale: COM1

Velocità: 9600

Se COM1 non funziona è necessario provare a utilizzare COM2, COM3, COM4 o il successivo.

Utilizzando la console, telnet o ssh, connettersi alla riga di comando dello switch ed effettuare l'accesso con un utente con privilegi amministrativi.

Nella schermata del prompt, immettere le informazioni di accesso amministrative.

Dopo un accesso riuscito, verrà visualizzata la riga di comando della console.

Switch>

Utilizzare il comando enable per attivare la modalità privilegio.

Switch> enable

Utilizzare il comando Configura terminale per attivare la modalità di configurazione.

Switch# configure terminal

In primo luogo, è necessario installare e configurare il Raggio su un server Windows.

Il video qui sopra ti insegnerà la procedura passo dopo passo necessaria per configurare il server Radius.

Al termine della configurazione del server Radius è possibile continuare a leggere l'esercitazione.

Configurare lo switch Cisco per l'autenticazione utilizzando il server Radius.

Switch(config)# aaa new-model

Switch(config)# aaa authentication login default group radius local

Switch(config)# aaa authorization exec default group radius local

Switch(config)# radius-server host 192.168.100.10

Switch(config)# radius-server key kamisama123@

Nel nostro esempio, abbiamo configurato lo switch Cisco per autenticare e autorizzare la sessione utente utilizzando il server Radius.

Il server radius sta autenticando gli account utente nel dominio di Active Directory.

Nel nostro esempio, l'indirizzo IP del server Radius è 192.168.100.10.

Nel nostro esempio, la chiave di autenticazione per il server radius è kamisama123@.

A questo punto, utilizzare il comando seguente per creare le chiavi di crittografia SSH necessarie:

Switch(config)# crypto key generate rsa

Switch(config)# ip ssh version 2

Se il sistema richiede una dimensione della chiave, è necessario informare il numero più alto disponibile per l'interruttore.

Sul mio switch, il valore massimo era: 4096

Si dovrebbe anche abilitare il SSH versione 2 che è più sicuro e ha un sacco di caratteristiche interessanti.

Configurare i terminali virtuali per consentire l'accesso remoto SSH.

Switch(config)# line vty 0 15

Switch(config)# login authentication default

Switch(config)# transport input ssh

Switch(config)# exit

Non dimenticare di salvare la configurazione dello switch.

Configurazione di avvio di switch- copy running-config

La funzionalità di accesso remoto Cisco SSH è stata abilitata.

I terminali remoti sono stati configurati correttamente per accettare connessioni remote.

L'autenticazione Radius è stata configurata correttamente su un commutatore Cisco.