アクティブ ディレクトリで iTOP LDAP 認証を設定する方法を学習しますか? このチュートリアルでは、ITOP ユーザーを認証する方法を示します。

• Ubuntu 18.04

• Ubuntu 19.04

• iTOP 2.6.1

ハードウェアリスト:

次のセクションでは、この iTOP チュートリアルを作成するために使用する機器の一覧を示します。

上記のハードウェアの一部は、Amazonのウェブサイトで見つけることができます。

iTOP関連のチュートリアル:

このページでは、iTOP に関連するチュートリアルのリストにすばやくアクセスできます。

チュートリアル - Windows ドメイン コントローラ ファイアウォール

まず、Windows ドメイン コントローラにファイアウォールルールを作成する必要があります。

このファイアウォールルールにより、iTOP サーバはアクティブディレクトリデータベースに対してクエリを実行できます。

ドメイン コントローラで、セキュリティが強化された Windows ファイアウォールという名前のアプリケーションを開きます。

新しい受信ファイアウォール規則を作成します。

[ポート] オプションを選択します。

[TCP] オプションを選択します。

[特定のローカル ポート] オプションを選択します。

TCP ポート 389 を入力します。

[接続を許可する] オプションを選択します。

ドメイン オプションを確認します。

[プライベート] オプションをオンにします。

[パブリック] オプションをオンにします。

ファイアウォール規則の説明を入力します。

これで、必要なファイアウォールルールが作成されました。

このルールは、iTOP がアクティブ ディレクトリ データベースに対してクエリを実行できるようにします。

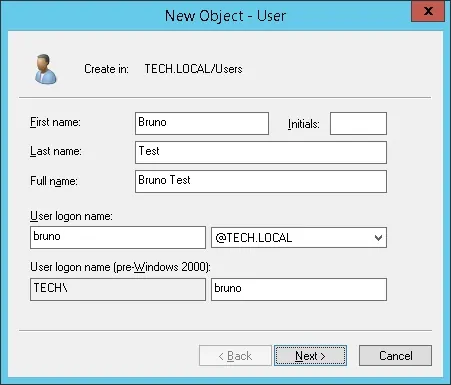

チュートリアル - Windows ドメイン アカウントの作成

次に、Active ディレクトリ データベースに少なくとも 2 つのアカウントを作成する必要があります。

BIND アカウントは、アクティブ ディレクトリ データベースのクエリに使用されます。

ブルーノアカウントは、iTOPウェブインターフェースにログインするために使用されます。

ドメイン コントローラーで、次の名前のアプリケーションを開きます: Active Directory ユーザーとコンピューター

Users コンテナ内に新しいアカウントを作成します。

次の名前の新しいアカウントを作成します。

BIND ユーザーに構成されたパスワード: 123qwe.。

このアカウントは、Active Directory データベースに保存されているパスワードのクエリに使用されます。

次の名前の新しいアカウントを作成します:

ブルーノユーザに設定されたパスワード: 123qwe..

このアカウントは、iTOP Webインターフェースで認証する例として使用されます。

これで、必要なアクティブ ディレクトリ アカウントが作成されました。

チュートリアル - アクティブディレクトリへの iTOP 通信の構成

iTOP サーバーのコマンドラインにアクセスし、設定ファイルを見つけます。

設定 itop.php ファイルを編集します。

config-itop.php ファイル内の LDAP 設定セクションを探します。

デフォルトの LDAP 構成セクションは次のとおりです。

ここに私たちの設定があります:

IP アドレスをドメイン コントローラの IP に変更する必要があります。

ネットワーク環境を反映するようにドメイン情報を変更する必要があります。

BIND ユーザー アカウントに正しいユーザー名とパスワードを入力します。

この'(&(uid=%1$s)(inetuserstatus=ACTIVE)'をこの'(samaccountname=%1$s)に変更することを忘れないでください。

チュートリアル iTOP - アクティブディレクトリでの LDAP 認証

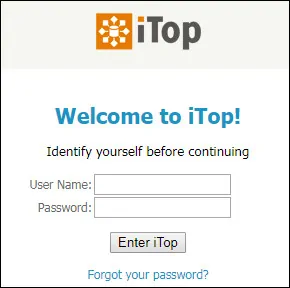

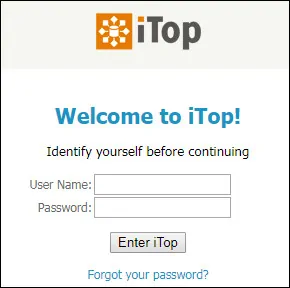

ブラウザを開き、Web サーバーの IP アドレスと /itop を入力します。

この例では、ブラウザに次の URL が入力されています。

• http://192.168.15.11/itop

iTOP Webインターフェイスを表示する必要があります。

プロンプト画面で、iTOP デフォルトパスワードのログイン情報を入力します。

• ユーザー名: 管理者

• パスワード: 管理者

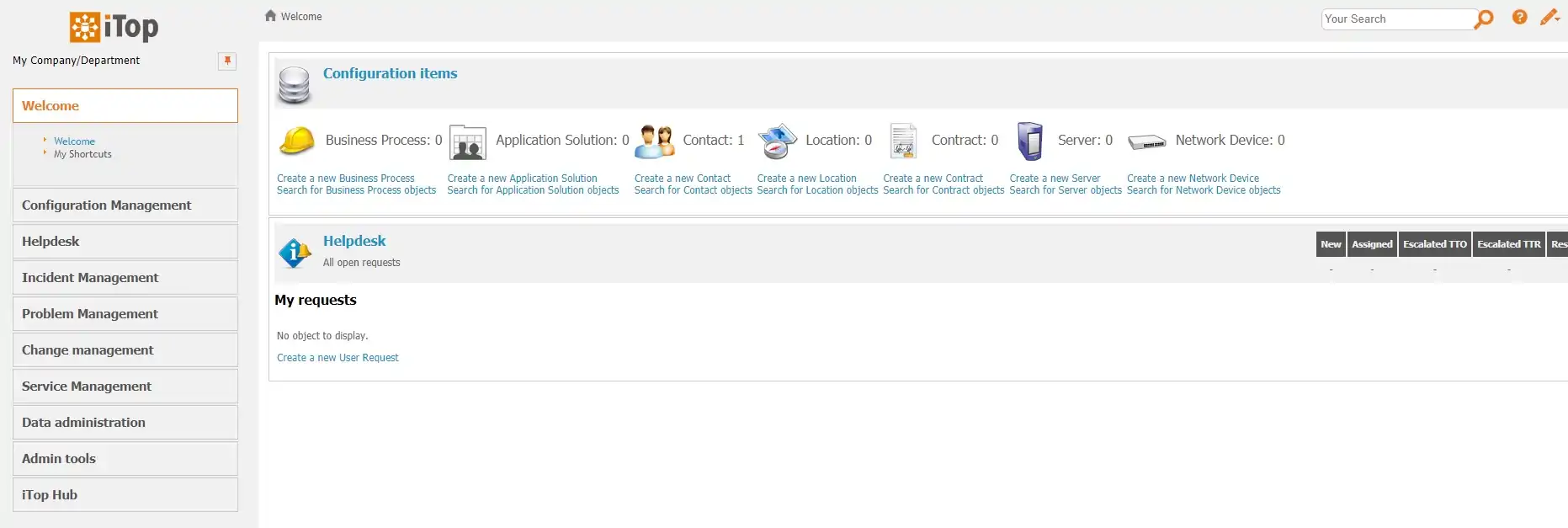

ログインが成功すると、iTOPダッシュボードに送信されます。

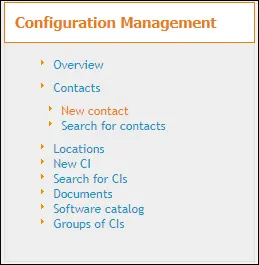

[構成管理]メニューの[連絡先]サブメニューにアクセスし、[新しい連絡先]オプションを選択します。

連絡先のユーザーの種類を選択し、[適用] ボタンをクリックします。

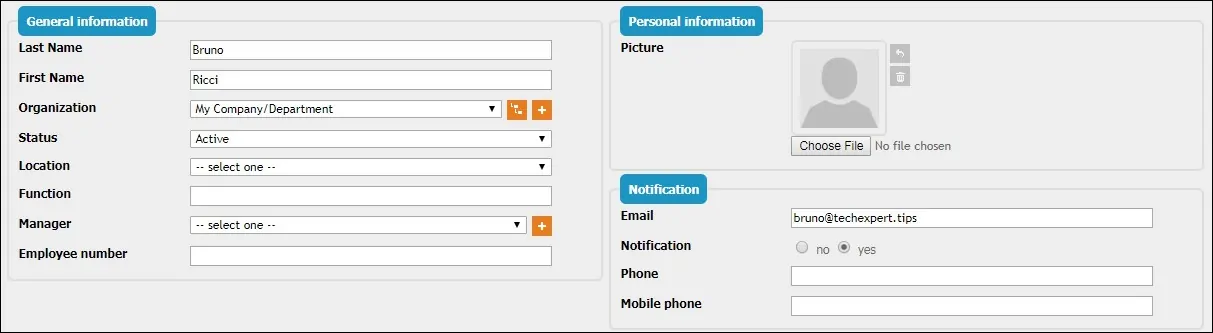

新しいユーザー フォームに、このユーザーの名前と連絡先情報を入力します。

この例では、ブルーノという名前の連絡先を作成しました。

ここで、新しいユーザー アカウントを作成する必要があります。

[管理ツール] メニューにアクセスし、ユーザー アカウント オプションを選択します。

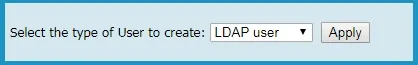

LDAP ユーザー・タイプを選択し、「適用」ボタンをクリックします。

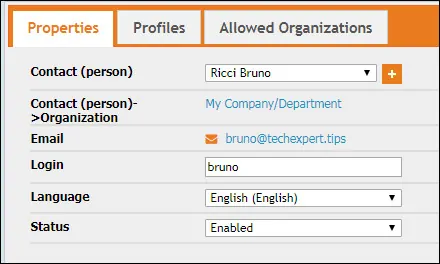

目的のユーザーから連絡先情報を選択します。

ログイン オプションで、Active Directory で作成されたアカウントから同じユーザー名を入力する必要があります。

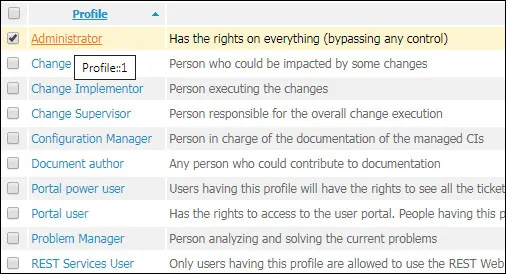

[プロファイル] タブにアクセスし、このアカウントに必要なアクセス許可のレベルを関連付けます。

この例では、bruno という名前の LDAP ユーザー アカウントを作成し、管理アクセス レベルを設定します。

設定が終わったら、iTOP Webインターフェイスからログオフする必要があります。

Active ディレクトリ ユーザーとパスワードを使用してログインを試みます。

•ユーザー名:ブルーノ

• パスワード: アクティブディレクトリパスワードを入力します。

おめでとう! LDAP を使用してアクティブディレクトリで iTOP LDAP 認証を設定しました。