Wilt u leren hoe u iTOP LDAP-verificatie configureert in Active directory? In deze zelfstudie laten we u zien hoe u iTOP-gebruikers verifiëren met behulp van de Microsoft Windows-database Active directory en het LDAP-protocol.

• Ubuntu 18.04

• Ubuntu 19.04

• iTOP 2.6.1

Hardwarelijst:

De volgende sectie presenteert de lijst van apparatuur die wordt gebruikt om deze iTOP tutorial te maken.

Elk stuk hardware hierboven vermeld kan worden gevonden op Amazon website.

iTOP Gerelateerde Tutorial:

Op deze pagina bieden we snelle toegang tot een lijst met tutorials met betrekking tot iTOP.

Zelfstudie - Windows Domain Controller Firewall

Ten eerste moeten we een firewallregel maken op de Windows-domeincontroller.

Met deze firewallregel kan de iTOP-server de Active directory-database opvragen.

Open op de domeincontroller de toepassing met de naam Windows Firewall met Geavanceerde beveiliging

Maak een nieuwe inkomende firewallregel.

Selecteer de optie POORT.

Selecteer de optie TCP.

Selecteer de optie Specifieke lokale poorten.

Voer de TCP-poort 389 in.

Selecteer de optie Verbinding toestaan.

Controleer de optie DOMEIN.

Controleer de optie PRIVÉ.

Controleer de optie OPENBAAR.

Voer een beschrijving in bij de firewallregel.

Gefeliciteerd, je hebt de vereiste firewallregel gemaakt.

Met deze regel kan iTOP de Active directory-database opvragen.

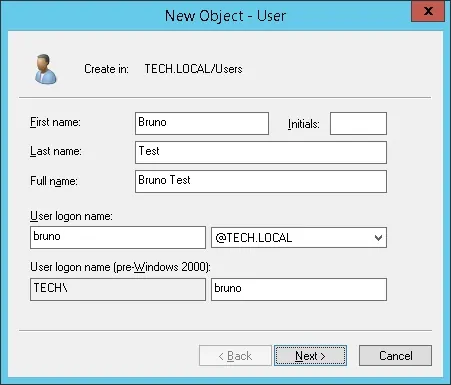

Zelfstudie - Het maken van Windows Domain-account

Vervolgens moeten we ten minste 2 accounts maken in de Active directory-database.

Het BIND-account wordt gebruikt om de Active Directory-database op te vragen.

Het BRUNO-account wordt gebruikt om in te loggen op de iTOP-webinterface.

Open op de domeincontroller de toepassing met de naam: Active Directory Users and Computers

Maak een nieuw account in de container Gebruikers.

Een nieuw account met de naam: binden

Wachtwoord geconfigureerd voor de BIND-gebruiker: 123qwe..

Dit account wordt gebruikt om de wachtwoorden op te vragen die zijn opgeslagen in de Active Directory-database.

Maak een nieuw account met de naam: bruno

Wachtwoord geconfigureerd voor de BRUNO-gebruiker: 123qwe..

Dit account wordt als voorbeeld gebruikt om te verifiëren op de iTOP-webinterface.

Gefeliciteerd, je hebt de vereiste Active Directory-accounts gemaakt.

Zelfstudie - ITOP-communicatie configureren naar Active Directory

Toegang tot de opdrachtregel van de iTOP-server en zoek het configuratiebestand: config-itop.php

Bewerk het bestand config-itop.php.

Zoek de LDAP-configuratiesectie in het bestand config-itop.php.

Hier is de standaard LDAP-configuratiesectie.

Hier is onze configuratie:

U moet het IP-adres wijzigen in uw domeincontroller IP.

U moet de domeininformatie wijzigen om u netwerkomgeving weer te geven.

Voer de juiste gebruikersnaam en het juiste wachtwoord in op het BIND-gebruikersaccount.

Vergeet niet om deze '(&(uid=%1$s)(inetuserstatus=ACTIVE))' te veranderen in deze '(samaccountname=%1$s)' in deze '(samaccountname=%1$s)'

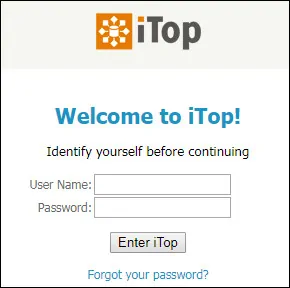

Zelfstudie iTOP - LDAP-verificatie op Active Directory

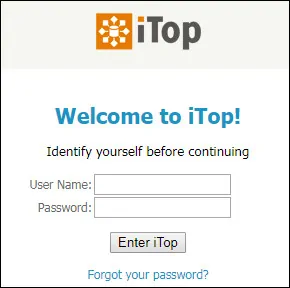

Open uw browser en voer het IP-adres van uw webserver plus /itop in.

In ons voorbeeld is de volgende URL ingevoerd in de browser:

• http://192.168.15.11/itop

De iTOP webinterface moet worden gepresenteerd.

Voer op het promptscherm de inloggegevens van iTOP Standaardwachtwoord in.

• Gebruikersnaam: beheerder

• Wachtwoord: beheerder

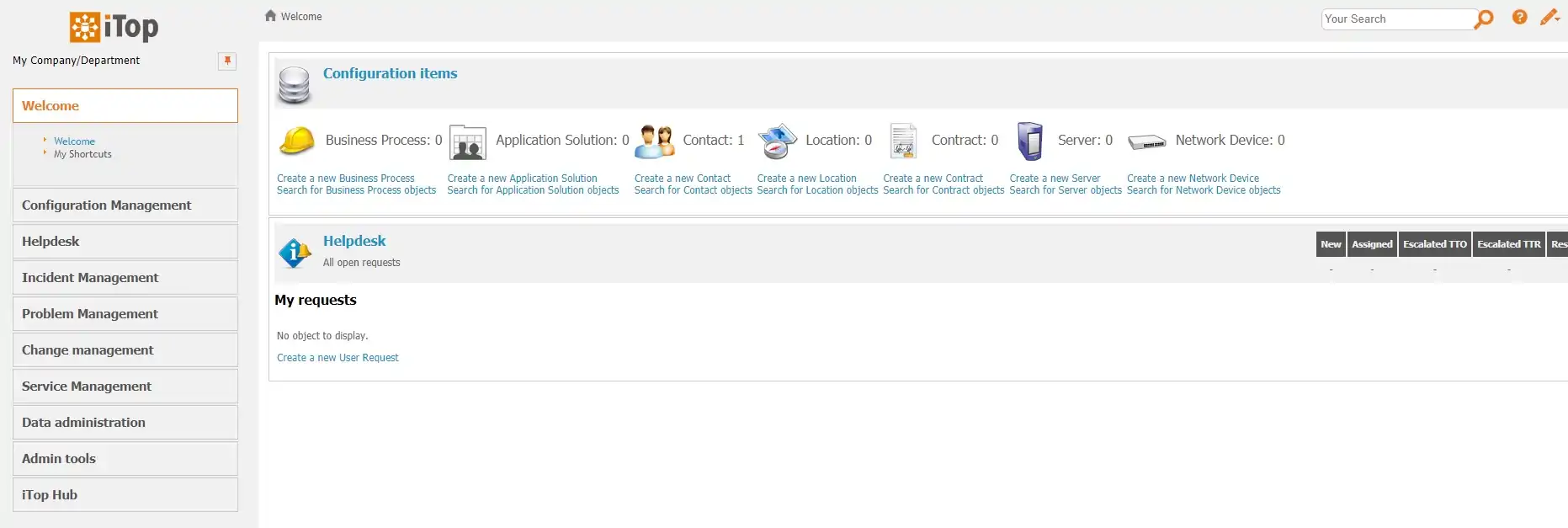

Na een succesvolle login wordt u naar het iTOP Dashboard gestuurd.

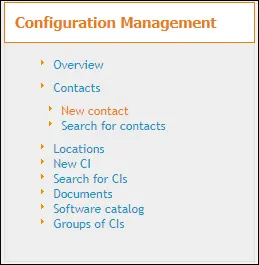

Toegang tot het menu Configuratiebeheer, het submenu Contactpersonen en selecteer de optie Nieuwe contactpersoon.

Selecteer het type contactpersoon voor personen en klik op de knop Toepassen.

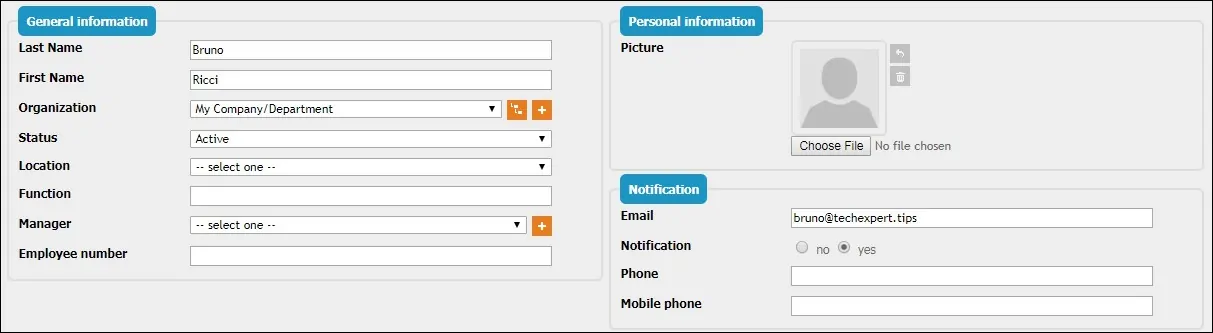

Vul het nieuwe gebruikersformulier in met de naam en contactgegevens van deze persoon.

In ons voorbeeld hebben we een Contact genaamd Bruno gemaakt.

Nu moeten we een nieuw gebruikersaccount aanmaken.

Toegang tot het menu Beheergereedschappen en selecteer de optie gebruikersaccounts.

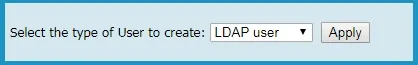

Selecteer het LDAP-gebruikerstype en klik op de knop Toepassen.

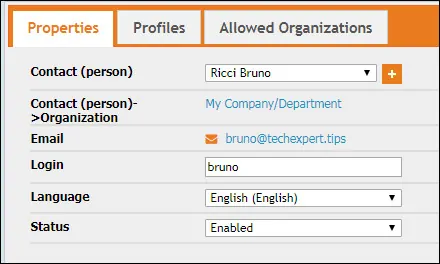

Selecteer de contactgegevens van de gewenste gebruiker.

In de aanmeldingsoptie moet u dezelfde gebruikersnaam invoeren van het account dat is gemaakt in de Active Directory

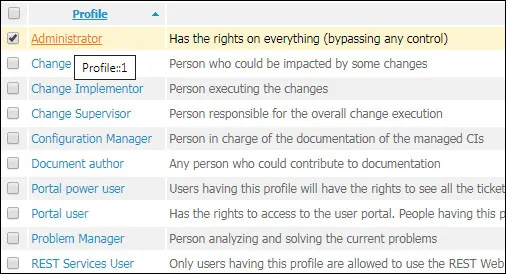

Ga naar het tabblad Profiel en koppel het gewenste machtigingsniveau aan dit account.

In ons voorbeeld maken we een LDAP-gebruikersaccount met de naam Bruno en stellen we het beheerniveau in.

Na het beëindigen van uw configuratie moet u zich afmelden voor de iTOP-webinterface.

Probeer in te loggen met de Active directory-gebruiker en het wachtwoord.

• Gebruikersnaam: bruno

• Wachtwoord: Voer het active directory-wachtwoord in.

Gefeliciteerd! U hebt de iTOP LDAP-verificatie in Active Directory geconfigureerd met LDAP.