Хотите узнать, как настроить проверку подлинности iTOP LDAP в каталоге Active? В этом уроке мы покажем вам, как проверить подлинность пользователей iTOP с помощью базы данных Microsoft Windows Active directory и протокола LDAP.

Улунту 18,04

Улунту 19,04

iTOP 2.6.1

Список оборудования:

В следующем разделе представлен список оборудования, используемого для создания этого учебника iTOP.

Каждую часть оборудования, перечисленных выше, можно найти на веб-сайте Amazon.

iTOP Связанные Учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с iTOP.

Учебник - Брандмауэр контроллера домена Windows

Во-первых, нам нужно создать правило брандмауэра на контроллере домена Windows.

Это правило брандмауэра позволит серверу iTOP задать запрос в базу данных Active каталога.

На контроллере домена откройте приложение под названием Windows Firewall с расширенной безопасностью

Создайте новое правило входящего брандмауэра.

Выберите опцию PORT.

Выберите опцию TCP.

Выберите опцию Специфические локальные порты.

Введите порт TCP 389.

Выберите опцию Разрешить подключение.

Проверьте опцию DOMAIN.

Проверьте опцию PRIVATE.

Проверьте опцию PUBLIC.

Введите описание в правило брандмауэра.

Поздравляем, вы создали необходимое правило брандмауэра.

Это правило позволит iTOP задать запрос в базу данных Active каталога.

Учебник - Создание домена Windows

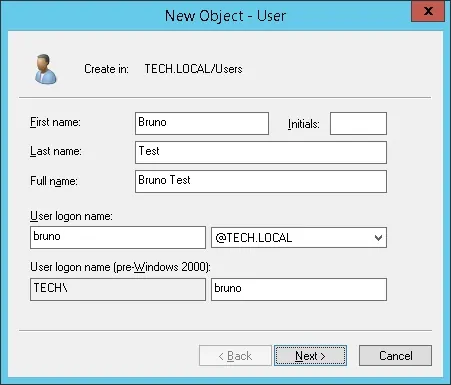

Далее нам необходимо создать не менее 2 учетных записей в базе данных Active directory.

Учетная запись BIND будет использоваться для запроса базы данных Active Directory.

Учетная запись BRUNO будет использоваться для входа в веб-интерфейс iTOP.

На контроллере домена откройте приложение под названием: Активные пользователи каталога и компьютеры

Создайте новую учетную запись в контейнере пользователей.

Создание новой учетной записи с именем: свяжите

Пароль, настроенный для пользователя BIND: 123qwe..

Эта учетная запись будет использоваться для запроса паролей, хранящихся в базе данных Active Directory.

Создать новую учетную запись под названием: bruno

Пароль, настроенный для пользователя BRUNO: 123qwe.

Эта учетная запись будет использоваться в качестве примера для проверки подлинности веб-интерфейса iTOP.

Поздравляем, вы создали необходимые учетные записи Active Directory.

Учебник - Настройка iTOP связи для активного каталога

Доступ к командной строке сервера iTOP и найдите файл конфигурации: config-itop.php

Отодвите файл config-itop.php.

Найдите раздел конфигурации LDAP в файле config-itop.php.

Вот раздел конфигурации LDAP по умолчанию.

Вот наша конфигурация:

Вам необходимо изменить IP-адрес на IP-адрес контроллера домена.

Необходимо изменить информацию о домене, чтобы отразить среду сети.

Введите правильное имя пользователя и пароль в учетную запись пользователя BIND.

Не забудьте изменить это '(и (uid'%1$s)(inetuserstatus-ACTIVE))') на это '(samaccountname »%1$s)'

Учебник iTOP - Проверка подлинности LDAP на Active Directory

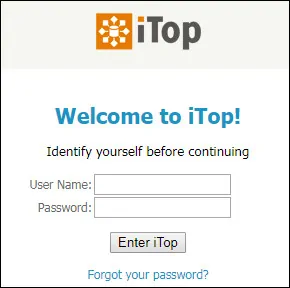

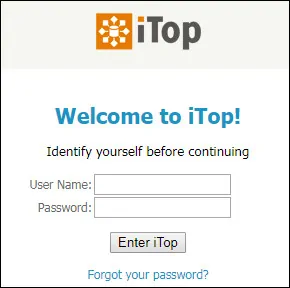

Откройте браузер и введите IP-адрес вашего веб-сервера плюс /itop.

В нашем примере в браузер был введен следующий URL::

- http://192.168.15.11/itop

Веб-интерфейс iTOP должен быть представлен.

На оперативном экране введите информацию о входе в iTOP по умолчанию Password.

Имя пользователя: Админ

Пароль: Админ

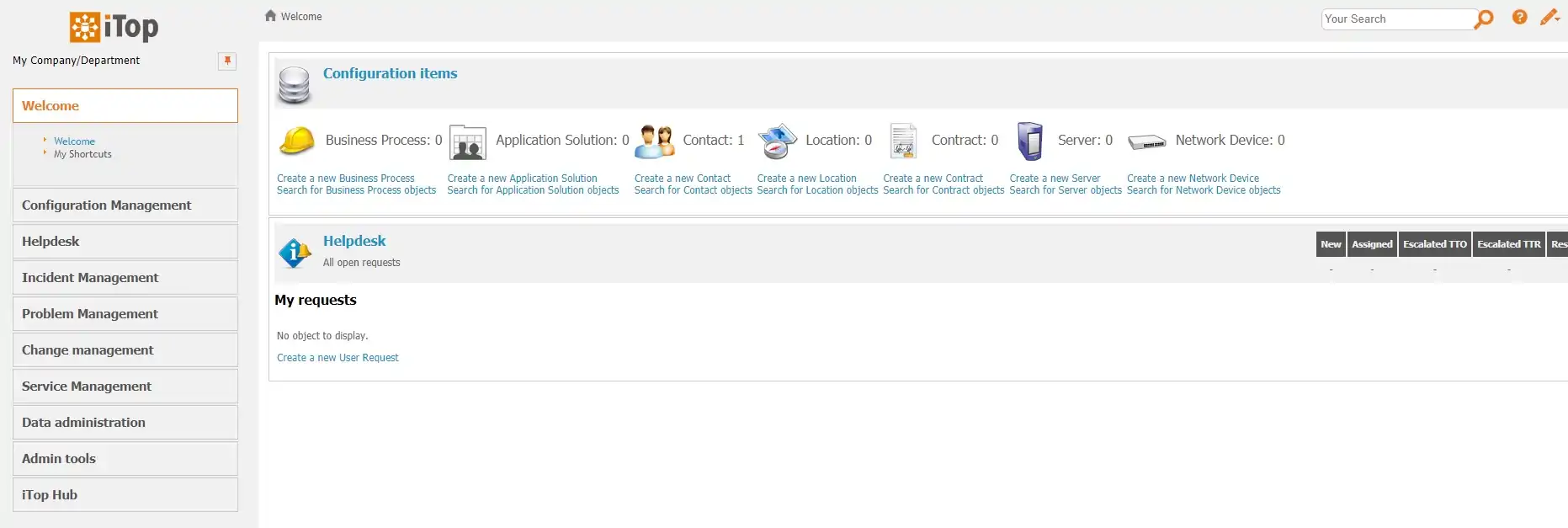

После успешного входа, вы будете отправлены на панель мониторинга iTOP.

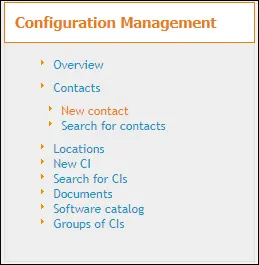

Получите доступ к меню управления конфигурацией, подменю Контактов и выберите новый вариант контакта.

Выберите тип контакта «Человек» и нажмите на кнопку Apply.

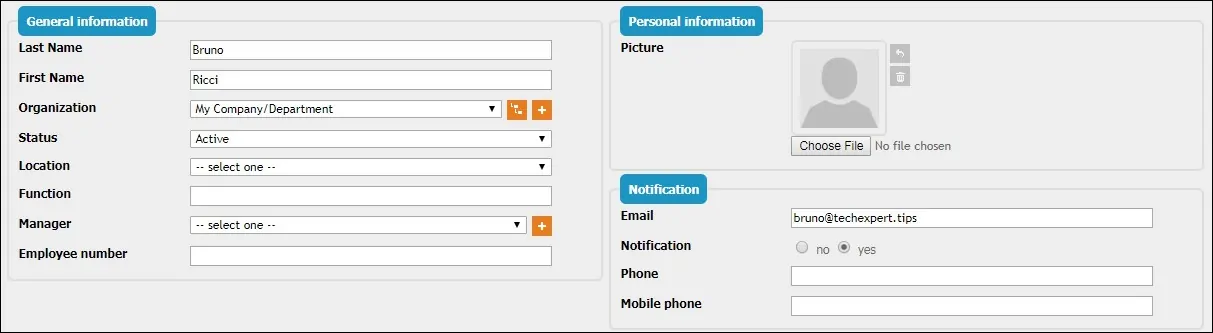

Заполните новую форму пользователя с именем и контактной информацией от этого человека.

В нашем примере мы создали Контакт по имени Бруно.

Теперь нам нужно создать новую учетную запись пользователя.

Получите доступ к меню инструментов Admin и выберите опцию учетных записей пользователей.

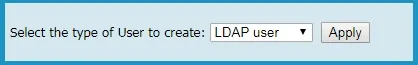

Выберите тип пользователя LDAP и нажмите на кнопку Apply.

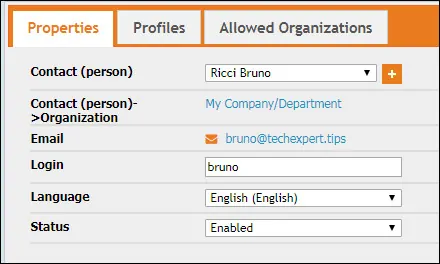

Выберите контактную информацию у нужного пользователя.

В опции входа необходимо ввести одно и то же имя пользователя из учетной записи, созданной в Active Directory

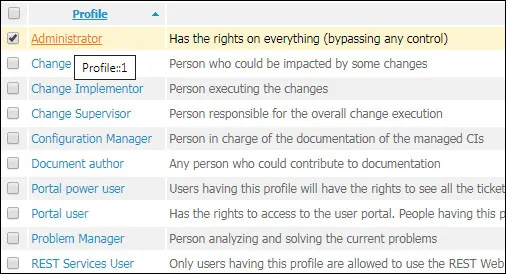

Получите доступ к вкладке «Профиль» и свяжете уровень разрешения, желаемого с этой учетной записью.

В нашем примере мы создаем учетную запись пользователя LDAP под названием bruno и устанавливаем уровень административного доступа.

После завершения конфигурации следует выйти из веб-интерфейса iTOP.

Попробуйте войти с помощью пользователя Active каталога и пароля.

Имя пользователя: bruno

Пароль: Введите пароль Active.

Поздравляю! Вы настроили проверку подлинности iTOP LDAP в Active Directory с помощью LDAP.