Wilt u leren hoe u Windows-gebeurtenislogboeken kunt filteren met Powershell om te achterhalen wie een gebruikersaccount in het domein heeft verwijderd? In deze zelfstudie laten we u zien hoe u kunt vinden wie een account in de Active Directory heeft verwijderd.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 2022

• Windows 10

• Windows 11

Uitrustingslijst

Hier vindt u de lijst met apparatuur die wordt gebruikt om deze zelfstudie te maken.

Deze link toont ook de softwarelijst die wordt gebruikt om deze zelfstudie te maken.

Gerelateerde zelfstudie - PowerShell

Op deze pagina bieden we snelle toegang tot een lijst met tutorials met betrekking tot PowerShell.

Tutorial Powershell - Wie heeft een gebruiker op het domein verwijderd

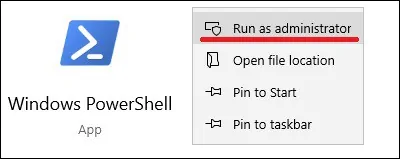

Start op de domeincontroller een Powershell-opdrachtregel met verhoogde bevoegdheid.

Gebeurtenissen weergeven die verband houden met de uitsluiting van een gebruikersaccount.

Hier is de opdrachtuitvoer.

De inhoud weergeven van gebeurtenissen die betrekking hebben op de uitsluiting van een gebruikersaccount.

Hier is de opdrachtuitvoer.

Geef alleen de inhoud van het gebeurtenisbericht weer.

Hier is de opdrachtuitvoer.

Zoek wie gebruikersaccounts in de afgelopen 30 dagen heeft verwijderd.

Zoek wie gebruikersaccounts in een bepaald tijdsinterval heeft verwijderd.

Gebeurtenissen weergeven die verband houden met de uitsluiting van een specifiek gebruikersaccount.

In ons voorbeeld hebben we gefilterd op basis van de inhoud van het gebeurtenisbericht.

Gefeliciteerd! U kunt met Powershell vinden wie een gebruikersaccount in de Active Directory heeft verwijderd.