Vil du lære, hvordan du konfigurerer CyberArk LDAP-godkendelse på Active Directory? I dette selvstudium skal vi vise dig, hvordan du godkender CyberArk-brugere ved hjælp af Active Directory-databasen fra Microsoft Windows og LDAP-protokollen.

• CyberArk 11.1.0

CyberArk Relateret Tutorial:

På denne side tilbyder vi hurtig adgang til en liste over tutorials relateret til CyberArk.

Selvstudium - Firewall til Windows-domænecontroller

Først skal vi oprette en firewallregel på Windows-domænecontrolleren.

Denne firewallregel gør det muligt for Cyberark-serveren at forespørge i Active Directory-databasen.

Åbn programmet Windows Firewall med avanceret sikkerhed på domænecontrolleren

Opret en ny indgående firewallregel.

Vælg indstillingen PORT.

Vælg TCP-indstillingen.

Vælg indstillingen Specifikke lokale porte.

Angiv TCP-port 389.

Vælg indstillingen Tillad forbindelsen.

Markér indstillingen DOMÆNE.

Markér indstillingen PRIVAT.

Markér indstillingen OFFENTLIG.

Angiv en beskrivelse af firewallreglen.

Tillykke, du har oprettet den nødvendige firewallregel.

Denne regel tillader Cyberark at forespørge på Active Directory-databasen.

Selvstudium - Oprettelse af Windows-domænekonto

Dernæst skal vi oprette mindst to konti i Active Directory-databasen.

ADMIN-kontoen vil blive brugt til at logge ind på Cyberark webgrænsefladen.

BIND-kontoen bruges til at forespørge i Active Directory-databasen.

Åbn programmet med navnet: Active Directory-brugere og -computere på domænecontrolleren

Opret en ny konto i objektbeholderen Brugere.

Oprette en ny konto med navnet: administrator

Adgangskode konfigureret til ADMIN bruger: 123qwe..

Denne konto vil blive brugt til at godkende som administrator på Cyberark webgrænseflade.

Oprette en ny konto med navnet: bind

Adgangskode konfigureret til BIND-brugeren: 123qwe..

Denne konto bruges til at forespørge på de adgangskoder, der er gemt i Active Directory-databasen.

Tillykke, du har oprettet de nødvendige Active Directory-konti.

Selvstudium – Oprettelse af Windows-domænegruppe

Dernæst skal vi oprette mindst 4 grupper i Active Directory-databasen.

Åbn programmet med navnet: Active Directory-brugere og -computere på domænecontrolleren

Opret en ny gruppe i objektbeholderen Brugere.

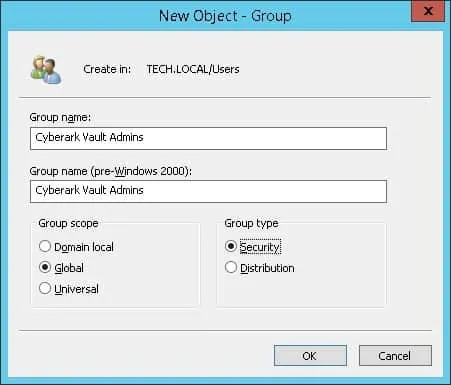

Opret en ny gruppe med navnet: Cyberark Vault Admins

Medlemmer af denne gruppe vil have administratortilladelsen på Cyberark Vault ved hjælp af webgrænsefladen.

Vigtigt! Tilføj administratorbrugeren som medlem af gruppen Cyberark Vault Admins.

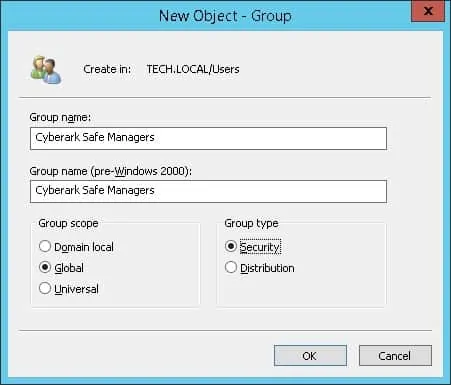

Opret en ny gruppe med navnet: Cyberark Safe Managers

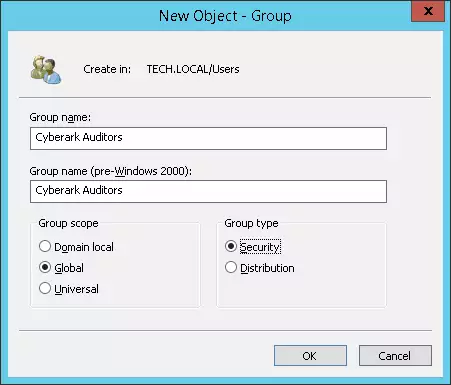

Opret en ny gruppe med navnet: Cyberark Auditors

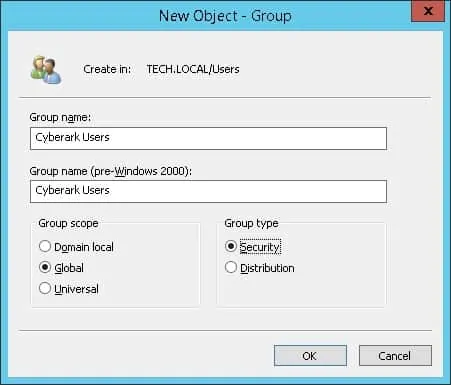

Opret en ny gruppe med navnet: Cyberark-brugere

Tillykke, du har oprettet de nødvendige Active Directory-grupper.

Selvstudium CyberArk - LDAP-godkendelse på Active Directory

Åbn en browsersoftware, og få adgang til Cyberark PVWA-grænsefladen.

Cyberark PVWA-grænsefladen bør præsenteres.

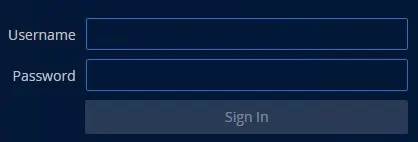

Vælg den lokale godkendelsesindstilling på logonskærmen.

Angiv en lokal Cyberark-administratorkonto på prompteskærmen.

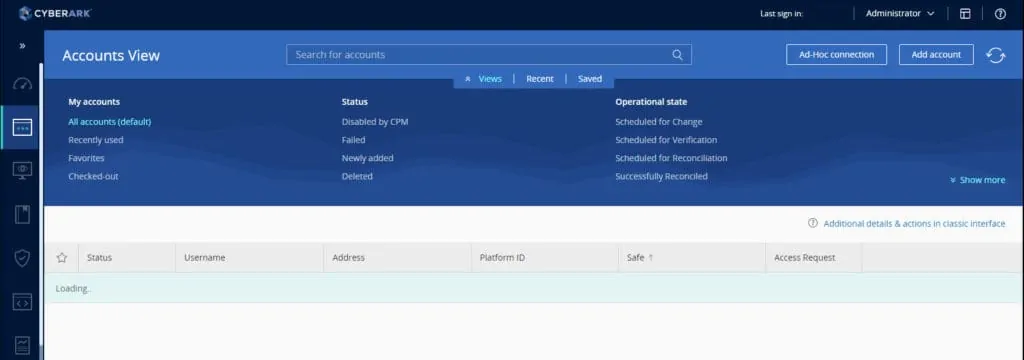

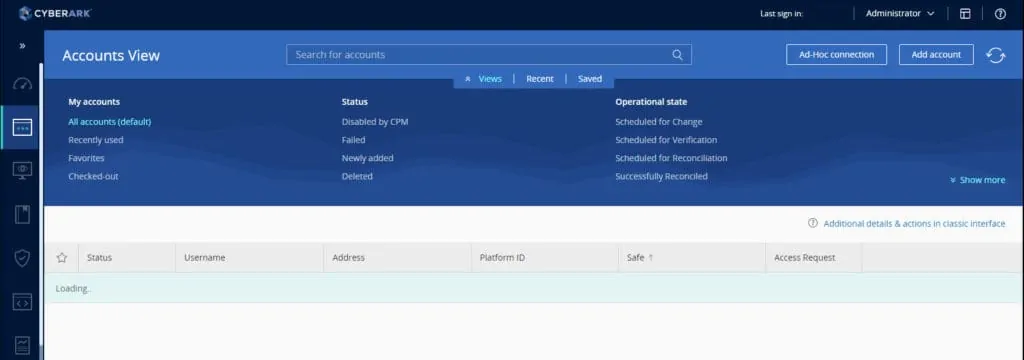

Efter et vellykket login, vil du blive sendt til CybeArk Dashboard.

Nederst til venstre skal du åbne fanen Bruger klargøring og vælge indstillingen LDAP-integration.

Klik på knappen Nyt domæne på skærmbilledet LDAP-integration.

Det vil starte en fire trin proces for at integrere en ny LDAP domæne.

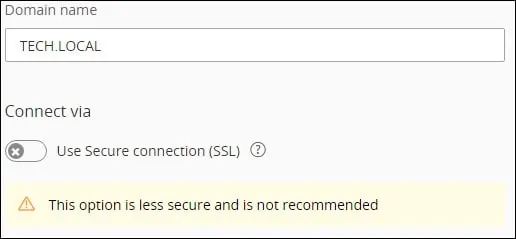

Først skal du indtaste navnet på dit LDAP-domæne og deaktivere SSL-konsektionen.

Udfør derefter følgende konfiguration.

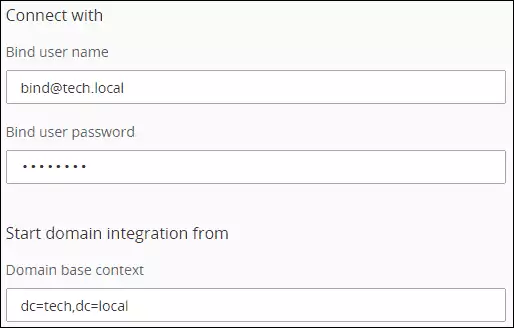

• Bind brugernavn - bind@tech.local

• Bind brugeradgangskode - Password til BIND-brugerkontoen

• Domain Base kontekst = dc=tech,dc=local

Du skal ændre domæneoplysningerne, så de afspejler netværksmiljøet.

Du skal ændre de bindende legitimationsoplysninger, så de afspejler netværksmiljøet.

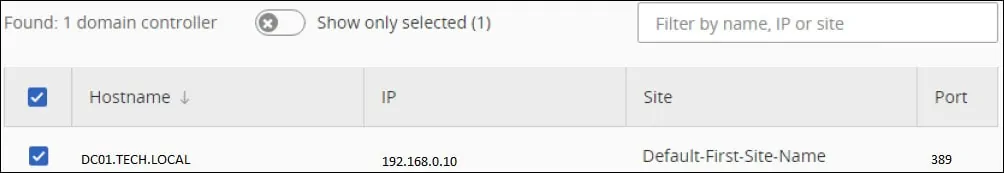

Vælg den ønskede domænecontroller, og klik på knappen Opret forbindelse.

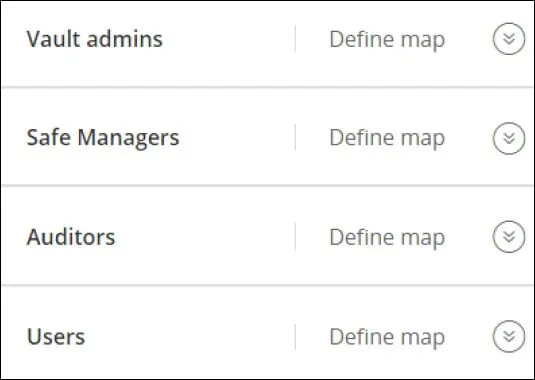

På trin 3 skal du knytte Cyberark-rollerne til de ønskede Ldap-grupper.

• Vault Admins - Cyberark Vault Admins

• Sikre ledere - Cyberark Safe Managers

• Revisorer - Cyberark revisorer

• Brugere - Cyberark Brugere

På det sidste trin skal du tage et kig på konfigurationsoversigten og klikke på knappen Gem.

I vores eksempel har vi konfigureret Ldap-servergodkendelsen på Cyberark-serveren.

Cyberark - Test af Active Directory-godkendelse

Åbn en browsersoftware, og få adgang til Cyberark PVWA-grænsefladen.

Cyberark PVWA-grænsefladen bør præsenteres.

På loginskærmen skal du vælge indstillingen LDAP authentcication.

Angiv en Active Directory-konto, der er medlem af en af følgende grupper, på prompteskærmen:

• Cyberark Vault Admins

• Cyberark Sikre ledere

• Cyberark revisorer

• Cyberark-brugere

Efter et vellykket login, vil du blive sendt til CybeArk Dashboard.

Tillykke! Cyberark LDAP-servergodkendelsen på Active Directory blev konfigureret korrekt.