क्या आप सक्रिय निर्देशिका पर साइबरआर्क एलडीएपी प्रमाणीकरण को कॉन्फ़िगर करना सीखना चाहेंगे? इस ट्यूटोरियल में, हम आपको दिखाने जा रहे हैं कि माइक्रोसॉफ्ट विंडोज और एलडीएपी प्रोटोकॉल से सक्रिय निर्देशिका डेटाबेस का उपयोग करके साइबरआर्क उपयोगकर्ताओं को कैसे प्रमाणित किया जाए।

• साइबरआर्क 11.1.0

साइबरआर्क संबंधित ट्यूटोरियल:

इस पृष्ठ पर, हम साइबरआर्क से संबंधित ट्यूटोरियल की एक सूची तक त्वरित पहुंच प्रदान करते हैं।

ट्यूटोरियल - विंडोज डोमेन कंट्रोलर फायरवॉल

सबसे पहले, हमें विंडोज डोमेन कंट्रोलर पर एक फ़ायरवॉल नियम बनाने की आवश्यकता है।

यह फ़ायरवॉल नियम साइबरआर्क सर्वर को सक्रिय निर्देशिका डेटाबेस के बारे में पूछताछ करने की अनुमति देगा।

डोमेन नियंत्रक पर, उन्नत सुरक्षा के साथ विंडोज फायरवॉल नाम के एप्लिकेशन को खोलें

एक नया इनबाउंड फायरवॉल नियम बनाएं।

पोर्ट विकल्प का चयन करें।

टीसीपी विकल्प का चयन करें।

विशिष्ट स्थानीय बंदरगाहों विकल्प का चयन करें।

टीसीपी पोर्ट 389 दर्ज करें।

कनेक्शन विकल्प की अनुमति चुनें।

डोमेन विकल्प की जांच करें।

प्राइवेट ऑप्शन चेक करें।

जनता के विकल्प की जांच करें ।

फ़ायरवॉल नियम का विवरण दर्ज करें।

बधाई हो, आपआवश्यक फ़ायरवॉल नियम बनाया है।

यह नियम साइबरर्क को सक्रिय निर्देशिका डेटाबेस के बारे में पूछताछ करने की अनुमति देगा।

ट्यूटोरियल - विंडोज डोमेन खाता निर्माण

इसके बाद, हमें सक्रिय निर्देशिका डेटाबेस पर कम से कम 2 खाते बनाने की आवश्यकता है।

एडमिन अकाउंट का इस्तेमाल साइकोर्क वेब इंटरफेस पर लॉगइन करने के लिए किया जाएगा।

बिंद खाते का उपयोग सक्रिय निर्देशिका डेटाबेस से पूछताछ करने के लिए किया जाएगा।

डोमेन नियंत्रक पर, नामित एप्लिकेशन खोलें: सक्रिय निर्देशिका उपयोगकर्ता और कंप्यूटर

उपयोगकर्ताओं के कंटेनर के अंदर एक नया खाता बनाएं।

नाम से नया खाता बनाएं: एडमिन

व्यवस्थापक उपयोगकर्ता को पासवर्ड कॉन्फ़िगर किया गया: 123qwe..

इस खाते का उपयोग साइबरार्क वेब इंटरफेस पर व्यवस्थापक के रूप में प्रमाणित करने के लिए किया जाएगा।

नाम से एक नया खाता बनाएं: बाइंड करें

बिंद उपयोगकर्ता को पासवर्ड कॉन्फ़िगर किया गया: 123qwe..

इस खाते का उपयोग सक्रिय निर्देशिका डेटाबेस पर संग्रहीत पासवर्ड प्रश्न करने के लिए किया जाएगा।

बधाई हो, आपने आवश्यक सक्रिय निर्देशिका खाते बनाए हैं।

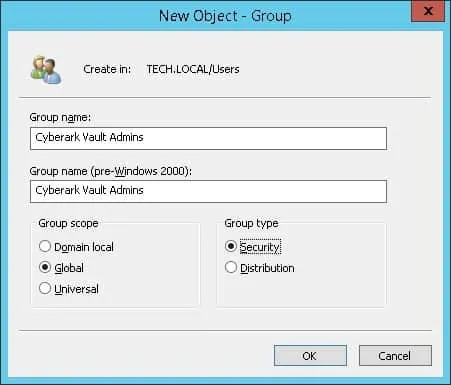

ट्यूटोरियल - विंडोज डोमेन ग्रुप क्रिएशन

इसके बाद, हमें सक्रिय निर्देशिका डेटाबेस पर कम से कम 4 समूह बनाने की आवश्यकता है।

डोमेन नियंत्रक पर, नामित एप्लिकेशन खोलें: सक्रिय निर्देशिका उपयोगकर्ता और कंप्यूटर

उपयोगकर्ताओं के कंटेनर के अंदर एक नया समूह बनाएं।

एक नया समूह का नाम बनाएं: साइबरआर्क वॉल्ट एडमिन

इस समूह के सदस्यों को वेब इंटरफेस का उपयोग कर साइबर आर्क वॉल्ट पर व्यवस्थापक अनुमति होगी।

महत्वपूर्ण! साइकोर्क वॉल्ट एडमिन ग्रुप के सदस्य के रूप में एडमिन उपयोगकर्ता जोड़ें।

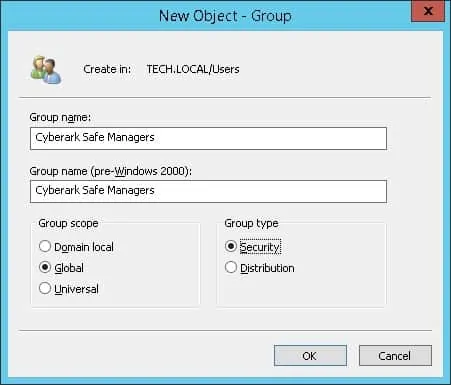

एक नया समूह बनाएं जिसका नाम: साइबरार्क सुरक्षित प्रबंधक

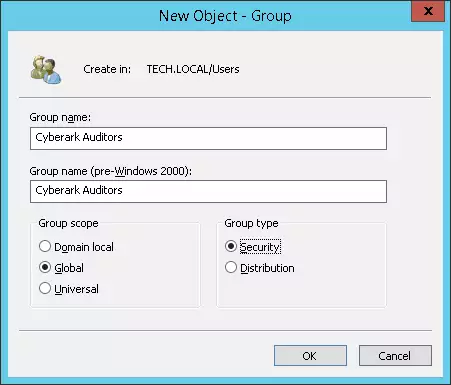

एक नया समूह बनाएं जिसका नाम: साइबरार्क ऑडिटर्स

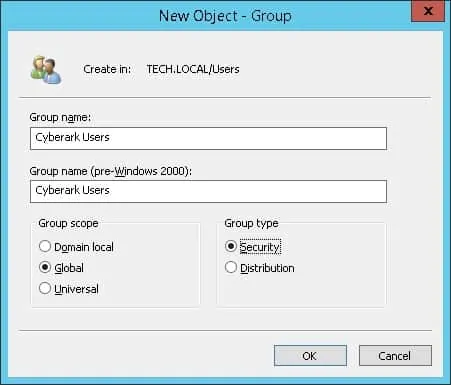

एक नया समूह बनाएं जिसका नाम: साइबरार्क उपयोगकर्ता

बधाई हो, आपआवश्यक सक्रिय निर्देशिका समूह ों बनाया है।

ट्यूटोरियल CyberArk - सक्रिय निर्देशिका पर एलडीएपी प्रमाणीकरण

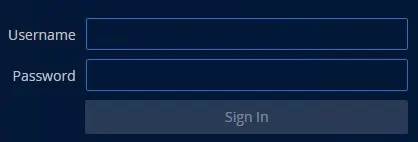

एक ब्राउज़र सॉफ्टवेयर खोलें और साइबरार्क पीवीडब्ल्यूए इंटरफेस तक पहुंचें।

साइबरार्क पीवीडब्ल्यूए इंटरफेस प्रस्तुत किया जाना चाहिए।

लॉगिन स्क्रीन पर, स्थानीय प्रमाणीकरण विकल्प का चयन करें।

त्वरित स्क्रीन पर, एक साइबरार्क स्थानीय प्रशासक खाता दर्ज करें।

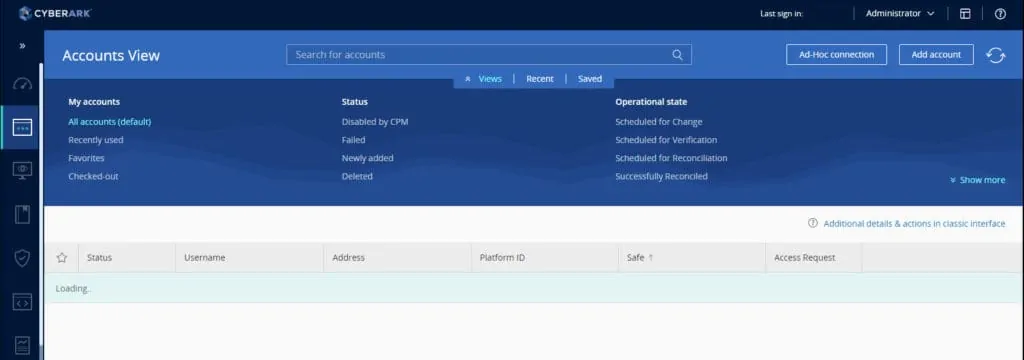

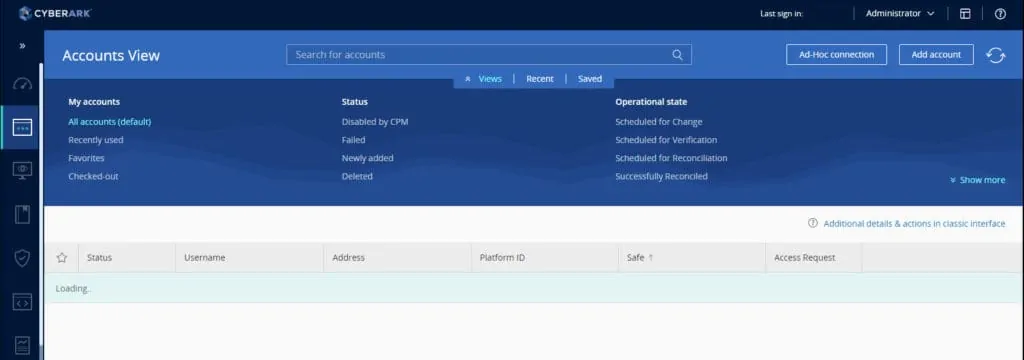

एक सफल लॉगिन के बाद, आपको साइबेर्क डैशबोर्ड पर भेजा जाएगा।

नीचे बाईं ओर, उपयोगकर्ता प्रोविजनिंग टैब तक पहुंचें और एलडीएपी एकीकरण विकल्प का चयन करें।

एलडीएपी इंटीग्रेशन स्क्रीन पर नए डोमेन बटन पर क्लिक करें।

यह एक नए एलडीएपी डोमेन को एकीकृत करने के लिए चार कदम की प्रक्रिया शुरू करेगा।

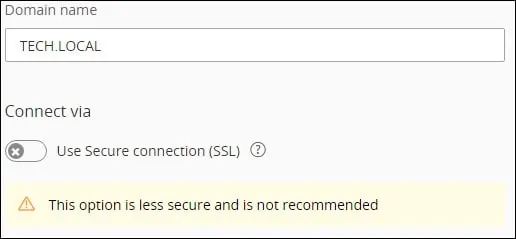

सबसे पहले, अपने एलडीएपी डोमेन का नाम दर्ज करें और एसएसएल शंकु को अक्षम करें।

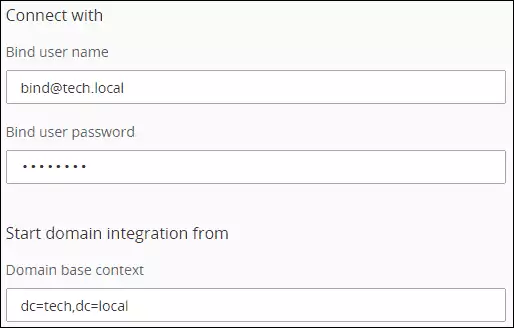

इसके बाद, निम्नलिखित विन्यास करें।

• बिइंड उपयोगकर्ता नाम - bind@tech.स्थानीय

• बिइंड यूजर पासवर्ड - बिंद उपयोगकर्ता खाते का पासवर्ड

• डोमेन बेस संदर्भ = डीसी = टेक, डीसी = स्थानीय

आपको अपने नेटवर्क वातावरण को प्रतिबिंबित करने के लिए डोमेन जानकारी को बदलना होगा।

आपको अपने नेटवर्क वातावरण को प्रतिबिंबित करने के लिए बाइंड क्रेडेंशियल्स को बदलने की आवश्यकता है।

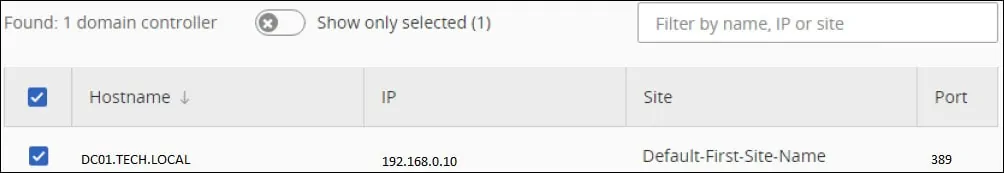

वांछित डोमेन नियंत्रक का चयन करें और कनेक्ट बटन पर क्लिक करें।

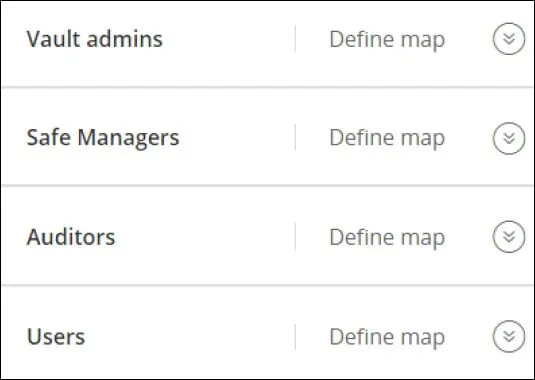

चरण 3 पर, आपको साइबरर्क भूमिकाओं को वांछित एलडीएप समूहों से जोड़ने की आवश्यकता है।

• वॉल्ट एडमिन - साइबरआर्क वॉल्ट एडमिन

• सुरक्षित प्रबंधक - साइबरर्क सुरक्षित प्रबंधक

• ऑडिटर्स - साइबरआर्क ऑडिटर्स

• उपयोगकर्ता - साइबरार्क उपयोगकर्ता

आखिरी स्टेप पर कॉन्फिग्रेशन सारांश पर एक नजर डालें और सेव बटन पर क्लिक करें।

हमारे उदाहरण में, हमने साइबरार्क सर्वर पर एलडीएपी सर्वर प्रमाणीकरण को कॉन्फ़िगर किया।

साइबरआर्क - परीक्षण सक्रिय निर्देशिका प्रमाणीकरण

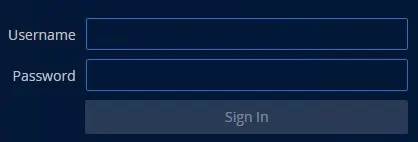

एक ब्राउज़र सॉफ्टवेयर खोलें और साइबरार्क पीवीडब्ल्यूए इंटरफेस तक पहुंचें।

साइबरार्क पीवीडब्ल्यूए इंटरफेस प्रस्तुत किया जाना चाहिए।

लॉगिन स्क्रीन पर एलडीएपी ऑथेंसिटीशन ऑप्शन चुनें।

त्वरित स्क्रीन पर, एक सक्रिय निर्देशिका खाता दर्ज करें जो निम्नलिखित समूहों में से एक का सदस्य है:

• साइबर आर्क वॉल्ट एडमिन

• साइबरार्क सुरक्षित प्रबंधक

• साइबरआर्क ऑडिटर्स

• साइबरार्क उपयोगकर्ता

एक सफल लॉगिन के बाद, आपको साइबेर्क डैशबोर्ड पर भेजा जाएगा।

बधाइयाँ! सक्रिय निर्देशिका पर आपका साइबरर्क एलडीएपी सर्वर प्रमाणीकरण को पूरी तरह से कॉन्फ़िगर किया गया था।