¿Desea aprender a configurar la autenticación LDAP de CyberArk en Active Directory? En este tutorial, vamos a mostrarle cómo autenticar a los usuarios de CyberArk mediante la base de datos de Active Directory de Microsoft Windows y el protocolo LDAP.

• CyberArk 11.1.0

Tutorial relacionado con CyberArk:

En esta página, ofrecemos acceso rápido a una lista de tutoriales relacionados con CyberArk.

Tutorial - Firewall del controlador de dominio de Windows

En primer lugar, necesitamos crear una regla de firewall en el controlador de dominio de Windows.

Esta regla de firewall permitirá al servidor Cyberark consultar la base de datos de Active Directory.

En el controlador de dominio, abra la aplicación denominada Firewall de Windows con seguridad avanzada

Cree una nueva regla de firewall de entrada.

Seleccione la opción PUERTO.

Seleccione la opción TCP.

Seleccione la opción Puertos locales específicos.

Ingrese el puerto TCP 389.

Seleccione la opción Permitir la conexión.

Marque la opción DOMINIO.

Marque la opción PRIVATE.

Marque la opción PUBLIC.

Escriba una descripción en la regla de firewall.

Enhorabuena, ha creado la regla de firewall necesaria.

Esta regla permitirá a Cyberark consultar la base de datos de Active Directory.

Tutorial - Creación de cuentas de dominio de Windows

A continuación, necesitamos crear al menos 2 cuentas en la base de datos de Active Directory.

La cuenta ADMIN se utilizará para iniciar sesión en la interfaz web de Cyberark.

La cuenta BIND se usará para consultar la base de datos de Active Directory.

En el controlador de dominio, abra la aplicación denominada: Usuarios y equipos de Active Directory

Cree una nueva cuenta dentro del contenedor Usuarios.

Crear una nueva cuenta denominada: admin

Contraseña configurada para el usuario ADMIN: 123qwe..

Esta cuenta se utilizará para autenticarse como administrador en la interfaz web de Cyberark.

Crear una nueva cuenta denominada: bind

Contraseña configurada para el usuario BIND: 123qwe..

Esta cuenta se usará para consultar las contraseñas almacenadas en la base de datos de Active Directory.

Enhorabuena, ha creado las cuentas de Active Directory necesarias.

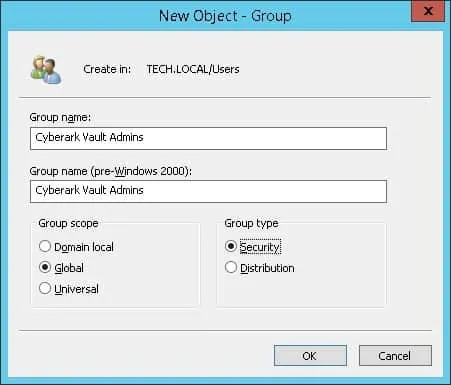

Tutorial - Creación de grupos de dominio de Windows

A continuación, necesitamos crear al menos 4 grupos en la base de datos de Active Directory.

En el controlador de dominio, abra la aplicación denominada: Usuarios y equipos de Active Directory

Cree un nuevo grupo dentro del contenedor Usuarios.

Crear un nuevo grupo llamado: Cyberark Vault Admins

Los miembros de este grupo tendrán el permiso de administrador en Cyberark Vault mediante la interfaz web.

¡Importante! Agregue el usuario administrador como miembro del grupo Administradores de Cyberark Vault.

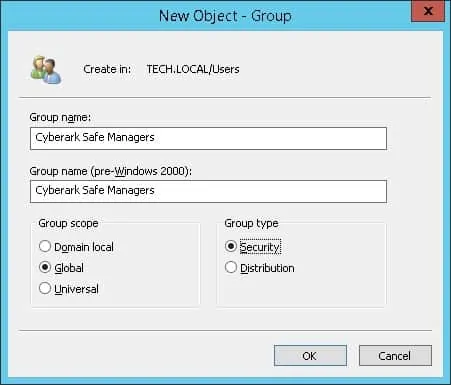

Crear un nuevo grupo llamado: Cyberark Safe Managers

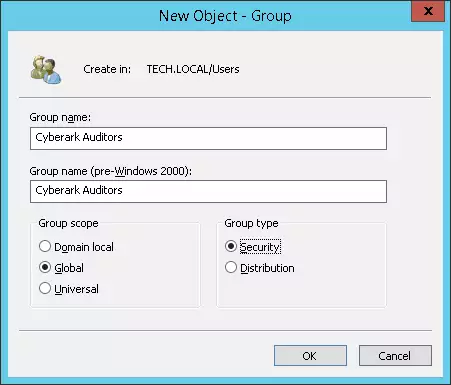

Crear un nuevo grupo llamado: Cyberark Auditors

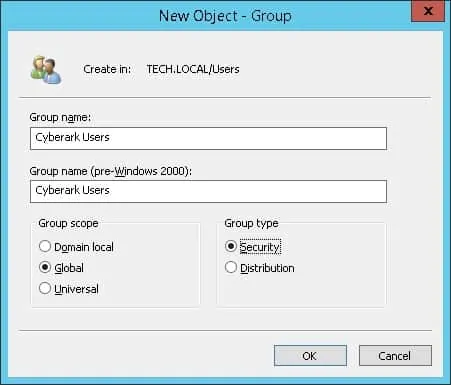

Crear un nuevo grupo llamado: Cyberark Users

Enhorabuena, ha creado los grupos de Active Directory necesarios.

Tutorial CyberArk - Autenticación LDAP en Active Directory

Abra un software de navegador y acceda a la interfaz Cyberark PVWA.

Se debe presentar la interfaz de Cyberark PVWA.

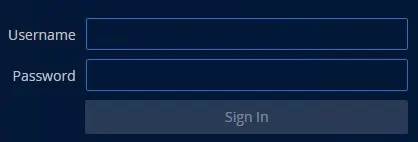

En la pantalla de inicio de sesión, seleccione la opción de autenticación local.

En la pantalla de solicitud, escriba una cuenta de administrador local de Cyberark.

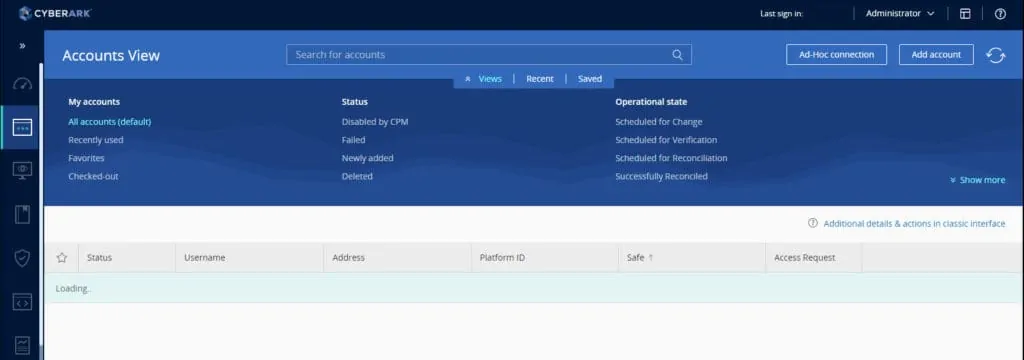

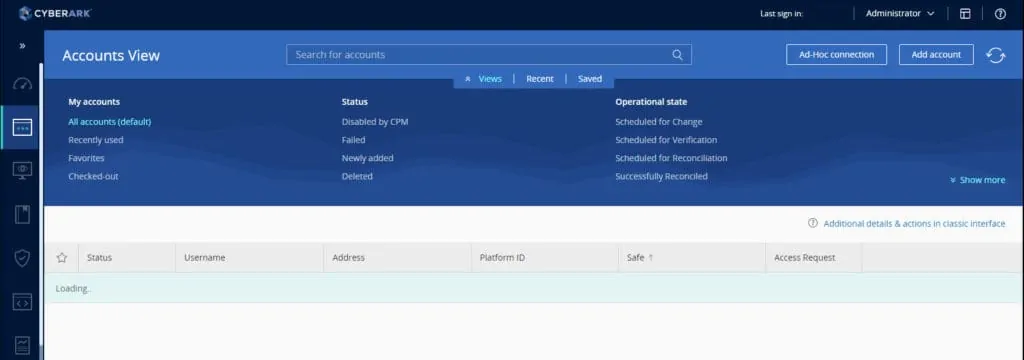

Después de un inicio de sesión exitoso, se le enviará al panel de CybeArk.

En la parte inferior izquierda, acceda a la pestaña User Provisioning (Aprovisionamiento de usuarios) y seleccione la opción LDAP integration (Integración LDAP).

En la pantalla de integración LDAP, haga clic en el botón Nuevo dominio.

Se iniciará un proceso de cuatro pasos para integrar un nuevo dominio LDAP.

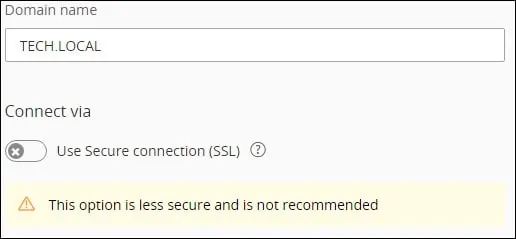

Primero, ingrese el nombre de su dominio LDAP y inhabilite la conexión SSL.

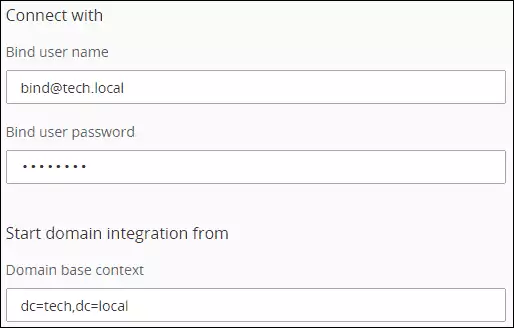

A continuación, realice la siguiente configuración.

• Enlazar nombre de usuario - bind@tech.local

• Enlazar contraseña de usuario - Contraseña de la cuenta de usuario DE BIND

• Contexto de la base del dominio: dc-tech,dc-local

Debe cambiar la información del dominio para reflejar el entorno de red.

Debe cambiar las credenciales de enlace para reflejar el entorno de red.

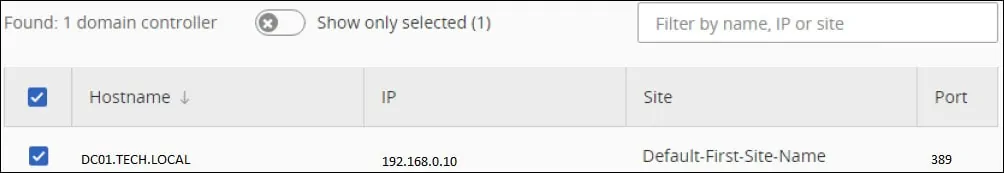

Seleccione el controlador de dominio deseado y haga clic en el botón Conectar.

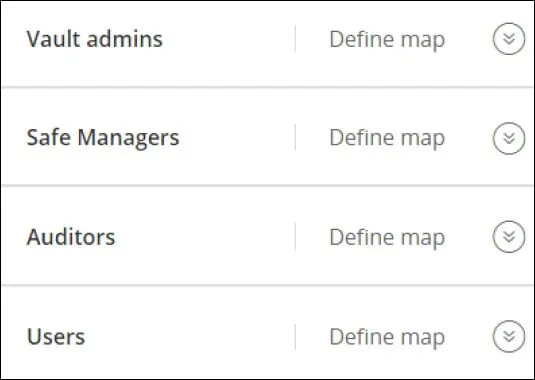

En el paso 3, debe vincular los roles de Cyberark a los grupos Ldap deseados.

• Administradores de Vault - Administradores de Cyberark Vault

• Gerentes Seguros - Cyberark Safe Managers

• Auditores - Auditores De Cyberark

• Usuarios - Usuarios de Cyberark

En el último paso, eche un vistazo al resumen de configuración y haga clic en el botón Guardar.

En nuestro ejemplo, configuramos la autenticación del servidor Ldap en el servidor Cyberark.

Cyberark - Prueba de la autenticación de Active Directory

Abra un software de navegador y acceda a la interfaz Cyberark PVWA.

Se debe presentar la interfaz de Cyberark PVWA.

En la pantalla de inicio de sesión, seleccione la opción de autenticación LDAP.

En la pantalla de solicitud, escriba una cuenta de Active Directory que sea miembro de uno de los siguientes grupos:

• Administradores de Cyberark Vault

• Gerentes seguros de Cyberark

• Auditores de Cyberark

• Usuarios de Cyberark

Después de un inicio de sesión exitoso, se le enviará al panel de CybeArk.

¡Felicitaciones! La autenticación del servidor LDAP de Cyberark en Active Directory se configuró correctamente.