Wilt u leren hoe u de CyberArk LDAP-verificatie configureert op Active directory? In deze zelfstudie laten we u zien hoe u CyberArk-gebruikers verifiëren met behulp van de Active directory-database van Microsoft Windows en het LDAP-protocol.

• CyberArk 11.1.0

CyberArk Gerelateerde Tutorial:

Op deze pagina bieden we snelle toegang tot een lijst met tutorials met betrekking tot CyberArk.

Zelfstudie – Windows Domain Controller Firewall

Ten eerste moeten we een firewallregel maken op de Windows-domeincontroller.

Met deze firewallregel kan de Cyberark-server de Active directory-database opvragen.

Open op de domeincontroller de toepassing met de naam Windows Firewall met Geavanceerde beveiliging

Maak een nieuwe inkomende firewallregel.

Selecteer de optie POORT.

Selecteer de optie TCP.

Selecteer de optie Specifieke lokale poorten.

Voer de TCP-poort 389 in.

Selecteer de optie Verbinding toestaan.

Controleer de optie DOMEIN.

Controleer de optie PRIVÉ.

Controleer de optie OPENBAAR.

Voer een beschrijving in bij de firewallregel.

Gefeliciteerd, je hebt de vereiste firewallregel gemaakt.

Met deze regel kan Cyberark de Active directory-database opvragen.

Zelfstudie – Het maken van Windows Domain-account

Vervolgens moeten we ten minste 2 accounts maken in de Active directory-database.

Het ADMIN-account wordt gebruikt om in te loggen op de Cyberark webinterface.

Het BIND-account wordt gebruikt om de Active Directory-database op te vragen.

Open op de domeincontroller de toepassing met de naam: Active Directory Users and Computers

Maak een nieuw account in de container Gebruikers.

Een nieuw account met de naam: beheerder maken

Wachtwoord geconfigureerd voor de ADMIN-gebruiker: 123qwe..

Dit account wordt gebruikt om te verifiëren als beheerder op de Cyberark webinterface.

Een nieuw account met de naam: binden

Wachtwoord geconfigureerd voor de BIND-gebruiker: 123qwe..

Dit account wordt gebruikt om de wachtwoorden op te vragen die zijn opgeslagen in de Active Directory-database.

Gefeliciteerd, je hebt de vereiste Active Directory-accounts gemaakt.

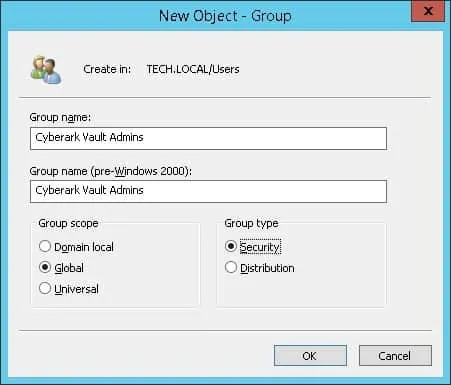

Zelfstudie – Het maken van Windows-domeingroep

Vervolgens moeten we ten minste 4-groep maken in de Active directory-database.

Open op de domeincontroller de toepassing met de naam: Active Directory Users and Computers

Maak een nieuwe groep in de container Gebruikers.

Maak een nieuwe groep met de naam: Cyberark Vault Admins

Leden van deze groep hebben de admin toestemming op de Cyberark Vault met behulp van de webinterface.

Belangrijk! Voeg de beheerdersgebruiker toe als lid van de groep Cyberark Vault Admins.

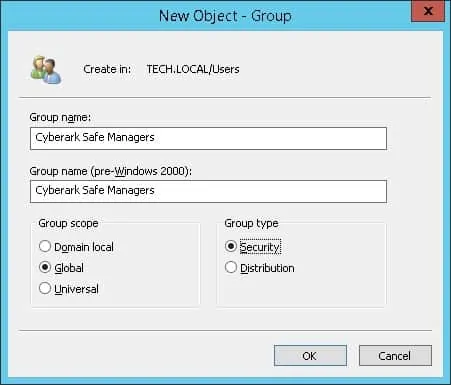

Maak een nieuwe groep met de naam: Cyberark Safe Managers

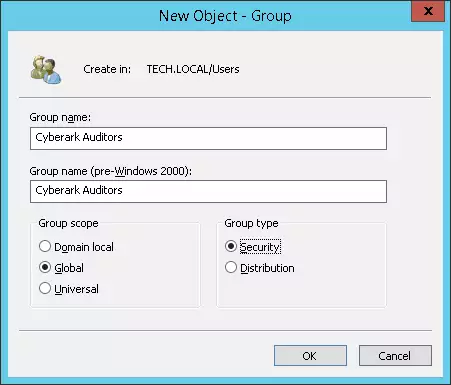

Maak een nieuwe groep met de naam: Cyberark Auditors

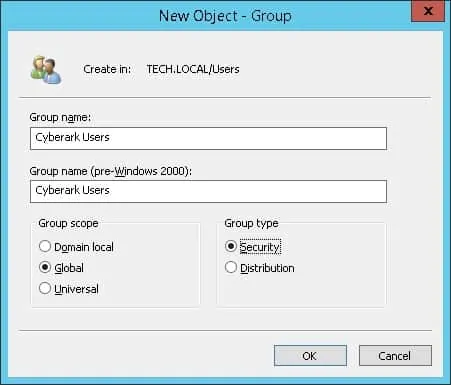

Maak een nieuwe groep met de naam: Cyberark-gebruikers

Gefeliciteerd, je hebt de vereiste Active Directory-groepen gemaakt.

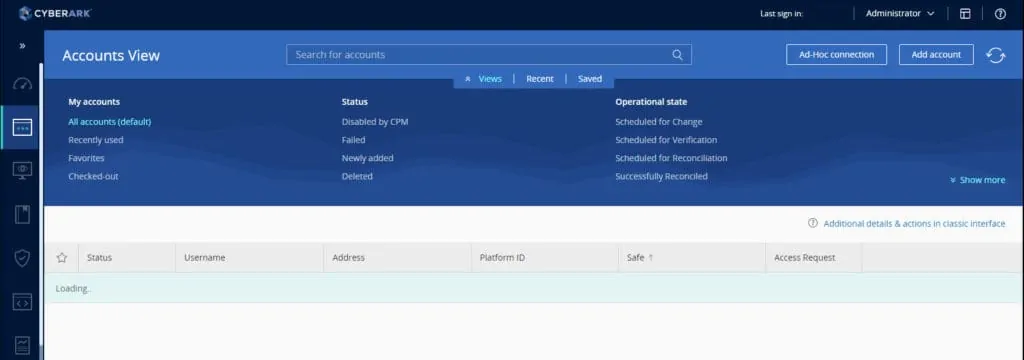

Zelfstudie CyberArk – LDAP-verificatie op Active Directory

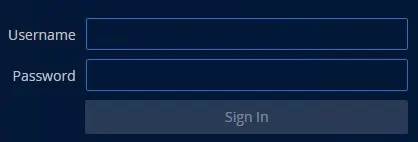

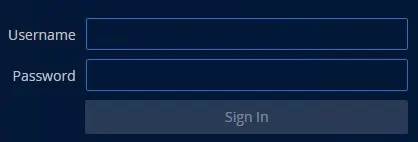

Open een browsersoftware en krijg toegang tot de Cyberark PVWA-interface.

De Cyberark PVWA interface moet worden gepresenteerd.

Selecteer op het inlogscherm de optie lokale verificatie.

Voer op het promptscherm een cyberark-lokale beheerdersaccount in.

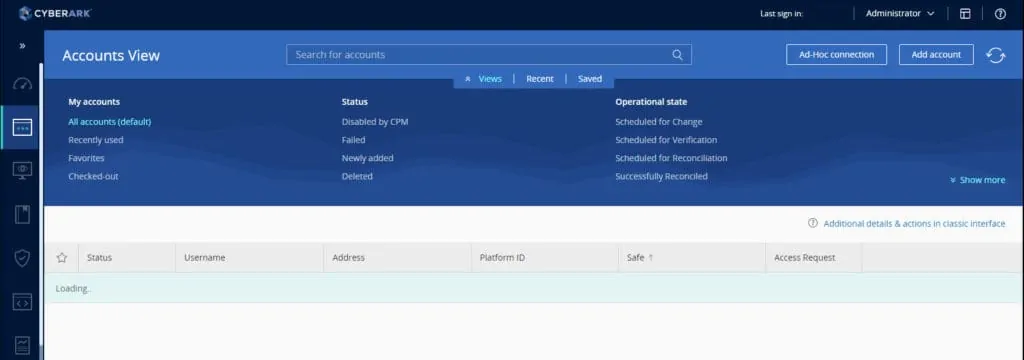

Na een succesvolle login wordt u naar het CybeArk Dashboard gestuurd.

Ga linksonder naar het tabblad Gebruikersinrichten en selecteer de ldap-integratieoptie.

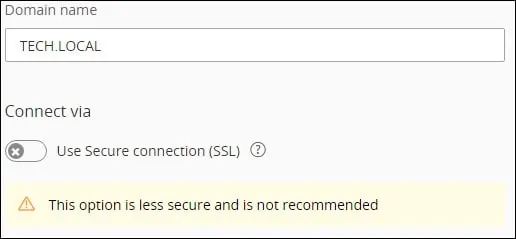

Klik op het LDAP-integratiescherm op de knop Nieuw domein.

Het zal een proces in vier stappen starten om een nieuw LDAP-domein te integreren.

Voer eerst de naam van uw LDAP-domein in en schakel de SSL-conection uit.

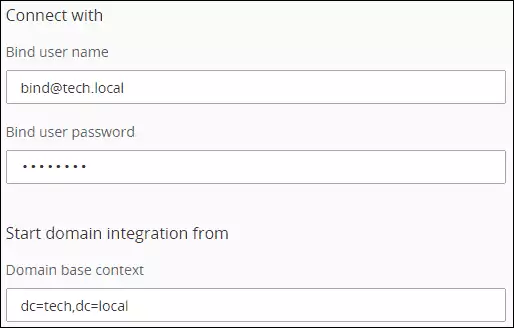

Voer vervolgens de volgende configuratie uit.

• Bind gebruikersnaam – bind@tech.local

• Bind gebruikerswachtwoord – Wachtwoord van het BIND-gebruikersaccount

• Domain Base context = dc=tech,dc=local

U moet de domeininformatie wijzigen om uw netwerkomgeving weer te geven.

U moet de bindingsreferenties wijzigen om uw netwerkomgeving weer te geven.

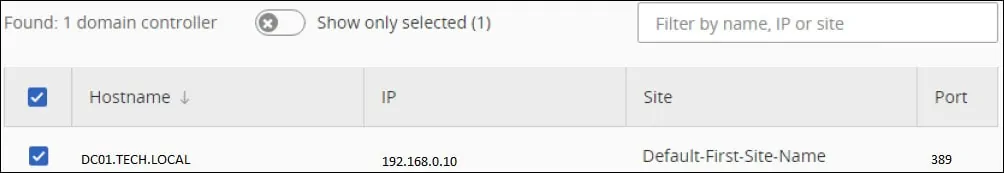

Selecteer de gewenste domeincontroller en klik op de knop Verbinden.

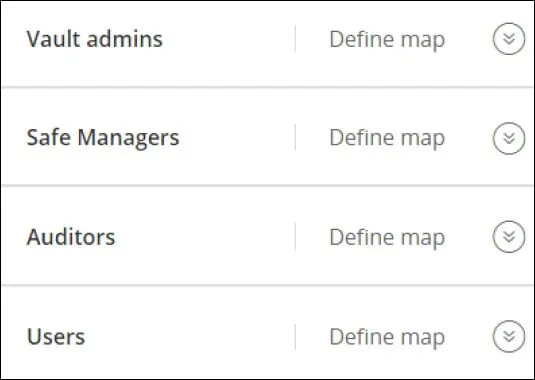

In stap 3 moet u de Cyberark-rollen koppelen aan de gewenste Ldap-groepen.

• Vault Admins – Cyberark Vault Admins

• Veilige managers – Cyberark Safe Managers

• Auditors – Cyberark Auditors

• Gebruikers – Cyberark Gebruikers

Bekijk bij de laatste stap het configuratieoverzicht en klik op de knop Opslaan.

In ons voorbeeld hebben we de Ldap-serververificatie geconfigureerd op de Cyberark-server.

Cyberark – Active Directory-verificatie testen

Open een browsersoftware en krijg toegang tot de Cyberark PVWA-interface.

De Cyberark PVWA interface moet worden gepresenteerd.

Selecteer op het inlogscherm de optie LDAP-authentcicatie.

Voer in het promptscherm een Active directory-account in dat lid is van een van de volgende groepen:

• Cyberark Vault Admins

• Cyberark Safe Managers

• Cyberark Auditors

• Cyberark Gebruikers

Na een succesvolle login wordt u naar het CybeArk Dashboard gestuurd.

Gefeliciteerd! Uw Cyberark LDAP-serververificatie op Active Directory is met succes geconfigureerd.