Souhaitez-vous apprendre comment configurer l’authentification CyberArk LDAP sur le répertoire Active ? Dans ce tutoriel, nous allons vous montrer comment authentifier les utilisateurs de CyberArk à l’aide de la base de données d’annuaire active de Microsoft Windows et du protocole LDAP.

CyberArk 11.1.0

CyberArk Tutoriel connexes:

Sur cette page, nous offrons un accès rapide à une liste de tutoriels liés à CyberArk.

Tutorial - Pare-feu windows Domain Controller

Tout d’abord, nous devons créer une règle de pare-feu sur le contrôleur de domaine Windows.

Cette règle de pare-feu permettra au serveur Cyberark d’interroger la base de données d’annuaire Active.

Sur le contrôleur de domaine, ouvrez l’application nommée Windows Firewall avec Advanced Security

Créez une nouvelle règle de pare-feu entrant.

Sélectionnez l’option PORT.

Sélectionnez l’option TCP.

Sélectionnez l’option Ports locaux spécifiques.

Entrez dans le port TCP 389.

Sélectionnez l’option Autoriser l’option de connexion.

Vérifiez l’option DOMAIN.

Vérifiez l’option PRIVATE.

Vérifiez l’option PUBLIC.

Entrez une description de la règle du pare-feu.

Félicitations, vous avez créé la règle de pare-feu requise.

Cette règle permettra à Cyberark d’interroger la base de données d’annuaire active.

Tutorial - Création de compte de domaine Windows

Ensuite, nous devons créer au moins 2 comptes sur la base de données d’annuaire active.

Le compte ADMIN sera utilisé pour se connecter à l’interface web Cyberark.

Le compte BIND sera utilisé pour interroger la base de données Active Directory.

Sur le contrôleur de domaine, ouvrez l’application nommée : Utilisateurs et ordinateurs d’annuaire actif

Créez un nouveau compte à l’intérieur du conteneur Utilisateurs.

Créer un nouveau compte nommé : admin

Mot de passe configuré pour l’utilisateur ADMIN: 123qwe..

Ce compte sera utilisé pour authentifier en tant qu’administrateur sur l’interface web Cyberark.

Créer un nouveau compte nommé : lier

Mot de passe configuré pour l’utilisateur BIND: 123qwe..

Ce compte sera utilisé pour interroger les mots de passe stockés dans la base de données Active Directory.

Félicitations, vous avez créé les comptes d’annuaire actif requis.

Tutorial - Création de groupe de domaine Windows

Ensuite, nous devons créer au moins 4 groupes sur la base de données d’annuaire active.

Sur le contrôleur de domaine, ouvrez l’application nommée : Utilisateurs et ordinateurs d’annuaire actif

Créez un nouveau groupe à l’intérieur du conteneur Utilisateurs.

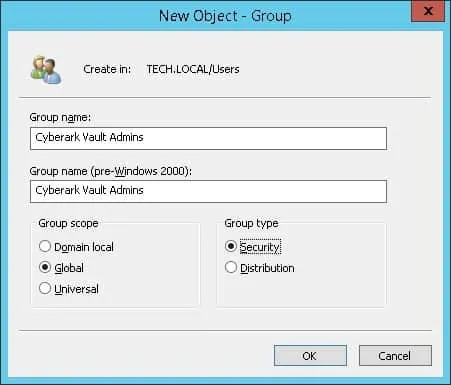

Créer un nouveau groupe nommé: Cyberark Vault Admins

Les membres de ce groupe auront l’autorisation d’administrateur sur le coffre Cyberark à l’aide de l’interface web.

Important! Ajoutez l’utilisateur administrateur en tant que membre du groupe Cyberark Vault Admins.

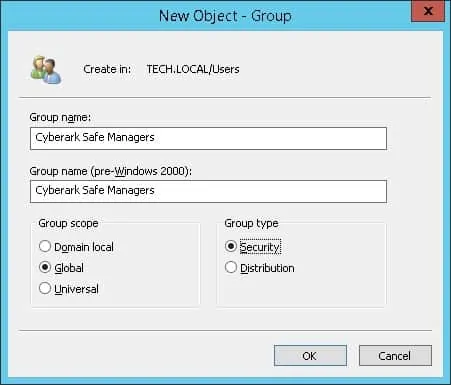

Créer un nouveau groupe nommé : Cyberark Safe Managers

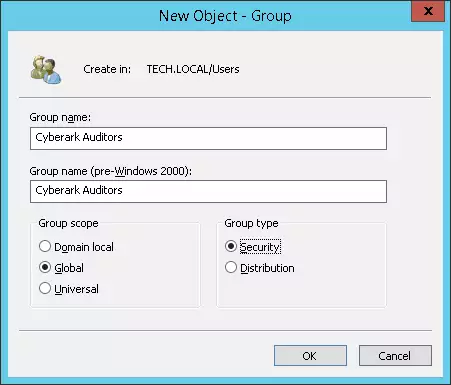

Créer un nouveau groupe nommé : Cyberark Auditors

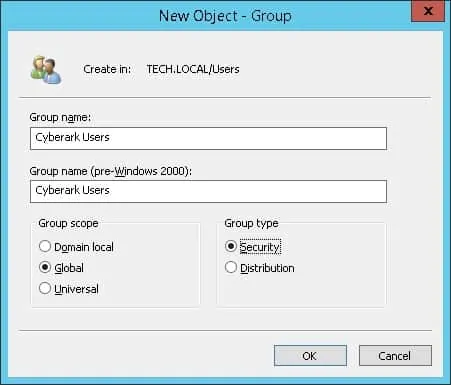

Créer un nouveau groupe nommé : Cyberark Users

Félicitations, vous avez créé les groupes d’annuaire actif requis.

Tutorial CyberArk - LDAP Authentication on Active Directory

Ouvrez un logiciel de navigateur et accédez à l’interface Cyberark PVWA.

L’interface Cyberark PVWA doit être présentée.

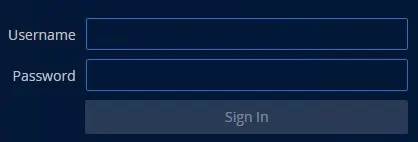

Sur l’écran de connexion, sélectionnez l’option d’authentification locale.

Sur l’écran rapide, entrez un compte d’administrateur local Cyberark.

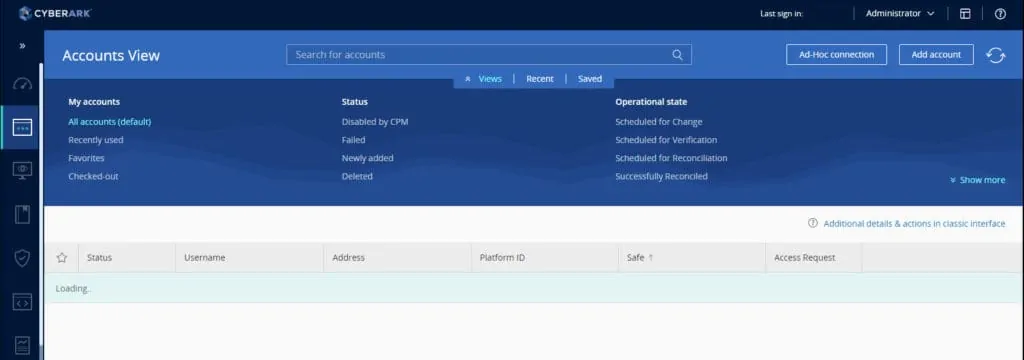

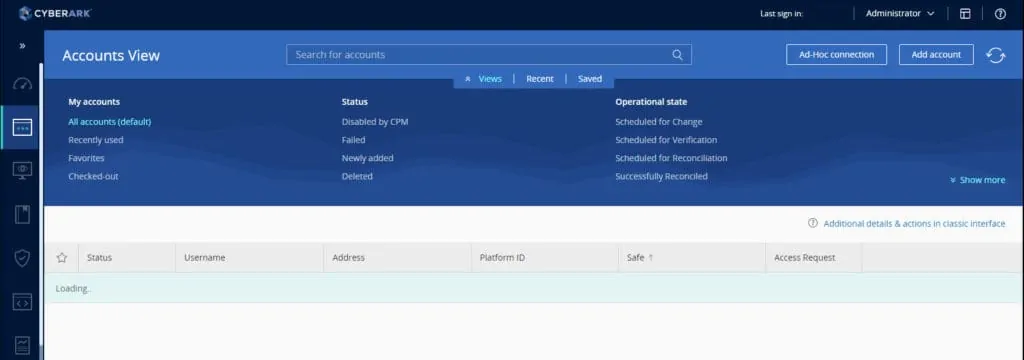

Après une connexion réussie, vous serez envoyé au tableau de bord CybeArk.

En bas à gauche, accédez à l’onglet De provisionnement utilisateur et sélectionnez l’option d’intégration LDAP.

Sur l’écran d’intégration LDAP, cliquez sur le bouton Nouveau domaine.

Il lancera un processus en quatre étapes pour intégrer un nouveau domaine LDAP.

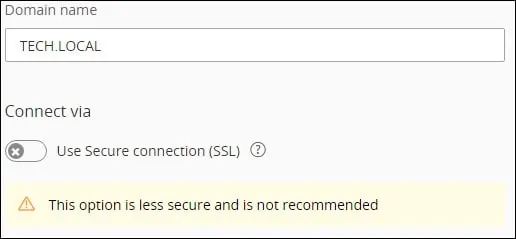

Tout d’abord, entrez le nom de votre domaine LDAP et désagrâssez la conection SSL.

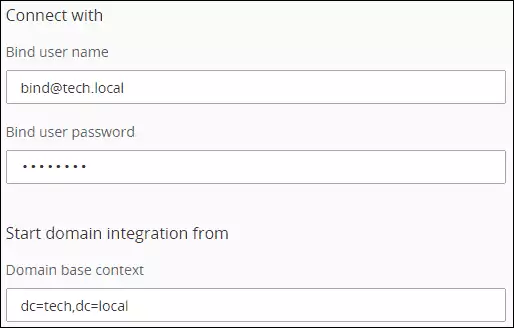

Ensuite, effectuez la configuration suivante.

Nom d’utilisateur De liaison - bind@tech.local

- Bind User Password - Mot de passe du compte utilisateur BIND

Contexte de base de domaine 'dc’tech,dc’local

Vous devez modifier les informations de domaine pour refléter votre environnement réseau.

Vous devez modifier les informations d’identification de liaison pour refléter votre environnement réseau.

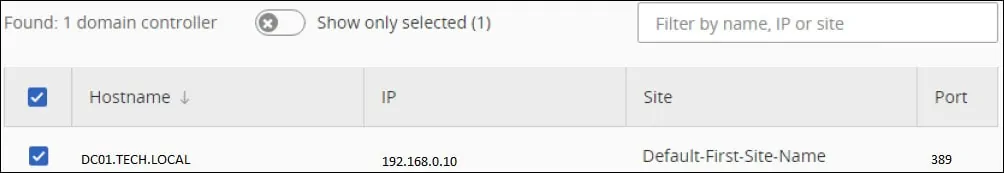

Sélectionnez le contrôleur de domaine souhaité et cliquez sur le bouton Connect.

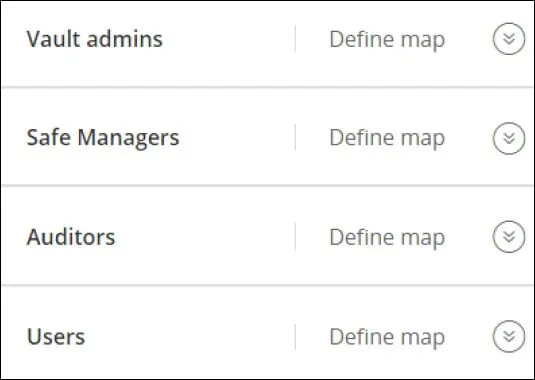

À l’étape 3, vous devez lier les rôles Cyberark aux groupes Ldap souhaités.

- Vault Admins - Cyberark Vault Admins

- Safe Managers - Cyberark Safe Managers

- Auditeurs - Cyberark Auditors

Utilisateurs - Utilisateurs Cyberark

Sur la dernière étape, jetez un oeil au résumé de configuration et cliquez sur le bouton Enregistrer.

Dans notre exemple, nous avons configuré l’authentification du serveur Ldap sur le serveur Cyberark.

Cyberark - Test d’authentification active du répertoire

Ouvrez un logiciel de navigateur et accédez à l’interface Cyberark PVWA.

L’interface Cyberark PVWA doit être présentée.

Sur l’écran de connexion, sélectionnez l’option d’authentcication LDAP.

Sur l’écran rapide, entrez un compte d’annuaire Actif qui est membre de l’un des groupes suivants :

Cyberark Vault Admins

Cyberark Safe Managers

- Auditeurs Cyberark

Utilisateurs de Cyberark

Après une connexion réussie, vous serez envoyé au tableau de bord CybeArk.

félicitations! L’authentification de votre serveur Cyberark LDAP sur Active Directory a été configurée avec succès.