Gostaria de aprender a configurar a autenticação CyberArk LDAP no Active directory. Neste tutorial, vamos mostrar como autenticar usuários do CyberArk usando o banco de dados do Active directory da Microsoft Windows e o protocolo LDAP.

• CyberArk 11.1.0

Tutorial relacionado a Cyberark:

Nesta página, oferecemos acesso rápido a uma lista de tutoriais relacionados ao CyberArk.

Tutorial - Firewall do controlador de domínio do Windows

Primeiro, precisamos criar uma regra de Firewall no controlador de domínio do Windows.

Esta regra de firewall permitirá que o servidor Cyberark consultasse o banco de dados do active directory.

No controlador de domínio, abra o aplicativo chamado Firewall Windows com Segurança Avançada

Crie uma nova regra de firewall inbound.

Selecione a opção PORT.

Selecione a opção TCP.

Selecione a opção de portas locais específicas.

Digite a porta TCP 389.

Selecione a opção permitir a conexão.

Verifique a opção DOMÍNIO.

Verifique a opção PRIVADA.

Confira a opção PÚBLICO.

Digite uma descrição da regra do firewall.

Parabéns, você criou a regra de firewall necessária.

Esta regra permitirá que o Cyberark consultte o banco de dados do active directory.

Tutorial - Criação de conta de domínio do Windows

Em seguida, precisamos criar pelo menos 2 contas no banco de dados do Active Directory.

A conta ADMIN será usada para fazer login na interface web cyberark.

A conta BIND será usada para consultar o banco de dados do Active Directory.

No controlador de domínio, abra o aplicativo chamado: Usuários e Computadores do Active Directory.

Crie uma nova conta dentro do contêiner usuários.

Crie uma nova conta chamada: administração

Senha configurada para o usuário ADMIN: 123qwe..

Esta conta será usada para autenticar como administrador na interface web cyberark.

Crie uma nova conta chamada: bind

Senha configurada para o usuário BIND: 123qwe..

Esta conta será usada para consultar as senhas armazenadas no banco de dados do Active Directory.

Parabéns, você criou as contas necessárias do Active Directory.

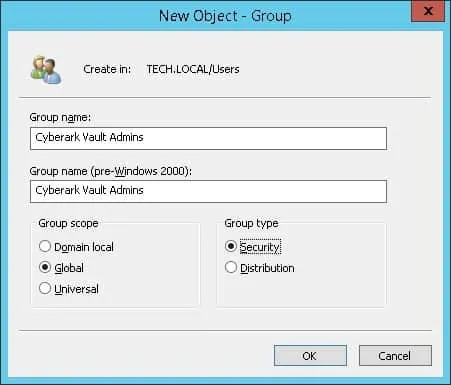

Tutorial - Criação do Grupo de Domínio do Windows

Em seguida, precisamos criar pelo menos 4 grupos no active directory.

No controlador de domínio, abra o aplicativo chamado: Usuários e Computadores do Active Directory.

Crie um novo grupo dentro do contêiner Usuários.

Crie um novo grupo chamado: Cyberark Vault Admins

Os membros deste grupo terão a permissão de Admin no Cyberark Vault usando a interface web.

Importante! Adicione o usuário de admin como membro do grupo Cyberark Vault Admins.

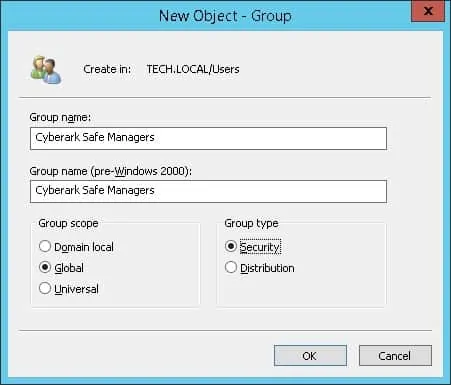

Crie um novo grupo chamado: Cyberark Safe Managers

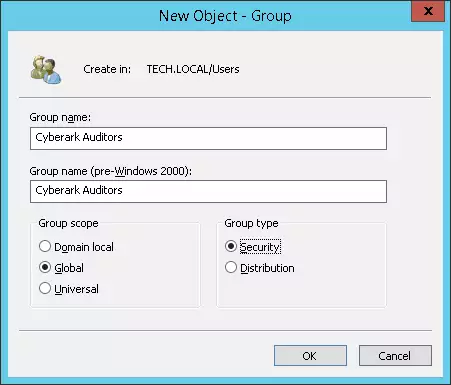

Crie um novo grupo chamado: Cyberark Auditores

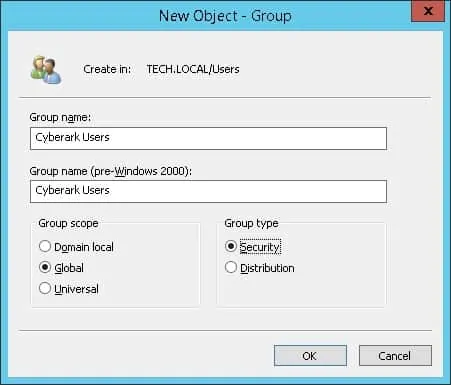

Crie um novo grupo chamado: Cyberark Users

Parabéns, você criou os grupos necessários.

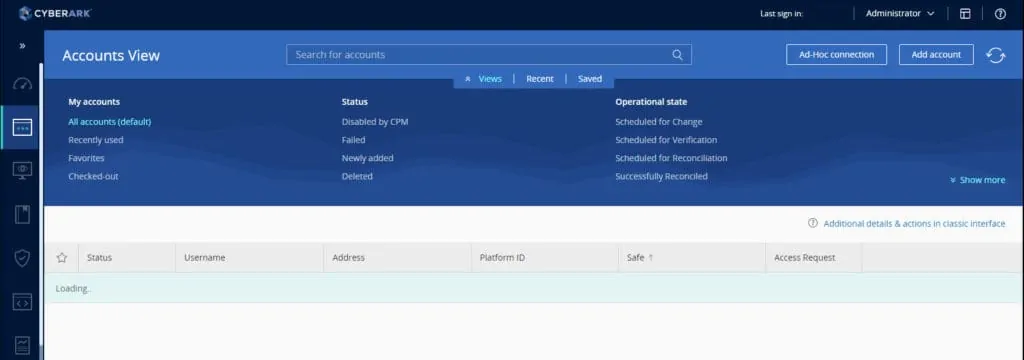

Tutorial CyberArk - Autenticação LDAP no Active Directory

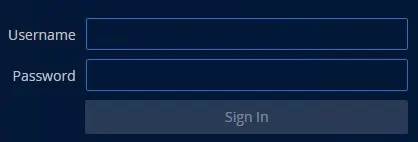

Abra um software de navegador e acesse a interface Cyberark PVWA.

A interface Cyberark PVWA deve ser apresentada.

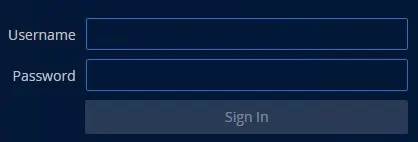

Na tela de login, selecione a opção de autenticação local.

Na tela pronta, digite uma conta de administrador local da Cyberark.

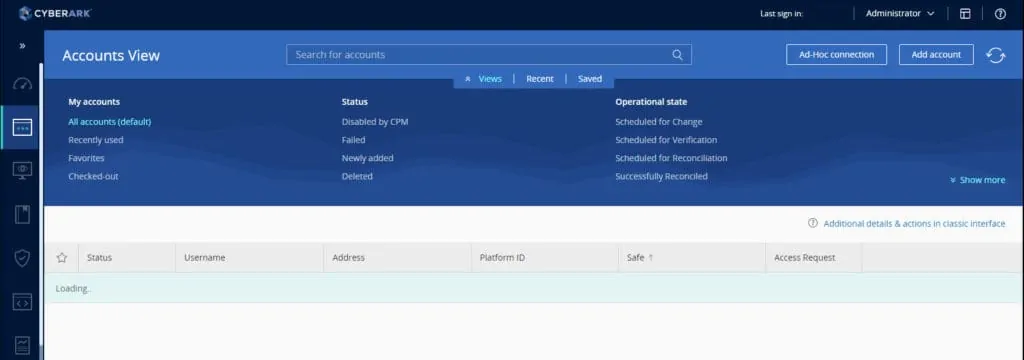

Depois de um login bem-sucedido, você será enviado para o Painel CybeArk.

Na parte inferior esquerda, acesse a guia de provisionamento do Usuário e selecione a opção de integração LDAP.

Na tela de integração LDAP, clique no botão novo domínio.

Iniciará um processo de quatro etapas para integrar um novo domínio LDAP.

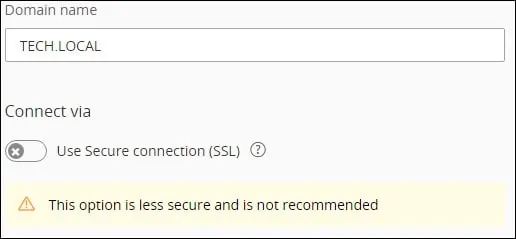

Primeiro, digite o nome do seu domínio LDAP e desative a conexão SSL.

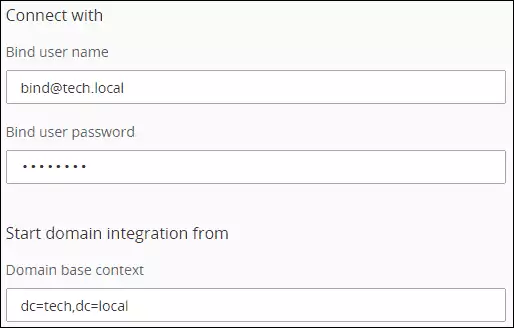

Em seguida, execute a configuração a seguir.

• Vincule o nome do usuário - bind@tech.local

• Vincule senha do usuário - Senha da conta de usuário BIND

• Contexto base de domínio = dc=tech,dc=local

Você precisa alterar as informações de domínio para refletir seu ambiente de Rede.

Você precisa mudar as credenciais de ligação para refletir seu ambiente de Rede.

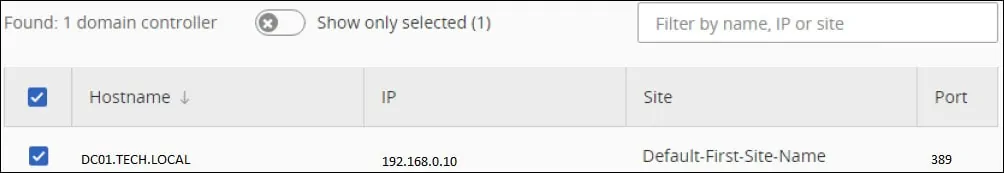

Selecione o controlador de domínio desejado e clique no botão Conectar.

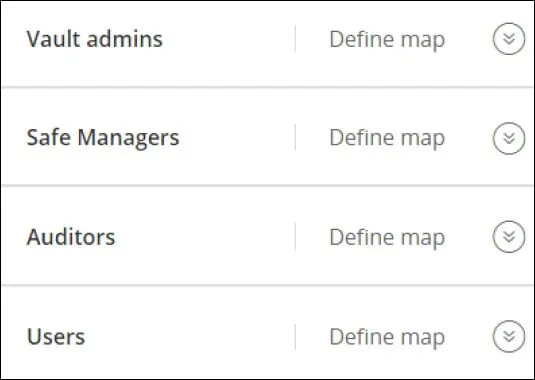

No passo 3, você precisa vincular os papéis de Cyberark aos grupos Ldap desejados.

• Vault Admins - Cyberark Vault Admins

• Gerentes Seguros - Cyberark Safe Managers

• Auditores - Auditores Cyberark

• Usuários - Usuários cyberark

Na última etapa, dê uma olhada no resumo da configuração e clique no Botão Salvar.

Em nosso exemplo, configuramos a autenticação do servidor Ldap no servidor Cyberark.

Cyberark - Testing Active Directory Authentication

Abra um software de navegador e acesse a interface Cyberark PVWA.

A interface Cyberark PVWA deve ser apresentada.

Na tela de login, selecione a opção de authentcicação LDAP.

Na tela pronta, digite uma conta do active directory que seja membro de um dos seguintes grupos:

• Cyberark Vault Admins

• Gerentes seguros cyberark

• Auditores Cyberark

• Usuários de Cyberark

Depois de um login bem-sucedido, você será enviado para o Painel CybeArk.

Parabéns! Sua autenticação de servidor Cyberark LDAP no Active Directory foi bem configurada.