Active 디렉터리에서 CyberArk LDAP 인증을 구성하는 방법을 알아보시겠습니까? 이 자습서에서는 Microsoft Windows 및 LDAP 프로토콜의 Active 디렉터리 데이터베이스를 사용하여 CyberArk 사용자를 인증하는 방법을 보여 드리겠습니다.

• 사이버 아크 11.1.0

사이버 아크 관련 튜토리얼 :

이 페이지에서는 CyberArk와 관련된 자습서 목록에 빠르게 액세스할 수 있습니다.

튜토리얼 - 윈도우 도메인 컨트롤러 방화벽

먼저 Windows 도메인 컨트롤러에서 방화벽 규칙을 만들어야 합니다.

이 방화벽 규칙을 사용하면 Cyberark 서버가 Active 디렉터리 데이터베이스를 쿼리할 수 있습니다.

도메인 컨트롤러에서 고급 보안을 갖춘 Windows 방화벽이라는 응용 프로그램을 엽니다.

새 인바운드 방화벽 규칙을 만듭니다.

포트 옵션을 선택합니다.

TCP 옵션을 선택합니다.

특정 로컬 포트 옵션을 선택합니다.

TCP 포트 389를 입력합니다.

연결 허용 옵션을 선택합니다.

도메인 옵션을 확인합니다.

개인 옵션을 선택합니다.

공용 옵션을 확인합니다.

방화벽 규칙에 대한 설명을 입력합니다.

축하합니다, 당신은 필요한 방화벽 규칙을 만들었습니다.

이 규칙을 사용하면 Cyberark에서 Active 디렉터리 데이터베이스를 쿼리할 수 있습니다.

튜토리얼 - Windows 도메인 계정 생성

다음으로 Active 디렉터리 데이터베이스에 2개 이상의 계정을 만들어야 합니다.

ADMIN 계정은 Cyberark 웹 인터페이스에 로그인하는 데 사용됩니다.

BIND 계정은 Active Directory 데이터베이스를 쿼리하는 데 사용됩니다.

도메인 컨트롤러에서 활성 디렉터리 사용자 및 컴퓨터라는 응용 프로그램을 엽니다.

사용자 컨테이너 내에서 새 계정을 만듭니다.

새 계정 만들기: 관리자

ADMIN 사용자에게 구성된 암호: 123qwe..

이 계정은 Cyberark 웹 인터페이스에서 관리자로 인증하는 데 사용됩니다.

바인딩이라는 새 계정 만들기

BIND 사용자에게 구성된 암호: 123qwe..

이 계정은 Active Directory 데이터베이스에 저장된 암호를 쿼리하는 데 사용됩니다.

축하합니다, 당신은 필요한 Active Directory 계정을 만들었습니다.

자습서 - Windows 도메인 그룹 만들기

다음으로 Active 디렉터리 데이터베이스에 4개 이상의 그룹을 만들어야 합니다.

도메인 컨트롤러에서 활성 디렉터리 사용자 및 컴퓨터라는 응용 프로그램을 엽니다.

사용자 컨테이너 내부에 새 그룹을 만듭니다.

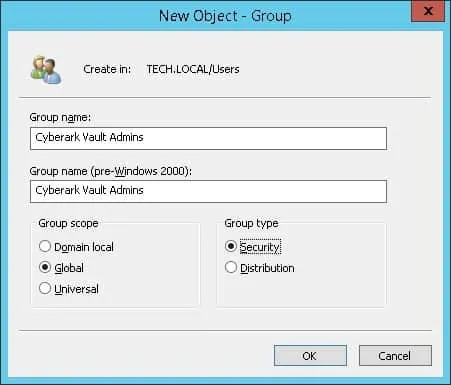

사이버아크 볼트 관리자라는 새 그룹 만들기

이 그룹의 구성원은 웹 인터페이스를 사용하여 Cyberark Vault에 대한 관리자 권한을 갖습니다.

중요! 관리자 사용자를 Cyberark Vault 관리자 그룹의 구성원으로 추가합니다.

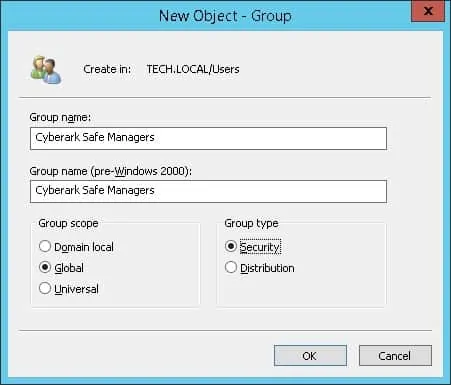

사이버어크 안전 관리자라는 새 그룹 만들기

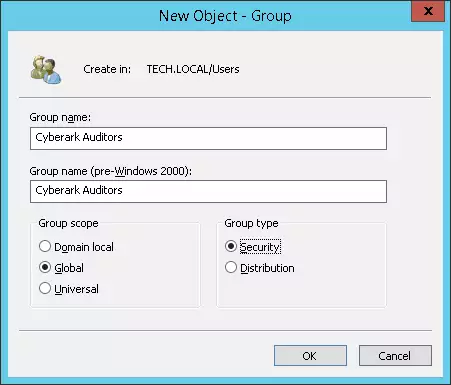

사이버아크 감사자라는 새 그룹 만들기

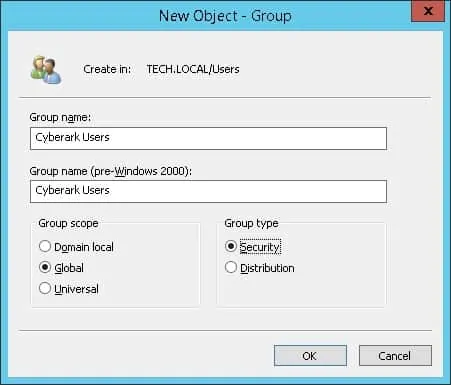

새 그룹 만들기: 사이버어크 사용자

축하합니다, 당신은 필요한 활성 디렉토리 그룹을 만들었습니다.

튜토리얼 CyberArk - 활성 디렉토리에 LDAP 인증

브라우저 소프트웨어를 열고 Cyberark PVWA 인터페이스에 액세스합니다.

사이버아크 PVWA 인터페이스가 제시되어야 합니다.

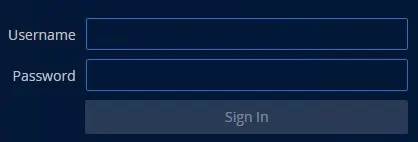

로그인 화면에서 로컬 인증 옵션을 선택합니다.

프롬프트 화면에서 Cyberark 로컬 관리자 계정을 입력합니다.

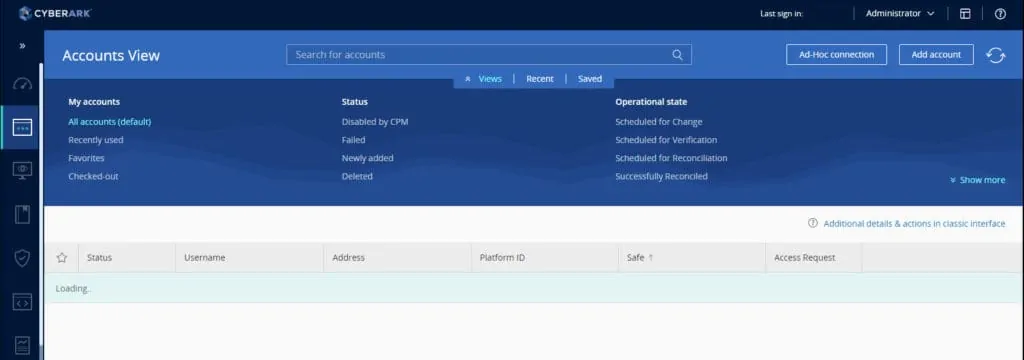

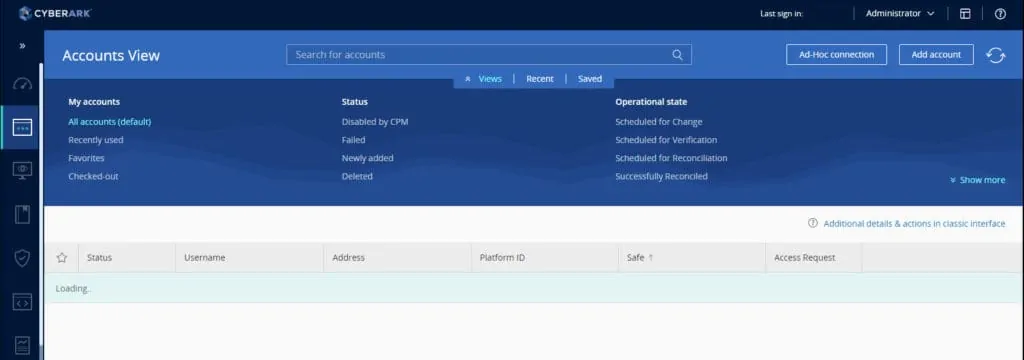

로그인에 성공하면 CybeArk 대시보드로 전송됩니다.

왼쪽 하단에서 사용자 프로비저닝 탭에 액세스하고 LDAP 통합 옵션을 선택합니다.

LDAP 통합 화면에서 새 도메인 단추를 클릭합니다.

새 LDAP 도메인을 통합하는 4단계 프로세스를 시작합니다.

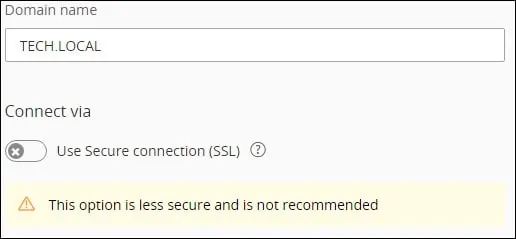

먼저 LDAP 도메인의 이름을 입력하고 SSL 원뿔을 사용하지 않도록 설정합니다.

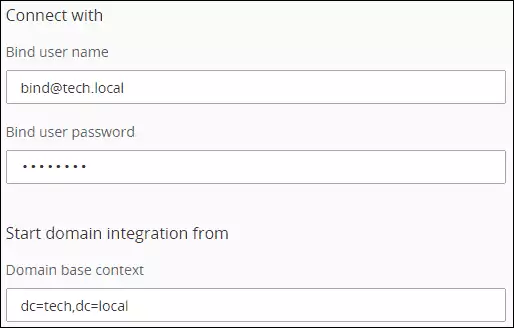

다음으로 다음 구성을 수행합니다.

• 사용자 이름 바인딩 - bind@tech.local

• 바인딩 사용자 암호 - BIND 사용자 계정의 암호

• 도메인 기본 컨텍스트 = dc=기술, dc=로컬

네트워크 환경을 반영하도록 도메인 정보를 변경해야 합니다.

네트워크 환경을 반영하도록 바인딩 자격 증명을 변경해야 합니다.

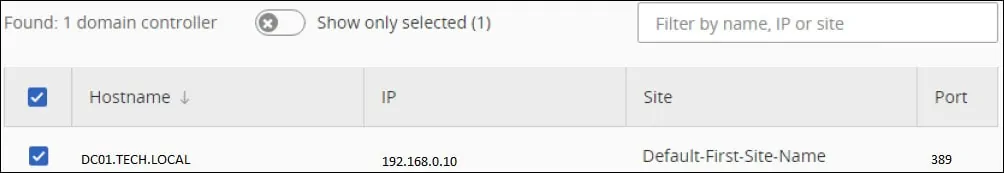

원하는 도메인 컨트롤러를 선택하고 연결 버튼을 클릭합니다.

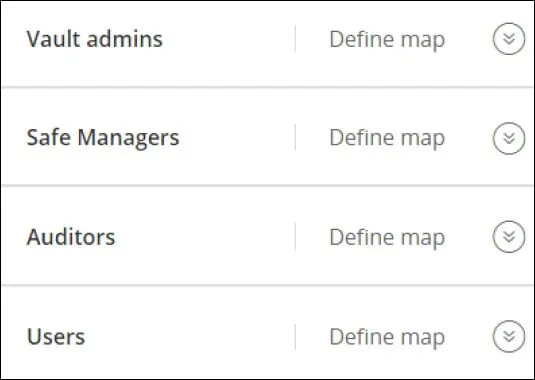

3단계에서는 Cyberark 역할을 원하는 Ldap 그룹에 연결해야 합니다.

• 볼트 관리자 - 사이버 어크 볼트 관리자

• 안전 관리자 - 사이버어크 안전 관리자

• 감사 - 사이버아크 감사관

• 사용자 - 사이버 어크 사용자

마지막 단계에서 구성 요약을 살펴보고 저장 단추를 클릭합니다.

이 예제에서는 Cyberark 서버에서 Ldap 서버 인증을 구성했습니다.

Cyberark - 활성 디렉터리 인증 테스트

브라우저 소프트웨어를 열고 Cyberark PVWA 인터페이스에 액세스합니다.

사이버아크 PVWA 인터페이스가 제시되어야 합니다.

로그인 화면에서 LDAP 인증 옵션을 선택합니다.

프롬프트 화면에서 다음 그룹 중 하나의 구성원인 Active 디렉터리 계정을 입력합니다.

• 사이버 아크 금고 관리자

• 사이버아크 안전 관리자

• 사이버아크 감사관

• 사이버 아크 사용자

로그인에 성공하면 CybeArk 대시보드로 전송됩니다.

축! Active Directory의 Cyberark LDAP 서버 인증이 성공적으로 구성되었습니다.